Chromiumプロジェクトの開発者は、TLS証明書の最大寿命を398日(13か月)に設定する変更を行いました。

Chromiumプロジェクトの開発者は、TLS証明書の最大寿命を398日(13か月)に設定する変更を行いました。

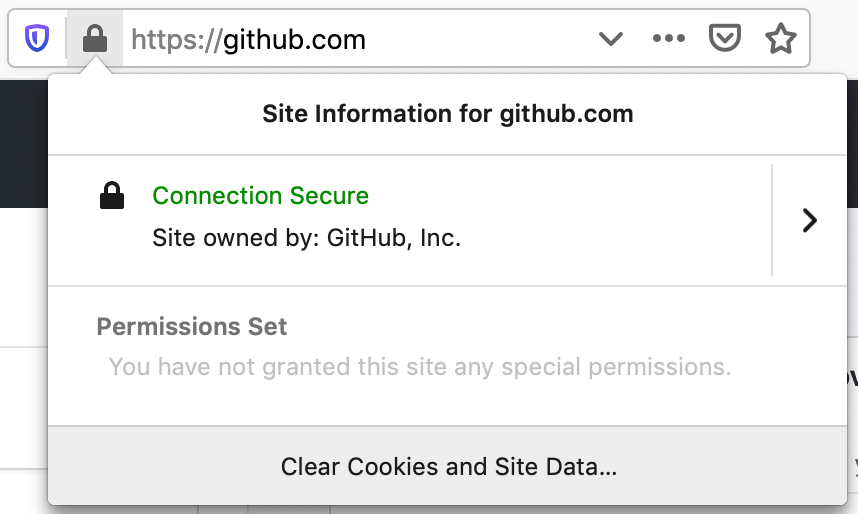

この条件は、2020年9月1日以降に発行されたすべてのパブリックサーバー証明書に適用されます。証明書がこのルールに準拠していない場合、ブラウザーは証明書を無効として拒否し、具体的にはエラーで応答します

ERR_CERT_VALIDITY_TOO_LONG。

2020年9月1日より前に受け取った証明書については、信頼は維持され、今日と同様に825日(2.2年)に制限されます。

以前は、証明書の最大有効期間に関する制限は、FirefoxおよびSafariブラウザーの開発者によって導入されていました。この変更は、9月1日に有効になります。

つまり、カットオフポイントの後に発行された長寿命のSSL / TLS証明書を使用するWebサイトは、ブラウザーでプライバシーエラーをスローします。

Appleは、2020年2月に開催されたCA /ブラウザフォーラムの会議で新しいポリシーを最初に発表しました。 Appleは新しいルールを導入することにより、すべてのiOSおよびmacOSデバイスに適用することを約束しました。これにより、Webサイトの管理者と開発者は、証明書を最新の状態に保つよう圧力をかけられます。

証明書の有効期限を短縮することについては、Apple、Google、およびその他のCA /ブラウザメンバーによって数か月にわたって議論されてきました。このポリシーには、長所と短所があります。

このステップの目標は、開発者が最新の暗号化標準の証明書を使用していることを確認することにより、Webサイトのセキュリティを向上させ、フィッシングやドライブバイマルウェア攻撃のために盗まれたり再利用されたりする可能性のある古い忘れられた証明書の数を減らすことです。攻撃者がSSL / TLS暗号を解読できる場合、有効期間が短い証明書を使用すると、約1年でより安全な証明書に移行できます。

証明書の有効期限を短くすると、いくつかの欠点があります。証明書の交換頻度を増やすことで、Appleや他の企業も、サイトの所有者や、証明書とコンプライアンスを管理する必要がある企業の生活を少し難しくしていることが指摘されました。

一方、Let's Encryptや他の証明機関は、証明書を更新するための自動化された手順を実装することをWebマスターに奨励しています。これにより、証明書の交換頻度が増えるにつれて、人のオーバーヘッドとエラーのリスクが減少します。

ご存知のように、Let's Encryptは無料のHTTPS証明書を発行します。これは90日で期限が切れ、更新を自動化するためのツールを提供します。そのため、これらの証明書はインフラストラクチャ全体にさらによく適合します-ブラウザーが最大期間の制限を設定するためです。

この変更はCA /ブラウザフォーラムによって投票にかけられましたが、認証局の意見の相違により決定は承認されませんでした。

結果

証明書発行者の投票

(11票)の場合:Amazon、Buypass、Certigna(DHIMYOTIS)、certSIGN、Sectigo(以前のComodo CA)、eMudhra、Kamu SM、Let's Encrypt、Logius、PKIoverheid、SHECA、SSL.com

Against(20):Camerfirma、Certum( Asseco)、CFCA、Chunghwa Telecom、 Comsign、D-TRUST、DarkMatter、Entrust Datacard、Firmaprofesional、GDCA、GlobalSign、GoDaddy、Izenpe、Network Solutions、OATI、SECOM、SwissSign、TWCA、TrustCor、SecureTrust( ex Trustwave)Abstaining

(2 ):HARICA、TurkTrust

証明書利用者投票

(7)の場合:Apple、Cisco、Google、Microsoft、Mozilla、Opera、360

反対:0

棄権:0

現在、ブラウザは認証局の同意なしにこのポリシーを適用しています。