ご存知のように、今日のアクロニスの焦点は、統合サイバー防御の面にあります。そのため、直接的なデータ保護を提供するだけでなく、起こり得る脅威や脆弱性についても調査しています。 Acronis CPOC独自のセキュリティセンターがグローバルトラフィックを分析し、専門家がソフトウェアやハードウェアなどのさまざまな製品を研究しています。

そのような調査の1つには、CISOアクロニスケビンリード、セキュリティシステム研究者のアレックスコシェレフ、上級セキュリティシステム研究者のラビカントティワリが含まれていました。セキュリティデバイスへのアクセスを可能にするGeoVision製品に、IPカメラと指紋スキャナーという4つの脆弱性が発見されました。

定期的なセキュリティ監査中に、デバイスを管理する管理者権限と、SSHプロトコルを介した認証に同じ暗号化キーを再利用する事実を持つバックドアが見つかりました。さらに、攻撃者は認証なしでデバイスのシステムログにアクセスする機会がありました。最も危険な脆弱性は、バッファオーバーフロー保護の欠如であり、攻撃者がデバイスを完全に制御できる可能性があります。

最悪の場合、脆弱性は2019年8月に発見され、倫理基準に従って製造元に通知し、これらの問題を修正するパッチのリリースを待ち始めました。しかし、メーカーは何らかの理由で修正を急ぐことはしないことにしました。

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

影響を受けるデバイス

検出された脆弱性は、指紋スキャナー、アクセスカードスキャナー、アクセス制御システムの制御デバイスなど、少なくとも6つのデバイスモデルに影響を与えます。これらは、すでにインストールされ使用されている何千ものセキュリティシステムであり、詐欺師やサイバー犯罪者によって簡単に侵害される可能性があります。

アクロニスの研究者は、シンガポール企業が提供するデバイスを調査しました(CPOCはシンガポールにあります)。しかし、ハッキングされた可能性のあるデバイスはすでにShodanのリストに含まれており、世界のさまざまな地域での危険なデバイスの分布に関するShodanトラッカーを見ることができます。

技術的な詳細

仕事でGeoVisionデバイスを使用する場合、脆弱性の存在が確認されている次のファームウェアバージョンに注意する必要があります。

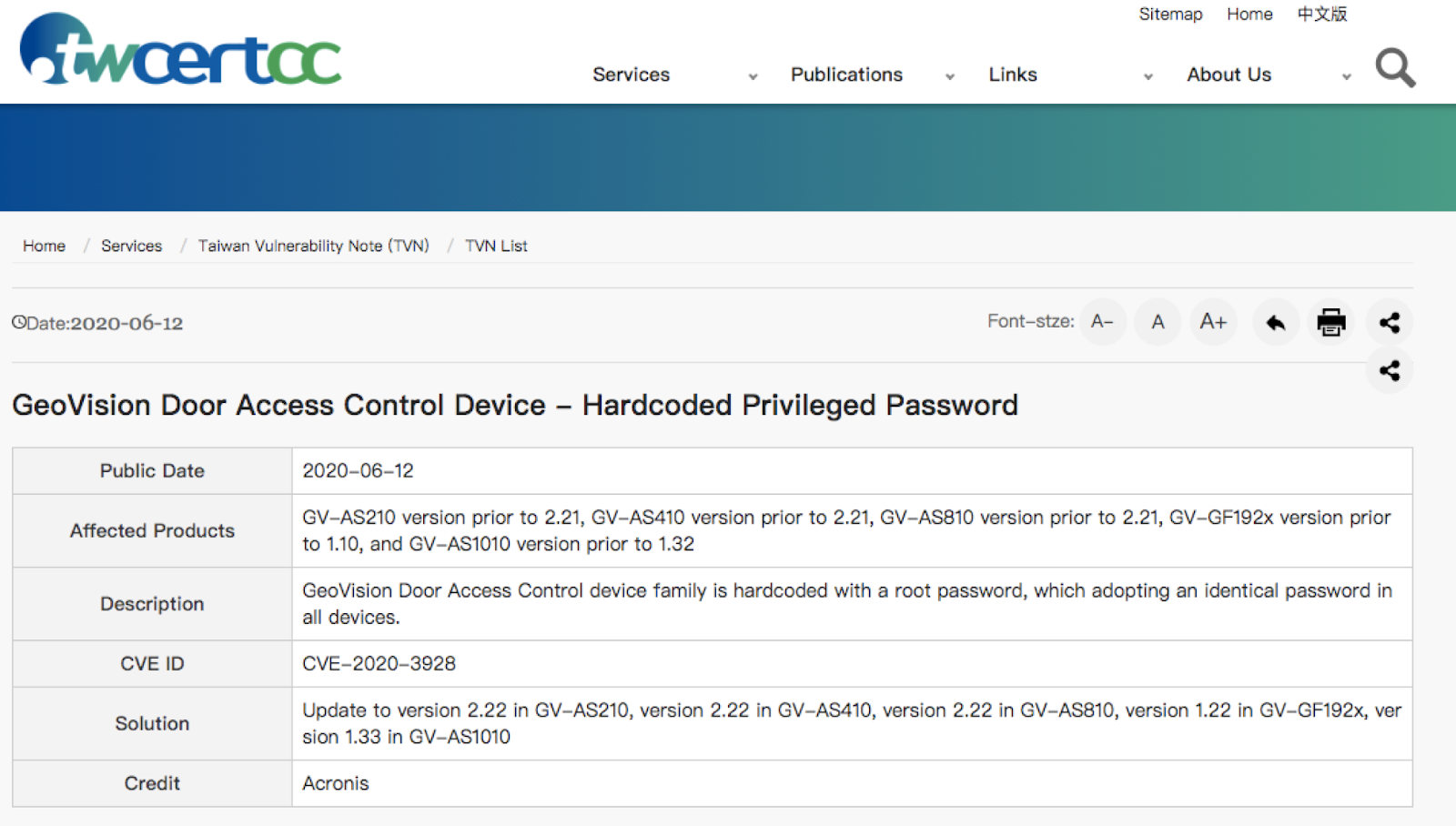

1. GeoVision製品(CVE ID CVE-2020-3928)の文書化されていない標準ログインとパスワードの可用性

標準のユーザー名とパスワードを使用して、次のファームウェアのGeoVisionデバイスにリモートでログインできます。

- GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)バージョン2.20、2.21

- GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)バージョン2.20、2.21

- GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)バージョン2.20、2.21

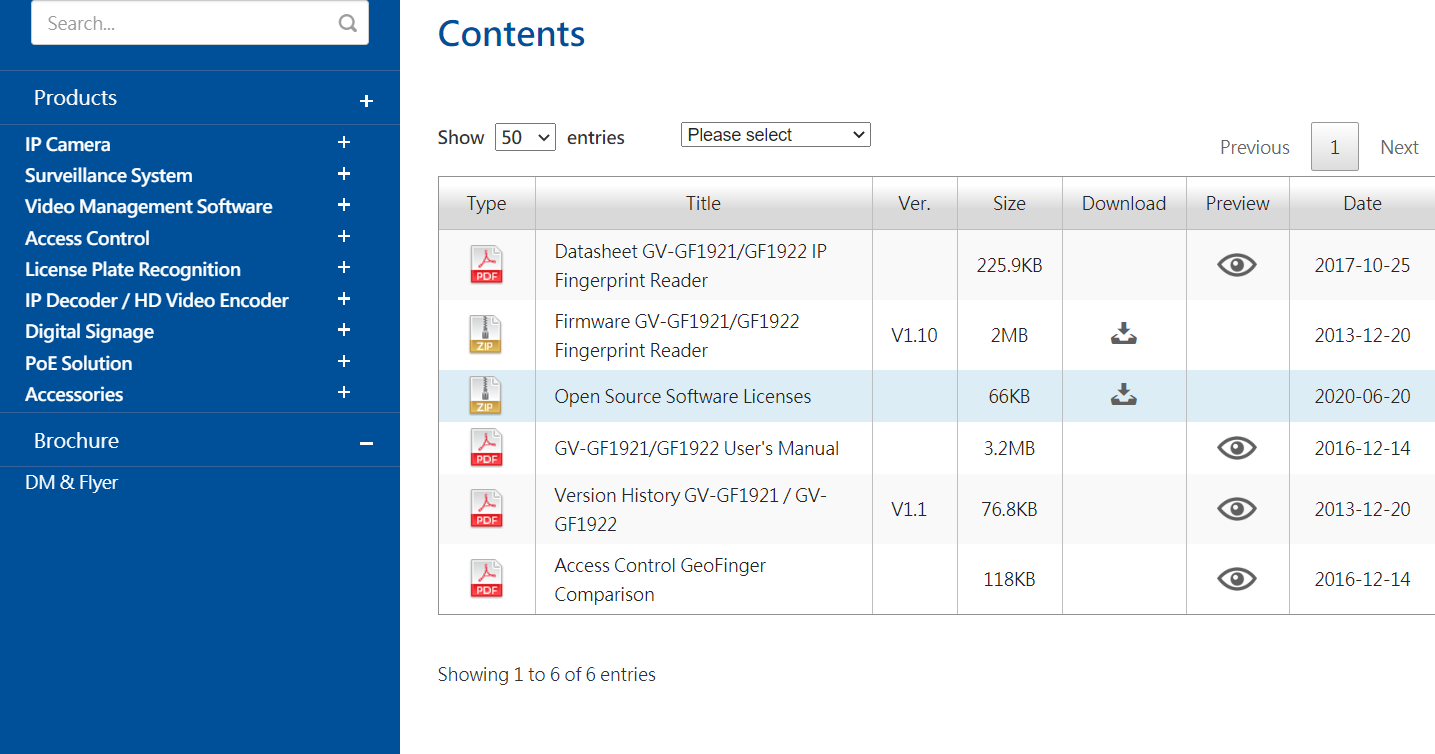

- GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10

- GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)バージョン1.32

デフォルトでは、SSHサーバーはこれらのデバイスで実行されていません。ただし、デバイス管理コンソールには非表示のURL [https://%3cip.of.the.device%3e/isshd.htm]があります。このリンクをクリックすると、Dropbear SSHサービスがポート8009で起動します。

はい。URLをリクエストするには、デバイス管理コンソールのパスワードを知っている必要があります。ただし、GeoVisionデバイスの標準ペア(admin:admin)はほとんどの場合変更されないため、デバイスを管理するためのroot権限を取得することは難しくありません。

2.標準の暗号化キー(CVE ID CVE-2020-3929)

GeoVision製品のさまざまなファームウェアは、SSHおよびHTTPS接続にハードコーディングされた標準の暗号化キーを使用します。

- GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)バージョン2.20、2.21

- GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)バージョン2.20、2.21

- GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)バージョン2.20、2.21

- GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10

- GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)バージョン1.32

誰でも暗号化キーを入手できるため、中間者攻撃のリスクがあります。

3.情報漏えいの危険性(CVE ID CVE-2020-3930)

ファームウェアGV-GF192x GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10を使用すると、Webインターフェースを介してプロトコルにまったく複雑にアクセスする必要がありません。ログを表示する権限がありません。これを行うには、次のリンクにアクセスしてください。

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

同様のセキュリティ欠陥が他のデバイスに特徴的である可能性も高いです。もちろん、プロトコルを読むことは大きな脅威をもたらさないと仮定することができます。ただし、複数の脆弱性が存在する場合、デバイスの動作を調査することで、最も効果的に攻撃を計画できます。

4.バッファオーバーフローにより、デバイスへのフルアクセスが可能

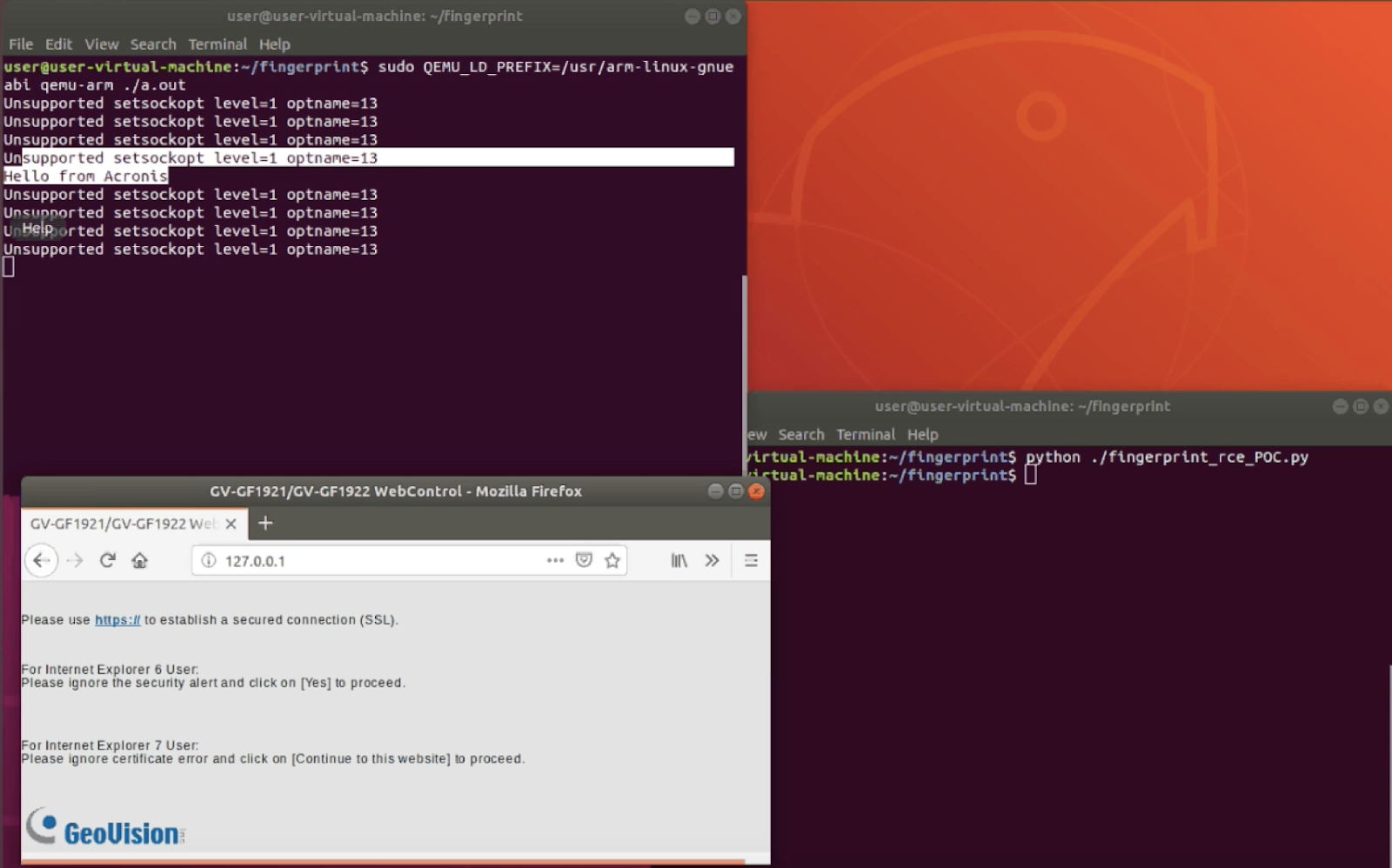

ファームウェアGV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10は、デバイス上で任意のコードを実行する可能性を開きます。同時に、他の製造元のファームウェアにも同じ脆弱性が見つかる可能性があるという疑いがあります。

/ usr / bin / port80(SHA256:5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A)にアクセスすると、独自のファームウェアをインストールして、セキュリティシステムを侵害したり、スパイウェアをインストールしたりできます。これは認証を必要としません。

この脆弱性は、デバイスの完全な制御、プロトコルの再プログラム、カスタムコマンドの実行を可能にするため、CVSSにより10/10と評価されています。

このエクスプロイトにより、ユーザーは「ホスト」ヘッダーに提供されたメモリバッファをオーバーフローさせることができます。このようにして、メモリ割り当てを担当する構造を上書きできます。また、攻撃者がこの構造のポインタを変更した場合、攻撃者は自分のコードを転送して実行することができます。たとえば、このアクションは次のようになります。

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.「空き領域」の代わりにコードを配置できます(研究者はメモリ内の空き領域の2番目の部分を使用しました。その結果、コマンドの一部が

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)g_Hostバッファーに落ち、次のコマンドへのポインターが上書きされます。

本当に危険ですか?

人々の安全に責任があるはずのIoTデバイスについて話していることを考えると、発見された脆弱性は本当にユーザーをリスクにさらしています。これらの脆弱性が悪用された場合、GeoVisionデバイスで何ができますか?

- アクセスカードを使用せずに、閉じた部屋のドアをリモートで開く

- トロイの木馬をインストールし、さまざまなネットワークトラフィックを監視する

- ユーザーを追跡し、完全に気付かれずに生体データを盗む

- 盗まれた指紋を使用して他のドアにアクセスする

- バイオメトリクスを使用して被害者に代わって取引を行い、行動を起こす

できるだけ早くアップデートをリリースしたいという欲求の欠如は、情報セキュリティの専門家の間で誤解を引き起こします。これは、セキュリティ用に構築されたIoTデバイスでさえ、実際の保護を保証しないことを再度証明します。また、私たちの環境に現れるスマートデバイス(および潜在的なバックドア)が増えるほど、脅威の5つのベクトルすべてに対抗することを含む包括的なサイバー防御の必要性が高まります。