以下に示す分析は、2020年1月から5月までのRostelecomネットワークへの攻撃に関するデータに基づいています。

攻撃数の変化

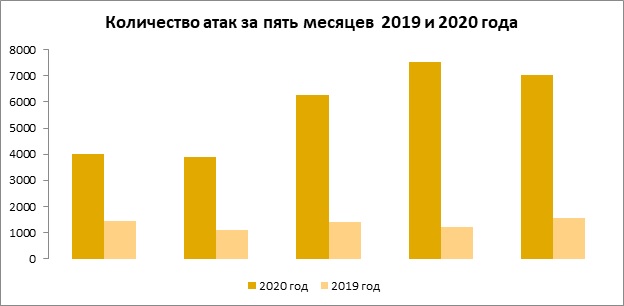

そう。2020年3月から5月にかけて、DDoS攻撃の数は昨年の同時期と比較して5倍に増加しました。一般に、2020年の最初の5か月で、そのような攻撃の総数は前年比で4倍以上増加しました。

検疫措置が導入されたことで、サイバー犯罪者が活動をどのように増やしたかがはっきりとわかります。1月と比較して攻撃数が88%増加した4月にピークが発生しました。1年前のダイナミクスはそれほど明るくなく、月ごとの攻撃数は同じか、プラスまたはマイナスであったことは注目に値します。

自己分離の期間中、インターネットトラフィックの性質も変化しました。以前はオフラインでしか機能していなかった多くの組織が

攻撃特性

DDoS攻撃の数が急激に増加したため、その複雑さと能力は一般に低下しています。基本的に、攻撃者は通常のDNSまたはNTPによる小容量(最大3 Gb /秒)の増幅を使用しました。

2019年の終わりに、反対の傾向を記録したことは注目に値します:パワーの急激な増加と攻撃の技術的な複雑さ。パンデミックの間、そのような数は減少しませんでしたが、全体としてのシェアは、単純な「労働者向け」DDoSの急激な増加を背景に下落しました。これは、自己分離中に特にアクティブだったのは「プロ」ではなく、状況を利用しようと決心した「アマチュア」であったことをもう一度示しています。

誰が狩られた

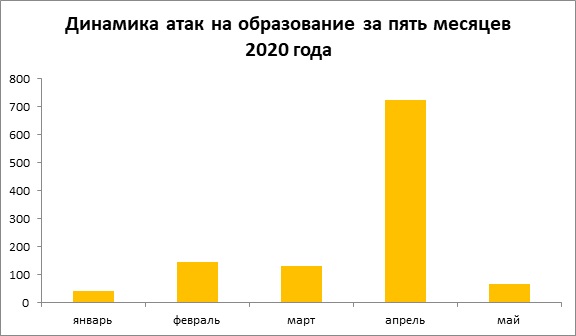

上で述べたように、最初の5か月で、教育リソースに対する攻撃者の関心は急激に高まりました。ほとんどの場合「ジャンク」トラフィックが明らかに「アマチュア」によって送信されたという事実を考慮すると、主催者に関する結論はそれ自体を示唆しています(そしてはい-これは、コントロールの下を避けてベッドの下に隠したり、体温計を温めたりする日記ではありません)。

しかし、DDoSは単一の学校として生きていませんでした。国家機関への攻撃の数も増加しました-4月には3月と比較して3倍以上。

最も顕著なダイナミクスを持つ3番目の業界はゲームでした(4月の攻撃の成長は3月と比較してほぼ3倍)。分離モードは、この業界に多くの新規ユーザーを惹きつけただけでなく、

レポート期間中に全体的な攻撃力が低下したという事実にもかかわらず、通信事業者とデータセンターは全体的な統計で際立っていました。150GB以上の攻撃がここではより一般的でした。これら2つのセグメントのDDoSを使用すると、特定の1つのサイトだけでなく、データセンターが提供するオペレーターのクライアントおよびリソースを「一括」で無効にすることができます。さらに、そのような企業は、たとえば、国の機関や教育部門よりも保護されています。したがって、攻撃者はより高度なツールを使用する必要があります。パンデミックの発生中、これら2つのセグメントへの攻撃は迅速かつ強力で、単一のボットネットに組み込まれた実際のホストを介して実行され、数分で新しい被害者にリダイレクトされました。

一般に、この業界別の区分は、2019年に形成された傾向を続けています。たとえば、2018年には、通信業界はすべてのDDoS攻撃のわずか10%を占め、2019年にはすでに31%を占めています。攻撃を撃退するのに必要なリソースを通常備えていない小規模な地域のインターネットプロバイダー、ホスティングサービス、およびデータセンターは、ハッカーの標的になりました。

合計

- 検疫期間中、COVID-19(2020年3月から5月)の拡散の中で、1年前よりも5倍のDDoS攻撃が記録されました。

- 単純で低電力の攻撃の割合が増加し、「非専門家」の攻撃者の活動を示しています。

- 教育リソースに対する攻撃の数は5.5倍に増加し、レポート期間中の最も強力な攻撃は通信事業者とデータセンターに当てられました。

3月から5月にかけての攻撃の最大量は、伝統的にDDoSの主な標的の1つであるオンライントレーディングセクター(31%)に当たりました。公共部門が2番目に人気がありました(攻撃の21%)。これに続くのは、金融セクター(17%)、通信(15%)、教育(9%)、ゲームセグメント(7%)です。

インターネットリソースの所有者にとって最も困難な月は、ロシアで厳しい自己分離体制が実施されていた4月でした。5月にdedosersの活動は徐々に低下し始めました-ロシアと世界の状況が安定してもこの傾向は続くでしょう。入学試験と期末試験が終わったときに、教育分野での攻撃数の減少を予測することも可能です。

ただし、過去の検疫が示したように、DDoSが会社に正確にいつ到着するかを確実に予測することは不可能であるため、事前にわらを置くことをお勧めします。