新しいタイプの攻撃

最近非常に人気のある「据え置き攻撃」(英語から。「中毒攻撃の遅延」)。要点は次のとおりです。攻撃者は通常のリンク付きのレターを送信します。これはメッセージのスキャン時に悪意のあるものではありませんが、攻撃者はすぐにこのユーザーのリンクのリダイレクト先のサイトを変更します。その結果、ユーザーは「通常の」リンクをクリックすると、フィッシングリソースにアクセスするか、マルウェアがバックグラウンドでダウンロードされてユーザーが感染する悪意のあるサイトにアクセスします。魔法は、手紙がNGFWモジュールによってチェックされたとき、その手紙は正当であり、問題なくすべてのレベルの保護を迂回することです。この記事では、チェック・ポイントが この脅威とどのような設定を行う必要があるかに対処します。

「チェックポイント」からのメール保護

機能的なNGFWの「チェックポイントセキュリティゲートウェイ」には、メールエージェントであるメール転送エージェント(MTA)により、機能的な電子メール保護とサンドボックス内の電子メール添付ファイルのエミュレーションがあります。

これを下の図に概略的に示します

。MTA機能は次のオプションに制限されています。

- 添付ファイルをサンドボックスエミュレーションに送信する(Threat Emulationブレード);

- SSL / TLSを使用して暗号化されたメッセージの復号化(SMTPSのみの証明書を持つ標準MitM)。

- レターのリンクをチェックして、フィッシングや悪意のあるリソースへのリダイレクトがないか確認します。

- 悪意のあるメールの添付ファイルを削除し、安全なメールを配信します。

遅延攻撃問題の解決

このタイプの攻撃に対抗する方法は、クリック時URL保護と呼ばれます。この場合、「チェックポイント」セキュリティゲートウェイは、クラウドベースのレピュテーションチェックURLサービスを通じて毎回すべてのリンクにリクエストをリダイレクトし、ユーザーに開く前に、フィッシング、マルウェア、その他の疑わしい要素がないかWebサイトを検査します。

リンクを介してアクセスされるWebサイトまたはファイルが悪意のある場合、リソースへのアクセスはブロックされます。そうでない場合、ユーザーはWebサイトを正常に開きます。

クリック時のURL保護の利点:

絶えず更新されるURLベース-「Check Point Threat Intelligence」(クラウド分析サービス)は、新しい悪意のあるリソースを高速で検出できる妥協、パターン、およびその他のメトリックの新しいインジケーターで毎秒更新されます。

「遅延攻撃」の防止-リンクがクリックされるたびにチェックされるため、MTAを回避するための比較的新しいスキームは有効ではなくなりました。

すべてのリンクの検査-原則として、明示的に示されていないリンク(たとえば、パスワードのリセットボタンや「ニュースの購読解除」ボタン)はMTAによってチェックされません。クリック時URL保護機能は、電子メールおよび添付ファイルのすべてのリンクを「クリック」します。

この機能はまだMTAに組み込まれていません。EA(Early Availability)で提供されています。ただし、このオプションはコマンドラインで有効にできます。

クリック時URL保護を有効にする:

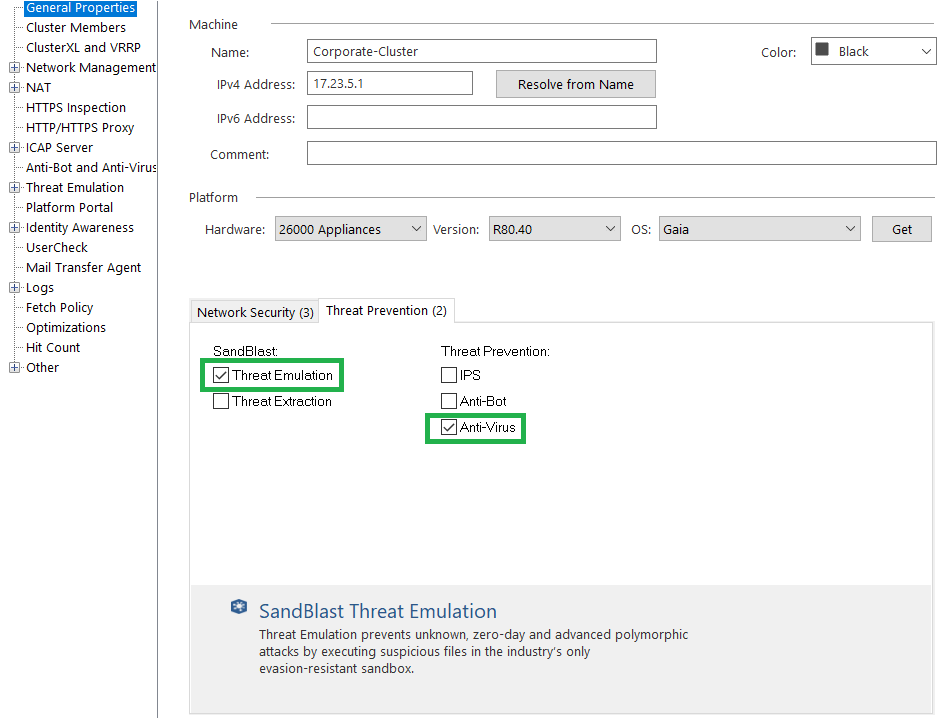

1. MTAゲートウェイでアンチウイルスおよび脅威エミュレーションブレードが有効になっていることを確認します。

2.ゲートウェイに最新の「MTAエンジン」(MTAアップデート)をインストールします。 MTAの最新バージョンは現在、バージョンR80.30-Take 37です。MTA更新のインストールに関する情報と手順については、こちらをご覧ください。

3.ゲートウェイへのSSHアクセスを開き、エキスパートモードに切り替えます。

4.コマンドvi $ FWDIR / conf / mail_security_configを入力し

ます5.ファイルの一番下に新しいセクション[click_time_url]を追加します

6.このセクションの下に次の行を追加します(下のスクリーンショットを参照):enabled = 1

7.変更を保存してエディターを終了します:wq

注:クラスターがある場合は、両方のノードで上記の手順に従ってください。

8. SmartConsoleで、脅威対策ポリシーをSecurity Gateway / Clusterに設定します。

注:$ FWDIR / conf / mail_security_configファイルでこのオプションを無効にするには、enabled = 1からenabled = 0への行を編集します。次に、脅威対策ポリシーをSecurity Gateway / Clusterに設定します。

クリック時URL保護オプションの有効化はカスタマイズできます。

- 特定の受信者をメールで除外する

- メールで特定の受信者にのみ含める

- メールで特定のドメインを除外する

- メッセージ本文の明示的なリンクを変更する

- 変更されたMTAリンクに元のURLを挿入する

- ブロックされたページをカスタマイズする

- ブロックされたページに元のURLを埋め込む

メールで特定の受信者を除外する

1. MTAセキュリティゲートウェイに接続します。

2.次のファイルを作成します。touch $ FWDIR / conf / mta_click_time_exclude_recipient_list

3.このファイルに、この設定から除外する従業員の電子メールを入力します。新しいメールエントリはそれぞれ、スペースのない新しい行で始まります。たとえば、次のように

recipient1@mydomain.com

recipient2@mydomain.com

4.オープンのvi $ FWDIR / confに/ mail_security_configエディタでファイル

[click_time_url]セクションの下5.次の行を追加します:モード=除外

、クラスタを持っている場合6.上の手順に従ってください両方のノード。

7.ゲートウェイまたはクラスターに脅威対策ポリシーをインストールします。

特定の受信者に対してのみクリック時URL保護オプションを有効にする

1. MTAセキュリティゲートウェイに接続します。

2.次のファイルを作成します。touch $ FWDIR / conf / mta_click_time_allowed_recipient_list

3.このファイルに、このMTAオプションを有効にする従業員の電子メールを入力します。新しいメールエントリはそれぞれ、スペースのない新しい行で始まります。たとえば:

recipient1@mydomain.comは

recipient2@mydomain.com

4.エディタで開きviの$ FWDIR / confに/ mail_security_configファイル

[click_time_url]の下5.セクションには、以下の行を追加します。モードを=許さ

クラスタを持っている場合は、上の手順に従ってください6.両方のノード。

7.ゲートウェイまたはクラスターに脅威対策ポリシーをインストールします。

クリック時のURL保護から特定のドメインを除外する

1. MTAセキュリティゲートウェイに接続します。

2.次のファイルを作成します。touch $ FWDIR / conf / mta_click_time_url_white_list

3.このファイルに、この設定から除外するドメインを入力します。新しいドメインはそれぞれ、スペースのない新しい行で始まります。正規表現はR80.20以降でサポートされています。例:。

* Domain1.com。*

。* Domain2.com。*

4.クラスターがある場合は、両方のノードで手順に従います。

5.脅威防止ポリシーをゲートウェイまたはクラスターにインストールします。

文字の本文で明示的なリンクを書き直す

ハイパーリンクの形式で表示されるリンク(たとえば、すばらしいドキュメント)はMTAによって中継されます。MTAでは、リダイレクトはリソースに移動し、リンクは安全です。ただし、www.mydocument.com / downloadなどのリンクがあり、デフォルトでは変更されません。設定をより安全にするには、次の手順を実行します

。1. MTAセキュリティゲートウェイに接続します。

2.エディターでvi $ FWDIR / conf / mail_security_configファイルを開きます。3

. [click_time_url]セクションの下に次の行を追加します。enforce_text_links = 1

4.クラスターがある場合は、両方のノードでアクションを実行します。

5.脅威防止ポリシーをゲートウェイまたはクラスターにインストールします。

その他のオプションもsk162618によって追加で設定されます...

最近、チェックポイントのモスクワオフィスの同僚が、脅威エミュレーション(サンドボックス)とMTAの新機能に関するすばらしいウェビナーを公開しました。

結論の代わりに

近い将来、さまざまな情報セキュリティ製品に関するいくつかの技術出版物を計画しています。このトピックに興味がある場合は、チャンネル(電報、Facebook、VK、TSソリューションブログ)の最新情報をお待ちください。