シンプルで簡単に検出できるDDoS攻撃(およびそれを防ぐことができるシンプルなツール)の時代は終わりました。サイバー犯罪者は、これらの攻撃をより適切に隠蔽し、巧妙さを増して攻撃を実行することを学びました。暗い業界は、総当たり攻撃からアプリケーション層攻撃へと移行しました。彼女は、完全にオフラインのプロセスを含む、ビジネスプロセスの破壊に関する深刻な命令を受けました。

現実に突入

2017年、スウェーデンの輸送サービスを標的とした一連のDDoS攻撃により、列車の遅延が長くなりました。 2019年、デンマークの国営鉄道会社Danske Statsbanerがオフラインになりました。その結果、駅では券売機や自動改札機が機能せず、15,000人以上の乗客が出られなくなった。同じ2019年に、強力なサイバー攻撃がベネズエラで停電を引き起こしました。

DDoS攻撃の結果は、オンラインユーザーだけでなく、IRL(実際の生活)でも体験されています。攻撃者はこれまでオンラインサービスのみを対象としてきましたが、今やビジネス活動を妨害するという任務を課されることがよくあります。私たちの推定によると、今日、攻撃の60%以上がそのような標的を持っています-恐喝または不注意な競争のためです。トランザクションとロジスティクスは特に脆弱です。

よりスマートでより高価

DDoSは、最も広く普及している急成長中のサイバー犯罪の1つと見なされ続けています。専門家によると、2020年以降、その数は増加するだけです。これはさまざまな理由に起因します-そして、パンデミックによるオンラインへのビジネスのさらに大きな移行、そして謎に包まれたサイバー犯罪産業の発展、そして5Gの普及にさえ。

DDoS攻撃は、導入が容易でコストが低いため、やがて人気が高まりました。数年前には、1日あたり50ドルで開始できました。今日、攻撃対象と攻撃方法の両方が変更され、その結果、複雑さが増し、結果としてコストが増加しています。いいえ、1時間あたり5ドルからの価格はまだ価格リストにあります(はい、サイバー犯罪者は価格と関税スケールを持っています)が保護されたサイトではすでに1日あたり400ドルから必要であり、大企業の「個別の」注文のコストは数千に達しますドル。

現在、DDoS攻撃には主に2つのタイプがあります。最初の目標は、オンラインリソースを一定期間利用できないようにすることです。サイバー犯罪者は攻撃自体の間に彼らのために起訴します。この場合、DDoSオペレーターは特定の結果を気にせず、クライアントは実際に攻撃の開始に対して前払いを行います。これらの方法は非常に安価です。

2番目のタイプは、特定の結果が達成された場合にのみ支払われる攻撃です。彼らにとってはもっと面白いです。攻撃者は目標を達成するために最も効果的な方法を選択する必要があるため、実行ははるかに難しく、したがって大幅にコストがかかります。 Varitiでは、サイバー犯罪者とチェスゲーム全体をプレイすることがあります。その場合、彼らは戦術やツールを即座に変更し、一度に複数のレベルで複数の脆弱性に侵入しようとします。これらは明らかにチーム攻撃であり、ハッカーは防御者の行動に対処し、対抗する方法を知っています。それらと戦うことは困難であるだけでなく、企業にとって非常にコストがかかります。たとえば、私たちのクライアントの1つである大規模なネットワーク小売業者は、ほぼ3年間30人のチームを抱え、そのタスクはDDoS攻撃と戦うことでした。

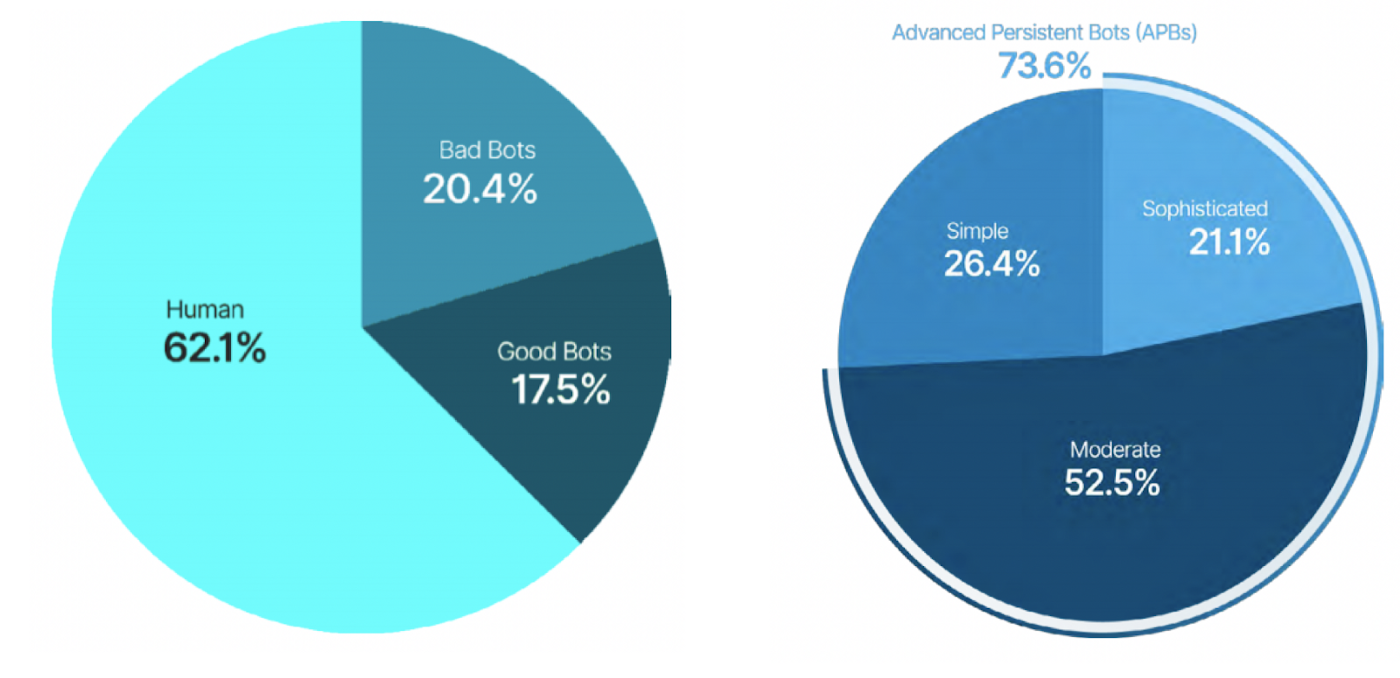

Varitiによると、単純なDDoS攻撃は退屈、トローリング、または特定の会社への不満からのみ実行され、現在すべてのDDoS攻撃の10%未満を占めています(もちろん、保護されていないリソースは異なる統計を持っている可能性があるため、クライアントのデータを調べます) )。それ以外はすべて専門チームの仕事です。同時に、すべての「不良」ボットの4分の3は、最新の市場ソリューションのほとんどを使用して検出することが難しい複雑なボットです。これらは、実際のユーザーまたはブラウザの動作を模倣し、「良い」リクエストと「悪い」リクエストを区別するのを困難にするパターンを実装します。これにより、攻撃が目立たなくなり、より効果的になります。

GlobalDotsからのデータ

新しいDDoSターゲット

悪いボットレポートボットは現在、それらの17.5%は悪質なボットであることで、すべてのWebトラフィックの50%を発生GlobalDotsショーでのアナリストから。

ボットはさまざまな方法で企業の生活を損なうことができます。彼らがサイトを「敷設」するという事実に加えて、彼らは現在、広告のコスト、広告のクリック、価格をスクランブルしてそれらをペニーより少なくし、購入者を誘惑するという事実に従事しています。さまざまな悪意のある目的でコンテンツを盗む(たとえば、最近書いたユーザーに他人のキャプチャを強制するコンテンツを盗まれたサイトについて)。ボットはさまざまなビジネス統計を大きく歪め、その結果、誤ったデータに基づいて決定が行われます。DDoS攻撃は多くの場合、ハッキングやデータ盗難などのさらに深刻な犯罪の煙幕です。そして今、まったく新しい種類のサイバー脅威が追加されていることがわかります。これは、会社の特定のビジネスプロセスの作業の中断であり、多くの場合オフラインです(現時点では完全に「オフライン」になることはないため)。特に、ロジスティクスプロセスとクライアントとのコミュニケーションが失敗することがよくあります。

「未納」

物流ビジネスプロセスはほとんどの企業にとって重要であり、しばしば攻撃されます。発生する可能性がある攻撃シナリオの一部を次に示します。

利用不可

あなたがオンライン商取引の分野で働いているなら、あなたはおそらくすでに偽の注文の問題に精通しているでしょう。攻撃が発生した場合、ボットは物流リソースに過剰な負荷をかけ、他の購入者が商品にアクセスできないようにします。これを行うために、彼らは在庫の最大数に等しい膨大な数の偽注文を出します。その後、これらの商品は支払われず、しばらくしてからサイトに戻されます。しかし、その仕事はすでに行われています。それらは「在庫切れ」としてマークされており、一部のバイヤーはすでに競合他社に行っています。この戦術は航空業界でよく知られており、ボットがすべてのチケットが表示された直後にすぐに「購入」する場合があります。たとえば、私たちのクライアントの1つである大手航空会社は、中国の競合他社によるこのような攻撃に苦しんでいました。わずか2時間で、ボットは特定の目的地へのチケットの100%を注文しました。

スニーカーボット

次に人気のあるシナリオは、ボットが製品の全ラインを即座に購入し、所有者が後でそれらを高価格で販売することです(平均値上げは200%)。この問題はスニーカー業界、特に限定版でよく知られているため、スニーカーボットと呼ばれます。ボットは新しく登場した新しいラインをほんの数分で買いましたが、リソースをブロックしているため、実際のユーザーは突破できませんでした。これは、ボットが光沢のあるファッション雑誌で取り上げられたときのまれなケースです。ただし一般的には、サッカーの試合などのクールなイベントのチケット再販業者も同じシナリオを使用します。

その他のシナリオ

しかし、それだけではありません。物流に対する攻撃のさらに複雑なバージョンがあり、深刻な損失をもたらす恐れがあります。これは、サービスに「商品の受け取り時の支払い」オプションがある場合に実行できます。ボットはそのような商品の偽の注文を残し、疑いを持たない人々の偽のまたは実際の住所さえ示します。また、企業は、配送、保管、詳細の説明に莫大な費用がかかります。現時点では、他の顧客は商品を入手できず、倉庫のスペースも占有します。

ほかに何か?ボットは、製品に関する大量の偽の悪いレビューを残し、「チャージバック」機能を妨害し、トランザクションをブロックし、顧客データを盗み、実際の顧客にスパムを送信します-多くのオプションがあります。良い例は、DHL、ヘルメス、AldiTalk、Freenet、Snipes.comに対する最近の攻撃です。ふりをしたハッカー彼らは「DDoS保護システムのテスト」を行っており、最終的には会社のビジネスクライアントポータルとすべてのAPIをダウンさせていました。その結果、顧客への商品の配達に大きな混乱がありました。

明日電話する

昨年、連邦取引委員会(FTC)は、スパムや詐欺的な電話ボットコールに関する企業やユーザーからの苦情が2倍に増加したと報告しています。一部の見積もりでは、すべての通話のほぼ50%を占めています。

DDoSと同様に、TDoSの目標(電話に対する大規模なボット攻撃)は、いたずらから悪質な競争までさまざまです。ボットはコンタクトセンターに過負荷をかけることができ、実際の顧客を見逃すことはありません。この方法は、ライブオペレーターがいるコールセンターだけでなく、AVRシステムが使用されている場合にも効果的です。ボットはまた、クライアントとの通信の他のチャネル(チャット、電子メール)を大規模に攻撃し、CRMシステムを混乱させ、人事管理にある程度悪影響を与える可能性があります。攻撃は、被害者のオンラインリソースに対する従来のDDoS攻撃と同期させることもできます。

最近、同様の攻撃が911の緊急サービスを妨害しました。米国では、助けを必要としている普通の人々は、単に乗り越えることができませんでした。同じ頃、ダブリン動物園も同じ運命をたどりました。少なくとも5,000人がSMSテキストメッセージの形式でスパムを受信し、動物園の電話番号に緊急電話をかけて架空の人物を尋ねるように促しました。

Wi-Fiは

サイバー犯罪者は、企業ネットワーク全体を簡単にブロックすることもできます。IPブロッキングは、DDoS攻撃に対抗するためによく使用されます。しかし、これは効果がないだけでなく、非常に危険な行為です。IPアドレスは見つけやすく(たとえば、リソースの監視によって)、簡単に置き換える(または偽造する)ことができます。Varitiに参加する前は、特定のIPをブロックすると、自分のオフィスでWi-Fiがオフになるという事実につながるケースがありました。クライアントが必要なIPを「スリップ」し、地域全体のユーザーのリソースへのアクセスをブロックしたケースがありました。そうしないと、リソース全体が完全に機能したため、長い間これに気付きませんでした。

新着情報?

新しい脅威には新しいセキュリティソリューションが必要です。しかし、市場におけるこの新しいニッチは形成され始めたばかりです。単純なボット攻撃を効果的に撃退するための多くのソリューションがありますが、複雑なボット攻撃ではすべてがそれほど単純ではありません。多くのソリューションがIPブロッキング技術を実践しています。他のユーザーは、開始するためにプライマリデータを収集するための時間が必要であり、この10〜15分は脆弱性になる可能性があります。機械学習に基づくソリューションがあり、ボットをその動作で識別することができます。同時に、「反対側」のチームは、人間のパターンと区別がつかない、本物を模倣できるボットをすでに持っていることを誇っています。誰が勝つかはまだはっきりしていません。

プロのボットチームと、複数のレベルの複雑な多段階攻撃を一度に処理する必要がある場合はどうでしょうか。

私たちの経験によると、IPアドレスをブロックせずに、不正なリクエストのフィルタリングに集中する必要があります。複雑なDDoS攻撃では、トランスポート層、アプリケーション層、APIなど、複数の層で同時にフィルタリングする必要があります。これのおかげで、低頻度の攻撃でさえ撃退することができます。これは通常は見えないため、さらにスキップされることがよくあります。最後に、攻撃がアクティブであっても、すべての実際のユーザーを通過させる必要があります。

次に、企業は独自のマルチステージ保護システムを作成する機能を必要とします。DDoS攻撃を防止するためのツールに加えて、システムは詐欺、データ盗難、コンテンツ保護などに対して組み込まれます。

第三に、最初のリクエストからリアルタイムで機能する必要があります。セキュリティインシデントに即座に対応できるため、攻撃を阻止したり、破壊力を低下させたりする可能性が大幅に高まります。

近い将来:ボットを

使用した評判管理とビッグデータ収集DDoSの歴史は単純なものから複雑なものへと進化しました。当初、攻撃者の目標は、サイトの機能を停止することでした。今では、コアビジネスプロセスを対象とする方が効率的です。

攻撃の複雑さは増大し続けますが、これは避けられません。さらに、悪質なボットが現在行っていること(データの盗難と改ざん、強要、スパムボット)は、多数のソース(ビッグデータ)からデータを収集し、「信頼できる」偽アカウントを作成して、影響力、評判、または大量のフィッシングを管理します。

現在、DDoSとボット保護に投資できるのは大企業だけですが、ボットによって生成されたトラフィックを常に完全に追跡して除外することはできません。ボット攻撃がより高度になることの唯一の良い点は、市場がよりスマートでより優れたセキュリティソリューションを作成するように促すことです。

あなたはどう思いますか-ボット保護業界はどのように発展し、現在市場で必要なソリューションは何ですか?