前回の記事では、サイトとAPIをハッカーの攻撃から保護するための無料ツールであるNemesida WAF Freeについて説明しました。この記事では、人気のあるWapiti脆弱性スキャナーを確認することにしました。

サイトの脆弱性をスキャンすることは必要な手段であり、ソースコードの分析とともに、侵害の脅威に対するサイトの保護レベルを評価することができます。専用のツールを使用してWebリソースをスキャンできます。

Nikto、W3af(Python 2.7で記述され、サポートが終了)、またはArachni(2月以降サポートされなくなった)は、無料セグメントで提供される最も人気のあるソリューションです。もちろん、他にも、たとえばWapitiに立ち寄ることにしました。

Wapitiは、次のタイプの脆弱性で機能します。

- ファイル拡張(ローカルおよびリモート、fopen、readfile);

- インジェクション(PHP / JSP / ASP / SQLインジェクションおよびXPathインジェクション);

- XSS(クロスサイトスクリプティング)(反映および永続的);

- コマンドの検出と実行(eval()、system()、passtru());

- CRLFインジェクション(分割HTTP応答、セッション固定);

- XXE (XML ) ;

- SSRF ( );

- ( Nikto);

- .htaccess, ;

- , ( );

- Shellshock;

- ;

- HTTP, (PUT).

:

- HTTP, HTTPS SOCKS5;

- : Basic, Digest, Kerberos NTLM;

- (, , , URL-);

- URL;

- (: ifor, );

- URL- ( );

- URL- (: URL logout);

- cookie ( wapiti-getcookie);

- / SSL;

- URL JavaScript ( JS-);

- HTML5;

- crawler’a;

- ;

- HTTP- User-Agent.

:

- (HTML, XML, JSON, TXT);

- ( SQLite3);

- ;

- ;

- / .

Wapiti 2 :

Wapiti .

Wapiti sites.vulns.pentestit.ru ( ), (Injection, XSS, LFI/RFI) -.

. !

:

# wapiti -u <target> <options>, :

--scope —

URL scope, , , , .

-s -x — URL-. , URL- .

--skip — , . , - , .

--verify-ssl — .

Wapiti . , , , , -m . , . :

# wapiti -u http://sites.vulns.pentestit.ru/ -m sql,xss,xxe, SQL, XSS XXE . , . -m “xss: get, blindsql: post, xxe: post”. xss , GET, blibdsql — POST- .. , - , , , Ctrl+C , .

Wapiti - -p -a. : Basi, Digest, Kerberos NTLM. . , ( User-Agent) .

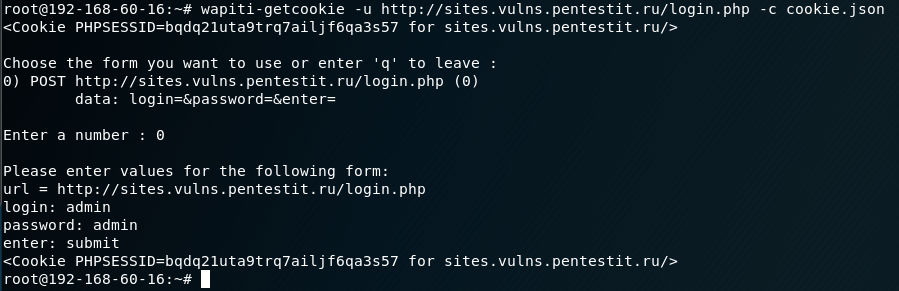

wapiti-getcookie. C cookie, Wapiti . cookie :

# wapiti-getcookie -u http://sites.vulns.pentestit.ru/login.php -c cookie.json: , :

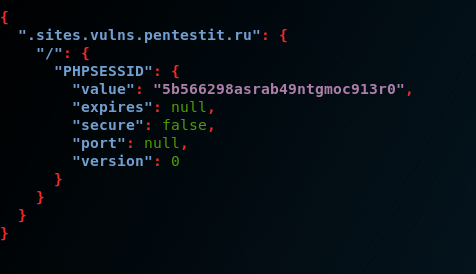

JSON. — -d:

# wapiti-getcookie - http://sites.vulns.pentestit.ru/login.php -c cookie.json -d "username=admin&password=admin&enter=submit":

, - :

# wapiti --level 1 -u http://sites.vulns.pentestit.ru/ -f html -o /tmp/vulns.html -m all --color - cookie.json --scope folder --flush-session -A 'Pentestit Scans' -p http://myproxy:3128:

-f -o — ;

-m — — , .. ;

--color — Wapiti;

-c — cookie, wapiti-getcookie;

--scope — . folder URL, . URL ( );

--flush-session — , ;

-A — User-Agent;

-p — -, .

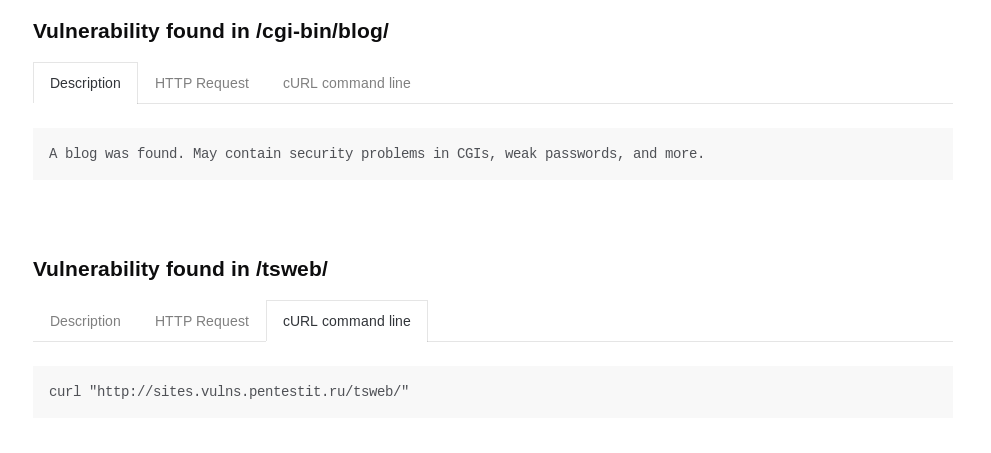

HTML-, . , , , curl , . , :

— -, , . . « » « ». , :

, . ( ), . , — --color :

.

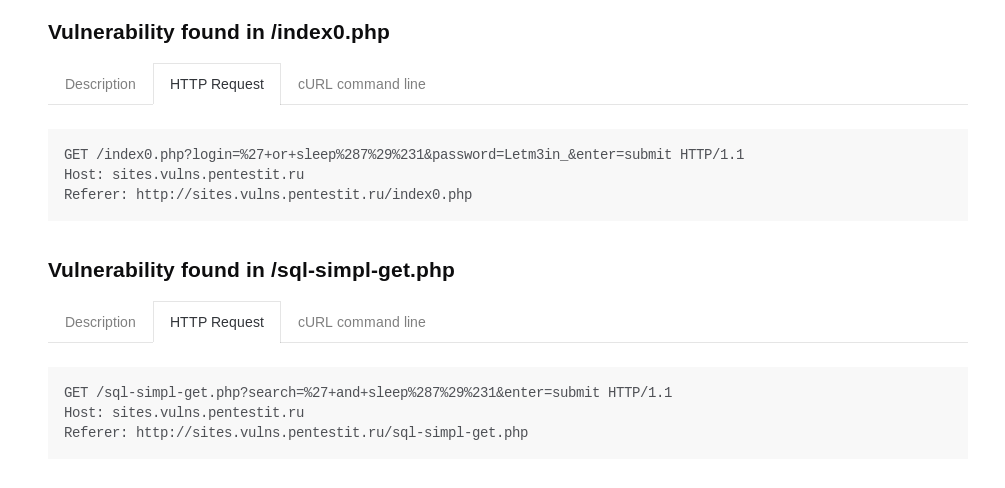

SQLi

C SQLi. SQL- , , :

, , cookie, " " cookie . , , -x, . . , , - .

XSS

:

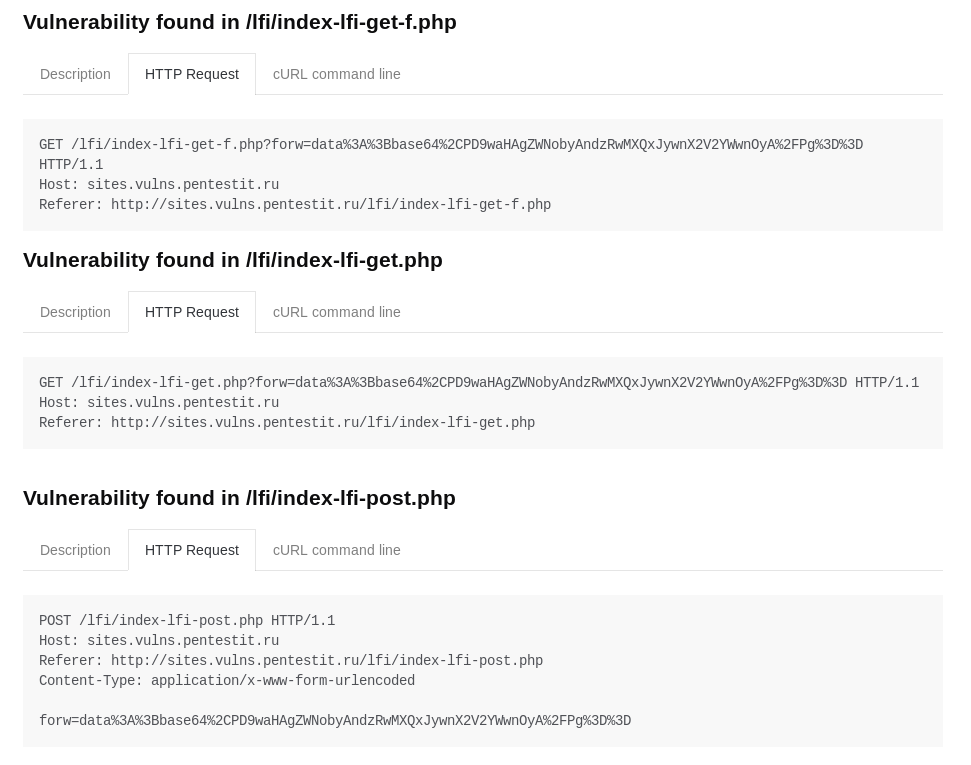

LFI/RFI

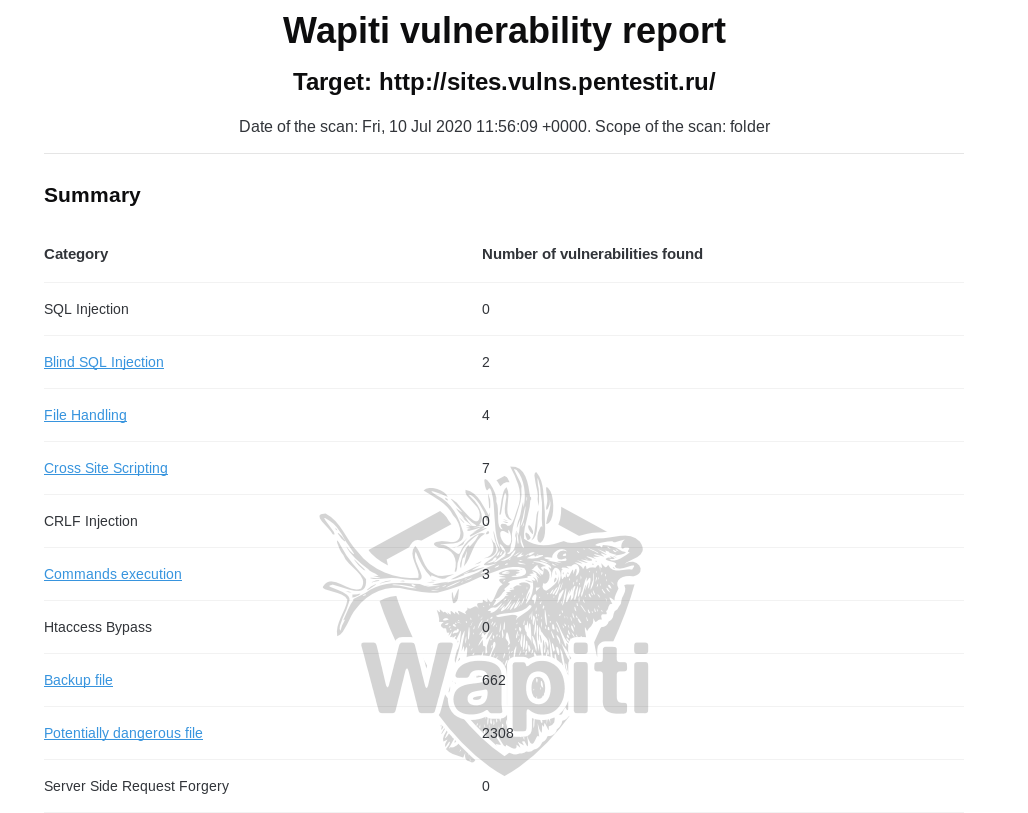

スキャナーはすべての固有の脆弱性を発見しました:

全体として、誤検知や脆弱性の欠落にもかかわらず、無料ツールとしてのWapitiはかなり良い結果を示しています。いずれにせよ、スキャナーは非常に強力で、柔軟性があり、多機能であり、最も重要なのは無料であるため、スキャナーを使用する権利があり、管理者や開発者がWebアプリケーションのセキュリティステータスに関する基本情報を取得するのに役立つことを認識する価値があります。

健康と保護を維持してください!