ほんの数日前、CheckPointの専門家がWindowsベースのDNSサーバーに新しい脆弱性を発見しました。それら。事実上すべての企業ネットワークが危険にさらされています。この脆弱性の名前はCVE-2020-1350です| Windows DNSServerリモートコード実行の脆弱性。CVSSスコア-10.0。Microsoftによると、WindowsServerのすべてのバージョンが影響を受けます。

この脆弱性はバッファオーバーフローを対象としており、ユーザーの操作はほとんどまたはまったく必要ありません。カットの下には、この攻撃の実装、その詳細な説明、そして最も重要なこととして、今すぐ自分を守る方法が記載されたビデオがあります。

攻撃ビデオ

簡単な説明

- ソース1

- ソース2

- ソース3

自分を守る方法は?

方法1.更新

DNSサーバーとして機能するWindowsサーバーに 緊急に更新をインストールします。

方法2.回避策

現在、更新をインストールできない場合は、DNSメッセージの最大長を減らして、バッファーのオーバーフローを回避できます。

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters" / v "TcpReceivePacketSize" / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

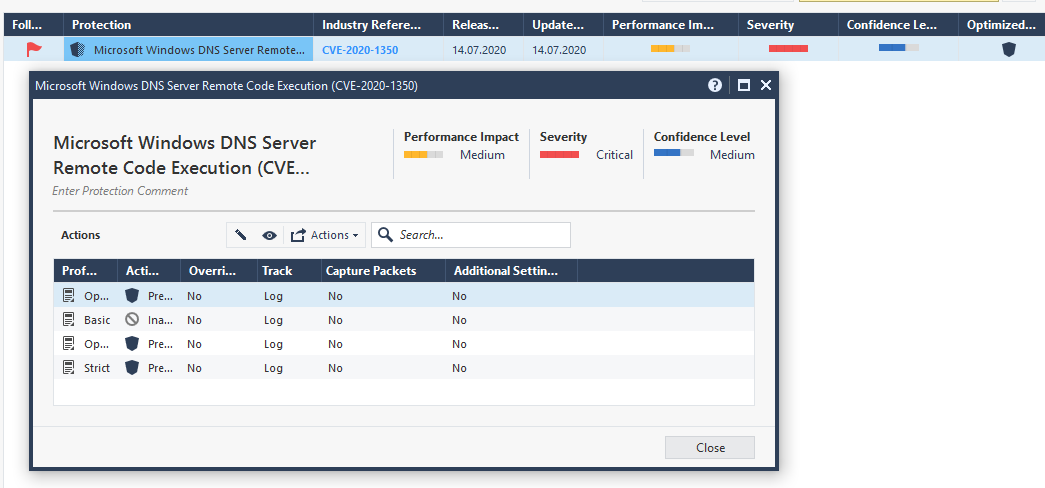

方法3.IPS

ネットワーク境界でIPSを使用している場合(たとえば、UTMまたはNGFWソリューションの一部として)、署名があることを確認してください(更新後に取得できます)。これはチェックポイントでどのように見えるかです:

防止があるはずです。設定についてサポートが必要な場合は、を書いてください。

情報が入り次第、更新を試みます。私たちのチャンネル(Telegram、Facebook、VK、TS Solution Blog)の最新情報にご期待ください!