以前の記事では、CiscoStealthWatch監視ソリューションに関するいくつかの幅広いトピックを取り上げました。 StealthWatchは、セキュリティインシデントのネットワークトラフィックとネットワーク相互作用の正当性を監視するためのソリューションであることを思い出してください。 StealthWatchは、ルーター、スイッチ、その他のネットワークデバイスからNetFlowとIPFIXを収集することに基づいています。

サイクル内のすべての記事へのリンク:

1)StealthWatch:基本的な概念と最小要件。パート

12)StealthWatch:展開と構成。パート23

)StealthWatch:インシデントの分析と調査。パート34

)StealthWatch:CiscoISEとの統合。パート45

)ステルスウォッチクラウド。クラウドおよびエンタープライズインフラストラクチャ向けの高速で便利かつ効率的なソリューション。パート5

監視、特にCisco StealthWatchは、主に脅威と攻撃の検出ソリューションです。すべての監視ソリューションは脅威の防止を意味するわけではありませんが、多くの場合必要になります。StealthWatchは、すぐにCisco ISE(Identity Services Engine)と統合されています。統合は、StealthWatchがセキュリティインシデントを検出し、管理者がホストを検疫から解放するまでCiscoISEがホストを検疫するという事実にあります。

この記事では、統合のセットアップとトリガーの例について説明します。

CiscoISEは

つまり、Cisco ISEは、内部ネットワーク上のユーザーにコンテキスト認識アクセス制御を提供するためのネットワークアクセス制御(NAC)ソリューションです。Cisco ISEでは、次のことができます。

- ゲストアクセスをすばやく簡単に作成する

- BYODデバイス(職場に持ち込む従業員の自宅のPCなど)を検出します

- SGTセキュリティグループラベル(TrustSecテクノロジ)を使用して、セキュリティポリシーを一元化し、ドメインユーザーと非ドメインユーザーに適用します。

- インストールされている特定のソフトウェアと標準への準拠についてコンピューターをチェックします(姿勢)

- エンドポイントおよびネットワークデバイスの分類とプロファイル

- エンドポイントの可視性を提供する

- ユーザーベースのポリシーを形成するために、NGFW上のユーザーのイベントログオン/ログオフのログ、ユーザーのアカウント(ID)を送信します

- AAAサーバーが実行できるすべてのことを実行します

:業界の多くの同僚は、私はあなたがに慣れることをお勧めします、シスコISEについて書かれているシスコISEの実装の実践、シスコISEの実装のために準備する方法、およびシスコ火力との統合。

検疫の仕組み

Cisco ISEの「検疫への追加/削除」ANCポリシー(適応型ネットワーク制御)のワークフローを以下に示します。

- ユーザーはまず、WLC(アクセスポイントコントローラー)を介して企業ネットワークにログインする必要があります。次に、RESTAPI検疫要求がポリシー管理ノードから送信されます。

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

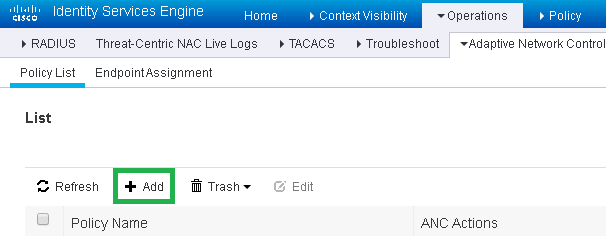

1. Cisco ISE Webインターフェイスで、[操作] > [ポリシーリスト]タブに移動し、[追加]をクリックして新しいポリシーを作成します。

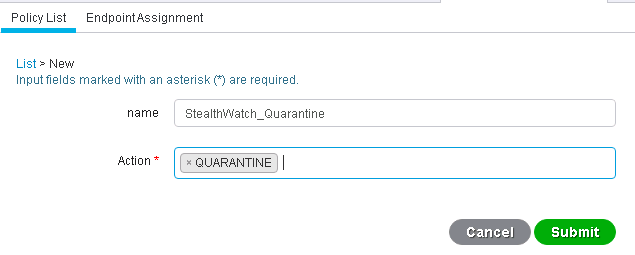

2. StealthWatch_Quarantineという名前を付け、アクション「Quarantine」を選択して、[送信]をクリックします。

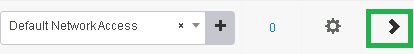

3.次のステップは、ポリシーを構成することです。行くのポリシー>ポリシーを設定し、下の右端の矢印をクリックしてビューの列。

4. [認証ポリシー] > [グローバル例外]タブで、新しいルールが作成されます([+]をクリックします)。次に、[条件]列で、もう一度[+]をクリックし、[セッションANCPolicy]属性を選択します。このルールのアクション等しい-StealthWatch_Quarantine。

ではプロフィール> DenyAccess列およびオプションでセキュリティグループの列、あなたはあなたのセキュリティグループ(たとえば、ゲストやマーケティング部門)を指定することができます。最後に、変更を保存します。

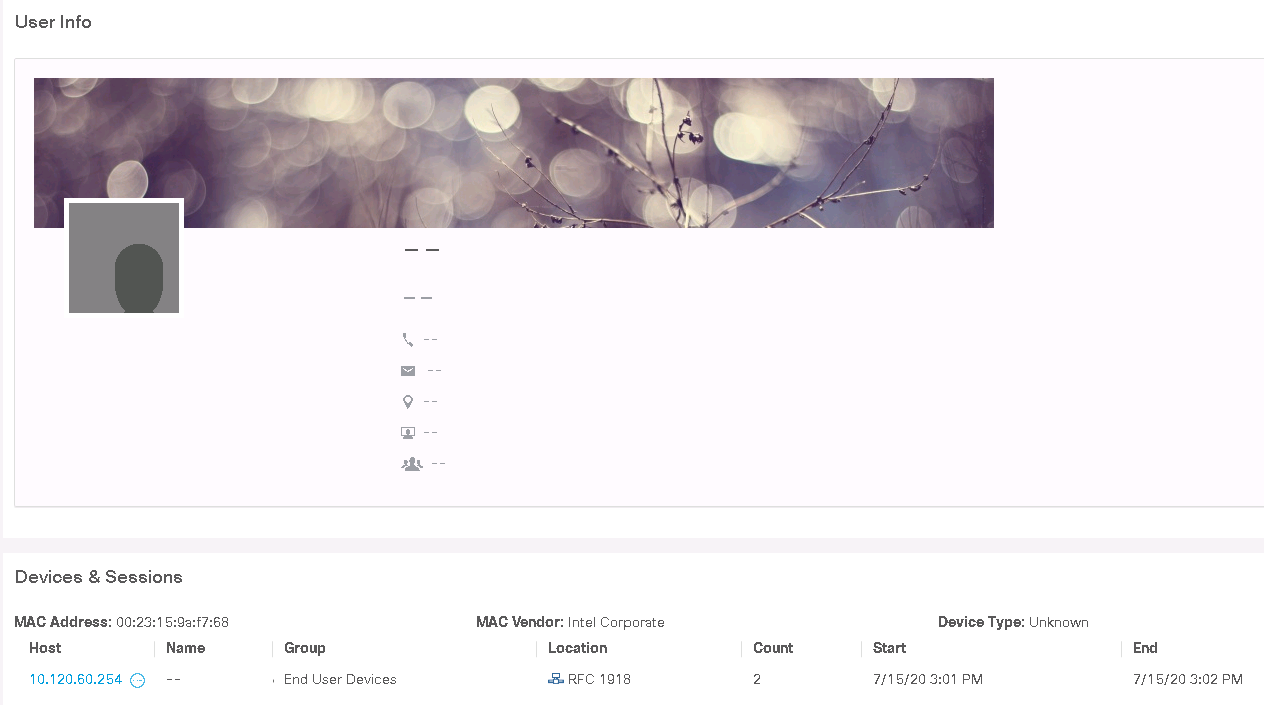

5. [操作] > [ライブログ]タブ(RADIUSまたはTACACS)で、ユーザーまたはアドレスごとにログを表示できます。ユーザーwesleyを見つけたとします。

6. StealthWatch Webインターフェイスに移動し、[モニター] > [ユーザー]タブでこのユーザーを見つけます。

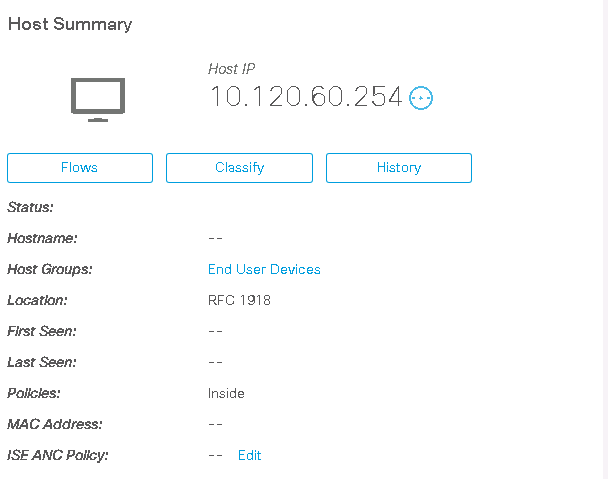

7. IPアドレスをクリックして、ホストに移動します。

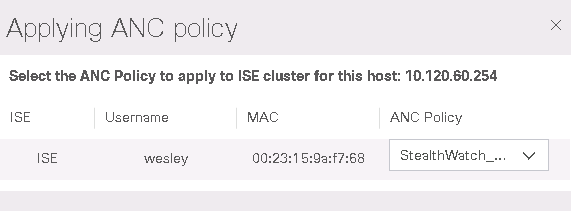

8. ISE ANCポリシーで、 [編集]> [StealthWatch_Quarantine]> [保存]を選択します..。ホストは、さらなる調査が行われるまで隔離されます。

さらに、ANCポリシーでは、port_shutdown(ネットワークデバイスポートのシャットダウン)およびport_bounce(シャットダウン/シャットダウンデバイスなし)アクションを使用できます。たとえば、マルウェアがVLAN全体に広がることに成功した場合、各ホストを検疫するよりも、アクセスレベルスイッチのポートをオフにする方が論理的で高速です。

結論

Cisco StealthWatchが適切なセキュリティインシデント監視ソリューションであるように、CiscoISEは優れたユーザーアクセス制御ソリューションです。これら2つのソリューションの統合は実際に機能し、情報セキュリティインシデントへの応答時間を最小限に抑えることができます。

間もなく、Ciscoは、選択したインシデントに自動応答を追加してANCポリシーを適用することを約束します。または、自分でスクリプトを作成することもできます。 StealthWatchとISEの両方にオープンRESTAPIがあります。ただし、この自動統合は、StealthWatchがホストの動作の正しいモデルを形成し、誤検知の数が最小限である場合にのみ、長い時間をかけて構成する必要があります。

Cisco StealthWatchの詳細については、Webサイトを参照してください。近い将来、さまざまな情報セキュリティ製品に関する技術的な出版物をさらにいくつか計画しています。このトピックに興味がある場合は、当社のチャネル(Telegram、Facebook、VK、TS Solution Blog)にご注目ください。