ある大規模な金融機関で不快な事件が発生しました。攻撃者はネットワークに侵入し、すべての重要な情報を「バキュームクリーニング」しました。攻撃者はデータをコピーしてリモートリソースに送信しました。 Group-IBの法医学専門家は、説明された出来事からわずか6か月後に助けを求めました…。その時までに、一部のワークステーションとサーバーはすでにサービスを停止しており、攻撃者のアクションの痕跡は、特殊なソフトウェアの使用と誤ったロギングのために破壊されていました。ただし、インシデントに関係するサーバーの1つでWindowsページングファイルが見つかり、そこから専門家がインシデントに関する重要な情報を取得しました。

この記事では、Pavel Zevakhin、Group-IB Forensic Science Labは、法医学研究中にWindowsスワップファイルで検出できるデータについて説明しています。

パート1。pagefile.sysが隠しているもの

したがって、pagefile.sysはWindowsオペレーティングシステムのページングファイルです。十分なRAMがない場合、Windowsはハードディスクに特定のスペースを予約し、それを使用して機能を向上させます。つまり、データの一部をRAMからpagefile.sysファイルにアンロードします。多くの場合、研究者が必要とする情報はページングファイルにのみ残ります。

ページングファイルへのアップロードは、4 KBブロックでページごとに行われるため、データはページングファイルの連続した領域を占めることも、ファイルの異なる部分にあることもあります。これは、ほとんどの場合、このファイルで見つかった情報が完全性を失って取得されることを意味します。

ファイルシステム内のpagefile.sysのサイズは、デフォルトでオペレーティングシステムによって設定されますが、ユーザーはいつでもページングファイルを無効にしたり、最大サイズを変更したりできます。ファイルのデフォルトの場所はシステムパーティションのルートですが、ユーザーがファイルを配置した場所に応じて、他の論理ドライブに配置できます。この事実を覚えておく必要があります。

pagefile.sysの抽出に取り掛かる前に、ファイルシステムの観点からこのファイルが何であるかを理解する必要があります。これを行うには、AccessData FTKImagerソフトウェアを使用します。

| 隠し | 本当 | 所有者SID | S-1-5-32-544 |

| システム | 本当 | オーナー名 | 管理者 |

| 読み取り専用 | 誤り | グループSID | S-1-5-18 |

| アーカイブ | 本当 | グループ名 | システム |

これは、コピーが容易ではない隠しシステムファイルであることがわかります。

では、どうすればこのファイルを入手できますか?これはいくつかの方法で行うことができます。

- , FTK Imager KAPE

- — .

pagefile.sysファイルはボリュームシャドウコピーおよび他の論理ドライブに配置できることを忘れないでください。確かに、ユーザー自身がシャドウコピールールを設定し、ページングファイルのコピーを除外する場合があります(システムレジストリにHKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Control \ BackupRestore \ FilesNotToSnapshotブランチがあり、シャドウコピーから除外されるファイルが指定されています)。

下の画像では、現在のページングファイル(画像上-左端)と、異なる時間に作成されたシャドウコピーから同じドライブから取得されたページングファイルで、検出されたデータの量がどのように変化するかを確認できます。

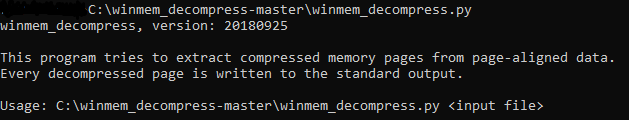

覚えておくべき重要なポイント:ビルド10525以降、Windows10はページングファイル圧縮を使用します。メモリが少なくなると、システムは各プロセスで未使用のメモリリソースを縮小し、より多くのアプリケーションを同時にアクティブに保つことができます。このようなファイルを解凍するには、専用のソフトウェアを使用する必要があります。たとえば、MaximSukhanovのwinmem_decompressユーティリティを使用して解凍できます。

これは、元のページングファイルを検索しても結果が返されない場合、または必要なデータが圧縮されている場合に役立ちます。

したがって、pagefile.sysファイルを手に入れて、調査を開始できます。そしてここでは、2つの状況を特定する必要があります。1つ目は何を探すべきかがわかっているとき、もう1つはわからないときです。最初のケースでは、これらはファイルの断片、1つまたは別のソフトウェアの作業の痕跡、ある種のユーザーアクティビティである可能性があります。このような検索には、通常、16進エディターのX-Ways WinHEX(またはその他)が使用されます。 2番目のケースでは、MAGNET AXIOM、Belkasoft Evidence Center、文字列ユーティリティ(メインで最も頻繁に使用されると見なすことができます)、ソフトウェアなどの特殊なソフトウェアに依存する必要があります。Photorec(署名ベースのリカバリソフトウェア)は、場合によっては、yaraルールを適用します(大きなファイルがスキャンされると想定)。または、ファイルを手動で表示するだけです。

pagefile.sysには何がありますか?また、なぜページングファイルに焦点を合わせているのですか?すべてが単純です。これは、RAMから部分的にアンロードされたデータ、つまり、プロセス、ファイル、およびその他のアーティファクトであり、OSでアクティブに機能していたものです。これは、インターネットの履歴とIPアドレス、一部のファイルまたはファイル自体の起動に関する情報、画像とテキストのフラグメント、以前に機能していたソフトウェアのネットワークリクエストに関する情報、キーストロークログ、システムファイルなどの形式のマルウェアのトレースの一部である可能性があります。 OSログなど。

フィールドに行きましょう

実際の事例と研究に直接移る時が来ました。では、デジタルフォレンジックの観点からWindowsスワップファイルで何が役立つのでしょうか。

あるケースでは、さまざまなマルウェアに感染したドライブの画像が調査され、サイバー犯罪者が組織のアカウントからお金を盗んだ。

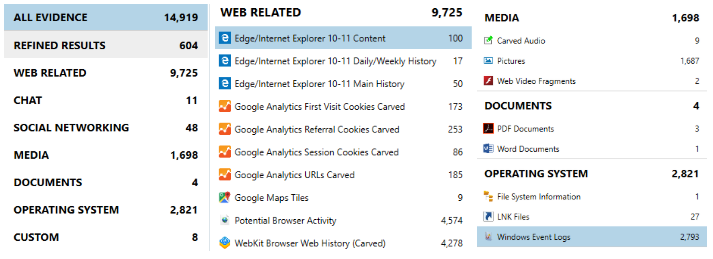

何がどのように起こったかについて完全な答えを与えるために、法医学者は感染の開始点、攻撃者が使用するツール、および一連の行動を確立する必要があります。調査中に、マルウェアの痕跡がすべて見つかったわけではありません。そして、これはpagefile.sysが解析された場所です。すでに知っているように、RAMからページングファイルにアンロードされたプロセスメモリからページを見つけることができます。この場合、たとえば、この場合のように、署名方法を使用するPhotorecソフトウェアを使用して復元できます。

: (), . , , , , - , .

上記は、この調査中にアップロードされたファイル(ページングファイルの先頭からのオフセットに基づいてPhotorecが割り当てたファイル名)の例です。これらは実行可能、グラフィック、テキスト、その他のファイルであることがわかります。そうすれば、すべてが簡単になります。必要な基準とタスクに基づいて分析します。

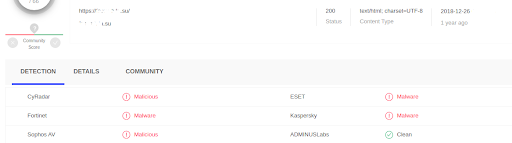

この特定のケースでは、悪意のあるコードを含むdllファイルがページングファイルから回復されました。以下は、VirusTotalでの検出の例です(検索はファイルのチェックサムによって実行されました)。

分析中に、これらのファイルが相互作用できるリモートサーバーのアドレスが確立されました。16進エディタX-WaysWinHEXを使用して、リモートサーバーのアドレスを含む行が調べられたpagefile.sysで見つかりました。これは、検出されたファイルがOSで機能しており、リモートサーバーとアクティブに対話していることを示しています。そして、2018年12月のVirusTotalサービスの検出は次のとおりです。

したがって、この場合、pagefile.sysにある情報のおかげで、感染チェーン全体が確立されました。

ほかに何か?

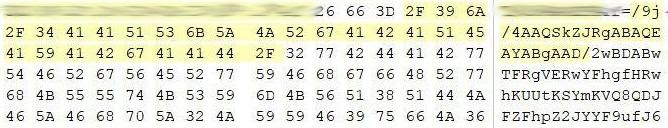

他のトレースに加えて、base64でエンコードされたスクリーンショットがスワップファイルに含まれている場合があります。たとえば、バンキングのTrojan Buhtrapは、送信時にそのようなものを作成します。

この特定のケースでは、ファイルの先頭は/ 9j / 4AAQSkZJRgABAQEAYABgAAD /でした。これは、jpegファイルのbase64でエンコードされたヘッダーです(画像の一部が表示されています)。

上記のスニペットはコピーされ、デコードされ、jpg拡張子が追加されました。幸運なことに、検出されたスクリーンショットには、オープンソフトウェア「1C:Accounting」を備えたアカウンティングコンピューターのアクティブなデスクトップの完全なスナップショットが含まれ、会社の財務残高やその他の重要なデータが表示されていました。他の検出されたエンコードされた画像は、情報がページングファイルに保存された方法のために不完全(壊れた)でした。

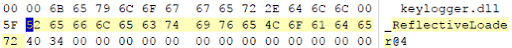

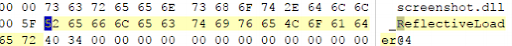

もう一つの例。インシデントの1つで、Cobalt Strikeフレームワークの痕跡が見つかりました(スワップファイルの一般的な行-SMBモード、status_448、ReflectiveLoader)。

そして、モジュールのアンロードを試みることができます。上の画像では、これらはkeylogger.dllとscreenshot.dllですが、他にもある可能性があります。

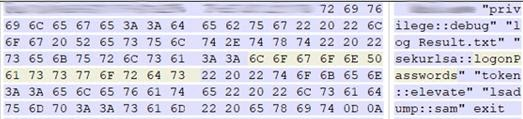

進め。Cobalt Strikeの一部であり、サイバー犯罪者によってよく使用されるmimikatzモジュールは、Windows Credentials Editorの機能を実装し、ログインしたユーザーの認証データをクリアテキストで抽出できるようにするツールです。その機能の痕跡、すなわち次の文字列が見つかったのはスワップファイルでした。

- sekurlsa :: logonPasswords-アカウントのログインとパスワードを抽出します

- token :: elevate-SYSTEMへのアクセス権を昇格させるか、ドメイン管理者トークンを検索します

- lsadump :: sam-SysKeyを取得してSAMレジストリファイルからエントリを復号化します

- log Result.txt-ソフトウェアの結果が記録されているファイル(ファイルシステムでこのファイルを探すことを忘れないでください):

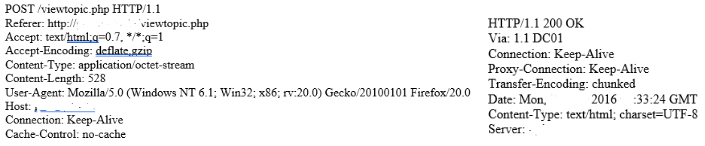

次の例は、多くのモジュールで構成されるバンキングトロイの木馬Ranbyusの機能のトレースです。ある研究では、シャドウコピー(VSS)にあったページングファイルが、Ranbyusソフトウェアの機能を拡張するアドオンによって生成された文字列を見つけました。この行には、特に、「client-bank」システムに入力されたユーザー認証データ(ログインとパスワード)が含まれていました。例として、pagefile.sysファイルにある管理サーバーに関する情報を含むネットワーク要求の一部:

実際、マルウェアによるC&CサーバーへのPOSTリクエストの例や、リクエストに対するこれらのサーバーの応答を見るのは非常に一般的です。以下は、Buhtrapソフトウェアとその制御サーバー間の相互作用の例に関するそのようなケースです。

ここで、この投稿を開始したケースを思い出してみましょう。多くのサーバーとワークステーションがある大規模な組織でインシデントが発生しました。その間に、攻撃者はネットワークに侵入し、ドメインコントローラー管理者の1人の資格情報を乗っ取ってから、正規のソフトウェアを使用してネットワークを移動しました。彼らは重要な情報をコピーし、そのデータを遠隔地に送信しました。応答の時点で、半年以上が経過し、一部のワークステーションとサーバーはすでに動作を停止しており、攻撃者の行動の痕跡は、特殊なソフトウェアの使用と誤ったロギングのために「おかげで」破壊されました。

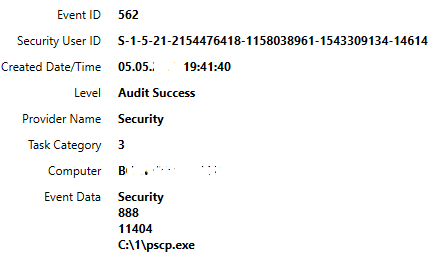

応答プロセス中に、インシデントに関与したWindows Server2012を実行しているサーバーに移動しました。システムログファイルが複数回上書きされ、空きディスク領域が上書きされました。しかし、スワップファイルがありました!再起動せずにサーバーを長時間操作し、ページングファイルのサイズが大きいため、サイバー犯罪者のソフトウェアとスクリプトの起動の痕跡が保持されます。これらは、調査の時点では、回復の可能性なしにファイルシステムに存在していませんでした。侵入者によって作成、コピーされ、その後削除されたディレクトリとファイル(パスと名前)、データのコピー元の組織のワークステーションのIPアドレス、およびその他の重要な情報に関する情報も保持されています。

興味深いことに、さまざまなフォレンジックソフトウェアを使用した自動分析では完全な結果が得られず、特定の検索基準がなかったため、専門家はX-WaysWinHEX16進エディターを使用したページングファイルの手動分析に頼りました。

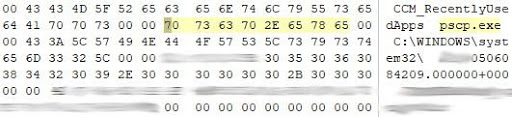

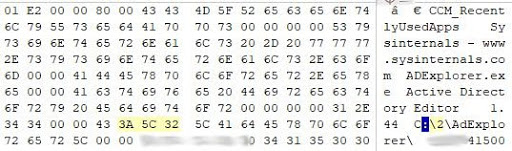

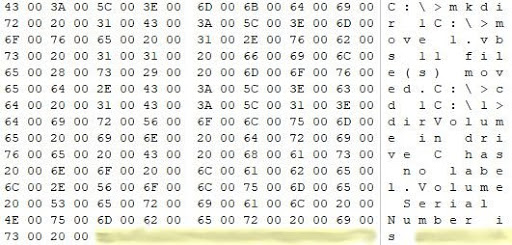

以下は、専門家が見つけたもののいくつかの例です。

pcsp.exeおよびADExplorer.exeユーティリティの使用に関する情報(日付とパスの両方が存在します)。

さらに-vbsスクリプトの使用に関する情報(画像内-最初と最後)。

以前に侵害されたドメインコントローラー管理者の1人の資格情報(ログインとパスワード)が示されていることは注目に値します。

その結果、インシデントに関する重要な情報のほとんどすべてが、いずれかのサーバーのページングファイルで見つかりました。攻撃者のツールと企業ネットワークでの攻撃者のアクションの一部がインストールされています。

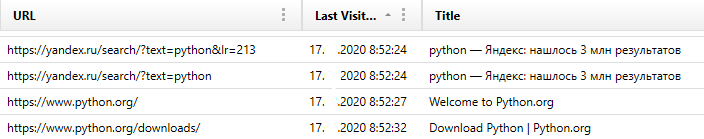

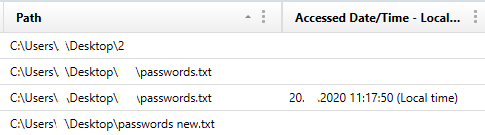

そして結論として、もちろん、インターネットサイトへのアクセスに関するデータ(電子メールボックスの使用に関する情報を見つけることができる場合もあります)、ファイルやディレクトリに関する情報など、他のアーティファクトについて言及する価値があります。

また、ページングファイルが配置されたボリュームのコンピューター名やシリアル番号などの情報も見つけることができます。

プリフェッチファイルからの情報、そしてもちろん、Windowsシステムログ。

したがって、pagefile.sysには、分析に役立つさまざまなアーティファクトが実際に多数含まれている可能性があります。これが、ページングファイルの探索を決して無視してはならない理由です。必要なデータがすべて揃っている場合でも、とにかくpagefile.sysを調べてください。練習は、何かが欠けていて重要であるかもしれないことを示しています。