少し前に、Netflow / IPFIXモニタリングとCiscoStealthWatchについて書きました。これは、スキャン、ネットワークワームの拡散、スパイウェア、不正な相互作用、さまざまな種類の異常などのイベントを検出できる分析ソリューションです。

サイクル内のすべての記事へのリンク:

1)StealthWatch:基本的な概念と最小要件。パート

12)StealthWatch:展開と構成。パート23

)StealthWatch:インシデントの分析と調査。パート34

)StealthWatch:CiscoISEとの統合。パート45

)ステルスウォッチクラウド。クラウドおよびエンタープライズインフラストラクチャ向けの高速で便利かつ効率的なソリューション。パート5

各主要プレーヤーには独自のツール(AmazonCloudWatchまたはAmazonS3、Google Stackdriver、Azure Monitor)があるため、クラウドインフラストラクチャの監視はもはや新しいタスクではありません。これらのツールは、アプリケーション、パフォーマンス、インフラストラクチャ全般を監視するのに最適ですが、セキュリティタスクを閉じることはありません(クラウドプロバイダー自体はそれほど心配していません):マルウェアの拡散、ボットネット通信、異常検出、スキャンの試行、不正アクセス(正当な資格情報を使用するオプションを含む)など。

StealthWatch Cloud

StealthWatch Cloud(SWC)は、Stealthwatch Enterpriseに似たSaaSソリューションです(Ciscoが最近アーキテクチャでこれら2つのソリューションの境界を曖昧にしたことは何の意味もありません)が、クラウド環境の詳細を考慮に入れています。StealthwatchEnterpriseの場合重要な情報源はNetflowに基づくテレメトリであり、Stealthwatch Cloudはそのようなデータとしてクラウドログを使用します(ログに限定されず、他のタイプのテレメトリを受信します)。次に、StealthWatchの通常のアクションが実行されます。オブジェクトのモデリング、動作モデルの構築、逸脱の検出、ポリシーへの準拠の確認、セキュリティイベント(組み込みとユーザー定義の両方)の検出などです。脅威、異常、悪意のある活動がより迅速に検出され、その結果、インシデントによる被害が軽減されるか、完全に平準化されます。

同時に、Stealthwatch Cloudアラームには、21世紀に馴染みのある機能があります。顧客は、マウスを1回クリックするだけで、生成されたアラームの有用性を評価できます。現在96%既存のStealthWatchCloudの顧客に対して生成されたアラームが役立つことがわかりました。

StealthWatch Cloudの範囲はクラウドに限定されません。このソリューションは、パブリッククラウド、プライベートクラウド、従来の企業インフラストラクチャ、そしてもちろん、これら3つのコンポーネントの任意の組み合わせを使用するハイブリッドアーキテクチャを監視するために使用できます。 StealthwatchCloudおよびマルチクライアントセキュリティサービスオプションで検討されています。

展開オプションは次のように要約できます。

図1.StealthWatchCloudの使用例

StealthWatch Cloudは、パブリッククラウド(Amazon、Azure、Google)、Kubernetesのインフラストラクチャ、そしてもちろん企業ネットワーク上に構築されたプライベートクラウドとハイブリッドクラウドを操作するときに使用できます。

ちなみに、Mail.ruはKubernetes(K8s)の認定パートナーです。 K8sポッドイベントログとこれらのポッド間のトラフィックフローは、StealthWatchCloudに送信されます。その結果、K8sポッド、プライベートクラウドエンティティが完全に可視化され、前述のセキュリティインシデントが検出されます。図2に相互作用図を示します。

図2.StealthWatchCloudとKubernetesの統合スキーム

プライベート企業ネットワークを使用する場合は、仮想マシンのインストールが必要です(仮想センサー-StealthWatch Enterpriseのフローセンサーのアナログ)。図3は、Netflow、IPFIX、SPANがセンサーに送信され、センサーが暗号化されたトンネルを介して情報をStealthWatch Cloudに送信し、そこですべての分析が実行されることを示しています。したがって、顧客の計算能力は言葉からまったく使用されず、実装とパイロットは可能な限り迅速に実行されます。

図3.StealthWatchCloudと企業ネットワークの統合

仮想センサーのインストールには多くのプラス面が伴うことにも注意したいと思います。

- Cisco ISE、ADとの統合がサポートされています。

- ETA(Encrypted Traffic Analytics)テクノロジーが機能し、暗号化されたトラフィックを復号化せずに検出できます。さらに、このテクノロジーにより、HTTPSを接続に使用されるTLSバージョンと暗号化プロトコルに「解析」することができます。

- テレメトリーに基づく署名なしの分析とともに、署名分析を利用できます。

仮想センサー(仮想センサー)をインストールしないオプションがありますが、その場合、StealthWatch Cloudはテレメトリでのみ機能します。つまり、署名分析は使用できなくなります。

StealthWatch Cloudのその他のいくつかの利点:

- メガストリームの柔軟なライセンスモデル(有効なメガフロー-EMF、1 EMF = 100万ログ、以前に重複排除された、つまり1つのコピーに残り、月末にカウントされます);

- マルチユーザー環境のサポート(これは、アウトソーシングにSOCを提供するパートナーにとってプラスです。1つのコンソールからすべての顧客を監視できます)。

結論:

パブリック、プライベート、およびハイブリッドクラウドを使用する場合、StealthWatchCloudは次のセキュリティインシデントを検出できます。

- ユーザー、ホストの異常な動作

- ボットネット活動

- 強引な

- 異常な地理的位置からのリモートアクセスの試み

- 悪意のあるソフトウェアの配布と悪意のあるURLへのアクセス

- 相互作用の役割の違反

- 新しいデバイス、ストリーム

- スキャンの試行

- 洪水の交通、嵐

- 侵入検知システム(IDS)

- AWS、Azure、GCPの特定のイベント

プライベート企業ネットワークを使用する場合、ほとんどすべてのStealthWatchEnterprise機能が追加されます。

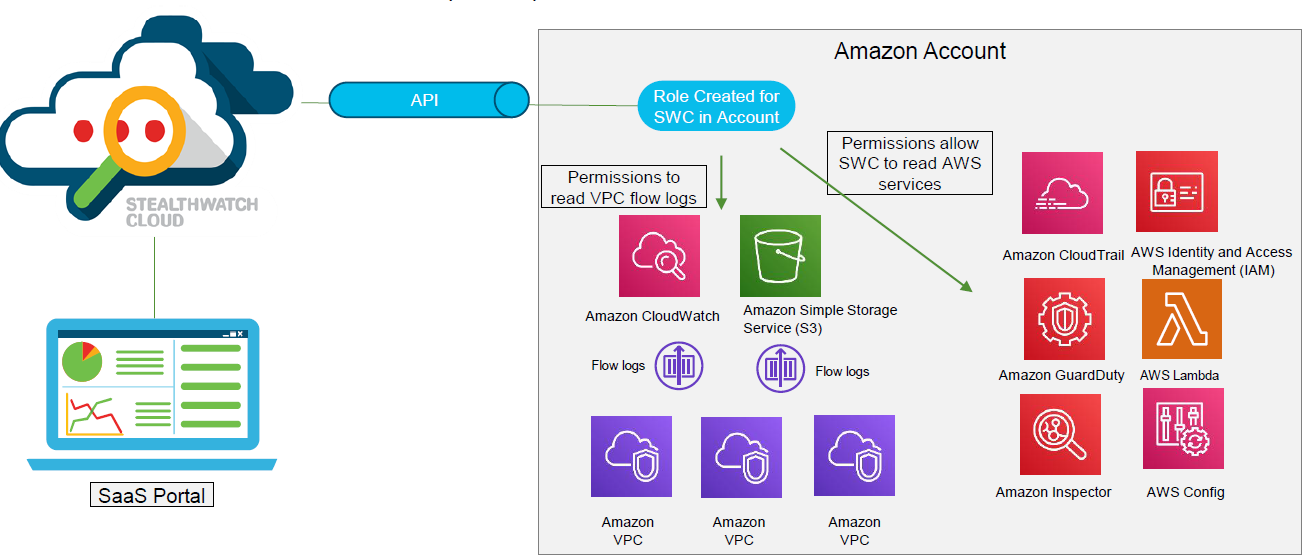

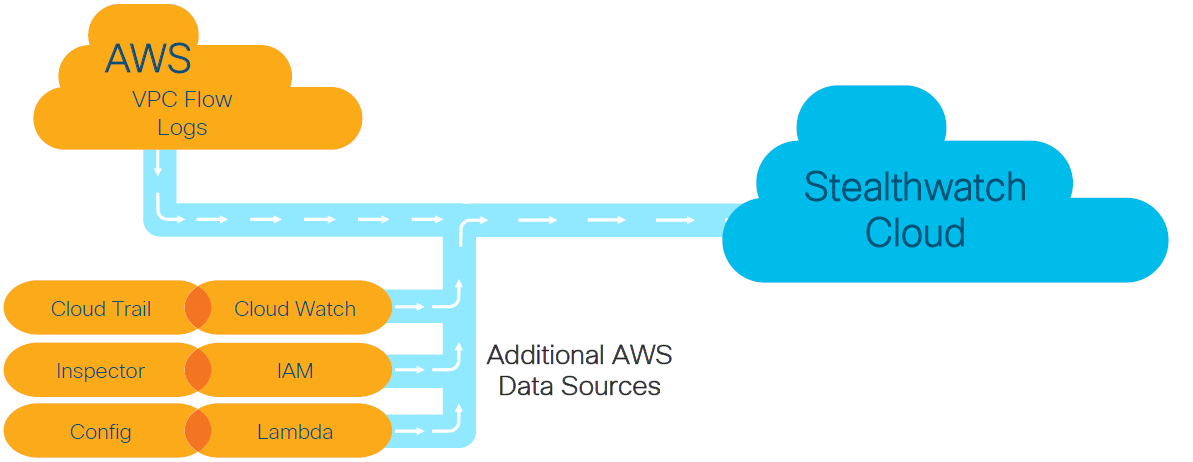

Amazon Web Services(AWS)との統合

StealthWatch Cloudは、AWS Lambda API(AWS自動コード実行およびコンピューティング管理)とIdentity and Access Management(IAM)APIを使用します。これにより、インスタンスへのアクセスポリシー、プログラムコード実行の変更、インスタンスの監査などに関する情報を受け取ることができます。

さらに、SWCは、AmazonCloudWatchまたはAmazonS3監視サービスからのフローデータ(ネットワークレイヤーの相互作用)を使用します。 VPC(Virtual Private Cloud)フローログは、AWS用語のフローデータです。

したがって、Amazon Web Services個人アカウントの管理者側から、Amazon CloudTrail、Amazon IAM、Amazon GuardDuty、AWS Lambda、Amazon Inspector、およびAWS Configからフロー(VPCフローログ)およびイベントログを使用する場合は、それらを読み取るためのアクセス許可を付与する必要があります。

図4は、StealthWatchCloudとAWSがどのように機能するかを示しています。

図4.StealthWatch CloudとAWSのワークフロー次

に、SWCは分析を実行してダッシュボードに表示し、現在のトラフィック、インフラストラクチャの負荷をすばやく確認し、将来の負荷を予測することもできます-図5.

図5.StealthWatchのAmazonWebServices監視コンソール雲

MicrosoftAzureとの統合

Azure StealthWatch Cloudの場合、Azure APIを使用して、クラウドインフラストラクチャ内の南北および西東のトラフィックに関する情報を含むイベントログを読み取ります。このようなログは、NSGフローログと呼ばれます。本質的に、パケットヘッダーが含まれているため、Netflowストリームに似ています。

AWSの場合との大きな違いは、AzureがVTAP(仮想トラフィックタップ)を介して仮想マシンからトラフィックのコピーを送信できることです。VTAPはMicrosoftによって開発されたテクノロジーですが、すべてのサードパーティソリューションとの統合に利用できます。

VTAPの使用は、次の理由で効果的です。

- 必要なセグメントからのトラフィックのコピーにより、SWCは完全な可視性を得ることができ、その結果、脅威を最大限に検出できます。

- VTAPは仮想スイッチからのトラフィックであり、マシン自体ではないため、仮想マシンの負荷は増加しません。

- SWCとの対話は、暗号化されたTLSトンネルを介して実行されます。

図6に相互作用図を示します。

図6.StealthWatchCloudとMicrosoftAzureのスキーム

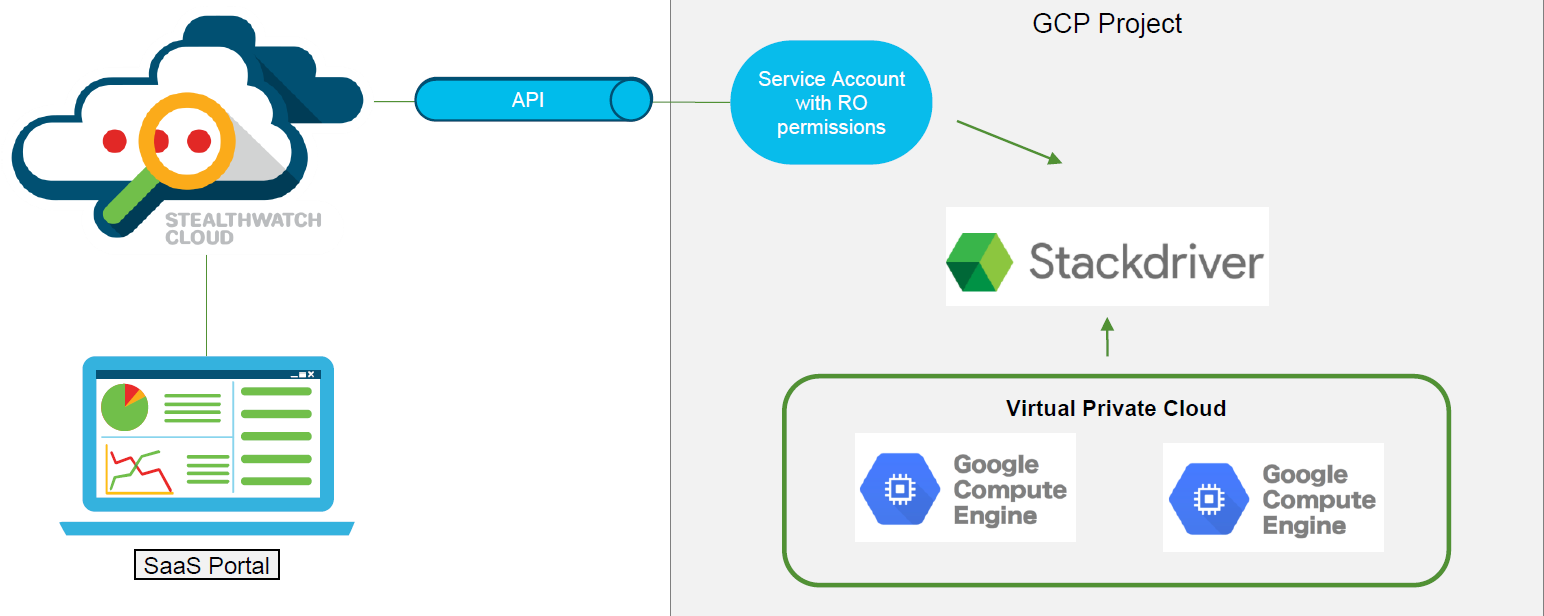

Google CloudPlatformとの統合

Google Cloud Platform(GCP)と統合する場合、SWC側からAPIにアクセスして、前述のVPCフローイベントログ(Amazonのログと同じ)をGoogleStackdriverから読み取ることのみが可能です。Google Stackdriverは、GCPからログと指標を収集し、アプリケーション、仮想マシン、およびGoogleCloudインフラストラクチャ全般を監視するサービスです。ただし、VPCフローイベントログのみを操作すると、可視性が少し低下します。作業のスキームを図7に示します。

図7.StealthWatchCloudとGoogleCloudPlatformの作業のスキーム

SWC対。SWE

StealthwatchCloudとStealthwatchEnterpriseは同様のタスクを実行しますが、それらのアプリケーション領域と主要なテレメトリソースの違いにより、異なる機能が作成されます。

比較データは以下の表にまとめられています。

| 比較オプション | SWC | SWE |

|---|---|---|

| 展開速度 | ||

| ; 4 GB RAM, 2 CPU, 60 GB HDD ( Virtual Sensor) | 36 GB RAM, 6 CPU, 385 GB HDD | |

| ISE | , Virtual Sensor | |

| ETA/Cognitive Threat Analytics | ||

| Kubernetes | ||

| (VPC Flow, NSG Flow) API, Netflow/IPFIX | NetFlow, sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 | |

| , AWS, Azure, GCP, Kubernetes | , | |

| - (EMF) | (fps) |

同様に、StealthWatch Cloudは、展開の速度(特にパイロットの場合)のために魅力的であり、仮想センサーを除いて、仮想マシンの展開と保守を必要としません。SWCを使用すると、パブリッククラウドとプライベートクラウドのインフラストラクチャを監視でき、統合セキュリティ管理プラットフォームCiscoSecureXソリューションとのネイティブ統合をサポートします。

それをテストする方法は?

無料のパイロットプロジェクトには、自分で行うか、パートナーと一緒にするかの2つのオプションがあります。最初のオプションの場合は、サイトを参照することをお勧めします。ライセンスは60日間発行され、構成ガイドは同じCiscoサイトで提供されます。詳細を詳しく調べて、監視タスクを可能な限り効率的に解決したい場合は、リンクからお問い合わせください。

結論

StealthWatch Cloudは多面的なソリューションであり、Amazon Web Services、Microsoft Azure、Google Cloud Platformなど、プライベート、パブリック、またはハイブリッドクラウドで可能な限り短い時間で完全な可視性を得ることができます。同時に、このソリューションは、オンプレミスのStealthWatch Enterpriseと比較してほぼ同じ機能を持ちながら、企業ネットワークの監視に使用できます。 SWCを使用する際の時間、技術、および人的資源の節約は明らかな利点です。

近い将来、さまざまな情報セキュリティ製品に関する技術的な出版物をさらにいくつか計画しています。このトピックに興味がある場合は、私たちのチャンネル(Telegram、Facebook、VK、TSソリューションブログ)!