現代の自動車は、機械式車両から車輪付きの電子ガジェットに変わりつつあります。インターネットからファームウェアの更新をダウンロードし、診断情報をメーカーに送信し、リモート接続用のインターフェースを備えています。その結果、サイバーセキュリティリスクが自動車の通常のリスクに追加されます。私たちの新しい研究は、これらの脅威の研究に専念しています。これは、この投稿で共有する最も重要な結論です。

接続された車の特徴

スマートカーの技術ユニットは、電子制御ユニット(ECU)を介して制御されます。 ECUは、センサー、スイッチ、接続されているボタンからデータを収集し、それらを処理して、アクチュエーターにコマンドを送信するコンピューターです。各ECUの最も重要な部分は、そのファームウェア、つまり車両の機能の信頼性が依存するソフトウェアです。一部の車両には100を超えるECUが搭載されています。

ECU間の通信は、CAN / CAN FD、LIN、MOST、イーサネット、およびFlexRayプロトコルを使用して行われます。それらの共通の特徴は、信頼性の向上です。これらは、車両の過酷な運転条件での障害に対して耐性がありますが、データ暗号化やデバイス認証などの組み込みのセキュリティ機能を提供するものはありません。

近い将来、マスモデルには、Advanced Driver Assistance Systems(ADAS)、オートパイロット、Vehicle-to-Vehicle(V2V)およびRoad Infrastructure(V2I)システムが搭載される予定です。これらのシステムは、道路の衝突を防止または軽減するのに役立ちますが、攻撃者に新しい機会を生み出すことにもなります。

車の共有の人気により、たとえば、各車をリアルタイムで追跡し、テレメトリデータを収集し、エンジンの動作モードを制御する機能など、一元化されたフリート制御機能が求められています。

新技術の需要は、新技術の採用のペースを加速し続けるために、自動車メーカーに開発と生産のサイクルを短縮することを余儀なくさせています。技術の高度化の競争により、サイバーセキュリティの問題は未解決のままになっています。結果は論理的です。新しい車には多くの潜在的な脆弱性が含まれています。

車のサイバー脅威

インターネットに接続された車には、サイバー犯罪者によって悪用される可能性のある多数のオープンポートがあります。また、安全性の問題に対する自動車開発者の表面的な態度を考えると、利用可能なECUに侵入することは比較的簡単な作業です。攻撃者は、1つのモジュールの制御を奪った後、ある制御ブロックから別の制御ブロックに移動して、次のようなさまざまな攻撃を実行できます。

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

脅威の追加の原因は、多くの場合、チップチューニング愛好家の中から車の所有者自身です。彼らは、OBD-II診断コネクタを介してCANバスに接続するWi-FiまたはBluetoothスキャナーを購入します。原則として、このようなスキャナーのファームウェアには攻撃に対する保護手段が含まれていないため、誰でもラップトップの隣に座ってドングルを制御し、自分の裁量で小さな「チップチューニング」を追加できます。

ヘッドマウントマルチメディアデバイス

めったに考慮されないもう1つの脆弱な要素は、GPSナビゲーションやその他の機能を備えたマルチメディアヘッドユニットです。車の所有者は、追加機能を取得するために、標準のマルチメディアシステムを代替システムに置き換えることがよくあります。

これらのデバイスのほとんどは、ほとんど更新されていない古いバージョンのAndroidで実行されます。ドライバーに人気のある、音量を運転速度に自動的に適合させるには、ヘッドユニットをCANバスに接続する必要があります。その結果、リモートの攻撃者は既知のAndroidの脆弱性を利用して、CANバスに攻撃を仕掛けることができます。

最も厄介なのは、脆弱なバージョンのAndroidが、一部の車の標準的なマルチメディアデバイスでも使用されていることです。

安全でないファームウェア

ほとんどすべてのスマートカーの所有者は、この車がメーカーの想定よりも高速で強力であることを望んでいます。そして何よりも、古いモデルの機能をより安価な若いモデルに追加できれば。このような変更を専門とするガレージワークショップは、ブートローダーとともにOSであるECUファームウェアを置き換えます。これらの職人は、ファームウェアファイルをメーカーのデジタル署名で署名する必要があるという事実にさえ悩まされていません。ECUのコードを変更することにより、署名の検証が無効になり、その結果、ユニットは悪意のあるものを含むすべてのファームウェアで動作します。

CANバスの脆弱性

1983年にボッシュによって開発されたCANバスは、1986年に正式に導入され、1989年に生産車両で最初に使用されました。 4年後、ISOは自動車の標準としてCANを採用し、それ以来、このバスとそれに関連する通信プロトコルは、ほぼすべての車両で使用されています。

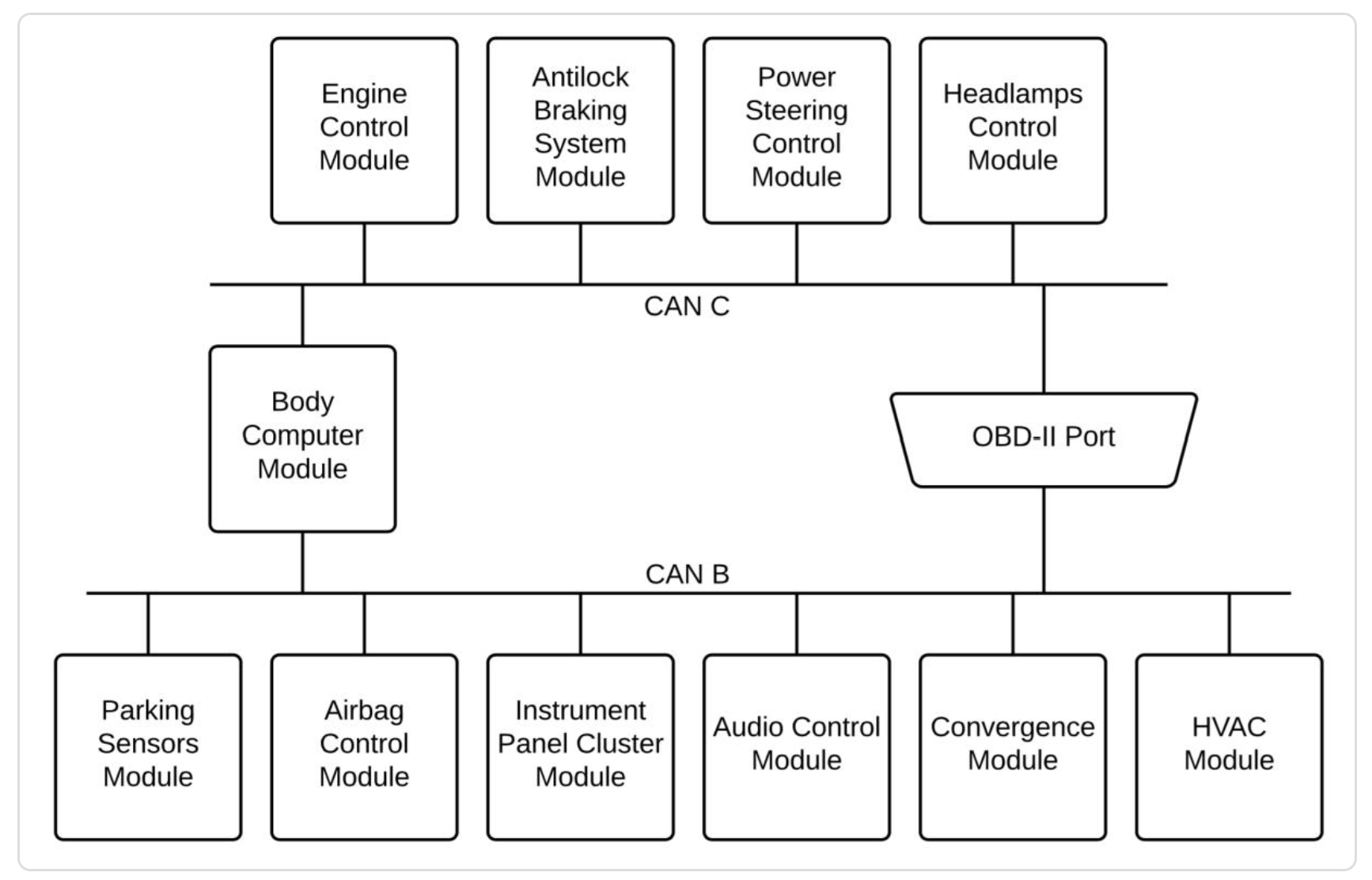

CANに接続された車両システム。出典:TrendMicro

すべての車両デバイスはCANバスを介して通信します。このおかげで、ヘッドマルチメディアデバイスは、展開されたエアバッグに関する情報を受け取った後、緊急サービスに電話して事故を報告する必要があることを認識します。

CANに接続されたデバイスは相互に対話し、特別なメッセージ(フレーム)を送信します。これらのメッセージには、エラーメッセージを含むさまざまな情報を含めることができます。共同研究チームは、この場合のエラー処理機能を悪用するCANバスへの攻撃を開発しました。

- デバイスがフレームの元の期待値と一致しない値を読み取ると、エラーが発生します。

- デバイスがそのようなイベントを検出すると、CANバスにエラーメッセージを書き込んでエラーフレームを「リコール」し、他のデバイスにそれを無視するように通知します。

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

これは、特にエアバッグまたはABSをこの方法で無効にできる場合、危険であり、致命的となる可能性があります。

攻撃を実行するには、デバイスをCANに接続するだけで十分です。これにより、エラーのあるフレームがCANに再送信されます。また、接続された車の場合、デバイスは必要ありません。ECUの脆弱性を利用して、リモートで攻撃を開始するだけです。

CAN攻撃に関するトレンドマイクロプレゼンテーション:

上記はすでに実際にテストされています。 2015年、CharlieMillerとChrisValasekは、接続されたJeepCherokeeのリモートハッキングを実演しました。実験の警告を受けた運転手は高速道路に車を走らせた後、研究者たちは彼の車のシステムの制御を引き継いだ。彼らは音楽とエアコンを一気にオンにし、ワイパーブレードを機能させるように設定し、車をカメのように這わせたので、他のドライバーがテスト参加者を鳴らして追い越しました。そして最悪のこと:彼は何もできませんでした-エアコン、マルチメディアシステム、そしてアクセルペダルの制御さえもハッカーによって妨害されました。実験結果の公表後、クライスラーは140万台の車両をリコールしました研究者がジープチェロキーをハッキングするためのリモートハッキングされたUConnectシステムを装備。

これらのうんざりした安全上の懸念に対処するために、ISO / SAE業界グループは、接続された車両の安全性に関する一連のガイドラインを開発しました-ISO / SAE21434。

新しい規格が提供するもの

あらゆる場所で安全を管理する

つまり、安全は、構想と開発から生産、運用、保守、廃止までのすべてのプロセスの必須部分である必要があります。リスク管理は、実績のあるISO 31000標準に基づく必要があります。ISO31000に準拠したリスク管理フレームワーク。

出典:Trend Micro

リスクモニタリング

潜在的なセキュリティインシデントの場合、標準はすべての企業、サプライヤ、およびサプライヤにチェックポイントを提供します。

- トップダウンのサイバーセキュリティ管理は、生産およびサプライチェーン全体を含む組織全体の継続的なリスク監視に基づいている必要があります。

- トップダウンのサイバーセキュリティを実装するには、組織は強力なサイバーセキュリティ文化と質の高いトレーニングに重点を置く必要があります。

- すべてのレベルのマネージャーは、ビジネスのすべての段階でサイバーセキュリティの知識を統合し、それを部門に実装するように取り組む必要があります。これを行うには、ISO / IEC27001情報セキュリティ管理標準の推奨事項を使用できます。

ISO 27001に準拠した情報セキュリティ標準の実装を確実にするための対策。出典:TrendMicro。

サイバーセキュリティイベント評価

このプロセスは、サイバーセキュリティイベントの影響のレベルとそれに対する適切な対応を決定します。各イベントを分析して、オブジェクトまたはコンポーネントにどのように影響するかを判断する必要があります。リスクを排除するという決定を考慮に入れて、対応手順は後続の段階で適用できます。

脆弱性分析

識別された脆弱性ごとに、攻撃に使用できるかどうかを確認する必要があります。すべてのエラーとイベントを分析して、潜在的な脆弱性を特定する必要があります。次に例を示します。

- 要件または仕様が欠落しています。

- セキュリティプロトコルの誤った設計を含む、アーキテクチャまたは設計の欠陥。

- ハードウェアおよびソフトウェアのエラーを含む、セキュリティプロトコルの弱点または誤った実装。

- 誤用や不十分なユーザートレーニングなど、会社のプロセスと手順の弱点。

- 暗号化アルゴリズムを含む、廃止された機能の使用。

脆弱性管理

潜在的な犯罪者が発見された脆弱性を悪用するのを防ぐために、次の対策を講じることができます。

- 重要でないコンポーネントの一時的なシャットダウン。

- ユーザーへのリスク通知。

- 開発チームによるコード修正の開発とレビュー。

- セキュリティパッチの作成と展開。

更新管理

販売されているほとんどの車両では、ファームウェアの更新は認定されたサービスセンターでのみ実行できます。理由は次のとおりです。

- 重要なECUの更新のインストールは、ユーザーの安全のために移動中は実行できません。

- インストールが必要なソフトウェアアップデートの合計サイズは数ギガバイトになる可能性があり、時間と帯域幅がその即時展開を制限する重要な要因になります。

- ECUを更新すると、ECUが無効になる可能性があります。つまり、認定されたサービスセンターでサービス可能なECUと交換する必要があります。

その結果、更新は通常、セキュリティ上の理由ではなく、ユーザーが誤動作メッセージを受信したときにのみ実行されます。その結果、ほとんどの車は何年も更新されていません。

新しいISO / AWI24089「Vehicles-SoftwareUpdate Engineering」は、この問題を解決することを目的としています。現在、開発の初期段階にあるため、更新手順にどのように影響するかはわかりません。

なる方法

最新の脅威ランドスケープインテリジェンスを使用し、車両、ネットワーク、および補助サービスに建設前のセキュリティ対策を提供することで、接続された車両を保護するための多層アプローチを提案します。これらの対策は、攻撃が成功する可能性を大幅に減らし、その潜在的な結果を軽減するはずです。

サイロ化されたソリューションを避けながら、接続された車両の安全性を向上させるための全体的なアプローチを維持することが重要です。これは、システム全体で統一された管理制御を実現する唯一の方法です。

接続された車両を保護するために推奨されるアプローチは、シームレスな多層セキュリティシステムです。出典:トレンドマイクロ。

これを行うには、企業とサプライヤーは、信頼性が高く機能的なソリューションを実装する必要があります。

- 接続された車両の制御をサポートします。

- 車両、接続されたネットワーク、およびバックエンドシステムを狙った攻撃から保護します。

- 発生した各システムからのイベントに単一のコンテキストを提供します。

これにより、サイバー攻撃に対するシームレスな多層応答が保証され、保護、検出、応答が可能になるだけでなく、ハイテク車両の製造と運用のすべての段階が監視されます。