Praemonitusが古代に言ったように、事前に警告されているので、 私たちはサイバー犯罪者の活動の結果をあなたに知らせ続けます。

敵がどのように見えるかを知ることによってのみ、あなたは彼の会合の準備をすることができます。

本日は、2020年前半の大規模なDDoS(分散型サービス拒否)攻撃についてお話したいと思います。

6月21日、Cloudflareサービスは大量のDDoS攻撃を受け、1秒あたり7億5400万パケットに達しました。攻撃は6月18日から6月21日までの4日間続きました。攻撃トラフィックは、316,000を超えるIPアドレスから単一のCloudflare IPアドレスに送信されました。これは、主に無料プランのWebサイトで使用されていました。

この4日間、攻撃は3つのTCP攻撃ベクトル(SYNフラッド、ACKフラッド、SYN-ACKフラッド)の組み合わせを使用しました。攻撃は400〜600 Mppsを超える速度で数時間続き、700 Mppsを超えると数回ピークに達し、最大ピークは754Mppsでした。攻撃者は、パケットレートの高いデータセンター内のルーターとデバイスを抑制しようとしました。

Cloudflareは、攻撃を軽減することができたと述べましたが、数日後の攻撃前の大規模なデータ盗難またはテストの単なる赤ニシンであったとの報告もあります。

Cloudflare — , CDN, DDoS-, DNS. Cloudflare .

: (2009 .–)

: 287 USD (2019 .)

-: -, ,

: 2009 ., -, ,

: , ,

また、6月21日、Akamaiは、以前にプラットフォームで記録された最大のPPS(1秒あたりのパケット数)DDoS攻撃を抑制しました。この攻撃は、ヨーロッパの大手銀行を標的として、809 Mpps(毎秒数百万パケット)を生成しました。会社の代表者によると、これはPPSを標的とした攻撃の新しい業界記録です。

この攻撃の特徴は、送信元IPアドレスの爆発的な増加でした。これは、トラフィックが高度に分散されていることを示しており、さらに、アドレスの量に加えて、ほとんどすべてのトラフィックが2020年まで攻撃に参加しなかったIPからのものであり、新しいボットネットの出現を示しています。

異常なことに、元のIPアドレスの96.2%が初めて発見されました(または、少なくとも最近の履歴では攻撃の一部として追跡されていません)。研究者は、残りの元のIPアドレスの3.8%から来るいくつかの異なる攻撃ベクトルを観察し、他の攻撃と協調してこの攻撃で見られた1つの攻撃ベクトルと一致しました。この場合、元のIPアドレスのほとんどは主要なISPで識別されていました。これは、エンドユーザーの侵害されたコンピューターを意味します。

6月21日の攻撃は、そのサイズだけでなく、ピークに達する速度も異なりました。攻撃は通常のトラフィックからほぼ瞬時に418Gbpsに急上昇し、約2分でピークサイズの809Mppsに達しました。合計で、攻撃はほぼ10分続きました。

Akamai Technologies — -, . 240 000 .

-: , ,

: 2,894 USD (2019 .)

: 1998 .

: (1 . 2013 .–)

: , , ,

以前、Amazon AWSShieldは2.3TB /秒の容量でBPS攻撃を返済しました。 Akamai 418 Gbpsへの攻撃は、この観点からはそれほど壮大に見えませんが、PP攻撃の記録的なトラフィック量が1秒あたり2億9,310万パケット、つまり2であった前は、これらはさまざまなタイプの攻撃であることを忘れないでください。赤舞事件の7分の1。

AWS Shield脅威ランドスケープレポートは、攻撃がどのAWSクライアントを標的にしていたかを明らかにしませんでしたが、DDoSは侵害されたCLDAPWebサーバーを使用して編成されたと述べています。攻撃の反発は、それが消滅するまで3日間続きました。

Amazon — , - .

:

: 5 1994 ., , ,

: ( 1996 .–)

-: , ,

: 280,522 USD (2019 .)

2020年は、COVID-2019コロナウイルスの流行との戦いの旗印の下で開催されています。これは、私たちの仕事とビジネスの方法、ユーザー間のコミュニケーション、サイバー犯罪者による攻撃の目標と方法の両方に影響を及ぼしました。

配信サービス、教育プラットフォーム、ゲームサーバー、リモート通信手段の使用における活動の増加、医療的性質の情報リソースへの関心の高まりにより、ネットワークへの攻撃の重要性も変化しました。

特に、3月には、米国保健福祉省(HHS)の活動を阻止する試みがあり、一部のオンラインの凶悪犯は、省の代表者がカラフルに述べたように、流行への対応に備えてHHSの利点を示し、追加の保護を確立し、そのリソースに容量を追加しました作業の中断を防ぐため。

また、3月には、44の機関で構成されるパリの病院のAssistancePublique-HôpitauxdeParis(APHP)ネットワークが攻撃を受け、一部のシステムは数時間使用できなくなりましたが、これによりスタッフ、特に遠隔地の従業員の作業に不便が生じました。 、しかしこの場合、攻撃は撃退されました。

不幸な食品配達サービスTakeaway.com(Lieferando.de)は、注文数が急増したときに犯罪者が攻撃しましたが、注文を受け入れることしかできず、サイトへの分散型サービス拒否攻撃が処理を妨害しました。包囲を阻止するために、犯罪者は2ビットコインを強要しました。 Takeawayの創設者兼CEOであるJitseGroenは、メッセージのスクリーンショットを投稿にツイートしました。

サイバー犯罪者には身代金は支払われませんでしたが、ドイツでは15,000を超えるレストランである配信ネットワークのサイズのため、DDoS攻撃の結果は、顧客とレストランの所有者、およびサービス自体の両方にとって重大でした。 Lieferandoはまた、有料であるが履行されていない注文についてユーザーに補償しなければなりませんでした。

同じ状況は、オランダの配達サービスThuisbezorgdでもありました。

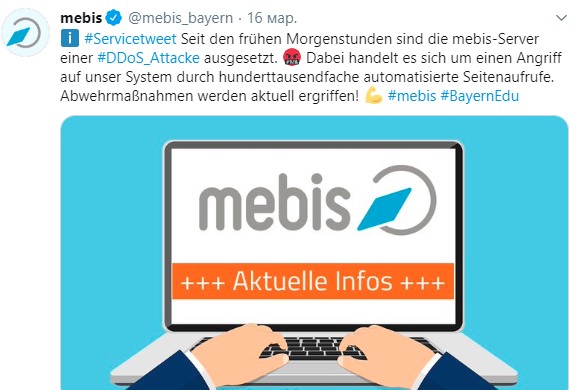

3月のDdosiliは、バイエルンの学童向けのオンライン教育を対象としたドイツのオンラインプラットフォームMebisです。

遠隔学習に切り替えた最初の日、数十万の自動ページビューによってサイトが数時間停止しました。

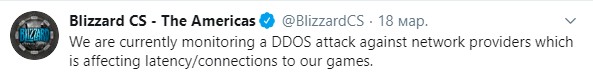

ゲームプラットフォーム、特にBlizzardとマルチプレイヤーゲームEVE Onlineでも問題が観察されました。後者は特に不運で、9日間DDOS攻撃の猛攻撃を受けていました。

1月、Wargamingサーバーは長期にわたるDDoS攻撃にさらされました。 World of Tanks、World of Warships、World of Warplanesのプレイヤーは、サーバーへのログインとログアウトに問題がありました。

彼らはまた、ギリシャの政府機関のサーバーを攻撃し、省庁のウェブサイト、緊急サービス、さらには国の警察さえも故障していた。

FBIは、米国の有権者登録サイトが2月に攻撃されたと報告しました。ハッカーは、サブドメインに対する疑似ランダム攻撃(PRSD)手法を使用しました。クエリは、約2時間の間隔で少なくとも1か月間発生し、クエリレートは約200,000DNSクエリでピークに達します。

攻撃のリストは完全ではありませんが、すべてが言及に値するわけではありません。場合によっては、DDoSを装って、企業が機器やサービスの追加容量を予測することなく、増加するユーザーをサポートする能力の欠如を隠すことができることを十分に認識しています。

広告

無料のDDoS保護を備えたサーバー-それは私たちのことです!箱から出してすぐに使用できるすべてのサーバーは、DDoS攻撃から保護されています。