COVID-19ウイルスの大流行は、多くの組織のスタッフの作業モデルを自主的強制的に根本的に変え、ほとんどの組織に「リモート」のステータスを「報い」、一部の組織は「リモートワーカー」にさえしました。

「メガエピデミック」な従業員が会社のIT部門によって管理されている企業インフラストラクチャを使用してオフィスから業務を遂行する前の場合、自己隔離中に、オフィス業務の「大部分」のシェアはリモートデスクトッププロトコル(RDP)を使用して自宅のデバイスから実行され始めました。 MSのOS自体のように人気がありますが、脆弱性のリストが示すように、最も安全なプロトコルではありません。 RDPを外部からの攻撃から保護する方法について説明します。

残念ながら、私が注目したい各脆弱性の特徴を検討するために、1つの記事では絶対に十分ではないので、この記事では、最後の1つのライフサイクルの詳細に限定します。

RDPの逆

2018年、リモートデスクトッププロトコルのセキュリティを調査する過程で、Check Point Researchのスペシャリストは、リモートデスクトッププロトコルと連携する ように設計された3つの人気のあるクライアントに複数の脆弱性を発見しました。

- Microsoft /Mstsc.exeのRDPクライアント

- rdesktop

- FreeRDP

合計25の脆弱性が発見されました。これには、攻撃者が通常の通信方向を変更してクライアントコンピューターを攻撃する、つまり逆RDP接続を使用して攻撃を実行する(逆RDP攻撃)ことを可能にするものを含む重大なものが含まれます。

MicrosoftのRDPクライアントでは、この脆弱性はクライアントとサーバー間の共有クリップボードに潜んでいました。これにより、接続中にバッファを使用するときに、悪用されたサーバーが、ユーザーが開始する交換プロセスに独自のファイルを「含める」ことができました。また、パストラバーサル攻撃の機能は、クライアントコンピューター上の任意の場所にあるファイルの「最終的な宛先」を決定することです。たとえば、不要な通知なしで、実行可能ファイル(マイナー、暗号化プログラム)をユーザーのコンピューターの起動フォルダーに送信して、次回のシステム再起動時に起動します。

チェックポイントリサーチからの脆弱性のデモンストレーション

その事実は2018年10月16日にマイクロソフト(MSRC)に報告されました。これに応じて、2018年12月17日、受取人は次のように回答しました。

「ご提出いただきありがとうございます。私たちはあなたの発見が有効であると判断しましたが、サービスの基準を満たしていません。詳細については、Windows用のMicrosoftセキュリティサービス基準(https://aka.ms/windowscriteria)を参照してください。」

「お申し込みいただきありがとうございます。私たちはあなたの発見が有効であると判断しましたが、私たちのサービスのレベルを満たしていません。詳細については、「Windows用のMicrosoftサービス基準(https://aka.ms/windowscriteria)」を参照してください。

その結果、この脆弱性はそのIDと修正用のパッチを受け取りませんでした。ソース

HyperRDP

この脆弱性に関する情報の公開後、Check Point Researchの従業員は多くのコメントや質問を受け取り始め、そのうちの1つは真の関心を呼び起こし、さらなる調査に戻って脆弱性を「別の角度」から見るように促しました。つまり、MicrosoftRDPクライアントの脆弱性は可能ですか。 Microsoft Hyper-Vで使用されますか?

さらなる調査の結果、VMを管理するためのGUIであるHyper-Vマネージャーが暗黙的に使用されているRDPテクノロジーであることが判明しました。その拡張セッションでは、リモートデスクトップのプロパティと同様に、共有クリップボードを有効にすることができます。その結果、同じ脆弱性が存在します!

Check PointResearchによるHyper-Vの脆弱性のデモンストレーションCheckPoint Research

の従業員は、ブログやBlack Hat USA2019カンファレンスでこれについて話しました。

Black Hat USA 2019での脆弱性のプレゼンテーション

そしてもちろん、MSRCは報告しました。今回、Microsoftはチケットを開き、2019年10月にこの脆弱性を修正するパッチをリリースし、ID:CVE-2019-0887を受け取りました。ソース

不可解な方法

パッチの有効性を分析した後、Check Point Researchの専門家が脆弱性を「クローズ」ステータスに割り当てようとしたときに、MSからパッチをインストールした後のクライアントの動作の機能に関する情報をMac OSRDPクライアントユーザーから連絡を受けました。

このクライアントを使用してRDP接続モデルのプロトタイプを作成する過程で、パッチ自体にセキュリティホールがあり、保護をバイパスして元のエクスプロイトを再作成できることが明らかになりました。これはMSRCに報告されました。

2020年2月、マイクロソフトはこの脆弱性を修正するためのパッチを集めてリリースしましたCVE-2020-0655Check Point Researchの専門家によると、これは、特にWindowsAPIのパストラバーサル攻撃の問題を完全には解決していません。この「共同」について発表したマイクロソフトは、この状況についてまだコメントしていません。ソース

だから何…

賢明な読者が気付くかもしれませんが、このタイプの攻撃を正常に実行するには、侵害されたRDPサーバーが必要です。そして、次の3つの方法で「取得」できます。

- 自分で作成して、正当なものとして渡します

- 既存のものにアクセスして妥協する

- ハイブリッド

今日の現実における比較的安全で最適なコストとプロビジョニング速度のオプションは、サービスプロバイダーからレンタルしたクラウドまたはVPS / VDSサーバーを「引き継ぐ」ことです。そして、これには3つの主な理由があります。

- Windowsを実行している各レンタル仮想サーバーは、デフォルトですでにRDPサーバーです。

- 原則として、Windowsを実行している各レンタル仮想サーバーには、管理者権限を持つRDPアカウントがあり、すべてのユーザーに対して1回のログインが可能です。

- 原則として、仮想サーバーへのRDPアクセスは、パブリックIPアドレス3389で使用可能なTCPポートを介して実行されます。

実際、このポートの「突き出し」は、単純な自動化されたブルートフォース方式を使用して仮想サーバーのパスワードを取得することで仮想サーバーを乗っ取りたいサイバー攻撃者にとって、おそらく非常に「赤いぼろきれ」です。または、ブルートフォースアタックとも呼ばれます。

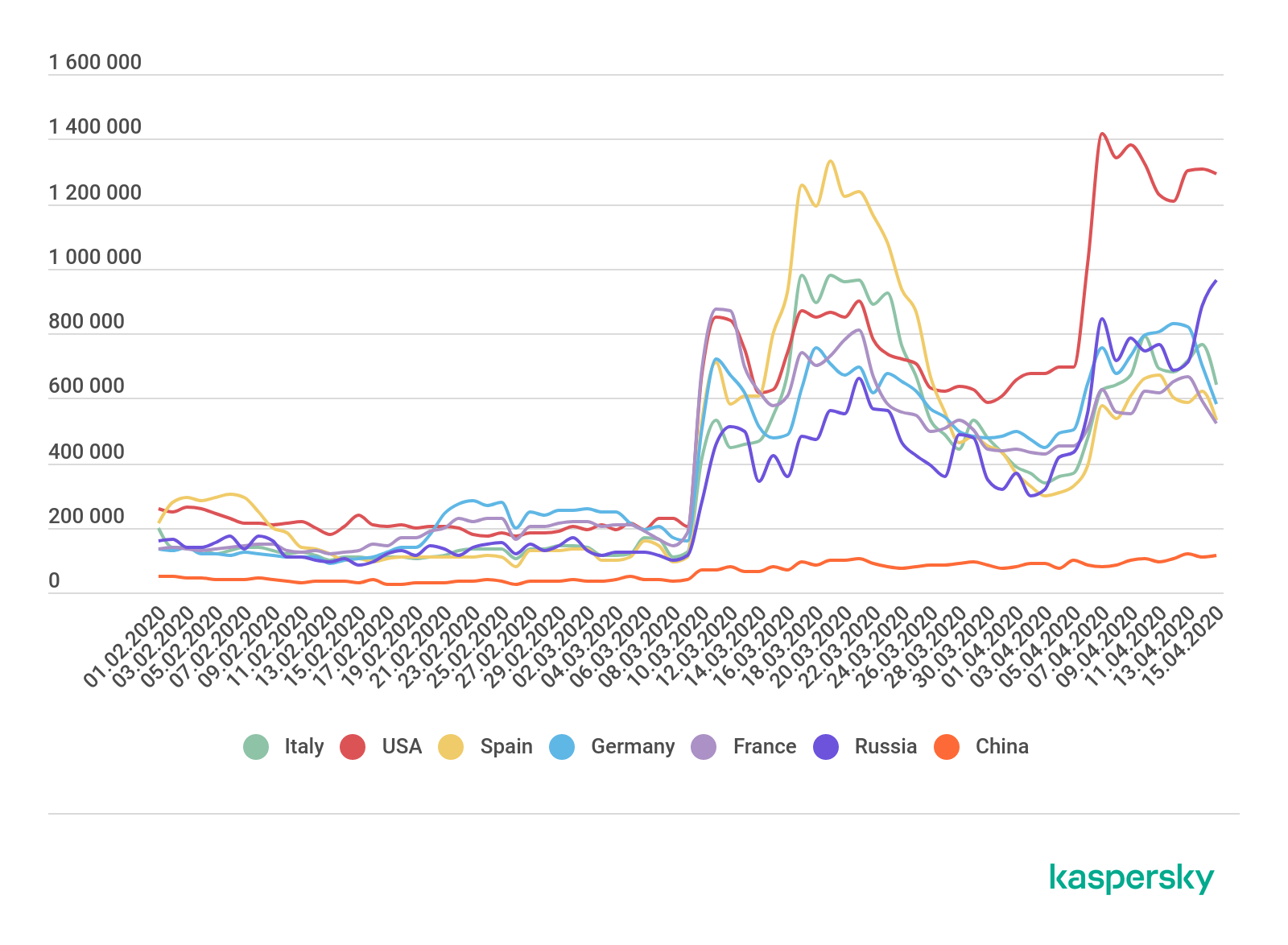

参考:2020年2月から4月にかけてKasperskyLabからBruteforce.Generic.RDPファミリーからの攻撃数が増加した例。

ソース

…さらに

もちろん、上記の状況の犠牲にならないようにするために、アカウント設定と標準RDPポートを変更したり、WindowsファイアウォールやIPBANなどのサードパーティプログラムを使用して不正な接続試行をブロックしたり、暗号化や証明書を使用したりすることができます。しかし、私にとって、新しく作成されたサーバーへのRDP接続を保護する最も簡単で最速の方法は、信頼できるネットワークのホストからのみRDPアクセスを許可することです。

RUVDSでは、これには3つの簡単な手順が必要です。

- 仮想サーバーを、仮想プライベートネットワークを備えたRDP経由でアクセスする必要のあるコンピューターと組み合わせます。私が使用している-ZeroTier

- :

.

:

—

— . — ZeroTier.

— RDP- . . - RDP- IP- .

これについては、休暇を取って、仮想サーバーのRDP接続の「正常性」を監視することをお勧めします。というのも、CVE-2020-0655以降、逆RDP攻撃機能を備えた3つの脆弱性が出現したからです。