キャプティブポータルのコンテキストでのManin the Middle攻撃のテーマは、世界と同じくらい古いものです。原則として、独自のキャプティブポータルを使用して偽のワイヤレスアクセスポイントを作成することについて話し合っています。今日は、WiFiを超えて、有線イーサネットネットワークにも適用できるまったく異なる攻撃ベクトルを示します。

トラップポータルの範囲は広いですが、今日ではほとんどの場合、ポータルは、公共のWiFiネットワークでインターネットを使用したい公共の場所のユーザーを識別する方法として機能します。

インターネットアクセスの直接的な規制機関として、このネットワークサービスには、クライアント接続をブロックまたはスキップする機能があります。ポータルによって分離されたネットワークに入ると、クライアントは、インターネットにアクセスするには事前承認が必要であることを何らかの形で理解する必要があります。キャプティブポータルの側面から、次の手順を適用できます。

- すべての「オープン」クライアントWebリクエストにHTTPリダイレクトを送信します。

- すべてのDNS要求にポータルのIPアドレスで応答します。

- すべてのWebトラフィックをポータルページに大まかにリダイレクトします。

クライアント側には、トラップポータルの存在を検出するための補助メカニズムもあります。これらはオペレーティングシステムとブラウザで異なりますが、アルゴリズムは一般的に似ています。特定のドメインを解決し、ファイルの可用性をチェックします。

- Windows Vistaの\ 7 \ 8は、このチェックのためにwww.msftncsi.com/ncsi.txt

のWindows 10の場合- www.msftconnecttest.com/connecttest.txt

iOS用- www.apple.com/library/test/success.html

AndroidとChromeは、ドメインの1つに対してリクエスト/ generate_204を作成します。

ここで重要なのは、ベアHTTPの使用です。これは、キャプティブポータルがクライアントへのリダイレクトを認証ページに送信できるようにするために行われます。

次に、Intercepter-NGのみを使用してキャプティブポータルを作成し、MiTM攻撃を実行する方法について説明します。

テスト用に選択したターゲットに対してARPスプーフィングを使用してみましょう。Windows10とします。次に、実際のポータルトラップと同様に、ターゲットをインターネットから「分離」する必要があります。この場合、SSL MiTMとブラウザ形式の「インターネット」を有効にするだけで十分であり、HTTPSを使用するすべてのサービスが機能しなくなります。 SSL証明書の信頼に問題が発生します。

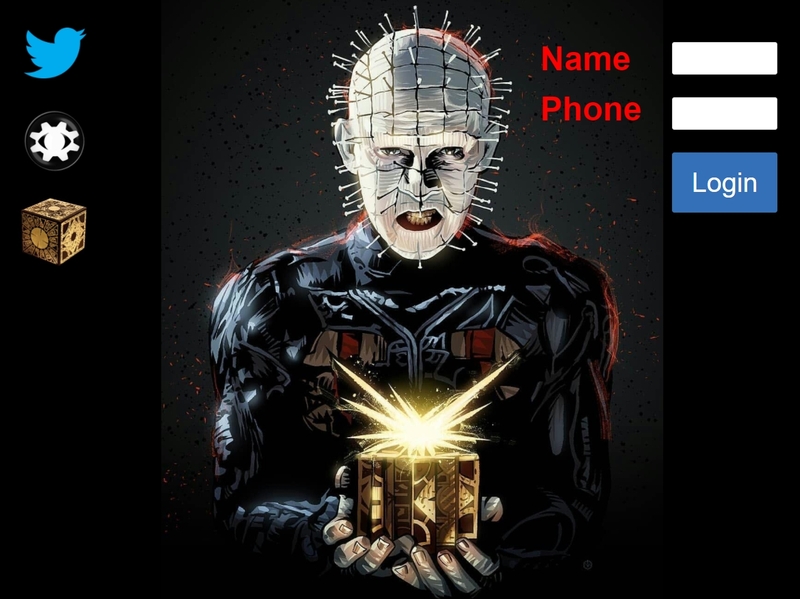

HTTPSにアクセスできない場合、ターゲットは前述の接続検証メカニズムを起動します。特にキャプティブポータルの実装では、このようなチェックのハンドラーがインターセプターに追加されました。その結果、ターゲットにリダイレクトを独自のIPアドレスに送信します。インターセプターのFATEモードでは、単純なWebサーバーが使用され、ポータルページでテンプレートを選択することもできます。その結果、ターゲットは作成したポータルに送信されます。

ここにいくつかの興味深い点があります:

1. Windowsには、バックグラウンドで実行されているさまざまなネットワークプロセスがあります。それらの実行中に接続の失敗が発生した場合、ネットワークの状態を判別するためのメカニズムが起動される可能性があります。攻撃を受けているWindowsは、Intercepterのリダイレクトをキャッチし、ポータルでブラウザーを開きます。状況を想像してみてください。ユーザーセッションがブロックされ、ユーザーが職場に戻ってログインすると、攻撃者のWebページがすぐに画面に表示されます。

2.攻撃が発生すると、ターゲットはChromeを開き、Googleにログインしようとします。 SSLエラーが検出された理由MiTMを有効にすると、Chromeはリクエストを送信します/ generate_204-インターセプターはリダイレクトで応答し、Chromeは新しいタブでポータルページを開きます。

この手法は、ネットワークに接続した直後だけでなく、いつでもワイヤレスネットワークと有線ネットワークの両方で機能します。 Androidスマートフォンでいくつかのテストが実行されました-飛行は正常です。 Appleではまだ明確ではありません。iOSバージョン12および13では、HTTPSをブロックするときに診断HTTP要求が見つかりませんでした。将来、この問題を解決できる可能性があります。

このMiTMポータルの範囲は、想像力によってのみ制限されます。次のビデオクリップでは、もう少し詳細と完全なデモンストレーションを紹介します。これは、ユーザー入力の傍受、SSLストリップとHSTSスプーフィングを使用したTwitter承認、およびSSL承認Vkontakteの傍受を示しています。

→更新されたアセンブリはGithubにダウンロードできます。

情報はレビューのために提供され、善行のために使用します。テレグラムチャットが利用可能です。