実行可能なプログラムコードの情報セキュリティを確保する方法と方法の研究を開始しました。遅かれ早かれ、すべてのソフトウェア開発者とシステムエンジニアは、Altiriks Systemsのプロジェクトの1つで発生したこのようなタスクに直面します。このタスクのフレームワーク内で、条件付きで保護されていない環境でプログラムコードの保護された実行を実装する必要がありました。そのために、すでによく知られており、よく説明されている情報保護の方法と手段に加えて、ロシアのプロジェクトではめったに使用されない技術Trusted Execution Environment(TEE)、またはロシア語で言えば、信頼できる実行環境の技術が選択されました。具体的には、この記事では、信頼できるコード実行環境(Intel Software Guard ExtensionsまたはSGX)にIntelプロセッサエンクレーブを使用する実際的な例を説明することにしました。

信頼できるランタイムは、特定のメーカーのプロセッサでサポートされているだけではありません。また、TEEは、多くのAMD(Secure Execution Environment、Secure Technology)プロセッサ、ARM(TrustZone)プロセッサ、およびRISC-Vプロセッサでサポートされています。さらに、TEEは最新のIBM Zメインフレームでサポートされています。この記事の執筆時点(2020年夏)では、Intelプロセッサが最も人気があり、ソビエト後の分野の初心者が利用できると考えているため、例としてIntelSGXを選択しました。 Intel SGXをサポートするIntelプロセッサモデルの完全なリストについては、検索する適切なテクノロジを選択して、Intel製品仕様(ARK)の下にあるIntelWebサイトにアクセスしてください。もちろん、教育や研究の目的でIntelSGXエミュレーションを利用することもできます。これらのエミュレーションのいくつかを使用すると、それらを設定する際にいくつかの困難が明らかになりました。また、実際の「戦闘」プロジェクトでは、もちろん、装置の機能に基づくテクノロジーのエミュレーションは受け入れられないことを理解する必要があります。

特に、プロジェクトでTEEを使用した経験のあるスペシャリストからのコメントや追加、またはこのテクノロジーに飛び込み始めたばかりのスペシャリストからの質問に対するフィードバックは、次の記事でこのトピックのより詳細な開示に貢献します。前もって感謝します!

前書き

信頼できるランタイム環境を探索する旅の最初に私たちが尋ねる主な質問は、コンピューターシステムのコンポーネントを信頼できるかどうかです。そして、可能であれば、どのように?開発者、特にIntelのエンジニアは、この質問に明確な答えを出します。Intel自体以外は誰もいません。これは何を意味するのでしょうか?これをもっと詳しく理解することを提案します。

特権リング

セキュリティ上の理由から、コンピュータのシステムコンポーネントは特権レベルに分けられます。 Intelプロセッサに基づくすべての最新システムは、特権リングシステムを備えているだけではありません。外部から内部へ、現在プロセッサによって処理されているコードの権限が拡張されています。

リング番号3。外輪には、私たちが日常生活でコンピューター上で使用するすべてのユーザーアプリケーションが含まれており、アクセスレベルは最低です。

リングNo.2とNo.1。オペレーティングシステムとデバイスドライバは、これらのレベルにあります。

リング番号0。スーパーバイザーモード。これは、オペレーティングシステムカーネル(ペリフェラル管理、プロセス間のリソース割り当て)、およびシステムドライバが配置されている場所です。

リング番号-1。ハイパーバイザー。複数のオペレーティングシステムがコンピューター上で同時に実行されている場合のリソースの割り当てを担当し、それらを分離する責任もあります。

リング番号-2。システム管理モード(SMM-システム管理モード)。システムの電源を管理し、拡張カードを管理します。

階層のコンポーネントの能力を制限するために、ますます多くのリングを形成して、ますます複雑で負荷の高いシステムを作成することができます。ただし、これは攻撃者の作業を容易にするだけです。システムが複雑になるほど、システム内の脆弱性を見つけやすくなります。しかし、必要な場所にセキュリティの追加レイヤーをどのように提供できますか?答えは一言です。

エンクレーブ

攻撃者の主なタスクは、必要なシステムリソースへのアクセスを攻撃者に提供する特権レベルを取得することです。これが被害者のアプリケーションの秘密である場合、悪意のあるアプリケーションには、システムに秘密を保存する責任があるアクセスレベルが正確に必要です。したがって、アプリケーションシークレットの管理は最も内側のリングに任せるべきであるという結論は、そこへのアクセスがすべての中で最も難しいためです。ただし、このアプローチは多少再考されています。現在、すべてのシークレットは、ユーザーアプリケーションと同じレベルで保存され、これらのシークレットを1つの条件で管理するコードも保存されます。つまり、プロセッサ以外の誰も、シークレットにアクセスできません。プログラムとデータは、いわばストレージにパックされます。この場合、このストレージはエンクレーブと呼ばれます(エンクレーブ-閉じられ、ロックされています)。プロセッサのみが持つキー。

信頼できる環境で動作するアプリケーション

システムが単純であるほど、含まれるコードが少なくなるほど、セキュリティホールに基づいてシステムを開くのが難しくなります(基本的に保護されていないシステムについては説明しません)。シークレットで機能するコードは、できるだけ単純で短くする必要があります。プログラムコード全体をエンクレーブにパックすることは実用的ではないため、エンクレーブを使用するアプリケーションは、「信頼できる」と「信頼できない」の2つの部分に分割する必要があります。信頼できるものはエンクレーブを格納し(複数ある場合があります)、信頼できないものはメインプログラムコードを格納します。

信頼できる部分は、ECALL(Enclave Call)と呼ばれる一連の関数とプロシージャです。このような関数の署名は、特別なヘッダーファイルに記述し、それらの実装をソースコードファイルに記述する必要があります。一般に、このアプローチは、ヘッダーの通常の書き込みで使用するものと似ていますが、このコンテキストでは、特別なCのような言語EDL(エンクレーブ定義言語)が使用されます。また、エンクレーブ内から呼び出すことができる関数のプロトタイプを作成する必要があります。このような関数はOCALL(外部呼び出し)と呼ばれます。プロトタイプはECALL関数と同じヘッダーに書き込まれ、実装はECALLとは異なり、アプリケーションの信頼できない部分にそれに応じて書き込まれます。

信頼できるコードと信頼できないコードは、Diffie-Hellmanプロトコルを使用した認証によって緊密に結合されています。プロセッサは、システムが再起動されるたびに更新される情報交換キーが保存される署名手順を担当します。エンクレーブのコンテンツは、ユーザーアプリケーションが使用する共有メモリに保存されますが、ストレージは暗号化されます。コンテンツを復号化できるのはプロセッサだけです。エンクレーブコードがバグなしで記述され、すべてのハードウェアがメーカーの意図したとおりに機能し、他に何も機能しない理想的な世界では、ユニバーサルで完全に安全なシステムが得られます。このシステムの主な利点は、ユーザープログラムを含む他のすべてのプログラムが実行されるのと同じプロセッサ上でシークレット部分を実行できることです。

ただし、過去数年間で、最新のプロセッサの多数のマイクロアーキテクチャの脆弱性が幅広い聴衆の前に現れ、エンクレーブの内部へのアクセスを可能にしました:Foreshadow(Spectreクラスの脆弱性)、SGAxe、Zombieload、CacheOutなど。このリストに別の重大なハードウェアの脆弱性が補充されないという保証はありません。そのソフトウェア修正は、ソフトウェアの「パッチ」とは呼ばれません。おそらく、まったく新しいプロセッサアーキテクチャが世界に提示され、すべての欠点が修正される時期を目の当たりにするでしょうが、今のところ、手元にあるものについて話す価値があります。そして手元には、今日のシステムのセキュリティを劇的に向上させる、用途が広く強力なツールがあります。そんなに育てるスマートウォッチ、スマートフォンから巨大なコンピューティングクラスターまで、世界中の何十億ものデバイスに何らかの形で実装されていること。

こんにちは世界!

理論から実践に移りましょう。すでに標準的なタスクを実装する小さなプログラムを書いてみましょう。文字列「Helloworld!」を出力します。この解釈では、メッセージの送信元も示します。

まず、公式WebサイトからSGXを操作するためにSDKをダウンロードしてインストールする必要があります。ダウンロードするには、簡単な登録手順を実行する必要があります。インストール段階で、開発パッケージをコンピューターで使用可能なバージョンのVSに統合するように求められます。これを実行します。SGXを使用した最初のプロジェクトの実装を成功させるための準備はすべて整っています。

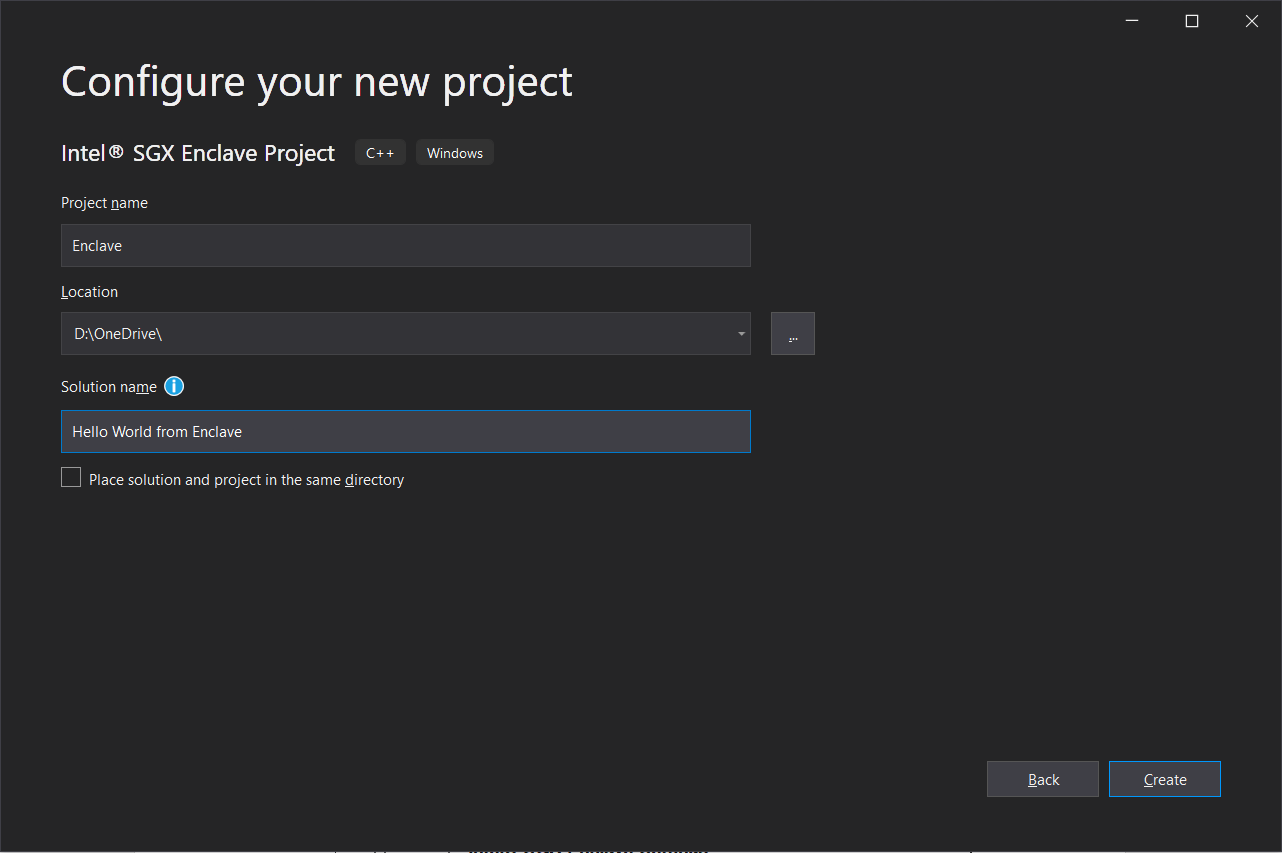

VSを起動し、IntelSGXプロジェクトを作成します。

プロジェクトとソリューションの名前を選択し、「次へ」を待ちます。

次に、プロジェクト構成を選択するように求められます。何も変更せず、最初に提案された値を残します。

次に、作成したソリューションに別のプロジェクトを追加します。通常のC ++コンソールアプリケーションです。

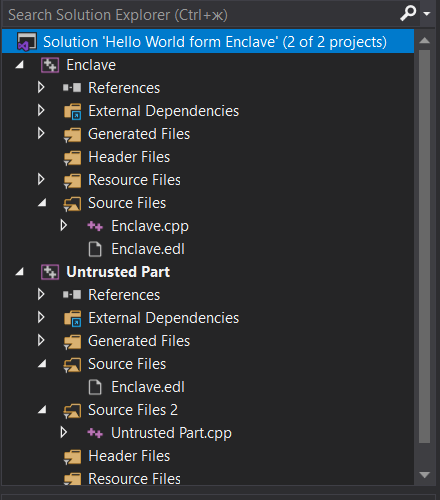

その結果、次の図がプロジェクトダイアログボックスに表示されます。

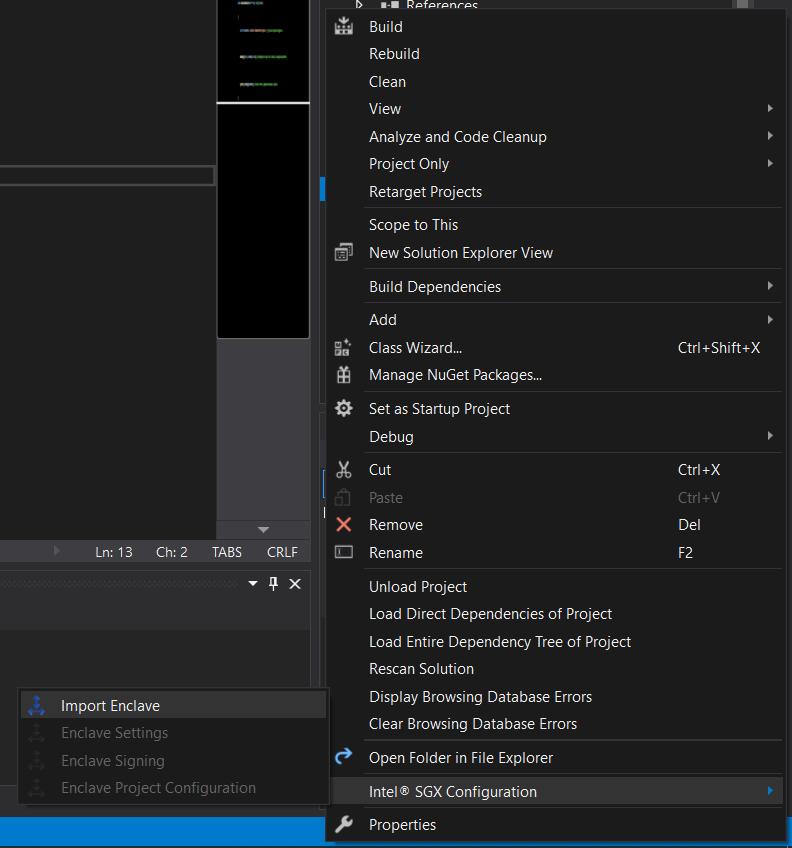

次に、エンクレーブを信頼できない部分にリンクする必要があります。「信頼できない部分」プロジェクトを右クリックします。

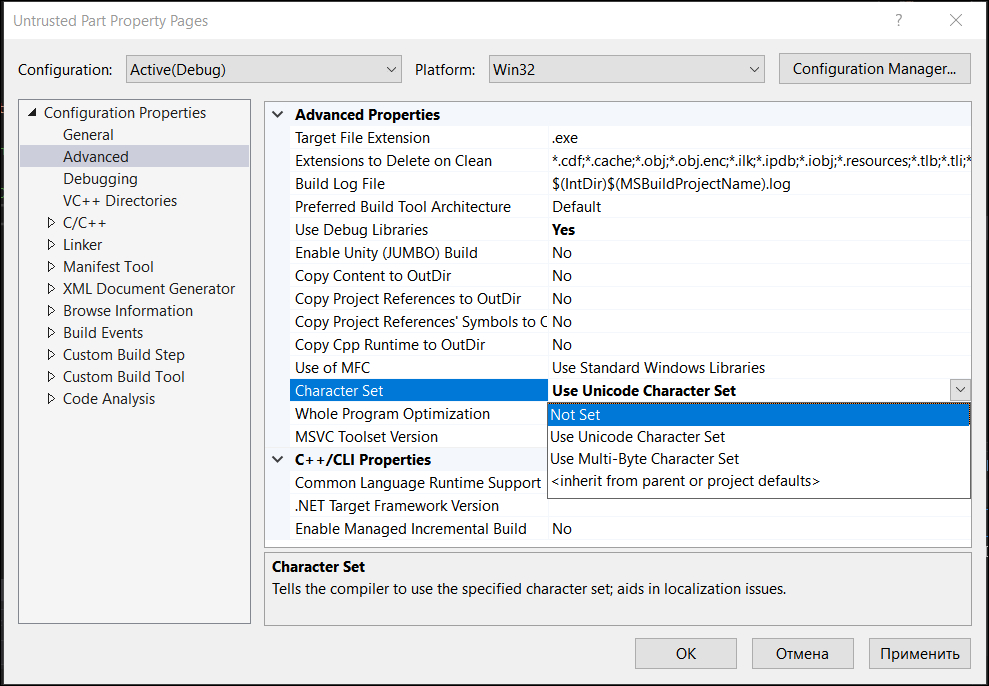

次に、プロジェクトのいくつかのプロパティを変更する必要があります。

これは、プログラムが正しく機能するために実行する必要があります。両方のプロジェクトに対して手順を繰り返します。

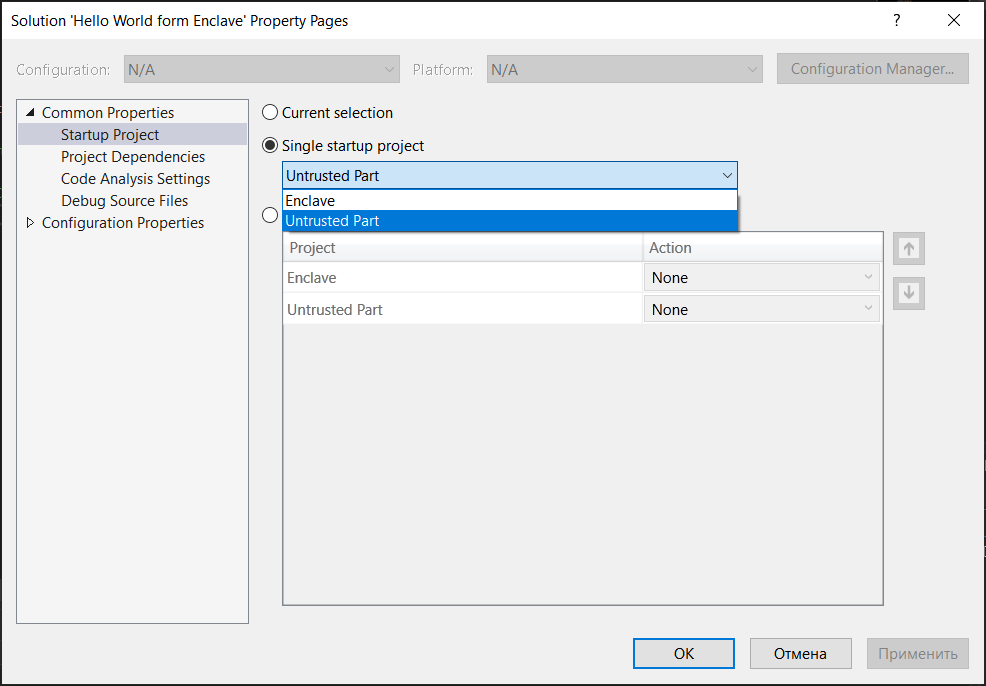

また、ソリューションのプロパティでメインプロジェクトを示す必要があります。

これで、プログラムを実装する準備が整いました。

このプログラムには、使用する3つのファイルがあります。Enclave.edl(同じヘッダー)、Enclave.cpp(ECALL実装が詳しく説明されています)、Untrusted Part.cpp(メインプロジェクトファイルはuntrusted部分です)。

次のコードをファイルに入れましょう:

Untusted Part.cpp:

#define ENCLAVE_FILE "Enclave.signed.dll" //,

#include "sgx_urts.h" // ,

#include "Enclave_u.h" //

#include "stdio.h"

void print_string(char* buf) //OCALL -

{

printf("ocall output: %s\n", buf);

}

int main()

{

sgx_enclave_id_t eid; // id , , id

sgx_status_t ret = SGX_SUCCESS; //

sgx_launch_token_t token = { 0 }; //

int updated = 0; //

const int BUF_LEN = 30; // ,

ret = sgx_create_enclave(ENCLAVE_FILE, SGX_DEBUG_FLAG, &token, &updated, &eid, NULL); //

if (ret != SGX_SUCCESS)

{

printf("Failed to create enclave with error number: %#x\n", ret); //

return 0;

}

char buf[BUF_LEN]; // ,

enclaveChat(eid, buf, BUF_LEN); // ECALL

printf("\noutput form main(): %s\n", buf); //

}

Enclave.edl:

enclave {

from "sgx_tstdc.edl" import *;

trusted {

/* define ECALLs here. */

public void enclaveChat([out, size=len] char* str, size_t len);

/* , . OUT - ,

, out .

, ,

.

*/

};

untrusted {

/* define OCALLs here. */

void print_string([in, string] char* buf); // ,

};

};

Enclave.cpp:

#include "Enclave_t.h"

#include "sgx_trts.h"

#include <cstring>

void enclaveChat(char* str, size_t len)

{

char* secret = "Hello from better place"; //

memcpy(str, secret, len); // ,

print_string(secret); // OCALL-

}

f7を押します-ソリューションをビルドしてから、ctrl + f5を押して実行します。

次のようなエラーが発生した場合:

BIOSでIntelSGXが有効になっていることを確認してください:Bios:Security / IntelSGX / Enabled。

エラーがなく、コンソールの画面の前に、次の行が表示された場合。

...おめでとうございます。IntelSGXテクノロジーを使用した最初のプログラムの準備が整いました。コード内のコメントが理解のために包括的であることを願っています。そうでない場合は、コメントまたはプライベートメッセージでいつでも質問できます。