企業が何をするにしても、DNSセキュリティはセキュリティ計画の不可欠な部分である必要があります。ホスト名をIPアドレスに変換するネーミングサービスは、ネットワーク上のほぼすべてのアプリケーションとサービスで使用されます。

攻撃者が組織のDNSの制御を取得した場合、攻撃者は簡単に次のことができます。

- パブリックドメインにあるリソースの制御を転送します

- 受信メール、Webリクエスト、認証の試行をリダイレクトします

- SSL / TLS証明書を作成して検証する

このガイドでは、DNSセキュリティを次の2つの観点から説明します。

- DNSの継続的な監視と制御

- DNSSEC、DOH、DoTなどの新しいDNSプロトコルが、送信されたDNSクエリの整合性と機密性の保護にどのように役立つか

DNSセキュリティとは何ですか?

DNSセキュリティには2つの重要な部分があります。

- ホスト名をIPアドレスに変換するDNSサービスの全体的な整合性と可用性を確保する

- DNSアクティビティを監視して、ネットワーク上の任意の場所で潜在的なセキュリティ問題を特定します

DNSが攻撃に対して脆弱なのはなぜですか?

DNSテクノロジーは、インターネットの初期の頃、誰もがネットワークセキュリティについて考えるずっと前に作成されました。DNSは認証や暗号化なしで機能し、ユーザーからの要求を盲目的に処理します。

この点で、ユーザーをだまして、名前からIPアドレスへの変換が実際に実行される場所に関する情報を偽造する方法はたくさんあります。

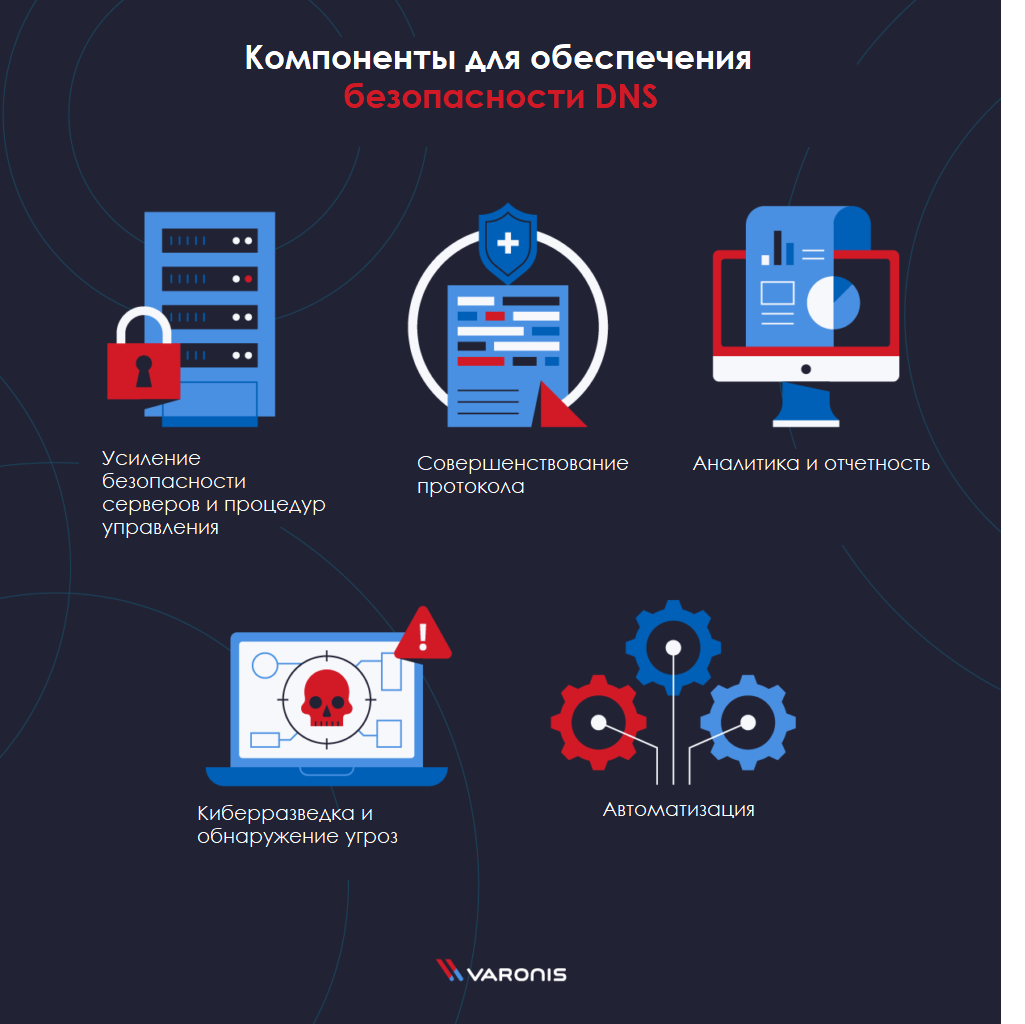

DNSセキュリティの問題とコンポーネント

DNSセキュリティはいくつかの主要なコンポーネントで構成されており、完全な保護を確保するには、それぞれを考慮する必要があります。

- サーバーと管理手順の強化:サーバーのセキュリティを強化し、標準の試運転テンプレートを作成します

- プロトコルの機能強化: DNSSEC、DoT、またはDoHを実装する

- 分析とレポート:インシデントを調査する際の追加のコンテキストのために、DNSイベントログをSIEMシステムに追加します

- サイバーインテリジェンスと脅威の検出:アクティブな脅威インテリジェンスチャネルに登録する

- 自動化:プロセスを自動化するためにできるだけ多くのスクリプトを作成します

上記の高レベルのコンポーネントは、DNSセキュリティの氷山の一角にすぎません。次のセクションでは、知っておく必要のある、より具体的な使用例とベストプラクティスについて詳しく見ていきます。

DNS攻撃

- DNSスプーフィングまたはキャッシュポイズニング:システムの脆弱性を悪用してDNSキャッシュを管理し、ユーザーを別の場所にリダイレクトします

- DNSトンネリング:主にリモート接続に対する保護をバイパスするために使用されます

- DNSハイジャック:ドメインレジストラを変更することにより、通常のDNSトラフィックを別のターゲットDNSサーバーにリダイレクトします

- NXDOMAIN攻撃:不適切なドメイン要求を送信して強制応答を取得することにより、権限のあるDNSサーバーに対してDDoS攻撃を実行します

- : DNS- (DNS resolver) ,

- : DDoS- , , DNS-

- : - DNS-

- - : , , , -

DNS

何らかの方法でDNSを使用して他のシステムを攻撃する攻撃(つまり、DNSレコードの変更は最終目標ではありません):

- ファストフラックス

- シングルフラックスネットワーク

- デュアルフラックスネットワーク

- DNSトンネリング

DNS攻撃

攻撃者が必要とするIPアドレスをDNSサーバーから返す攻撃:

- DNSスプーフィングまたはキャッシュポイズニング

- DNSハイジャック

DNSSECとは何ですか?

DNSSEC(ドメインネームサービスセキュリティモジュール)は、特定のDNS要求ごとに一般的な情報を知る必要なしにDNSレコードを検証するために使用されます。

DNSSECは、デジタル署名キー(PKI)を使用して、ドメイン名クエリの結果が有効なソースからのものであるかどうかを確認します。

DNSSECの実装は、業界のベストプラクティスであるだけでなく、ほとんどのDNS攻撃を効果的に回避します。

DNSSECのしくみ

DNSSECはTLS / HTTPSと同様に機能し、公開キーと秘密キーのペアを使用してDNSレコードにデジタル署名します。プロセスの一般的な概要:

- DNSレコードは、秘密鍵と秘密鍵のペアで署名されています

- DNSSEC応答には、要求されたエントリ、署名、公開鍵が含まれます

- 次に、公開鍵を使用して、エントリと署名の信頼性を比較します。

DNSおよびDNSSECセキュリティ

DNSSECは、DNSクエリの整合性をチェックするためのツールです。DNSの機密性には影響しません。言い換えると、DNSSECは、DNSクエリへの回答が偽装されていないことを確信できますが、攻撃者はこれらの結果が送信されたときにそれを見ることができます。

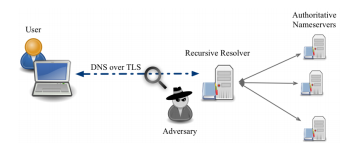

DoT-DNS over TLS

Transport Layer Security(TLS)は、ネットワーク接続を介して送信される情報を保護するための暗号化プロトコルです。クライアントとサーバーの間に安全なTLS接続が確立されると、送信されたデータは暗号化され、仲介者はそれを見ることができなくなります。

TLSは、リクエストが安全なHTTPサーバーに送信されるため、WebブラウザーでHTTPS(SSL)の一部として最も一般的に使用されます。

DNS-over-TLS(DNS over TLS、DoT)は、TLSプロトコルを使用して、通常のDNS要求のUDPトラフィックを暗号化します。

これらのリクエストをプレーンテキストで暗号化すると、リクエストを行うユーザーまたはアプリケーションを複数の攻撃から保護するのに役立ちます。

- MitM、または「真ん中の男」:暗号化を行わないと、クライアントと信頼できるDNSサーバー間の中間システムが、要求に応じて誤った情報や危険な情報をクライアントに送信する可能性があります。

- スパイと追跡:リクエストを暗号化しないと、中間システムは特定のユーザーまたはアプリケーションがアクセスしているサイトを簡単に確認できます。DNSだけからサイト上の特定の訪問済みページを見つけることはできませんが、要求されたドメインの単純な知識で、システムまたは個人のプロファイルを形成するのに十分です。

出典:カリフォルニア大学アーバイン校

DoH-HTTPSを介したDNS

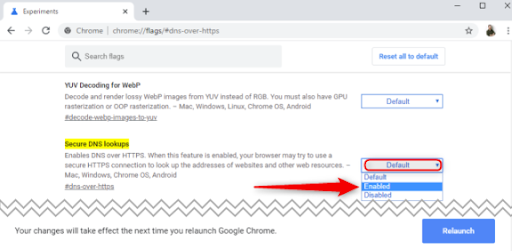

DNS-over-HTTPS(DNS over HTTPS、DoH)は、MozillaとGoogleが共同で推進している実験的なプロトコルです。その目標は、DNS要求と応答を暗号化することによってインターネット上の人々のプライバシーを強化することであるDoTに似ています。

標準のDNSクエリはUDPを介して送信されます。リクエストとレスポンスは、Wiresharkなどのツールを使用して追跡できます。 DoTはこれらの要求を暗号化しますが、それでもネットワーク上のかなりクリアなUDPトラフィックとして識別します。

DoHは別のアプローチを取り、ネットワーク上の他のWeb要求と同じようにHTTPS接続を介して暗号化されたホスト名解決要求を送信します。

この違いは、システム管理者と将来の名前解決の両方にとって非常に重要な意味を持ちます。

- DNSフィルタリングは、Webトラフィックをフィルタリングして、フィッシング攻撃、マルウェアを拡散するサイト、または企業ネットワーク上のその他の潜在的に有害なインターネットアクティビティからユーザーを保護する一般的な方法です。DoHはこれらのフィルターをバイパスし、ユーザーとネットワークをより高いリスクにさらす可能性があります。

- 名前解決の現在のモデルでは、ネットワーク上の各デバイスは、同じ場所から(指定されたDNSサーバーから)ある程度DNS要求を受信します。DoH、特にそのFirefoxの実装は、これが将来変更される可能性があることを示しています。コンピューター上の各アプリケーションは、さまざまなDNSソースからデータを取得できるため、トラブルシューティング、セキュリティ、およびリスクモデリングがはるかに困難になります。

出典:www.varonis.com/blog/what-is-powershell

DNS overTLSとDNSover HTTPSの違いは何ですか?

DNS over TLS(DoT)から始めましょう。ここでの主な焦点は、元のDNSプロトコルは変更されず、安全なチャネルを介して安全に送信されることです。DoHは、要求を行う前にDNSをHTTP形式にします。

DNS監視アラート

疑わしい異常がないかネットワーク上のDNSトラフィックを効果的に監視する機能は、違反を早期に検出するために重要です。Varonis Edgeなどのツールを使用すると、すべての重要な指標を把握し、ネットワーク上のすべてのアカウントのプロファイルを作成できます。特定の期間に発生するアクションの組み合わせの結果として、アラートの生成をカスタマイズできます。

DNSの変更、アカウントの場所、機密データへの初めての使用とアクセス、および営業時間外のアクティビティの監視は、検出の全体像を提供するために比較できるいくつかのメトリックです。