プロトコルゲートウェイは、マシンツール、センサー、さまざまなアクチュエーター、および工場、ダム、発電所、産業プラントを実行するコンピューター間でミッションクリティカルなコマンド変換を提供する小さなデバイスです。これらのゲートウェイはホームルーターに似ています。また、異なるネットワークに接続された複数のインターフェイスがあり、さまざまな攻撃に対して同様に脆弱です。このようなデバイスに障害が発生すると、制御システムとマシン間の通信が失われます。オペレーターは何が起こっているのかわかりません。実際、彼らは、機械、タービン、または発電機が安全に動作しているかどうかさえ知ることができません。何かが明らかに間違っている場合でも、ゲートウェイに障害が発生すると、オペレーターはプロセスを開始または停止するコマンドを発行できなくなります。

同様の状況は、2015年12月の間になければなりませんでしたウクライナの電力網への攻撃:攻撃者は、損傷したファームウェアを変電所にアップロードすることにより、電力網制御センターにアクセスし、変電所のプロトコルゲートウェイを無効にしました。これにより、回路ブレーカーを閉じるための制御システムからのコマンドを送信できなかったため、ユーティリティエンジニアがサービスを復元しようとするすべての試みがブロックされました。

SANS ICS(米国の教育研究機関であるSANS産業用制御システム研究所の一部門)と電力分析情報交換センター(E-ISAC-北米の電力市場の参加者を集める構造)によるインシデントレポートで、ゲートウェイファームウェアが破損しましたプロトコルは「橋の爆発」と呼ばれていました。これは、攻撃者がキーリンク(コントローラーとサブステーション間のブリッジとして機能するトランスレーター)を破壊したため、何が起こったかを非常に正確に説明しています。

制御ネットワークと実行ネットワーク間の相互作用の構造。出典(以下、特に記載がない限り):Trend Micro

その場所が原因で、プロトコルゲートウェイは、産業施設デバイスのチェーンの中で最も弱いリンクになる可能性があり、攻撃者は2つの重要な理由でそのようなデバイスを攻撃する可能性があります。

- ゲートウェイが、セキュリティエージェントまたは登録システムによって監視される重要な資産インベントリに到達する可能性はほとんどありません。したがって、攻撃に気付く可能性は低くなります。

- 翻訳の問題は診断が難しいため、プロトコルゲートウェイの設計に欠陥があると、高度な攻撃者が非常に秘密の攻撃を行うことができます。

ゲートウェイの種類

動作モードに応じて、ゲートウェイの2つのファミリを区別できます。

- リアルタイムゲートウェイ(リアルタイムゲートウェイ)は、トラフィックが利用可能になると転送します。各着信パケットは即座に評価、変換、転送されます。代表者:Nexcom NIO50、Schneider Link 150、Digi One IA;

- データステーション(インターフェイスマッピングテーブルを使用して非同期で動作)は、接続されたPLCからデータを受信する読み取り要求を待機しませんが、PLCから状態の更新を定期的に要求し、受信したデータを内部キャッシュに保存してオンデマンドで発行します。

プロトコルゲートウェイの2番目の重要な特性は、それらがサポートおよび変換するプロトコルのタイプです。このプロパティにより、デバイスは3つのカテゴリにグループ化できます。

- , , , Modbus TCP Modbus RTU, — , ;

- , , , Modbus RTU → Profibus, — , ;

- , , , Modbus TCP → Profibus, — , .

ではロスト:工業用プロトコル変換が起きた 研究を、我々はゲートウェイの最初のグループの脆弱性を調べました。このために、次のコンポーネントで構成されるテストベンチを組み立てました。

- テストされたゲートウェイの着信トラフィックを生成するfuzzer-たとえば、ModbusTCPからModbusRTUへの変換をテストする場合、fuzzerはModbusTCPテストケースを生成します。

- ゲートウェイ-調査対象のデバイス、

- シミュレータ-受信ステーションをシミュレートするデバイス、たとえば、スレーブデバイスのModbus RTUを実装するPLC-チェーンにスレーブデバイスがない場合、一部のプロトコルゲートウェイが正しく機能しない可能性があるため、必要です。

- 発信トラフィックに関する情報、つまりブロードキャストプロトコルに関する情報を収集するスニファー

- 着信および発信トラフィックのアナライザー。

プロトコルゲートウェイの脆弱性を調査するためのテストベンチのブロック図

実際のテストベンチ

メインのModbusノードをモデル化するために、オープンソースソフトウェアQmodMasterを使用し、スレーブデバイスであるpyModSlaveをモデル化するために、/ dev / ttyUSB0からデータを受信するなどのニーズに適合させました。

Modbus TCPにはWiresharkを使用し、ModbusRTUにはIONinjaを使用してトラフィックを傍受しました。これら2つのプログラムの出力を、パーサーが理解できる共通の構文に変換するために、特別なパーサーを作成しました。

Apacheライセンスの下で配布されるBoofuzz-modbusプロジェクトのいくつかのモジュールを追加して、BooFuzzに基づいてファザーを実装しました。ファザーをさまざまなICSプロトコルに移植できるようにし、それを使用していくつかのModbus実装をテストしました。

さまざまなプロトコルゲートウェイを調べているときに見つかった攻撃の種類のいくつかを次に示します。

- プロトコルトランスレータへの攻撃、

- 資格情報の再利用と構成の復号化、

- トラフィックの増幅、

- 特権のエスカレーション。

プロトコルトランスレータ攻撃

リアルタイムゲートウェイは、パケットをあるプロトコルから別のプロトコルに変換し、ソースプロトコルヘッダーをターゲットプロトコルヘッダーに置き換えます。異なるベンダーのゲートウェイは、無効なパケットを異なる方法で処理します。たとえば、長さが正しく指定されていないパケットを受信した場合、長さを調整したり破棄したりするのではなく、そのままブロードキャストするものもあります。この機能を使用すると、Modbus TCPに対して間違った長さのパケットを慎重に設計して、ModbusRTUへの変換後も正しいままにすることができます。さらに、Modbus RTUパケットとして読み取ると、同等のModbusTCPとはまったく異なる意味になります。

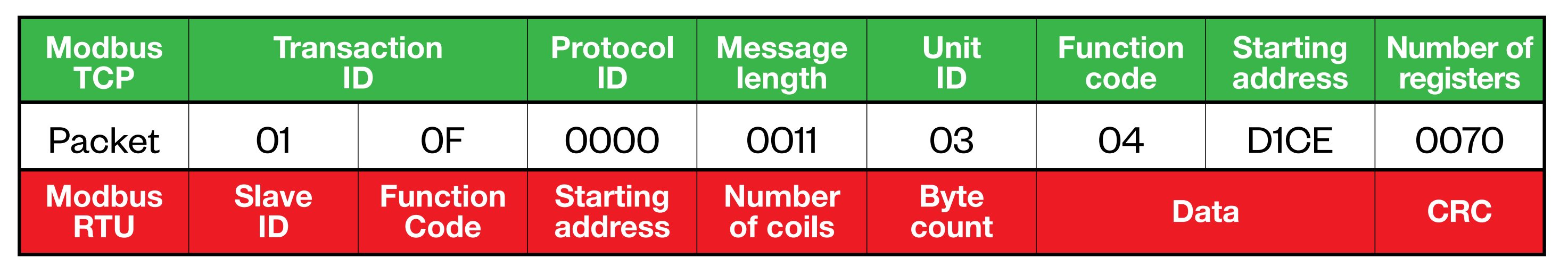

攻撃パケット:Modbus TCPでは、レジスタを読み取るコマンドが含まれていますが、Modbus RTUでは、すでにいくつかのビットセルを書き込むコマンドです。

このパケットをModbusTCPセマンティクスで解析すると、ID = 3のブロックから入力レジスタ(機能コード04)を読み取るコマンドとして解釈されます。ただし、Modbus RTUのセマンティクスでは、ID = 1のブロックに複数のビットセル(機能コード15および0F)を書き込むと解釈されます。

プロトコルゲートウェイがパケットを正しく処理しないため、完全に無害な読み取り要求が書き込みコマンドに変わるため、この脆弱性は重大です。高度な攻撃者は、この脆弱性を悪用して、ホワイトリストに登録されていないIPアドレスからの書き込みコマンドをブロックする特殊な産業用ファイアウォールをバイパスする可能性があります。

その結果、たとえば、エンジンをオンにしたまま、エンジンのパフォーマンスと安全性を監視するためのセンサー(温度センサーとタコメーター)を無効にするには、1つのコマンドで十分です。エンジニアとオペレーターがこれに気付かない場合、エンジンはすでにクリティカルモードになって故障している可能性がありますが、温度計とタコメーターが非アクティブになっているため、誰もこれを知ることはできません。

資格情報の再利用と構成の復号化

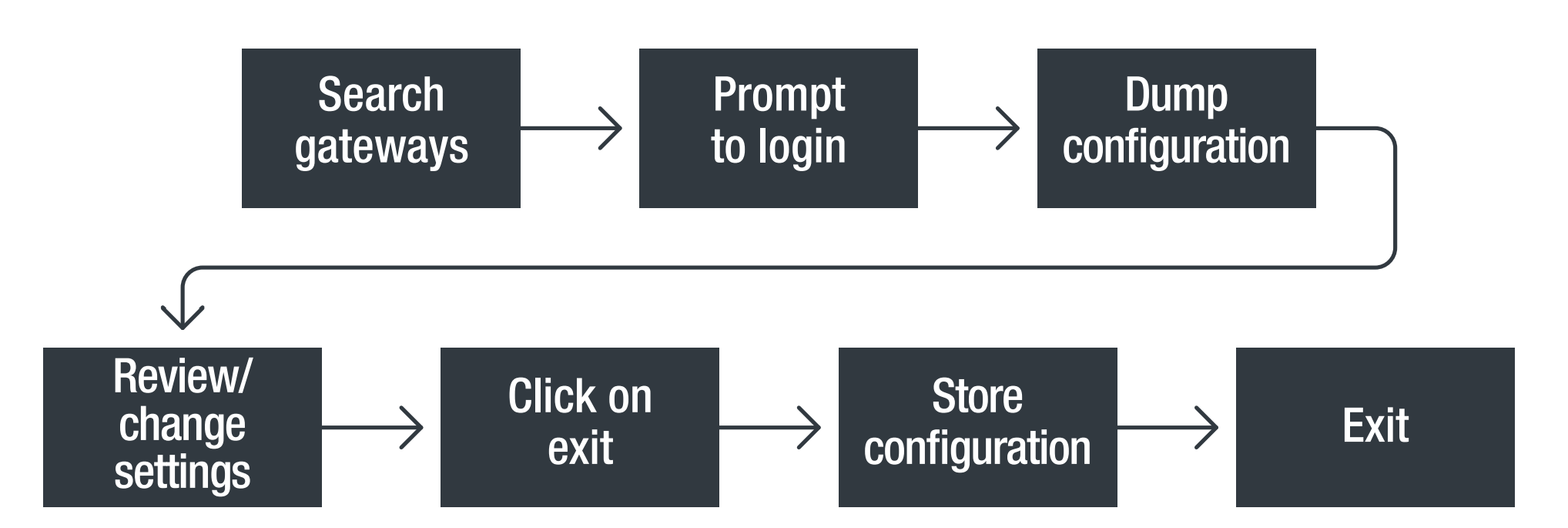

Moxaゲートウェイは、MGateManagerリモートコントロールプログラムと通信するときに独自のプロトコルを使用します。 MGate Managerが起動すると、エンジニアはプロトコルゲートウェイにアクセスするためのユーザー名とパスワードの入力を求められます。その後、McGate Managerは自動的に構成をリセットして、ユーザーが設定を変更できるようにします。フィールドエンジニアがプロトコルゲートウェイの構成を完了して[終了]ボタンをクリックすると、構成が圧縮され、暗号化されて、ゲートウェイにアップロードされます。

Moxaゲートウェイの構成手順

この手順には、悪用される可能性のある2つのセキュリティ上の欠陥があります。

-再利用

エンジニアがログインすると、キーがMGate Managerに渡され、パスワードがハッシュされます。ただし、テストされたファームウェアでは、ハッカーがエンジニアの暗号化されたパスワードを傍受してシステムに侵入し、テキスト形式のパスワードを知らなくても、それを使用して管理者権限でログインできるようにメカニズムが実装されています。

-構成の

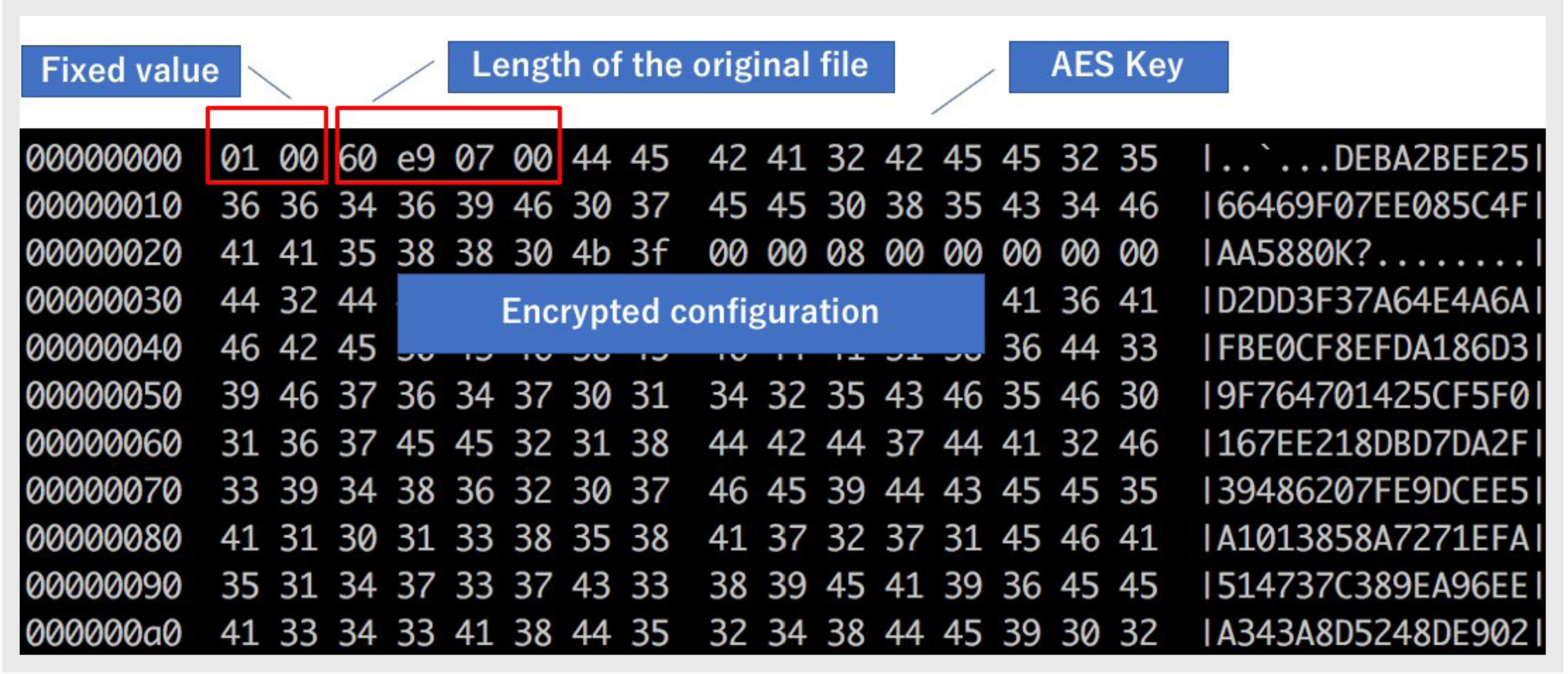

復号化ネットワークを介して送信される暗号化された構成には、ハッカーがダンプして復号化できる暗号化キーが含まれています。

暗号化された構成には、復号化するためのAESキーが含まれています。ハッキングに非常に便利です

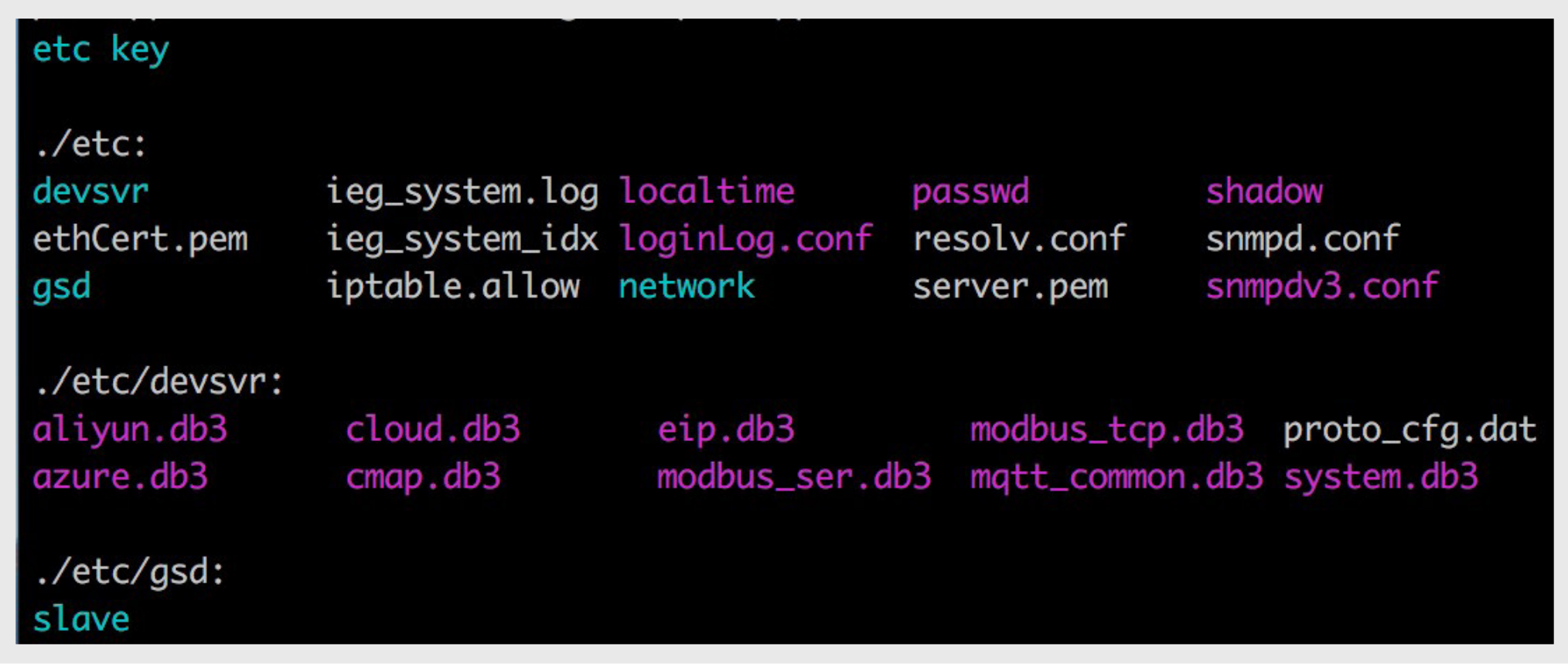

復号化には、デバイスのファームウェアから抽出された独自の復号化ライブラリを使用しました。構成には、構成ファイル、SQLiteデータベース、およびSecure Shell(SSH)キーが含まれます。以下は、傍受することができた独自のプロトコルゲートウェイの復号化された構成の例です。

Moxa MGate5105復号化された構成ファイル

トラフィックの増幅

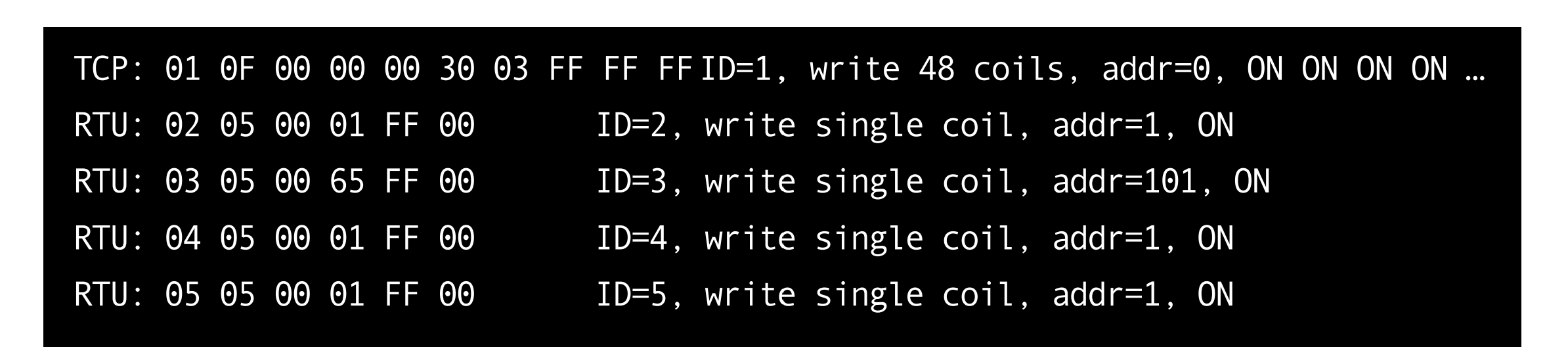

データステーションはプロトコルを互いに非同期でブロードキャストするため、複数の1ビット書き込み要求を1つの要求に組み合わせて、シリアルバスをより有効に活用できます。たとえば、ハッカーは関数15(数ビットの書き込み)を呼び出すことができます。データステーションでは、ID = 2の場合は1レコード、ID = 4の場合は1、ID = 5の場合は1、ID = 6の場合は1に変換されます。したがって、1つのModbusTCPエントリが4つのModbusRTUエントリに変換され、シリアルバスでわずかな輻輳が発生します。

セルを書き込む1つのTCPコマンドが4つのRTUコマンドに変わります。

この増幅によってサービス拒否(DoS)が発生することはありませんが、RS-485バスが過負荷になると異常な動作が発生する可能性があることに注意してください。

特権のエスカレーション

MGate 5105-MB-EIPで、特権エスカレーションの脆弱性CVE-2020-885を発見しました。これにより、特権のないユーザーが昇格された特権でコマンドを実行できるようになります。

問題の原因は、PingユーティリティのWebインターフェイスでのユーザー入力のフィルタリングの欠如です。

Mgate Pingユーティリティインターフェイス

最小限の技術知識で、特権のないユーザーは、単純なHTTP GET要求を使用してルートユーザーのコンテキストでTelnetデーモンを起動し、ルートシェルを使用して完全なリモートアクセスを取得できます。

私たちの推奨事項

さまざまな産業用プロトコルゲートウェイの操作の詳細を検討した後、サプライヤ、インストーラ、またはエンドユーザー向けにいくつかの推奨事項を作成しました。

- - . . .

- — , , . ICS- . Trend Micro — TXOne Networks, OT .

- , — /, . , , , MQTT.

- OT , .