こんにちは!今日は、オープンソースで見つけられる組織に関する情報と、潜在的な攻撃者がそれをどのように使用できるかについて説明します。多くの人は、特定の人に関する情報を収集するために最も頻繁に使用されるOSINT(Open Source INTelligence、オープンソースから情報を収集することを目的としたアクティビティのリスト)について聞いたことがあるでしょう。ただし、OSINTを使用して、セキュリティを評価するための特定の組織に関する情報を見つけることもできます。あなたは、あなたについて公に利用可能なものと、潜在的な攻撃者の側からあなたがどのように見えるかを見ることが有用であることを認めなければなりません。

情報が収集される人気のリソース

アクティブスキャンを実行するには、NDAに署名して作業を調整する必要がありますが、これには当然時間がかかります。この点で、ITインフラストラクチャをスキャンせず、したがって、官僚主義に人時間を費やさないように、オープンソースにあるデータのみを使用する必要があります。

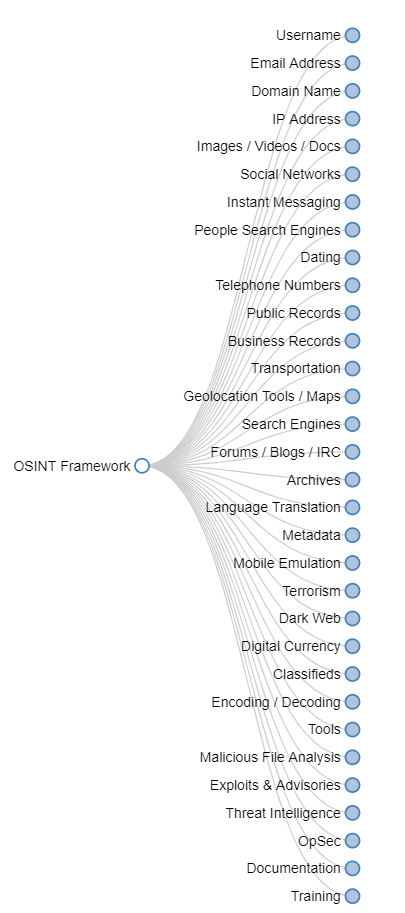

では、パブリックドメインには何がありますか?

この質問に対する最も詳細な回答はosintframework.comです。これを読んで、提起された質問に対する一般的な回答を得ることをお勧めします。

膨大な量の情報の中から、情報セキュリティの専門家にとって最も興味深い情報を強調していきます。検索します:

- 企業の郵送先住所

- 住所を危険にさらす事実

- 会社に登録されているサブドメイン

- 会社のIPアドレスと自律システム

- 開いているポートとそこにあるサービス、および検出されたサービスの脆弱性と悪用の選択

- 隠しサイトディレクトリ

- 機密文書

この情報を見つけるために何を使用できますか?たとえば、ドメインで会社の電子メールアドレス

を検索するためのツールは、インターネット上に多数あります。

hunter.io-最近まで、ツールは完全に無料でしたが、残念ながら時代は変わりつつあります。Snov.ioのメールファインダーの

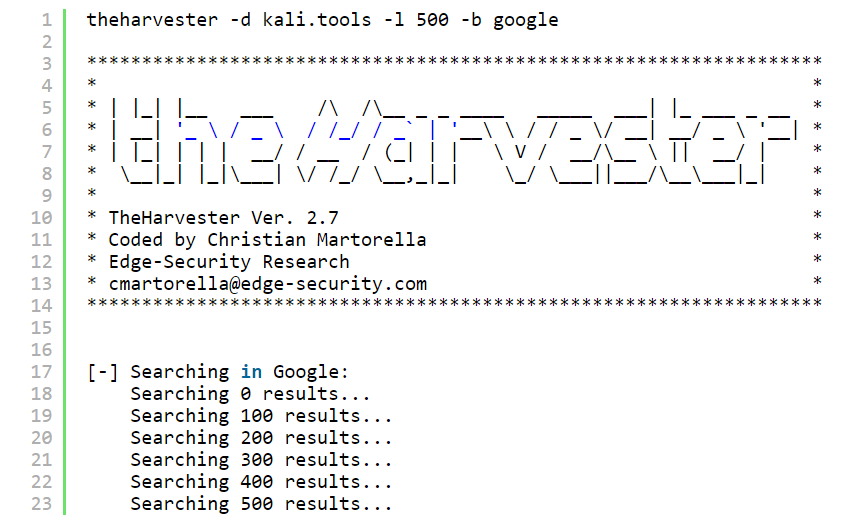

ブラウザ拡張機能-現在、無料版では、巨大な機能を持っており、ドメインアカウントの膨大な数を見つけたが、どのように長い間..?theHarvesterは-電子メールアドレスとサブドメイン、仮想程度開いているポートとデータの両方を収集しますホスト。 KaliLinuxにプリインストールされています。

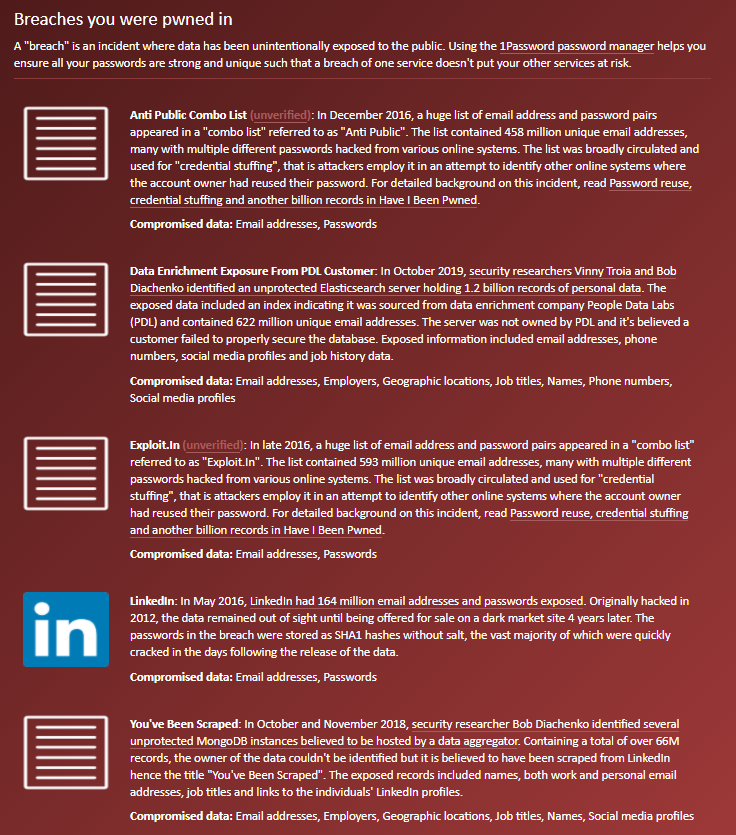

有料ツールと無料ツールの両方があり、使用の選択は、改善された機能に対して支払う意欲/能力に依存します。異なる結果が得られるため、複数のツールを同時に使用することは理にかなっています。最終的に、侵害されたアカウントをチェックする必要がある会社のメールアドレスの大規模なリストがあります。多くの有名なサービスhaveibeenpwned.comで

確認できます。

出力で、ツールは、データベースにアカウントの言及が含まれている情報、これらのデータベースにパスワード、物理アドレス、電話番号などのデータがあるかどうかを示します。

ここではパスワード自体を取得しませんが、電子メールアドレスを「クリーンな」アドレスと潜在的に侵害されたアドレスに分割することはできます。

ここで、ツールには有料のAPIがあることに注意してください。もちろん、すべてのメールアドレスを確認することはできますが、1つずつ入り口に提出する必要があり、時間がかかります。 API(月額3.5ドル、純粋に象徴的な料金)を購入すると、さまざまなスクリプトで使用できるようになるため、分析プロセスが大幅に高速化および自動化されます。

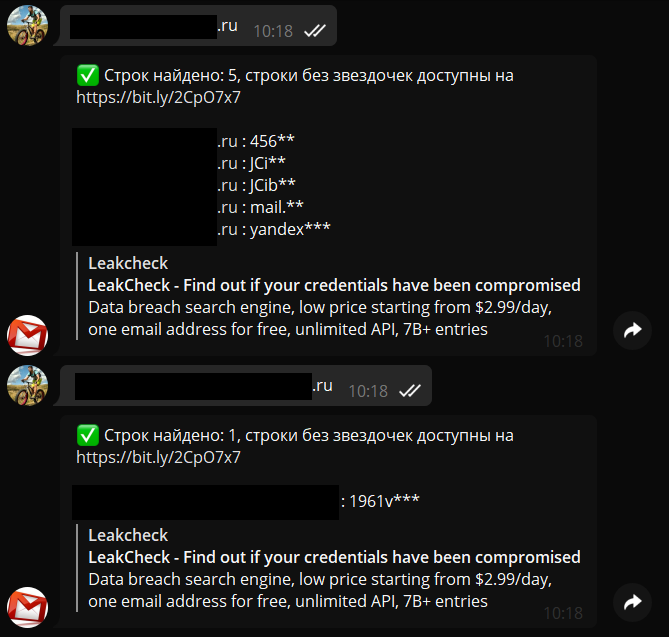

将来的には、テレグラム@mailsearchbotでボットを使用できるようになります。

入り口では、侵害された可能性のある住所を彼に提供し、出口では、この住所と組み合わせて使用されるパスワードを取得します。すべてのアカウントのパスワードを見つけることはできませんが、検出率は高いことに注意してください。また、開発者を財政的に支援したいという願望/機会がある場合は、アスタリスクで隠された記号なしで完全なデータを受け取ることができますが、残念ながらここではすでに価格が高くなっています。

次のステップは、サブドメインに関する情報を収集することです。これを行うためのツールはたくさんあります。たとえば、次のとおりです。

theHarvester

dnsdumpster.com-美しい関係グラフを描画して結果をExcelにエクスポートできますが、表示できるサブドメインは100個に制限されています。

pentest - tools.com-ここではサブドメインだけでなく検索できるので、サイトについて詳しく理解することをお勧めします。ライトバージョンでは、1日あたり2スキャンの制限がありますが、TORを使用すると簡単に処理できます)

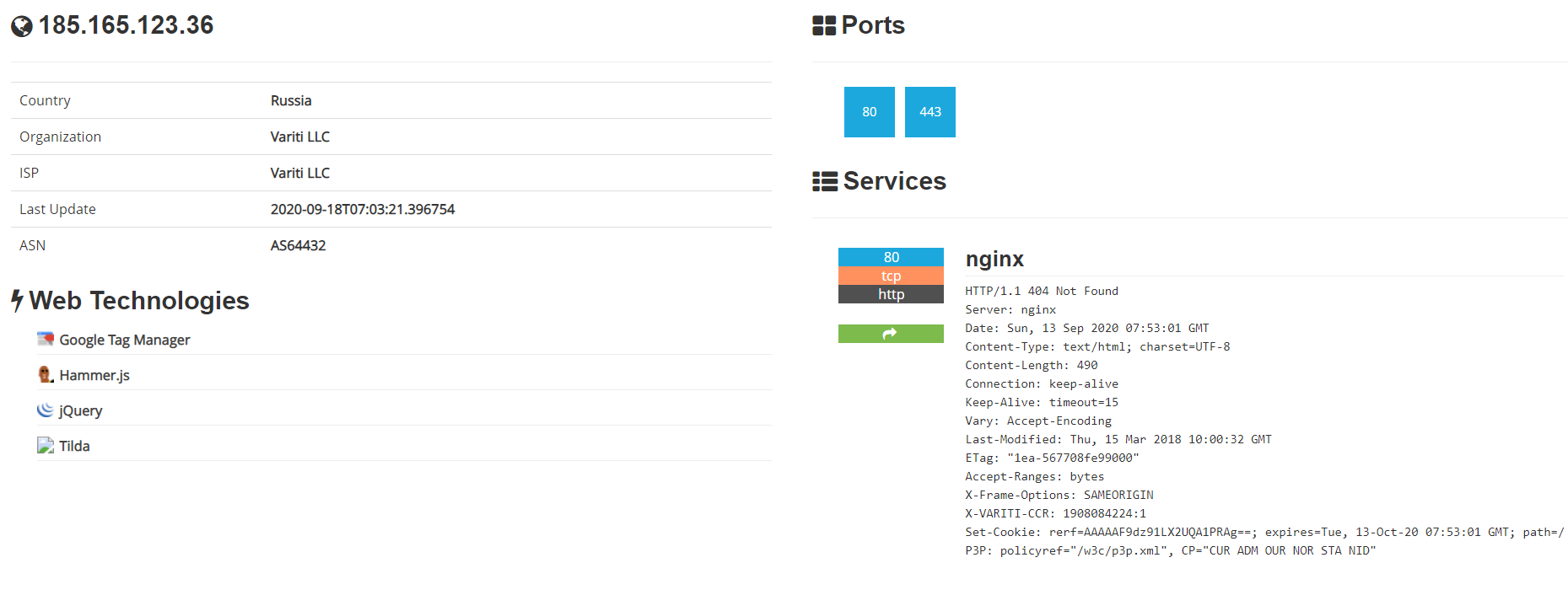

ツールを組み合わせてサブドメインの最大数を決定することも理にかなっています。多くの場合、IPアドレスはサブドメインとペアになっており、後でshodan(shodan.io)にフィードして、インターネット上で突出している開いているポートとサービスのリストを取得できます。

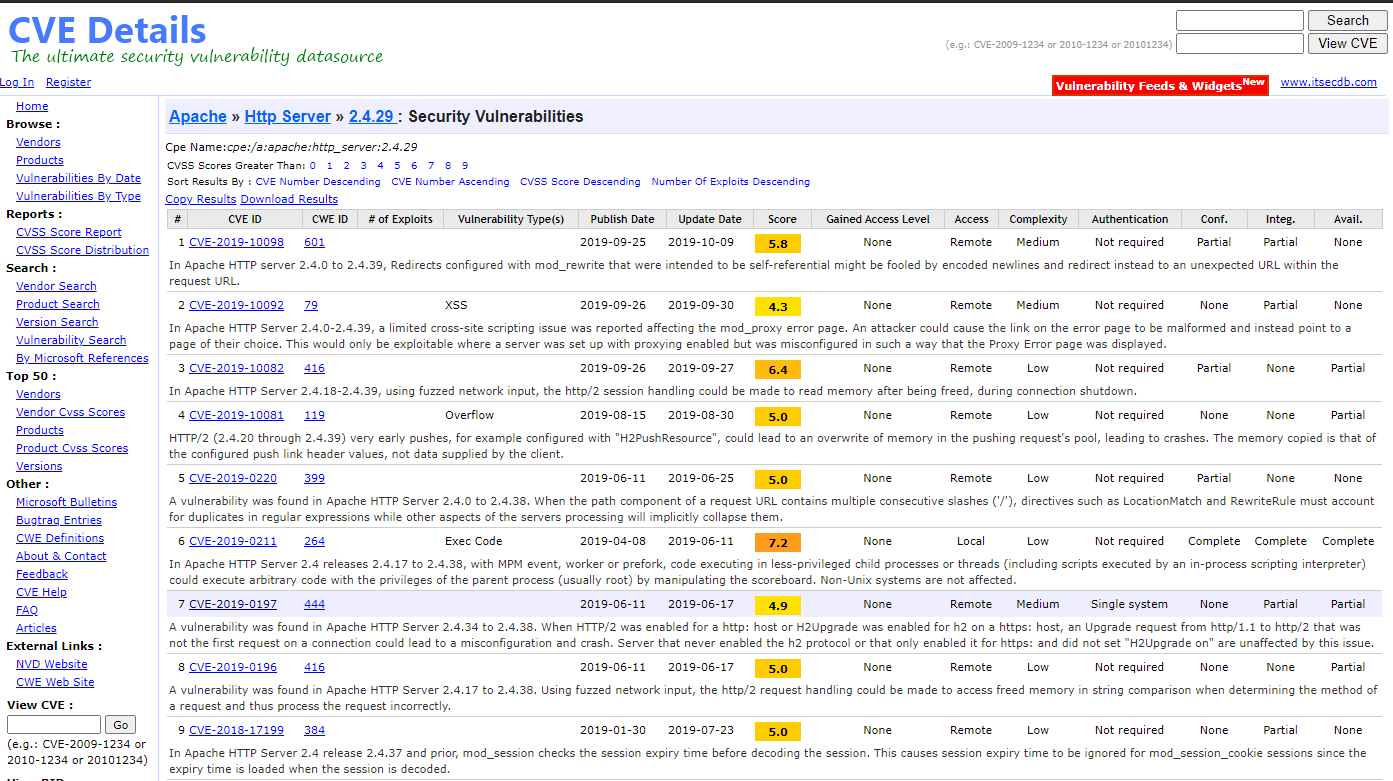

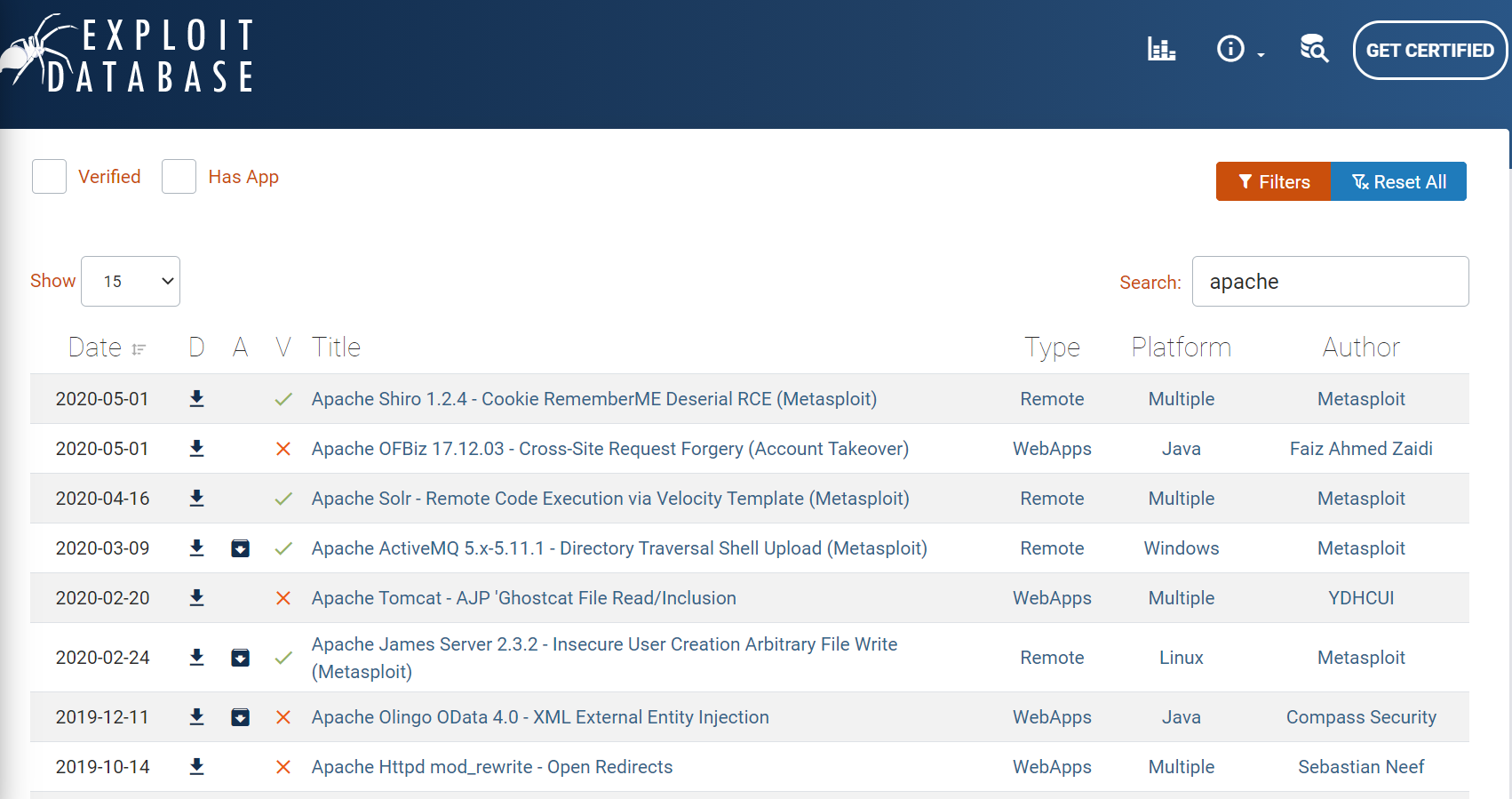

将来的には、次のようなリソースを使用して、特定のバージョンのサービスの脆弱性と悪用を選択できます。

cvedetails.com-サービスとそのバージョンの大規模なCVEデータベース。必要なサービスが繰り返されるため、必要なサービスを見つけるのが難しい場合があります(たとえば、脆弱性が異なるMicrosoft IISサービスの2つの異なるページがあります)。

explore-db.comは、大きく成長しているエクスプロイトのデータベースです。ここで注目に値するのは、サイト管理者によって確認され、検証されていないエクスプロイトがあることです。

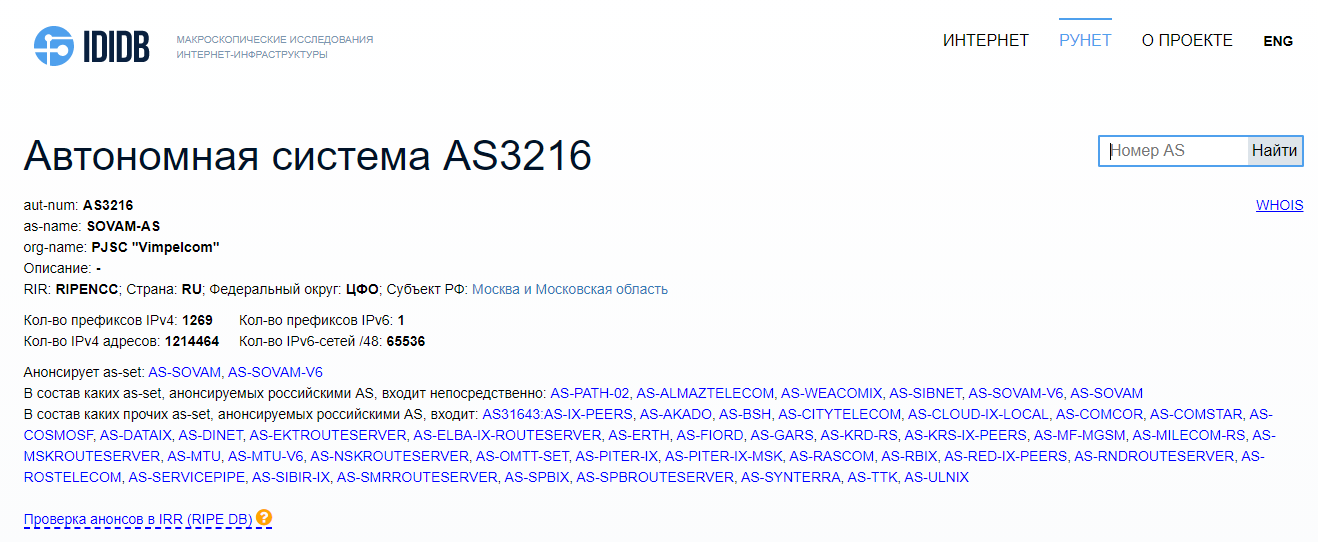

しょうだんデータでは、自律システムへのip-addressの帰属にも関心があります。チェックはさまざまなWhoisサービスで実行されますが、その中には多数のサービスもあります。概して、どのツールを使用するかには違いがないので、停止したツールを示します。

bgp.he.net-不器用に見えますが、自律システム上のデータを表示します。

ididb.ruは主に、ルネットの自律システムに関する情報の収集に重点を置いています。

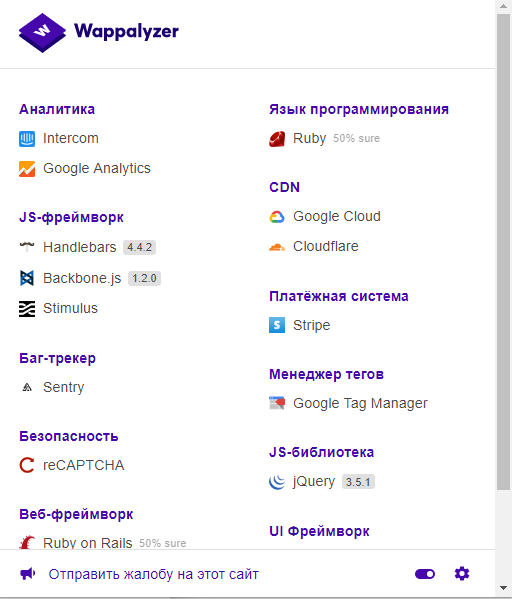

会社に属する自律システムが見つかった場合、すべてのipをshodanで実行し、サービスバージョンについて可能な限り多くの情報を収集することは理にかなっています。サイトが構築さ

れているテクノロジーの定義を分析するには、Wappalyzerブラウザー拡張機能を使用できます。多くの場合、ツールはバージョンを検出するため、それらの脆弱性を選択することもできます。

最終段階に進みます-隠しディレクトリとサイトファイルを検索します。これはどこです:

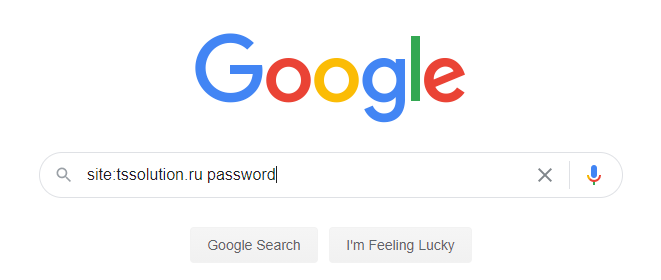

- グーグルドーク

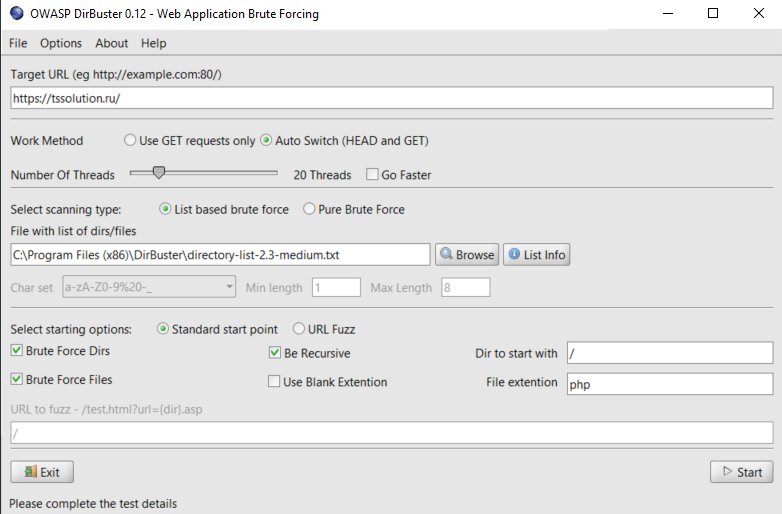

- DirBuster

Google Dorkクエリは、公開されているが詮索好きな目から隠されているデータに光を当てるのに役立つ検索エンジンへのトリッキーなクエリです。広大なインターネットの中で、必要な情報を取得するために検索エンジンへのクエリを「正しく」作成する方法に関する十分な情報があります。アンドレイ・マサロビッチは、これがどのように行われるかを明確に示しました。同様

に、DirBusterは、パブリックアクセスから削除するのを忘れた、または誤ってそこに追加した非表示のディレクトリとファイルを見つけるためのツールです。検索用の辞書がいくつか組み込まれています。 directory-list-2.3-medium辞書を使用して、消費時間と消耗時間の比率を最適化することをお勧めします。

これらのツールを使用するときに分析する情報はたくさんありますが、多くの場合、努力は報われます。

教えるための人気のコース/本

- OSINT紹介ビデオコース

- OSINTおよび競争力のあるインテリジェンス認定コース

- 前のコースの教師であるマサロビッチ・アンドレイ・イゴレビッチのスピーチの録音をYouTubeで見ることをお勧めします。彼は彼の分野の真の専門家であり、彼は多くの興味深いことを話すでしょう。また、このトピックに関する多数のビデオや本を見つけることができる彼のWebサイトに精通することをお勧めします。

OSINTで見つかった上位5つの問題

私の練習では、私は成功しました:

- , . , , ? .

- , “”. — . .

- RDP, FTP, SSH NTP , . , brute force . , ..

- . , , — .

- . , : , ? , , . .

したがって、オープンソースの情報は、企業インフラストラクチャへの攻撃の出発点になる可能性があることがわかります。潜在的な攻撃者の側から組織がどのように見えるかを定期的にチェックし、可能であれば、この情報を非表示にする必要があります。

自分でOSINTを実行できない場合はどうなりますか?

あなたの組織のOSINTを無料で実施 できますので、お問い合わせください。

このトピックに興味がある場合は、当社のチャネル(Telegram、Facebook、VK、TS Solution Blog)にご注目ください。