一般的な傾向

COVID-19テーマの活用

2020年の第2四半期に、サイバー犯罪者はソーシャルエンジニアリングを使用した攻撃でパンデミックのトピックを積極的に悪用しました(予期しないでしょ?)。原則として、悪意のある電子メールは、コロナウイルスに関する情報を含む公式のメーリングリストを模倣しました。これにより、一般的なパニックと緊張の期間中に、そのような攻撃の有効性が大幅に向上しました。さらに、ハッカーは大規模なウイルス(ランサムウェア、バンキングトロイの木馬、RATなど)を使用しただけでなく、APTグループによるパンデミックの使用例もありました。彼らはほぼすべての業界とタイプの顧客(SMBから企業や国営企業まで)を攻撃しました。

米国疾病管理予防センターからのフィッシングメールの例:

ダルマランサムウェアとRDP攻撃

パンデミックの間、多くの企業が主にRDPを介してリモート操作を組織しました。誰が彼ができる

さらに、2020年3月末に、Dharmaランサムウェアのソースコードを2,000ドルで販売するという発表がシャドウフォーラムに表示されました。そして、すでに4月と5月に、攻撃者(および調査の結果から判断すると、これらはいくつかの異なる攻撃者でした)がRDPプロトコルを使用してローカル管理者アカウントからパスワードを試行することによって被害者のインフラストラクチャに侵入した事件の調査に直面しました。その後、彼はシンプルだが効果的な方法でアンチウイルスをバイパスすることに決めました。彼はさまざまなシェルでランサムウェアの数十のコピーを起動しました。ほとんどのファイルはアンチウイルスによって検出および削除されましたが、暗号化を成功させるには、検出されなかったサンプルが1つあれば十分でした。侵入者による保護の回避の試みは、アンチウイルスログに表示されます。

この事実は、誰かがDharmaのソースコードを購入し、それを巧みに使用して、暗号化ツールをさまざまなラッパーで覆っていることを示唆しています。

正当なサービスの使用

この傾向は、更新されていないWebサービスを危険にさらすために、パブリックドメインのエクスプロイトを使用し続けています。たとえば、同じShellShockは、依然として公共部門への攻撃でよく使用されています。同様のベクトルは、エネルギー、燃料、エネルギーセクターへの攻撃にも見られます。一方、Eコマースと銀行は、独自のWebアプリケーションの保護を構築するのに非常に優れているため、このような問題が発生することはめったにありません。

調査の1つで、JBoss Web ApplicationServerの脆弱性の組み合わせの使用に遭遇しました。悪用の結果、攻撃者はサーバーにシェル(jcmd.war)を配置し、WebLogicサーバーのSSRF脆弱性を使用して、このシェルにコマンドを送信しました。

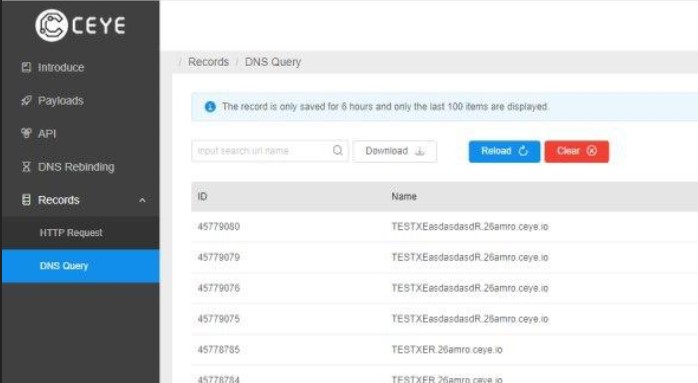

チームはパワーシェルスクリプトであり、さまざまなアクションのシステムで実行され、DNSトンネルのコマンドを正当なサイトceye.ioに送信し、エンタープライズアプリケーションをテストするための情報セキュリティの専門家を確立しました:

攻撃者のアカウントのサイトで、次のようなものを確認しました:

結局、彼は手動またはスクリプトを使用して応答フラグメントを収集することによるコマンド実行の結果。

基本的な攻撃と典型的な攻撃者

以下は、

CitrixCVEの脆弱性-2019-19781

2019年の終わりにCitrixNetScalerで見つかったRCEクラスの脆弱性は、近年最も大きく、最も簡単に悪用されるものの1つになっています。ニュースとPoCが一般に公開された後、問題の規模がすぐに明らかになりました。世界中で数万のシステムが脆弱であることが判明しました。

私たちの側では、クレジットおよび金融セクター、燃料およびエネルギー複合体、エネルギーおよび産業の組織に対する大規模な攻撃も記録しています。特に、私たち自身の調査の1つで、この脆弱性が攻撃者のインフラストラクチャへの入り口になるという事実に遭遇しました。Citrix NetScalerシステムにWebシェルをインストールすることにより、彼は7か月間アクセスを維持することができました。

CVE-2019-19781の脆弱性の悪用の痕跡は次のようになります。

新しいRTMスキン

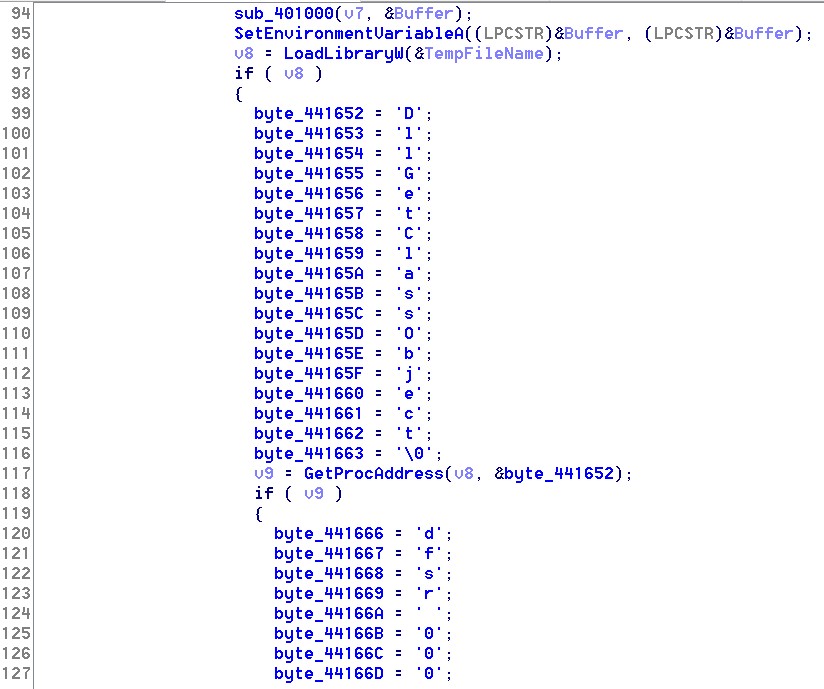

サイバー犯罪者は、非常に単純な構造で3段階で機能する新しいシェルで有名なバンキングトロイの木馬RTMを送信し始めました。以下は、シェルコードを復号化して制御を渡す最初のラッパーレイヤーです。

次に、ほぼ同じ単純な構造を持つシェルコードが実行可能ファイルを復号化して起動し、次にRtlDecompressBuffer関数を使用してRTMを解凍して起動し

ます。ご存知のように、RTMは近年のフィッシングメール数でロシアの分野のリーダーです。攻撃は、インフラストラクチャのキャプチャとその統合を最大化することを目的としており、その後、資金の引き出しを通じて収益化を試みます。

エモテット活動を再開する

昨年はロシアではほとんど使用されていなかったEmotetダウンローダーが、2020年7月に再びアクティブになり、今回はQBotバンキングトロイの木馬を配布していました。エネルギー、公共部門、クレジット、金融など、さまざまな業界のお客様と一緒に記録しています。同時に、Qbotモジュールの1つを使用すると、メールメッセージを盗むことができます。メールメッセージは、Emotetを配布するオペレーターがフィッシングメールに使用します。これにより、受信者の信頼レベルが大幅に向上し、感染の可能性が高まります。

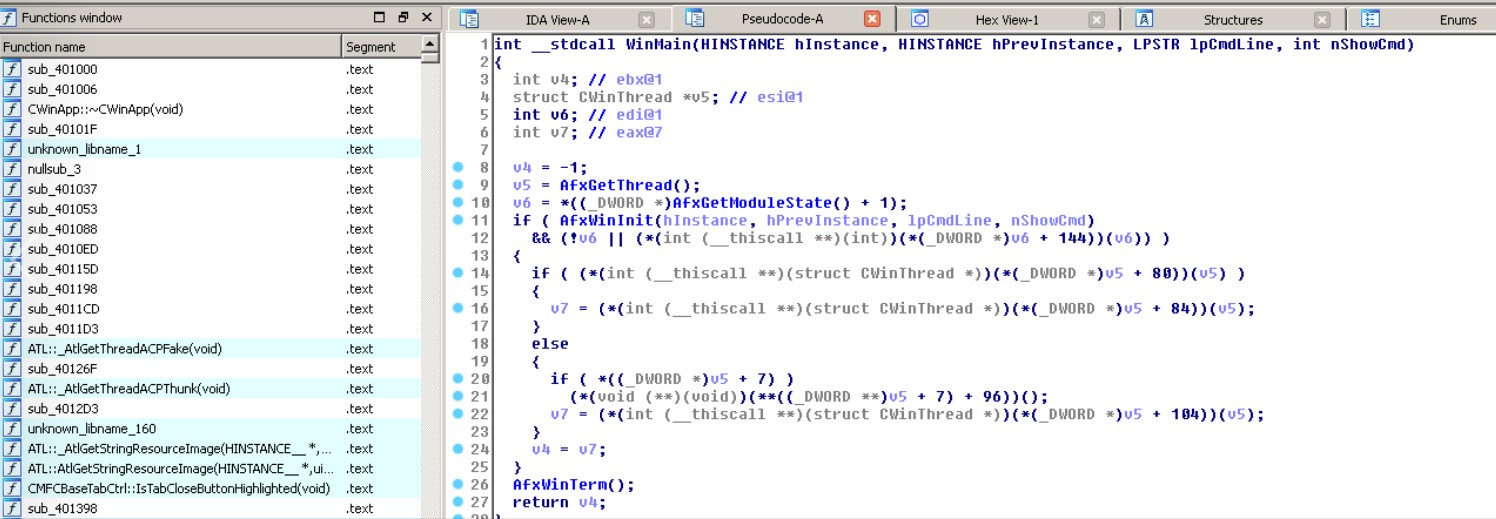

マルウェアは、MFCアプリケーションを装ったシェルに広がりました。

保護層の1つは、制御フローの難読化を使用します。

MassLoggerスティーラーメーリング

最近、海外のお客様の1人に新しいMassLoggerスティーラーを登録しました。また、頻繁に発送されなくても、すでに情報セキュリティの専門家の注目を集めています。ちなみに、彼はロシア企業への郵送ではまだ気づかれていません。

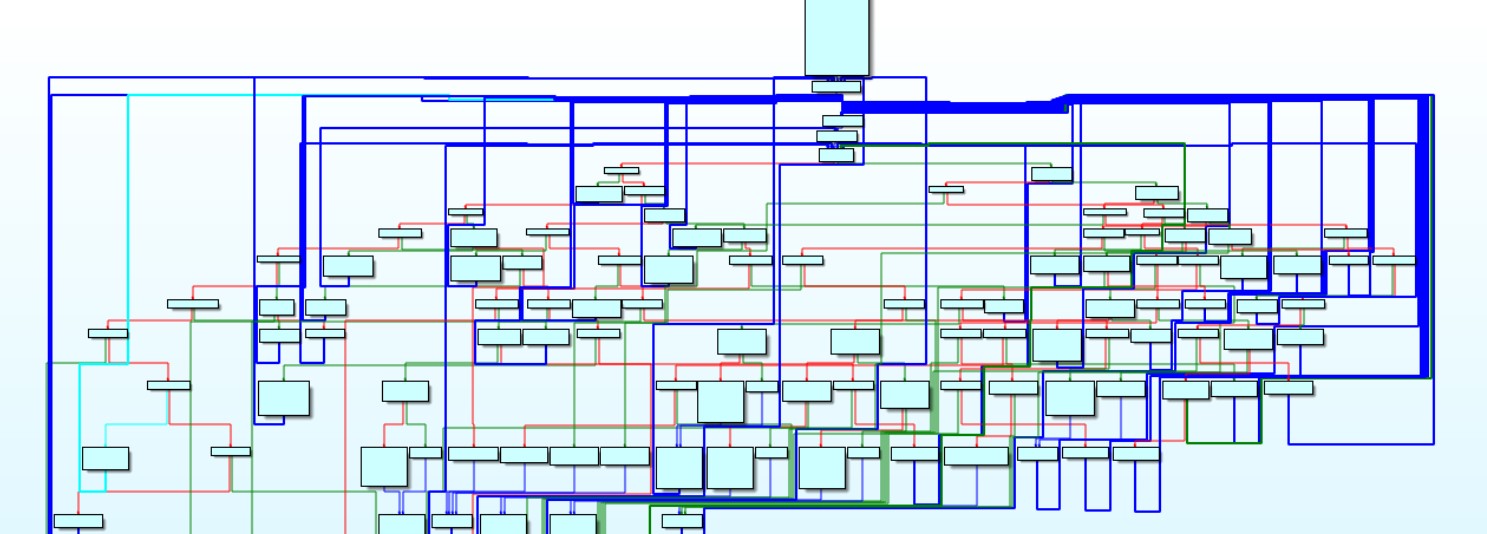

このウイルスは.NET実行可能ファイルであり、多くの仮想環境チェックを備えたシェルによって保護され、難読化されています。使用される主な難読化方法には、制御フローの難読化、文字列の暗号化、および動的デリゲートの初期化の3つがあります。

コントロールフローの難読化の例を以下に示します。

実行の開始時に、リソースの1つが復号化されます。これには、特別な辞書が含まれています。キーはいずれかのクラスのフィールドのトークンであり、値は関数のトークンであり、そのデリゲートはこのフィールドを初期化することです。さらに、多くの関数は、これらの動的に初期化されたフィールドを介して呼び出されます。

以下は、辞書が入力され、フィールドがデリゲートによって初期化されるコードスニペットです。

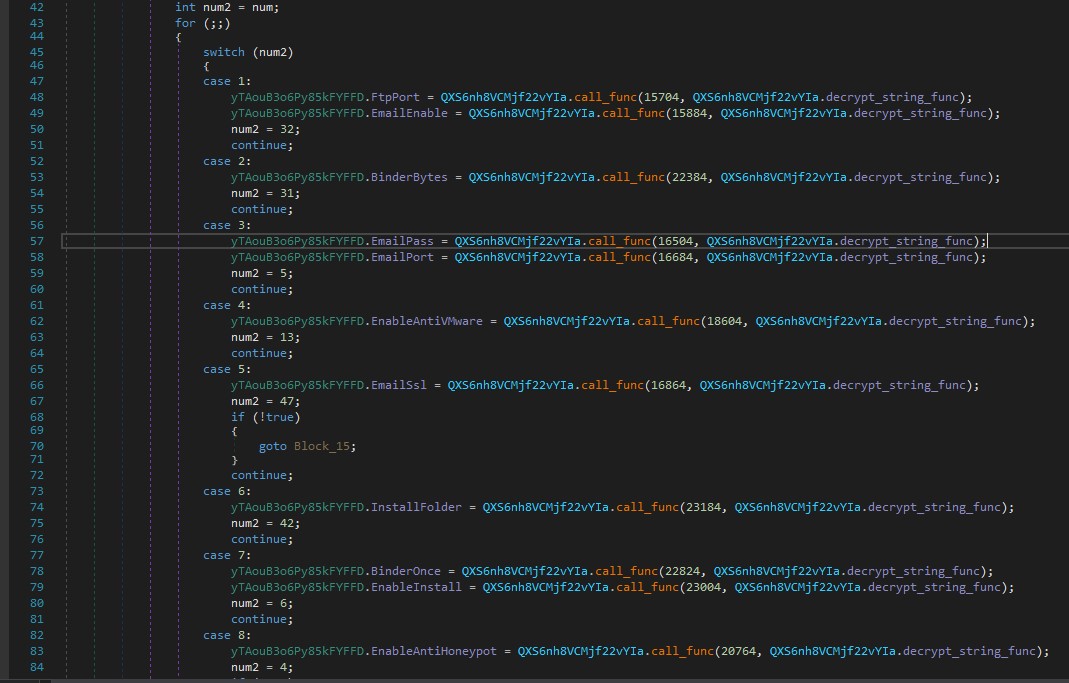

MassLoggerファミリーは、被害者のコンピューターから収集したデータを、コントロールパネル(http)、FTPサーバー、またはメールボックスの3つの方法で送信できます。ウイルス構成には、FTPおよびメールサーバーに必要な資格情報が含まれています(使用する送信方法によって異なります)。この点で、MassLoggerは、他の.netスティーラー(Hawkeye、Agent Tesla)と類似しています。以下は、構成を入力したコードスニペットです。

Visual BasicShellのNetWireメーリングリスト

さまざまな業界で、RATNetWireの大量メール送信はVisualBasicで記述されたシェルに記録されています。ネイティブコードとpコードの両方のバリエーションを見てきました。シェルのタスクは、仮想環境をチェックし、特定のハードワイヤードアドレスからNetWireをデバッグしてロードすることです。昨年、同様のシェルで多くの異なるスティーラーファミリーを見てきましたが、このサンプルには、より多くの難読化と仮想環境検出技術が含まれています。

このVBパッカーの一般的なコードスニペットを以下に示します。

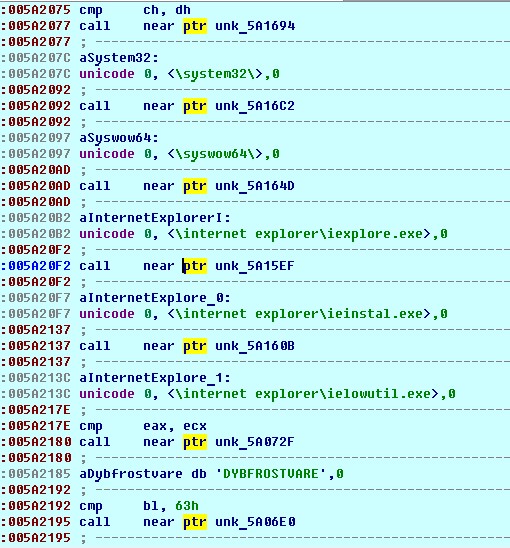

サービス名の計算されたハッシュを使用して不要なサービスを検出する例(「VMwareTools」や「VMwareSnapshotProvider」など):

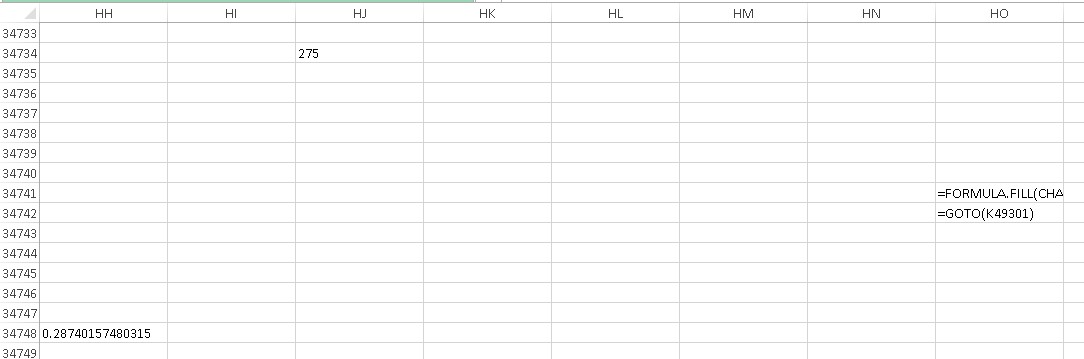

Excel4.0マクロを使用したZloaderメーリングリスト

クレジットおよび金融セクターの一部のお客様は、Zloaderマルウェアのメールを登録しました。ユーザーはExcelドキュメントを受け取り、開くと、アンチアナリシスやマルウェアのダウンロードなど、必要なアクションを実行するセルで特定の式が起動されました。数式自体が巨大な紙に散らばっているため、見つけて分析するのが難しくなっています。Macro 4.0テクノロジーは廃止されたと見なされており、現在ほとんど使用されていないことは注目に値します。

高度な派閥と洗練されたツール

高度なサイバーグループにとって重要なタスクは、インフラストラクチャに侵入するだけでなく、インフラストラクチャ内にできるだけ長く目立たないようにし、長期的な制御と機密データへのアクセス(サイバースパイ活動)を行うことです。報告期間中、彼らは以下のように活動した。

ミミカッツを隠すための別の方法

私たちの調査の1つでは、十分に高い技術レベルのサイバー犯罪者が興味深い手法を使用して、アンチウイルスをバイパスし、Mimikatzを起動しました。暗号化された形式のMimikatzは、コマンドラインから2つのパラメーター(キーと初期化ベクトル)を取得するシェルに配置されました。次に、CryptoPPライブラリを使用して、Mimikatzが復号化され、制御が彼に移されました。以下は、キーとベクターのインストール、およびデータを復号化するためのバッファーの準備を含むコードのフラグメントです。

その結果、Mimikatzユーティリティが起動され、攻撃者が資格情報を取得できたとき、アンチウイルス保護は無音でした。

新しいハッカーグループTinyScouts

2020年の夏に、銀行やエネルギー会社を攻撃した新しいサイバー犯罪グループを特定しました。TinyScoutsは、高度な技術スキルと攻撃シナリオの多様性によって区別されます。TinyScoutsについて詳しくはこちらをご覧ください。

それで全部です。新しい調査が

Igor Zalevsky、JSOC CERT

サイバーインシデント調査部門ヘッドアスカーJamirze、JSOC CERT技術調査エキスパート