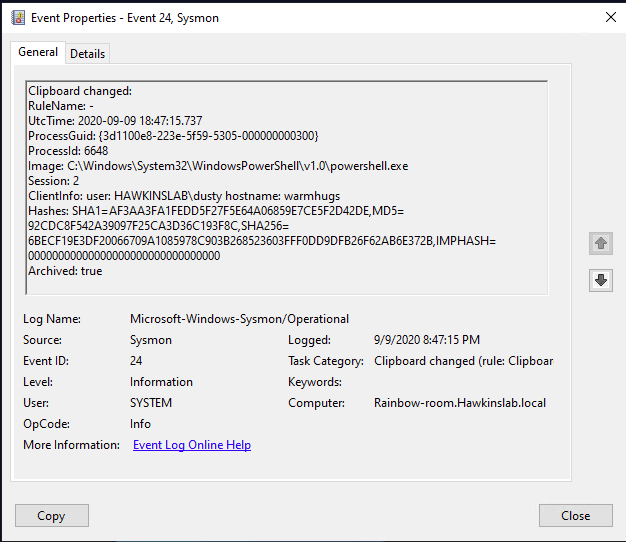

このタイプのイベントからの情報は、疑わしいアクティビティ(および新しい脆弱性)を監視するための新しい可能性を開きます。したがって、誰が、どこで、何を正確にコピーしようとしたかを理解できます。カットの下には、新しいイベントのいくつかのフィールドといくつかのユースケースの説明があります。

新しいイベントには、次のフィールドが含まれています。

画像:データがクリップボードに書き込まれたプロセス。

セッション:クリップボードが作成されたセッション。これは

、インタラクティブまたはリモートで実行している場合など、システム(0)である可能性があります。

ClientInfo:セッションのユーザー名が含まれ、リモートセッションの場合は、元のホスト名とIPアドレス(使用可能な場合)が含まれます。

ハッシュ:コピーされたテキストが保存されたファイルの名前を定義します(FileDeleteタイプのイベントの操作と同様)。

アーカイブ済み:クリップボードのテキストがSysmonアーカイブディレクトリに保存されているかどうかのステータス。

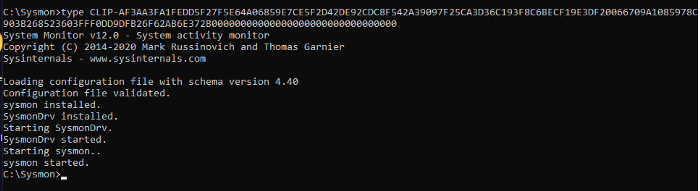

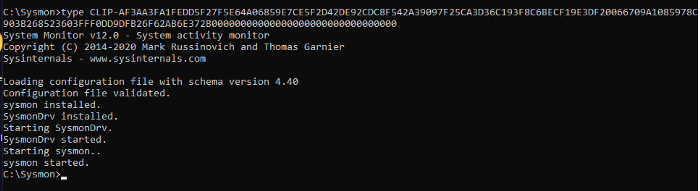

最後のいくつかのフィールドは憂慮すべきです。実際のところ、バージョン11以降、Sysmonは(適切な設定で)異なるデータをアーカイブディレクトリに保存できます。たとえば、イベントID 23はファイル削除イベントをログに記録し、それらすべてを同じアーカイブディレクトリに保存できます。CLIPタグは、クリップボードを使用して作成されたファイルの名前に追加されます。ファイル自体には、クリップボードにコピーされた正確なデータが含まれています。

保存されたファイルは次のようになります

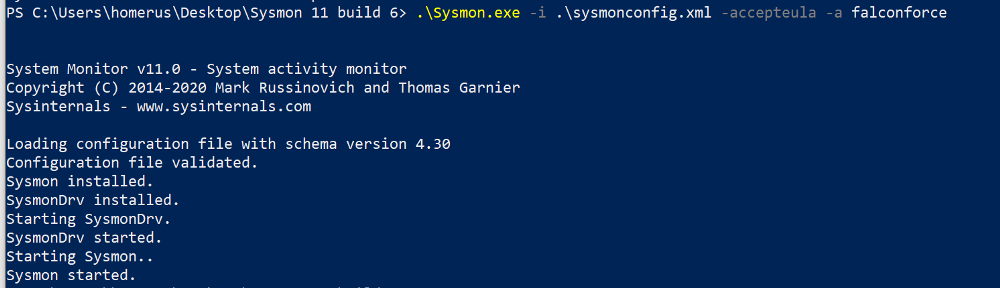

ファイルへの保存は、インストール中に有効になります。テキストが保存されないホワイトリストプロセスを設定できます。

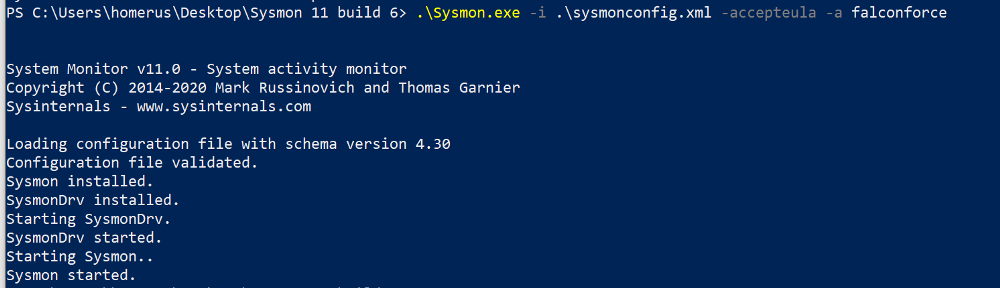

これは、適切なアーカイブディレクトリ設定を使用したSysmonインストールの外観です。

ここで、クリップボードも使用するパスワードマネージャーについて覚えておく価値があると思います。パスワードマネージャーを備えたシステムにSysmonをインストールすると、ユーザー(または攻撃者)がそれらのパスワードを取得できるようになります。コピーされたテキストを割り当てているプロセスがわかっていると仮定した場合(これは必ずしもパスワードマネージャープロセスではありませんが、svchostである可能性があります)、この例外をホワイトリストに追加して保存しないことができます。

知らなかったかもしれませんが、RDPセッションモードでクリップボードに切り替えると、クリップボードからのテキストがリモートサーバーによってキャプチャされます。クリップボードに何かがあり、RDPセッションを切り替えると、その情報が一緒に移動します。

Sysmonのクリップボード機能を要約してみましょう。

修繕:

- 貼り付けたテキストのテキストコピーをRDP経由およびローカルで。

- さまざまなユーティリティ/プロセスによってクリップボードからデータをキャプチャします。

- このテキストがまだ貼り付けられていない場合でも、ローカル仮想マシンから/にテキストをコピー/貼り付けします。

記録されていません:

- ローカル仮想マシンとの間でファイルをコピー/貼り付けします。

- RDPを介してファイルをコピー/貼り付け

- クリップボードを乗っ取るマルウェアは、クリップボード自体にのみ書き込みます。

このタイプのイベントは、そのすべてのあいまいさにもかかわらず、攻撃者のアクションのアルゴリズムを復元することを可能にし、攻撃後の事後分析の形成のために以前はアクセスできなかったデータを識別するのに役立ちます。クリップボードへのコンテンツの書き込みがまだ有効になっている場合は、アーカイブディレクトリへのアクセスのすべての事実を記録し、潜在的に危険なものを特定することが重要です(sysmon.exeによって開始されたものではありません)。

上記のイベントをキャプチャ、分析、および応答するには、3つのアプローチすべてを組み合わせたInTrustツールを使用できます。さらに、収集されたすべての生データの効果的な集中リポジトリです。生データの処理と保存をInTrustに転送することで、一般的なSIEMシステムとの統合をセットアップして、ライセンスのコストを最小限に抑えることができます。

InTrustの詳細については、以前の記事を読むか、フィードバックフォームにリクエストを残してください。

SIEMシステムの所有コストを削減する方法と中央ログ管理(CLM)が必要な理由

Windowsでの疑わしいプロセスの起動に関するイベントの収集をオンにし、QuestInTrustを使用して脅威を特定します

。InTrustがRDPによる認証試行の失敗の頻度を減らすのにどのように役立つ

かドメインコントローラーへのアクセスとこれらの攻撃への抵抗の試み

Windowsワークステーションのログからどのような有用なものを抽出できますか(人気の記事)

そして誰がそれをしましたか?情報セキュリティ監査を自動化します