過去2週間で、Bluetoothワイヤレス規格の2つの脆弱性について知られるようになりました。まず、9月9日、BluetoothSIGはBLURtooth攻撃ファミリーに関する警告を発行しました。理論的には、Bluetooth 4.2および5.0仕様の脆弱性により、MitM攻撃が可能になります。実際には、これには、ターゲットデバイスへの接続(制限された権限)など、多くの条件を満たす必要があります。

過去2週間で、Bluetoothワイヤレス規格の2つの脆弱性について知られるようになりました。まず、9月9日、BluetoothSIGはBLURtooth攻撃ファミリーに関する警告を発行しました。理論的には、Bluetooth 4.2および5.0仕様の脆弱性により、MitM攻撃が可能になります。実際には、これには、ターゲットデバイスへの接続(制限された権限)など、多くの条件を満たす必要があります。

この脆弱性は、従来の基本レート/拡張データレートとエネルギー効率の高いBluetooth低エネルギーの2つのBluetooth接続オプションの接合部で発見されました。異なるプロトコルを使用して2回ログインしないようにするために、BR / EDRとBLEの両方をサポートするデバイスで長期共有キーが生成されます。この仕様では、より信頼性の高いデータ転送モードが必要な場合にキーを書き換えることができます。ただし、その結果、適切な許可なしにデバイスとの接続を確立することが可能であるか、接続保護が簡単にハッキングされる可能性があります。

2番目の脆弱性であるBLESAは、Bluetooth LowEnergy仕様で発見されました。これにより、許可なく他のデバイスに接続でき、切断後に再接続する手順をシミュレートできます。

実際には、次のようになります。デバイス(フィットネストラッカーなど)がスマートフォンに接続された後、デバイスとの接続が切断され、攻撃者のデバイスがスマートフォンに接続されます。このデータはクリアテキストで送信されるため、追加の承認は不要であり、正当なデバイスのIDを簡単に傍受できます。デバイスの再接続のしやすさは、セキュリティホールであることが判明しました。

BLURToothのソース:

- カーネギーメロン大学CERTレポート;

- Bluetooth SIG Bulletin ;

- Bleeping ComputerWebサイトのニュース。

- Habréに関するニュース。

BLESA:

- ニュース;

- 研究作業;

- PoCビデオ付きのHabréに関するニュース。

これらの攻撃に関する情報は、まったく異なる方法で開示されます。BLESAに関する科学的研究が、攻撃プロセスの詳細な説明とともに公開されています。BLURtoothについて-詳細のない2つの短いメッセージのみ。おそらくこれは、BLESA用のパッチがすでにリリースされており(少なくともAppleデバイス用)、AndroidおよびユニバーサルBluezスタック用のパッチも準備されているためです。

BLURtoothはまだ解決策のない問題です。これらの攻撃には共通点が1つあります。データ盗難の観点から、被害者の近くにいる必要があり、疑わしい(少なくとも未踏の)見通しがあるため、実際に使用される可能性はほとんどありません。

将来的には、両方の脆弱性がIoTデバイスに対するより深刻な攻撃の段階になる可能性があります。特に、どこでもBluetoothスタックを更新することができないためです。

他に何が起こったのか

Kaspersky Labのスペシャリストは、2020年第2四半期の脅威の進化に関するレポートを公開しました。興味深いことに、特に「ゲーム」トピックに対する悪意のある攻撃の数の増加-フィッシングとSteamプラットフォームに関連するマルウェアの配布。

リモートの作業環境では、このような攻撃はゲーム内またはリアルマネーの盗難につながるだけでなく、被害者が同じコンピューターを使用してプレイおよび作業する場合、作業インフラストラクチャの侵入につながる可能性があります。

Kaspersky Labによる別の調査では、Internet Explorer 11のゼロ日の脆弱性に焦点が当てられました。それ自体はそれほど危険ではない別の穴と相まって、ブラウザのバグがターゲットシステムを完全に制御しました。

悲しいが、予測可能な場合は:ドイツでは、病院のインフラ上のランサムウェア攻撃は結果患者の死に。

9月16日水曜日に、開発者は重大なXSS脆弱性修正を含むDrupalCMSを更新しました。

WooCommerceWordPressプラグインの割引ルールで興味深いケースが発生しました。 2つの重大な脆弱性は、3回目の試行でのみパッチが適用されました。

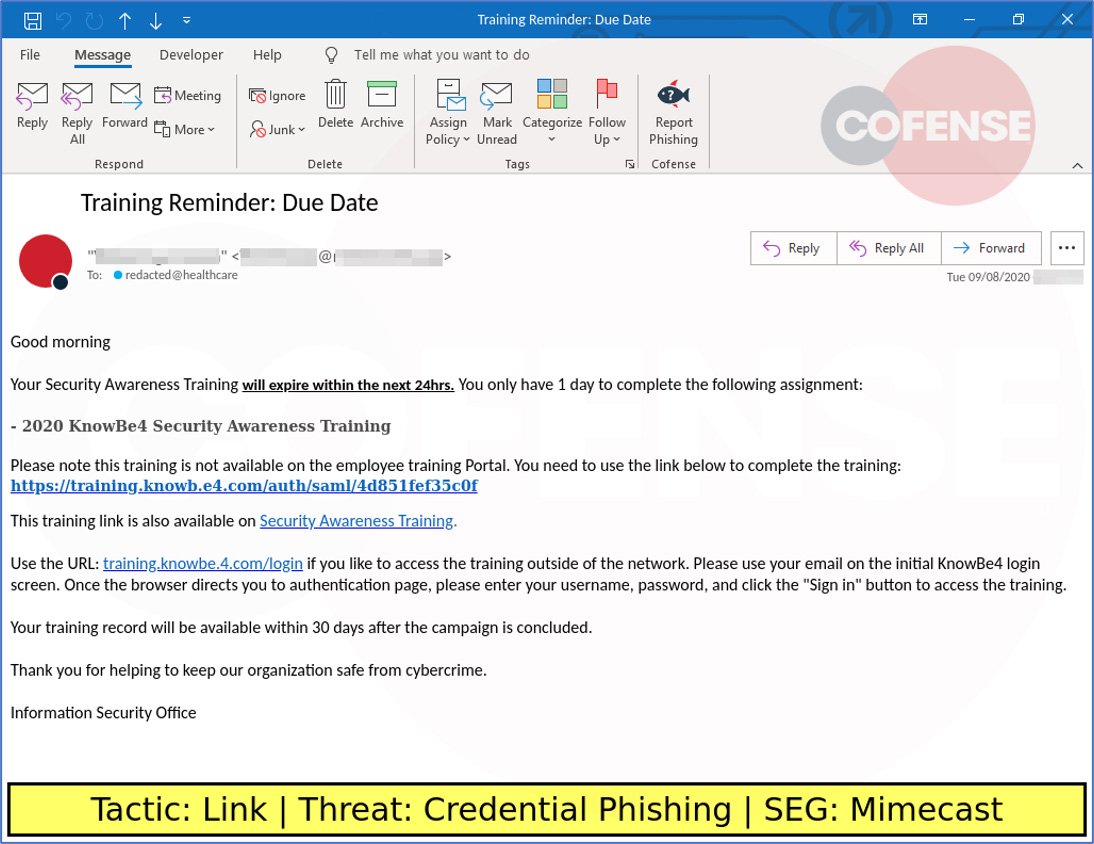

Bleeping Computerは、情報セキュリティトレーニングを装ったフィッシング攻撃について報告します。

GoogleはGooglePlayでストーカーウェアを禁止しています。より正確には、ユーザーを密かに観察することは不可能です。そのような機能がある場合、ユーザーは自分の動きと行動が監視されることを警告する必要があります。

WindowsのZerologon脆弱性の悪用は、パブリックドメインに現れました。この穴のパッチは、今年の8月にリリースされました。