私たちはほぼすべてのベンダーと協力しており、私たちのラボでは何年にもわたって、すべての主要なソフトウェア定義ソリューション開発者のアーキテクチャを掘り下げる時間がありました。 FortinetのSD-WANはここでは少し離れており、通信チャネル間のトラフィックのバランスをとる機能をファイアウォールソフトウェアに組み込んだだけです。このソリューションはかなり民主的であるため、通常、グローバルな変更の準備がまだ整っていないが、通信チャネルをより効果的に使用したい企業で検討されています。

この記事では、このソリューションの適切なソリューションであるFortinet SD-WANを構成して操作する方法と、ここで直面する可能性のある落とし穴について説明します。

SD-WAN市場で最も注目すべきプレーヤーは、次の2つのタイプのいずれかに分類でき

ます。1。SD-WANソリューションを最初から作成したスタートアップ。これらの中で最も成功したものは、大企業が購入したときに開発の大きな推進力を受け取ります-これはCisco / Viptela、VMWare / VeloCloud、Nuage / Nokia

2の歴史です。SD-WANソリューションを作成し、従来のルーターのプログラム可能性と管理性を開発した大規模なネットワークベンダーは歴史ですジュニパー、フアウェイ

Fortinetはなんとかその道を見つけることができました。機能はファイアウォールのソフトウェアに組み込まれているため、通常のルーティングと比較して複雑なアルゴリズムを使用して、インターフェイスを仮想チャネルに結合し、それらの間の負荷を分散できます。この機能はSD-WANと呼ばれます。どのフォルティネットがSD-WANと呼ばれたのでしょうか?市場は、Software-Definedが、制御平面をデータ平面、専用コントローラー、オーケストレーターから分離することを意味するという理解を徐々に深めています。 Fortinetにはそのようなものはありません。一元管理はオプションであり、従来のFortimanagerツールを使用して提供されます。しかし、私の意見では、抽象的な真実を探して、用語について議論する時間を無駄にするべきではありません。現実の世界では、どのアプローチにも長所と短所があります。最善の方法は、それらを理解し、タスクに一致するソリューションを選択できるようにすることです。

FortinetのSD-WANがどのように見え、何ができるかを説明するために、スクリーンショットを手に取ってみます。

使い方

2つのデータリンクで接続された2つのブランチがあるとします。これらのデータ伝送チャネルは、通常のイーサネットインターフェイスがLACP-Port-Channelにグループ化されるのと同じ方法でグループ化されます。昔の人はPPPマルチリンクを覚えているでしょう。これも適切なアナロジーです。チャネルには、物理ポート、VLAN SVI、VPN、またはGREトンネルを使用できます。

VPNまたはGREは通常、インターネットを介してブランチオフィスのLANを接続するときに使用されます。また、物理ポート-サイト間にL2接続がある場合、または専用のMPLS / VPNを介して接続する場合、オーバーレイと暗号化なしの接続に満足している場合。 SD-WANグループで物理ポートが使用される別のシナリオは、インターネットへのユーザーのローカルアクセスのバランスを取ることです。

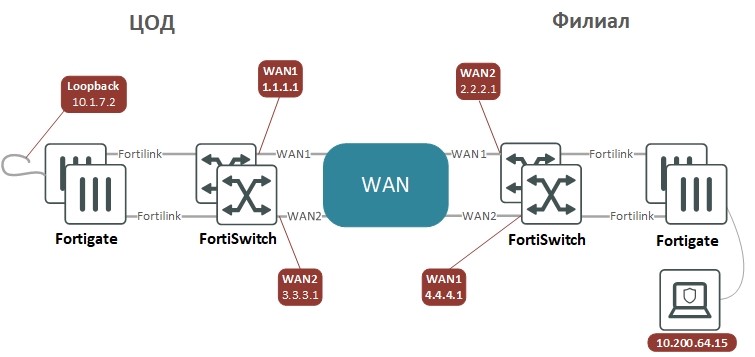

私たちのブースには、2つの「テレコムオペレーター」を介して機能する4つのファイアウォールと2つのVPNトンネルがあります。スキームは次のようになり

ます。VPNトンネルはフロントエンドモードで構成されているため、pingを実行して特定の接続を介して接続されていることを確認できるP2Pインターフェイス上のIPアドレスを持つデバイス間のポイントツーポイント接続のように見えますトンネルは機能しています。トラフィックを暗号化して反対側に移動するには、トラフィックをトンネルにルーティングするだけで十分です。別の方法-サブネットリストを使用して暗号化するトラフィックを選択すると、構成がより複雑になるため、管理者は非常に混乱します。大規模なネットワークでは、VPNを構築するために、ADVPNテクノロジーを使用できます。これはCiscoのDMVPNまたはHuaweiのDVPNに類似しており、構成を簡素化できます。

両側にBGPルーティングを備えた2つのデバイスのサイト間VPN構成

«» (DC)

«» (BRN)

config system interface

edit "WAN1"

set vdom "Internet"

set ip 1.1.1.1 255.255.255.252

set allowaccess ping

set role wan

set interface "DC-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 3.3.3.1 255.255.255.252

set allowaccess ping

set role lan

set interface "DC-BRD"

set vlanid 112

next

edit "BRN-Ph1-1"

set vdom "Internet"

set ip 192.168.254.1 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.2 255.255.255.255

set interface "WAN1"

next

edit "BRN-Ph1-2"

set vdom "Internet"

set ip 192.168.254.3 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.4 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "BRN-Ph1-1"

set interface "WAN1"

set local-gw 1.1.1.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 2.2.2.1

set psksecret ***

next

edit "BRN-Ph1-2"

set interface "WAN2"

set local-gw 3.3.3.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 4.4.4.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "BRN-Ph2-1"

set phase1name "BRN-Ph1-1"

set proposal aes256-sha256

set dhgrp 2

next

edit "BRN-Ph2-2"

set phase1name "BRN-Ph1-2"

set proposal aes256-sha256

set dhgrp 2

next

end

config router static

edit 1

set gateway 1.1.1.2

set device "WAN1"

next

edit 3

set gateway 3.3.3.2

set device "WAN2"

next

end

config router bgp

set as 65002

set router-id 10.1.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.2"

set remote-as 65003

next

edit "192.168.254.4"

set remote-as 65003

next

end

config network

edit 1

set prefix 10.1.0.0 255.255.0.0

next

end

config system interface

edit "WAN1"

set vdom "Internet"

set ip 2.2.2.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 4.4.4.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 114

next

edit "DC-Ph1-1"

set vdom "Internet"

set ip 192.168.254.2 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.1 255.255.255.255

set interface "WAN1"

next

edit "DC-Ph1-2"

set vdom "Internet"

set ip 192.168.254.4 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.3 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "DC-Ph1-1"

set interface "WAN1"

set local-gw 2.2.2.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 1.1.1.1

set psksecret ***

next

edit "DC-Ph1-2"

set interface "WAN2"

set local-gw 4.4.4.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 3.3.3.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "DC-Ph2-1"

set phase1name "DC-Ph1-1"

set proposal aes128-sha1

set dhgrp 2

next

edit "DC2-Ph2-2"

set phase1name "DC-Ph1-2"

set proposal aes128-sha1

set dhgrp 2

next

end

config router static

edit 1

set gateway 2.2.2.2

et device "WAN1"

next

edit 3

set gateway 4.4.4.2

set device "WAN2"

next

end

config router bgp

set as 65003

set router-id 10.200.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.1"

set remote-as 65002

next

edit "192.168.254.3"

set remote-as 65002

next

end

config network

edit 1

set prefix 10.200.0.0 255.255.0.0

next

end

私の意見では、この方法でVPNを構成する方が便利なので、構成をテキスト形式で提供しています。ほとんどすべての設定は両側で同じです。テキスト形式では、コピー&ペーストで行うことができます。Webインターフェースで同じことをすると、間違いを犯しやすくなります。どこかにチェックマークを忘れたり、間違った値を入力したりします。

バンドルにインターフェイスを追加すると、

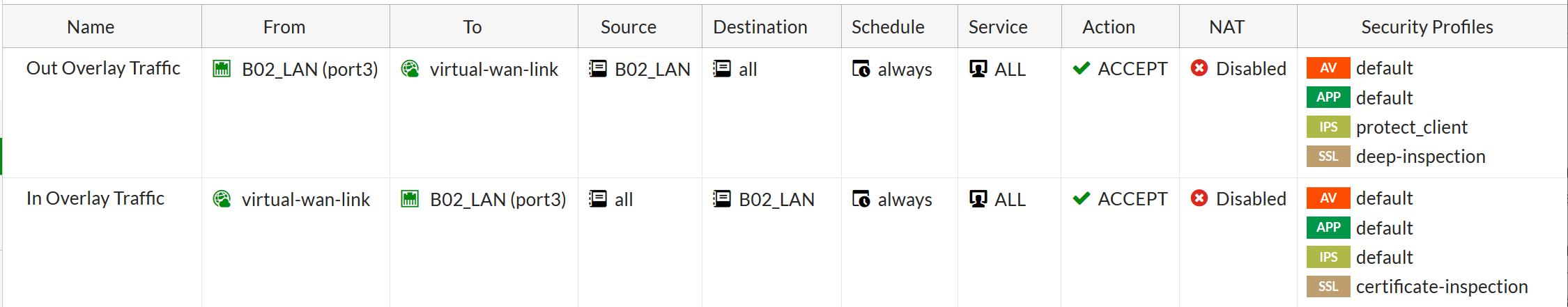

すべてのルートとセキュリティポリシーは、バンドルに含まれているインターフェイスではなく、バンドルを参照できます。少なくとも、内部ネットワークからSD-WANへのトラフィックは許可する必要があります。それらのルールを作成するときに、IPS、アンチウイルス、HTTPS開示などの保護手段を適用できます。

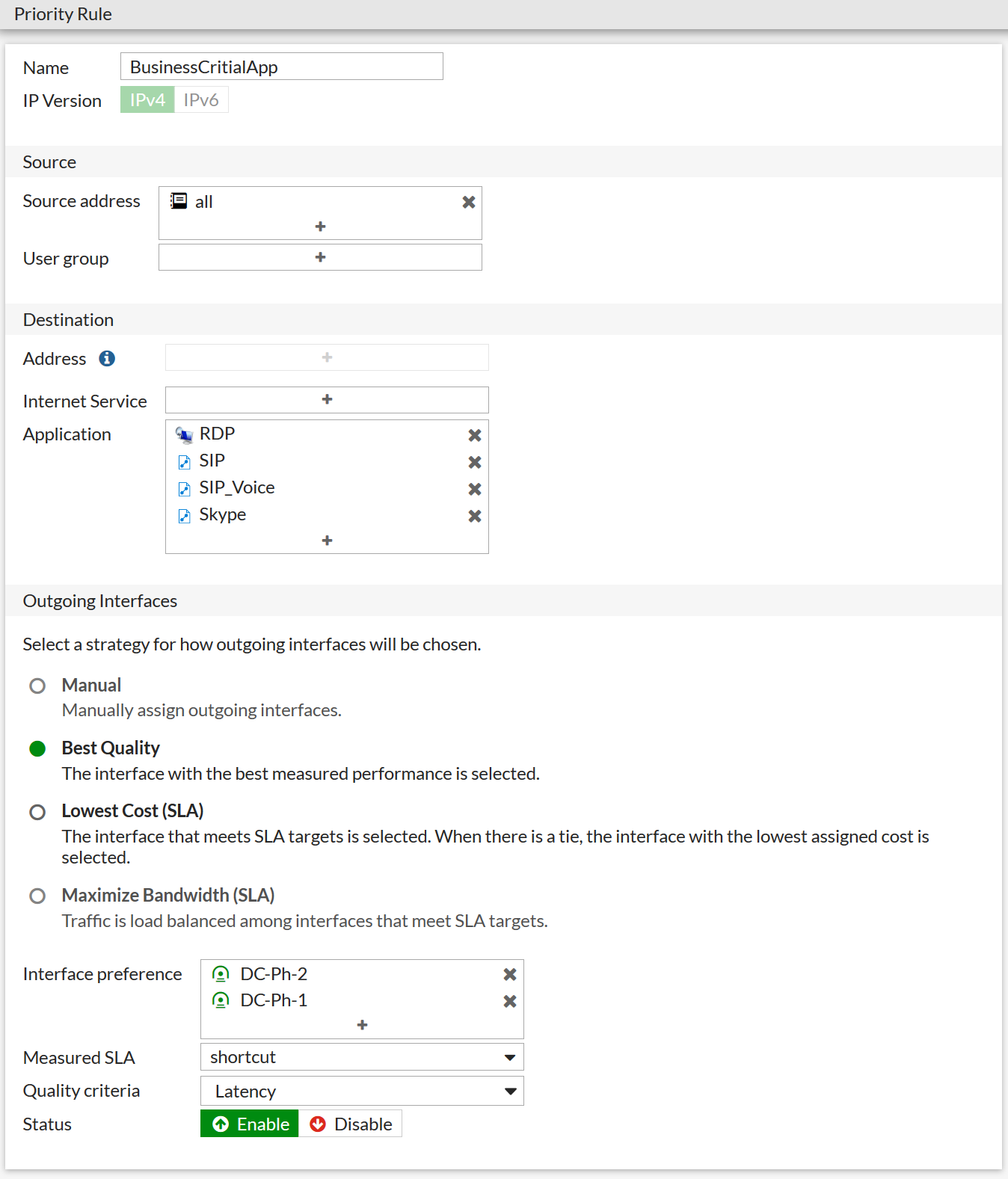

SD-WANルールがバンドル用に構成されています。これらは、特定のトラフィックのバランシングアルゴリズムを決定するルールです。これらは、ポリシーベースルーティングのルーティングポリシーに似ていますが、トラフィックがポリシーに準拠した結果であり、ネクストホップや通常の発信インターフェイスはインストールされませんが、SD-WANバンドルに追加されたインターフェイスと、これらのインターフェイス間のトラフィックバランシングアルゴリズムがあります。

トラフィックは、L3-L4情報、認識されたアプリケーション、インターネットサービス(URLおよびIP)、およびワークステーションとラップトップの認識されたユーザーによって、一般的なフローから分離できます。その後、次のバランシングアルゴリズムのいずれかを専用トラフィックに割り当てることができます。

インターフェイス設定リストは、このタイプのトラフィックを処理するバンドルにすでに追加されているインターフェイスからそれらのインターフェイスを選択します。すべてのインターフェイスを追加するわけではないので、SLAの高い高価なチャネルをロードしたくない場合は、使用するチャネル(たとえば、電子メール)を制限できます。FortiOS 6.4.1では、SD-WANバンドルに追加されたインターフェイスをゾーンにグループ化して、たとえば、リモートサイトとの通信用とNATを使用したローカルインターネットアクセス用のゾーンを作成することが可能になりました。はい、通常のインターネットに向かうトラフィックもバランスを取ることができます。

バランシングアルゴリズムについて

Fortigate(Fortinetのファイアウォール)がチャネル間でトラフィックを分割する方法に関して、市場ではあまり一般的ではない2つの興味深いオプションがあります。

最低コスト(SLA) -現時点でSLAを満たすすべてのインターフェイスから、重みの小さい方が選択されます。 (コスト)管理者が手動で設定します。このモードは、バックアップやファイル転送などの「重い」トラフィックに適しています。

最高品質(SLA) -このアルゴリズムは、通常の遅延、ジッター、およびパケット損失Fortigateに加えて、現在のチャネル負荷を使用してチャネルの品質を評価できます。このモードは、VoIPやビデオ会議などの機密性の高いトラフィックに適しています。

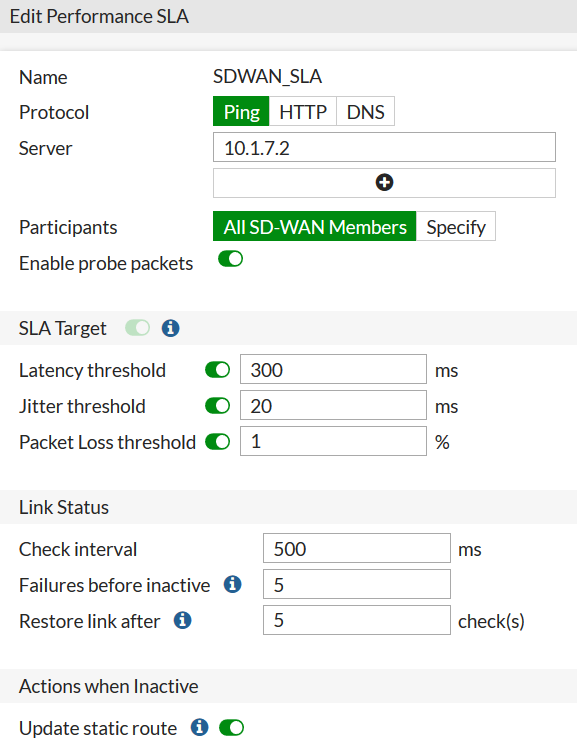

これらのアルゴリズムでは、パフォーマンスSLAを設定する必要があります。このメーターは定期的に(チェック間隔で)SLAコンプライアンスに関する情報(通信チャネルのパケット損失、遅延、ジッター)を監視し、現在品質しきい値を満たしていないチャネルを「拒否」できます。 -失われるパケットが多すぎるか、遅延が多すぎます。さらに、メーターはチャネルのステータスを監視し、応答が繰り返し失われた場合(非アクティブになる前に障害が発生した場合)に、一時的にチャネルをバンドルから削除できます。復元するとき、いくつかの連続して受信された応答(後でリンクを復元)の後、メーターは自動的にチャネルをバンドルに戻し、データは再びバンドルを介して転送されます。

「メーター」設定は次のようになります。

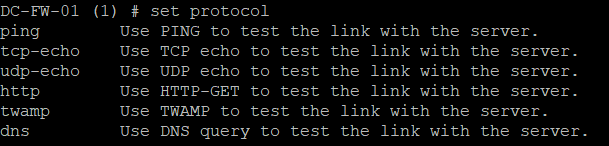

Webインターフェイスでは、ICMP-Echo-request、HTTP-GET、およびDNS要求をテストプロトコルとして使用できます。コマンドラインには、もう少し多くのオプションがあります。TCP-echoおよびUDP-echoオプションと、特殊な品質測定プロトコルであるTWAMPを使用できます。

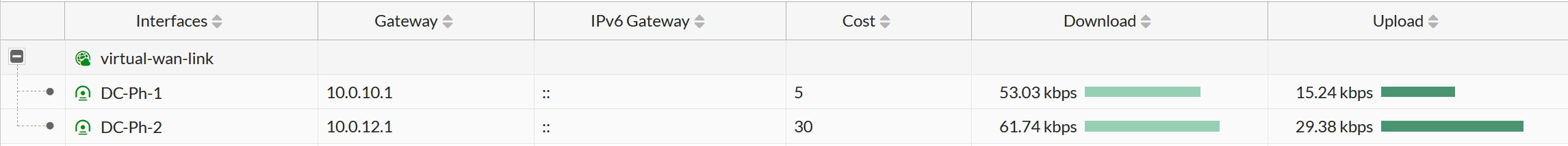

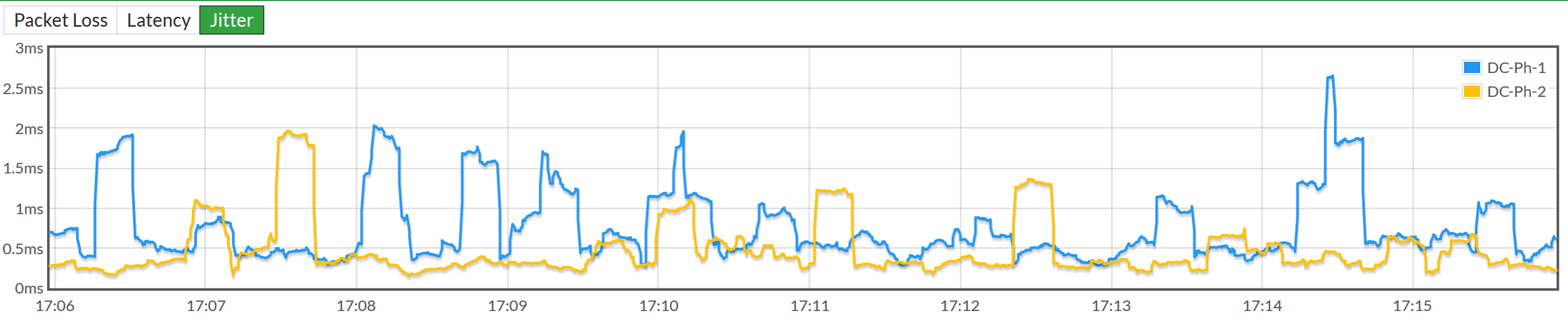

測定結果は、次のWebインターフェイスで確認できます。

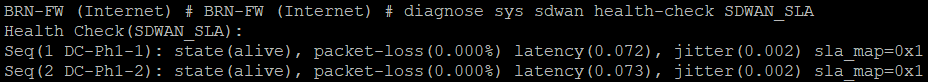

コマンドライン:

トラブルシューティング

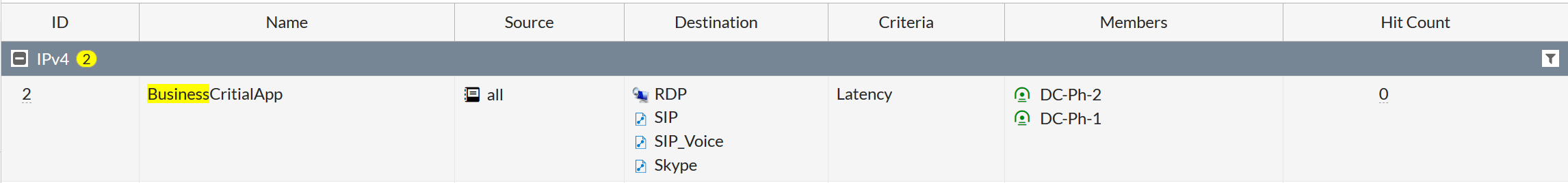

ルールを作成してもすべてが期待どおりに機能しない場合は、SD-WANルールリストのヒットカウント値を確認する必要があります。トラフィックがこのルールに該当するかどうかが表示されます。

メーターのセットアップページで、時間の経過に伴うチャネルパラメーターの変化を確認できます。点線はパラメータのしきい値を示しています

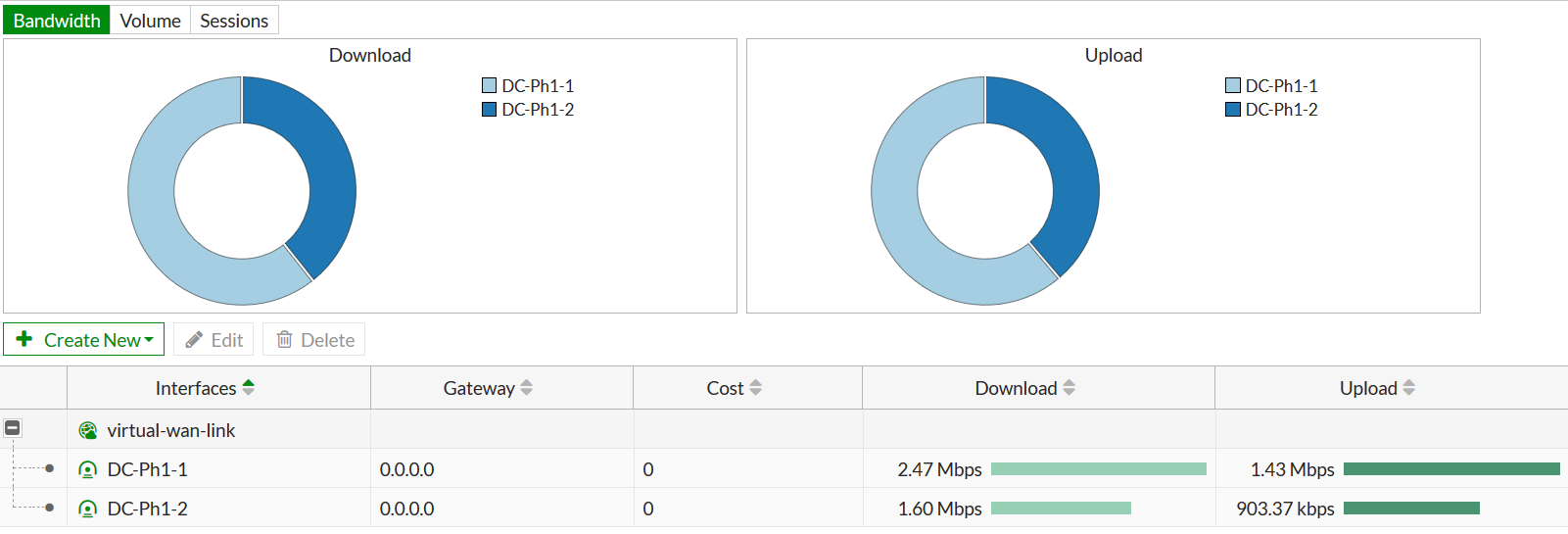

。Webインターフェイスでは、送受信されたデータの量とセッション数によってトラフィックがどのように分散されているかを確認できます。

これらすべてに加えて、パケットの通過を最大限に詳細に追跡する絶好の機会があります。実際のネットワークで作業する場合、デバイス構成には、SD-WANポートを介した多くのルーティングポリシー、ファイアウォール、およびトラフィック分散が蓄積されます。これらはすべて複雑な方法で相互作用します。ベンダーはパケット処理アルゴリズムの詳細なブロック図を提供していますが、理論を構築してテストするのではなく、トラフィックが実際にどこに行くのかを確認することが非常に重要です。

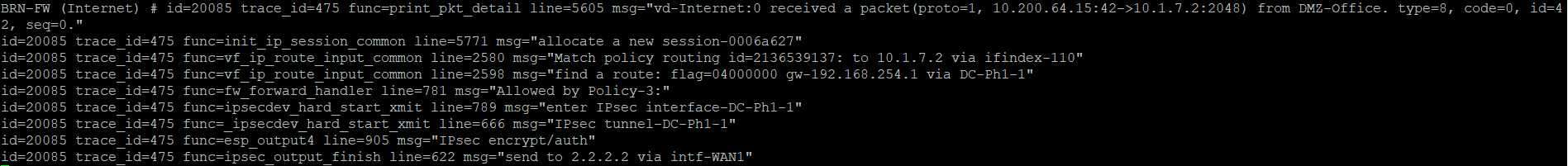

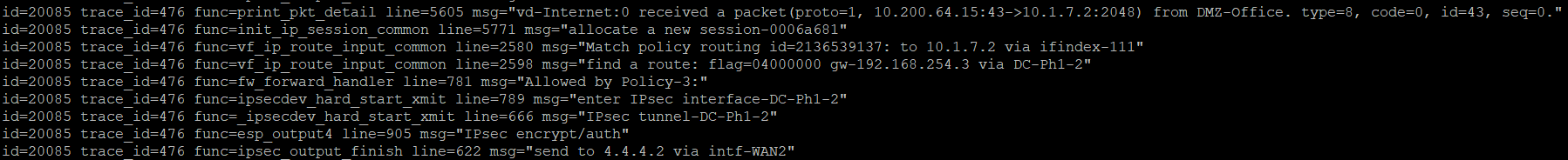

たとえば、次の一連のコマンド は、送信元アドレスが10.200.64.15、宛先アドレスが10.1.7.2の2つのパケットを追跡します。 10.200.64.15から10.7.1.2を2回pingし、コンソールの出力を確認します。 最初のパッケージ: 2番目のパッケージ:

diagnose debug flow filter saddr 10.200.64.15

diagnose debug flow filter daddr 10.1.7.2

diagnose debug flow show function-name

diagnose debug enable

diagnose debug trace 2

:ここでは、ファイアウォールが受信した最初のパケットである 新しいセッションは、それ用に作成されました。 そして試合は、ルーティングポリシーの設定で発見された それは、パケットがVPNトンネルのいずれかに送信する必要があることが判明: Anが、ルールがファイアウォールポリシーで発見された許可: パケットがVPNトンネルに暗号化して送信されます。 暗号化されましたパケットは、このWANインターフェイスのゲートウェイアドレスに送信されます 。2番目のパケットの場合、すべてが同じですが、別のVPNトンネルに送信され、別のファイアウォールポートを経由して送信されます。

id=20085 trace_id=475 func=print_pkt_detail line=5605 msg="vd-Internet:0 received a packet(proto=1, 10.200.64.15:42->10.1.7.2:2048) from DMZ-Office. type=8, code=0, id=42, seq=0."

VDOM – Internet, Proto=1 (ICMP), DMZ-Office – L3-. Type=8 – Echo.

msg="allocate a new session-0006a627"

msg="Match policy routing id=2136539137: to 10.1.7.2 via ifindex-110"

"find a route: flag=04000000 gw-192.168.254.1 via DC-Ph1-1"

msg="Allowed by Policy-3:"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-1"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-1"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

msg="send to 2.2.2.2 via intf-WAN1"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-2"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-2"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

func=ipsec_output_finish line=622 msg="send to 4.4.4.2 via intf-WAN2"

ソリューションの長所

信頼性の高い機能とユーザーフレンドリーなインターフェース。 SD-WANが登場する前にFortiOSで利用可能だった機能セットは完全に保持されます。つまり、新しく開発されたソフトウェアはありませんが、実績のあるファイアウォールベンダーの成熟したシステムがあります。従来のネットワーク機能のセットを使用すると、便利で習得しやすいWebインターフェイスになります。たとえば、エンドポイントにリモートアクセスVPN機能を備えているSD-WANベンダーはいくつありますか?

レベル80のセキュリティ。 FortiGateは、トップファイアウォールソリューションの1つです。ファイアウォールを構成および管理するための多くの資料がインターネット上にあり、ベンダーのソリューションをすでに習得している労働市場の多くのセキュリティスペシャリストがいます。

SD-WAN機能のコストはゼロです。SD-WAN機能を実装するために追加のライセンスは必要ないため、FortiGateでSD-WANを構築する場合は、通常のWANを構築する場合と同じコストがかかります。

価格の低いエントリしきい値。 Fortigateには、さまざまなパフォーマンスのためのデバイスの優れたグラデーションがあります。最年少で最も安価なモデルは、たとえば3〜5人の従業員のオフィスや販売拠点を上げるのに非常に適しています。多くのベンダーは、そのような低パフォーマンスで手頃なモデルを持っていません。

ハイパフォーマンス。 SD-WAN機能をトラフィックバランシングに削減することで、同社は専用のSD-WAN ASICをリリースすることができました。そのおかげで、SD-WANの運用によって、ファイアウォールのパフォーマンスが全般的に低下することはありません。

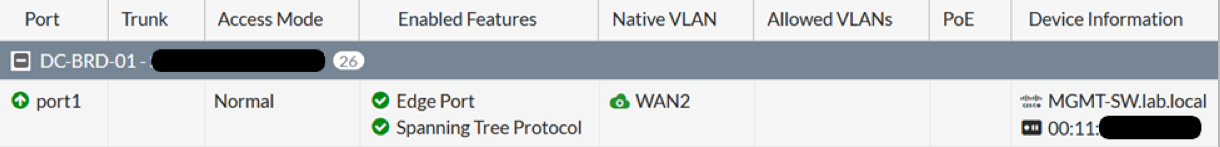

Fortinet機器にオフィス全体を実装する機能。これらは、いくつかのファイアウォール、スイッチ、Wi-Fiアクセスポイントです。このオフィスは管理が簡単で便利です。スイッチとアクセスポイントはファイアウォールに登録され、それらから制御されます。たとえば、これは、このスイッチを制御するファイアウォールインターフェイスからスイッチポートがどのように見えるかを示しています

。単一の障害ポイントとしてコントローラはありません。ベンダー自身がこれに焦点を当てていますが、これは部分的にのみプラスと呼ぶことができます。コントローラーを持っているベンダーは、障害耐性を保証するために安価であり、ほとんどの場合、仮想化環境で少量のコンピューティングリソースを犠牲にします。

何を探すべきか

コントロールプレーンとデータプレーンの分離の欠如。つまり、ネットワークは手動で構成するか、すでに利用可能な従来の管理ツールであるFortiManagerを使用して構成する必要があります。このような分離を実装しているベンダーの場合、ネットワークはそれ自体で組み立てられます。管理者は、トポロジを調整するだけで、どこかで何かを禁止するだけで済みます。ただし、FortiManagerの切り札は、ファイアウォールだけでなく、スイッチやWi-Fiアクセスポイント、つまりネットワークのほぼ全体を管理できることです。

制御可能性の条件付き成長。従来のツールを使用してネットワーク構成を自動化するため、SD-WANの実装によるネットワーク管理性は大幅に向上しません。一方、新しい機能は、ベンダーが最初にファイアウォールオペレーティングシステム用にのみリリースし(すぐに使用できるようになります)、その後、必要なインターフェイスで制御システムを補完するため、より早く利用できるようになります。

一部の機能はコマンドラインから利用できる場合がありますが、Webインターフェイスからは利用できません。誰かがすでにコマンドラインから何かを構成していることをWebインターフェイスに表示しないのは怖いので、コマンドラインに移動して何かを構成するのはそれほど怖くない場合があります。ただし、これは通常、最新の機能に関係し、FortiOSの更新により、Webインターフェイスの機能が徐々に強化されます。

誰のためですか

支店が少ない方へ。 8〜10のブランチのネットワークに複雑な中央コンポーネントを使用してSD-WANソリューションを実装することは、ろうそくの価値がない場合があります。中央コンポーネントをホストするには、SD-WANデバイスのライセンスと仮想化システムのリソースにお金をかける必要があります。小さな会社は通常、無料のコンピューティングリソースが不足しています。 Fortinetの場合は、ファイアウォールを購入するだけです。

小さな枝がたくさんある人。多くのベンダーにとって、ブランチのソリューションの最低価格は非常に高く、エンドカスタマーのビジネスの観点からは面白くない場合があります。 Fortinetは、非常に魅力的な価格で小型デバイスを提供しています。

まだ一歩踏み出す準備ができていない人。コントローラ、独自のルーティング、およびネットワークの計画と管理に対する新しいアプローチを使用してSD-WANを実装することは、一部の顧客にとっては大きすぎる可能性があります。はい、そのような実装は最終的に通信チャネルの使用と管理者の作業を最適化するのに役立ちますが、最初に多くを学ぶ必要があります。パラダイムシフトの準備がまだできていないが、通信チャネルからさらに絞り出したい場合は、Fortinetのソリューションが最適です。