実のところ、モバイルデバイスのロックを解除する技術的な方法は、それ自体がコンピューター法医学者にとっての目的ではありません。その主なタスクは、メモリに保存されているデータにアクセスすることです。したがって、研究者が設定されたPINコードまたは画像パスワードをバイパスしてデバイスから情報を抽出することに成功した場合、通常、ロックを解除する必要はなくなります。一方、エキスパートがまだ物理レベルまたは論理レベルでデータを抽出している場合は、将来的にデバイスのロックを解除するのに役立つ情報を受け取ることができます。この記事では、イゴール・ミハイロフ、グループ-IBコンピュータフォレンジック研究所の専門家は、法医学の専門家は、モバイルデバイスのブロックバイパスすることができ、その方法について話し続けています。最初の部分はここで見ることができます..。

: , . — , . , . , .

もちろん、ロックを解除するための技術的機能は、特定のデバイスの特性(製造元、モデル、オペレーティングシステムのバージョン、インストールされているセキュリティ更新プログラムなど)と密接に関連しています。法医学者は、モバイルデバイスのロックを解除しようとするときに、これらの点を考慮する必要があります。Appleから始めましょう。

Appleモバイルデバイスのロックを解除する

方法21:ハードウェアおよびソフトウェアシステムを使用するGrayKeyおよびUFED Premium

現在市場に出ているのは、PINコードを選択し、ロックされたAppleモバイルデバイスからデータを抽出するように設計された2つのソフトウェアとハードウェアの複合体です。

最初のデバイスはGrayshiftGrayKey [23]です。デバイスの開発者によると、iOSのすべてのバージョンでほぼすべてのiPhoneのPINコードを回復するために使用できます。

これは、一般に公開されている有名なGrayKey画像の1つがどのように見えるかです。

調査対象のデバイスを接続するには、2本のピンだけでは不十分です。その理由を以下に説明します。

2番目のパスワードクラッカーは、2019年6月14日に発表されたCellebriteのUFEDプレミアムです[24]。

おそらく、UFED Premiumは、一連のプログラム(UFED 4PCとの類推による)または特殊なハードウェアデバイス(UFED Touchとの類推による)の形で存在する可能性があります。

両方のデバイスは、多くの国の軍事および警察組織でのみ使用できます。両方の複合体の機能に関する情報は限られています。これは、Appleがデバイスからのデータの抽出に強く反対しており、法医学の専門家がそのようなデバイスからデータを抽出するのを防ぐために、製品に常に新しい開発を導入しているためです。

ロックされたモバイルデバイスのメモリへのアクセスを妨げるAppleによる新しい開発を回避するために、GreyShiftとCellebriteの企業がある程度の時間(数週間から数か月)を必要とすることは確かに知られています。

AppleモバイルデバイスのPINコードは、ブルートフォース攻撃を使用して解読される可能性があります。成功した場合、そのようなパスワードの選択には1日もかかりませんが、6か月以上かかる場合があります。したがって、PINの回復には時間がかかるため、2台のモバイルデバイスのみをGrayKeyに接続すると、研究者の能力が大幅に制限されます。

セキュリティの推奨事項: 4〜6文字の長さのデジタルパスワードは、検索用語の観点からは比較的受け入れられます。7〜8桁でさえ、brute-forceパスワードbrute-forceのタスクをすでに非常に複雑にしており、強力な英数字のパスワードを使用すると、このタスクを妥当な時間内に解決できなくなります。

方法22:IPボックスハードウェアコンプレックスを使用する

iOS 7-8.1を実行しているロックされたAppleモバイルデバイスのPINコードを回復するには、通常、名前にIPボックスの組み合わせを使用するハードウェアデバイスのファミリーを使用できます。そのようなデバイスには、数百ドルから数千ドルの範囲の多くのハードウェア実装があります。たとえば、このような実装の変形は、IPボックスiPhoneパスワードロック解除ツール[25]です。このデバイスを使用したPINコードの回復の結果は次のようになります。

モバイルフォレンジック用のソフトウェアを開発している多くの企業が、この機能を設計に実装しています。Susteenはさらに進んで、Burner Breakerロボットコンプレックスの形で同様のデバイスを実装しました(ロックされたモバイルデバイスのPINコードはロボットによって取得されます)[26]:

IP Box iPhone Password Unlock Toolの製造元が述べているように、ロックされたAppleモバイルデバイスの4桁のPINコードを選択するのに17時間もかかりません。

セキュリティのヒント: iOS7デバイスは数年前に交換する必要がありました。

方法23:PINの回復

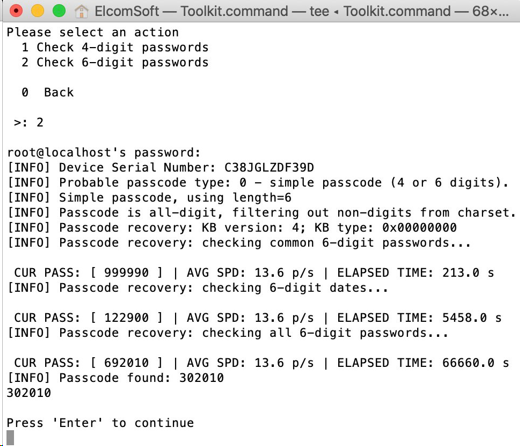

若いiPhoneモデル(iPhone 5cまで)の場合、ブルートフォース攻撃によってPINコードをブルートフォースすることができます。たとえば、これはCellebriteのUFED物理アナライザーまたはElcomsoftのiOS ForensicToolkitを使用して実行できます。

デバイスがDFUモードの場合、独自のオペレーティングシステムを起動する前にデバイスを制御できるようにする一連のエクスプロイトがロードされます。

接続されたiPhone4のデータ抽出およびPIN回復オプションを備えたiOS物理ウィンドウの外観。

「パスワードコード回復」オプションを選択すると、ロックされたデバイスのPINコードが選択されます。PINコードの回復の結果は次のようになります。

ブロックされたAppleモバイルデバイスからデータを抽出する見通し

2019年9月27日、仮名axi0mXのTwitterユーザーがcheckm8の悪用を発表しました。彼は、何百万ものAppleデバイス(iPhone4sからiPhoneXまで)の情報を危険にさらす脆弱性を悪用しました[27]。

iPhone 4S、iPhone 5、iPhone 5Cには、ロックされたデバイスのPINコードをブルートフォースする試行回数を制限するハードウェア機能がないため、これらのデバイスは、PINコード値を回復するために順次ブルートフォースするために使用できるソフトウェアに対して脆弱です。

Elcomsoft IOS Forensics Toolkitの8月のリリースには、デバイス(iPhone5およびiPhone5c)に対するそのような攻撃の実装が含まれています。

さらに、PANGUグループのセキュリティ研究者は、A8-A10チップ(iPhone 6、6s、7)にSEPROMの脆弱性[28]を報告しました。これにより、理論的にはPINの推測も無効になります。セキュリティ

に関する推奨事項:現在、安全なデバイスと見なすことができるのはA12およびA13(iPhone XR、XS、11、11Pro)デバイスのみです。古い脆弱なデバイスが新しい安全なデバイスと同じiCloudに接続されている場合は、古いデバイスを介して新しいデバイスからiCloudデータを取得できることを忘れないでください。

Elcomsoft IOS Forensics Toolkitのブルートフォース:

方法24:ロックダウンファイルを使用する

AppleモバイルデバイスがWindowsまたはMacOSを実行しているコンピューターに少なくとも1回接続されている場合、iTunesはそのデバイス上にファイルを自動的に作成し、研究者がロックされたデバイスからデータを抽出するのに役立ちます。

これらのファイルは、次のパスにあります。

- Mac OS X:\ private \ var \ db \ lockdown

- Windows 2000およびXP:C:\ドキュメントと設定\すべてのユーザー\アプリケーションデータ\ Apple \ロックダウン

- Windows Vista、7、8、および10:C:\ ProgramData \ Apple \ Lockdown

データ抽出を成功させるには、研究者はこれらのファイルをモバイルデバイスの所有者のコンピューターから自分のワークステーション(同じフォルダー内)に移動する必要があります。その後、任意のフォレンジックツールまたはiTunesを使用してデータを取得できます。

AppleモバイルデバイスがiOSバージョン9以降を実行していて、ロックされた後に再起動された場合、研究者はこのアプローチを使用できないことに注意することが重要です。

セキュリティに関する推奨事項:強力なパスワードがインストールされたフルディスク暗号化がインストールされていないコンピューターにiOSデバイスを接続しないでください。

Androidオペレーティングシステムを実行しているモバイルデバイスのロックを解除する

Androidオペレーティングシステムを実行しているモバイルデバイスの場合、PINやパターンを知らなくてもデータにアクセスできる方法がいくつかあります。これらの方法と、PINまたはパターンを回復する方法の両方について説明します。

方法25:モデムのATコマンドを使用してデバイスのロックを解除する

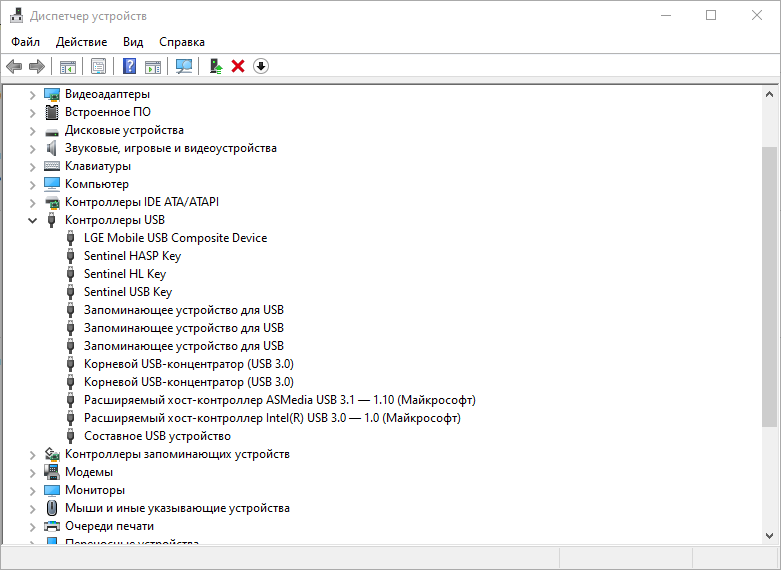

一部のモバイルデバイスでは、ATモデムをデフォルトでアクティブ化できます。通常、これらはLG ElectronicsIncによって製造されたモバイルデバイスです。 2016〜 2017年ですが、他のメーカーが製造したデバイスもある可能性があります。

これにより、研究者はATコマンドを使用してモバイルデバイスの操作を制御できます。たとえば、これらのコマンドを使用して、ファームウェア更新モードのデバイスからメモリダンプを取得できます。または、1つのコマンドでデバイスのロックを解除します。 ATコマンドを使用すると、デバイスのメモリ内のデータが変更されないため、最も法的に正しい方法です。

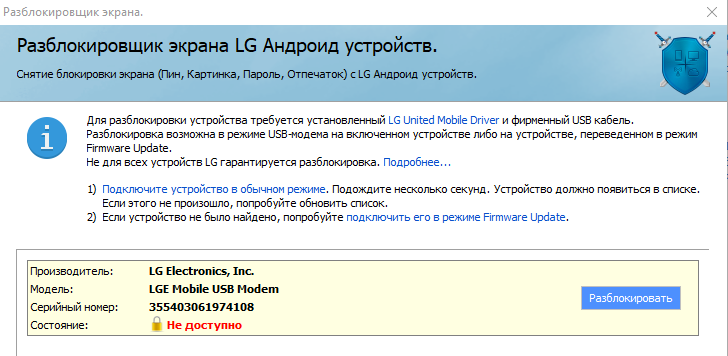

モバイルデバイスのロックを解除するには、調査員のコンピューターのWindowsデバイスのリストにLGEモバイルUSBモデムとして表示される必要があります。

LGEモバイルUSBモードで研究者のコンピューターに接続されたロックされたLGスマートフォン:

次に、端末を使用してATコマンドを発行するか、専用のソフトウェア(Oxygen Forensic Suite Expertなど)を使用できます。

ロックされたLGスマートフォンをOxygenForensic Suiteに表示する:

プログラムインターフェイスの[ロック解除]ボタンをクリックすると、デバイスのロックが解除されます。

モバイルフォレンジックでのATコマンドの使用については、「ATモデムコマンドを使用したLGAndroidスマートフォンの画面のロック解除」[29]で詳しく説明されています。

保護に関する推奨事項:デバイスを現在のデバイスに変更してください。

方法26:ルート化されたデバイスのデータにアクセスする

ルート化されたデバイス、つまり、研究者がすでにスーパーユーザー権限を持っているデバイスを研究に受け入れることができる場合があります。このようなデバイスでは、研究者はすべてのデータ(ファイルと論理パーティション)にアクセスできます。したがって、研究者はPINまたは画像のパスワードを含むファイルを抽出し、それらの値を復元するか、削除してデバイスのロックを解除することができます。

説明した方法に加えて、研究者がPINまたはグラフィックコードを含むファイルを見つけることができるモバイルデバイスの物理ダンプは、次の方法で生成できます。

- チップオフ方式(メモリチップを取り出して直接情報を読み取る)

- JTAGメソッド(プログラムのデバッグに使用されるJoint Test Action Groupインターフェイスを使用)

- In-System Programming (ISP) ( )

- Emergency Download Mode ( Qualcomm)

- AT-

悪用を使用して、研究者は調査中のデバイスのファイルシステムの一部を抽出できます。ファイルシステムのこのフラグメントにロックPINまたはパターンを含むファイルが含まれている場合、研究者はそれらの復元を試みることができます。

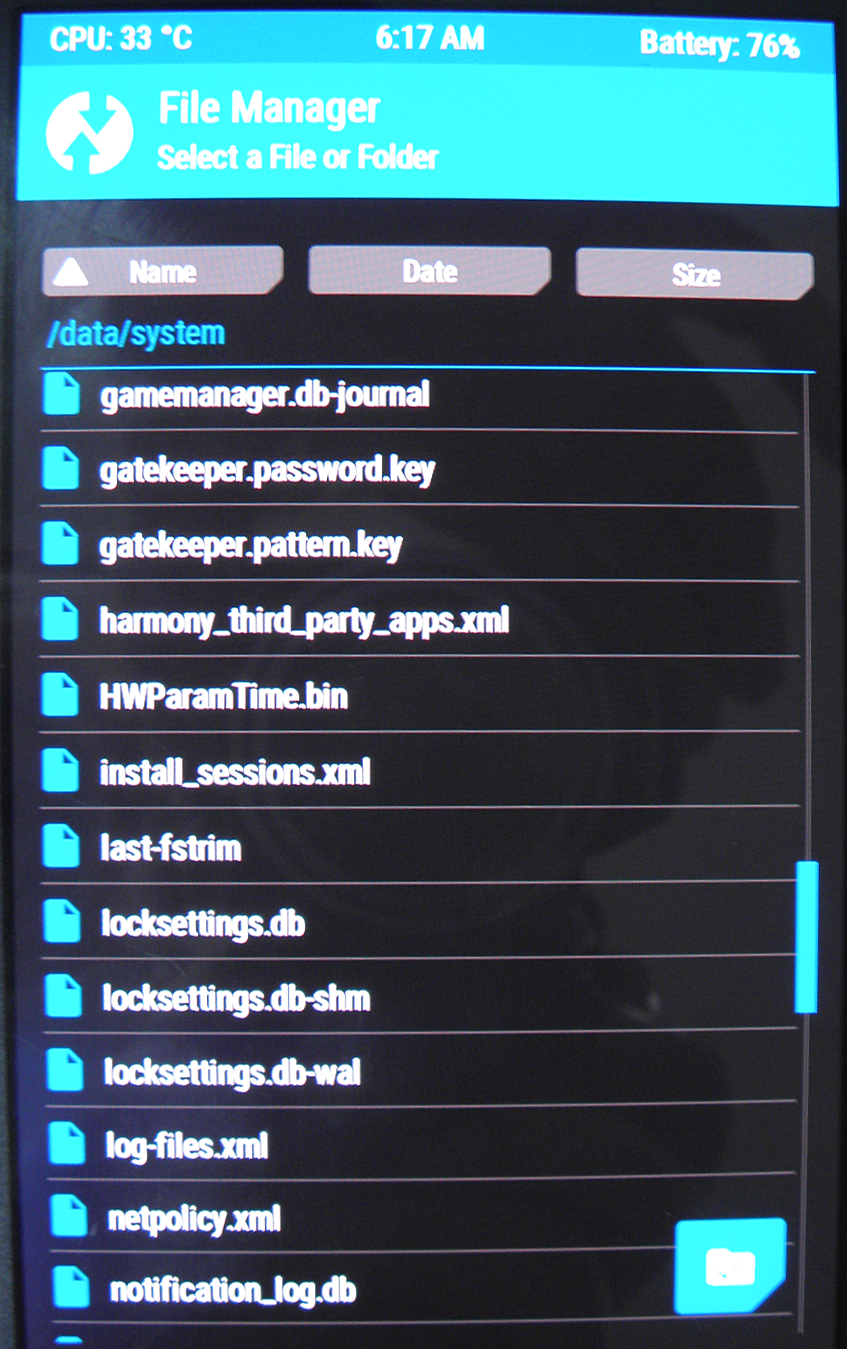

ファイルgesture.key、settings.db、locksettings.db、gatekeeper.password.key

PINまたはグラフィックコードに関する情報は、パス/データ/システム/の下にある次のファイルに保存されます。

- ジェスチャキー(新しいファームウェアのgatekeeper.pattern.key)

- password.key(またはgatekeeper.password.key)

- locksettings.db

- locksettings.db-wal

- locksettings.db-shm

- settings.db

- settings.db-wal

- settings.db-shm

これらのファイルを削除したり、ファイル内のハッシュされたパスワード値を変更したりすると、モバイルデバイスのロックが解除される場合があります。

セキュリティの推奨事項:このメソッド(gesture.key)は、暗号化データを格納するための個別の領域がまだなく、ファイルシステムに単純に格納されていた古いデバイスに適用できます。この方法は、新しいデバイスでは機能しません。

方法27:ロックコードを含むファイルを削除する

モバイルデバイスのロックを解除する最も簡単な方法は、ロックコードを含むファイルを削除することです。これを行うには、デバイスでUSBデバッグを有効にする必要がありますが、残念ながら、これが常に行われるとは限りません。

研究者が幸運でUSBデバッグがアクティブになっている場合、指定された一連のコマンドを使用して、パスワードを含むファイルを削除できます[30]。

adb devices

adb shell

cd /data/system

su

rm *.key

rm *.key

adb reboot別のオプションは、gesture.keyファイルを削除するコマンドを入力することです。

adb shell rm /data/system/gesture.key再起動後、デバイスのロックがすぐに解除されるか、ロック画面が表示されます。ロック画面は上または横にスワイプするだけです。

ロックを解除する別の方法は、パスワードを含むデータベースセルの値を変更することです。これを行うには、次の一連のコマンドを実行します[30]。

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

別のオプションは、w3bsit3-dns.comフォーラムのユーザーnstorm1によって提供されます。彼は、次の一連のコマンドを入力することを提案しています[31]。

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update secure set value=0 where name='lockscreen.password_salt';

update secure set value=0 where name='lockscreen.password_type';

update secure set value=0 where name='lockscreen.lockoutattemptdeadline';

update secure set value=0 where name='lock_pattern_visible_pattern';

update system set value=0 where name='lockscreen.lockexchange.enable';

.quit保護の推奨事項:前のものと同様。

方法28:カスタムファームウェアのインストール

研究者が不運で、モバイルデバイスでUSBデバッグが有効になっていない場合、ロックコード(パスワード)を含むファイルにアクセスするためにカスタムファームウェアをインストールするか、それらを削除することができます。

最も人気のあるのはカスタムファームウェアです。

- CWM Recovery(ClockworkMod Recovery)は、Androidを実行しているほとんどのデバイス用にリリースされている、変更された非公式のファームウェアです。ネイティブファームウェアよりもはるかに幅広い機能を備えています。一部のデバイスでは、ネイティブファームウェアの代わりにインストールされ、他のデバイスでは、並行してインストールされます。

- Team Win Recovery Project(TWRP)も、ほとんどのAndroidデバイス用にリリースされている変更された非公式ファームウェアです。ネイティブファームウェアよりもはるかに多くの機能を備えています。一部のデバイスでは、ネイティブファームウェアの代わりにインストールされ、他のデバイスでは、並行してインストールされます。

一部のカスタムファームウェアは、microSDカードからインストールできます。それらをモバイルデバイスにフラッシュするための手順は、対応するインターネットサイトにあります。

CWM Recoveryをモバイルデバイスにフラッシュしたら、次のコマンドを使用してDATAパーティションをマウントする必要があります。

mount /dev/nandd /data

デバイスファイルにアクセスした後、方法27 [32]で説明されている一連のコマンドを実行する必要があります。

モバイルデバイスでTWRPをフラッシュできた場合は、[詳細]というTWRPセクションに移動し、[ファイルマネージャー]を選択する必要があります。次に、ファイルマネージャを使用して、システムディレクトリのデータディスクに移動し、PINまたは画像パスワードを含む可能性のあるファイル(gesture.key、settings.db、locksettings.db、gatekeeper.password.keyファイルなど)を削除する必要があります。 。)。

TWRPファイルマネージャーインターフェイスに表示されるgatekeeper.password.key、gatekeeper.pattern.key、locksettings.db、locksettings.db-wal、locksettings.db-shmファイル:

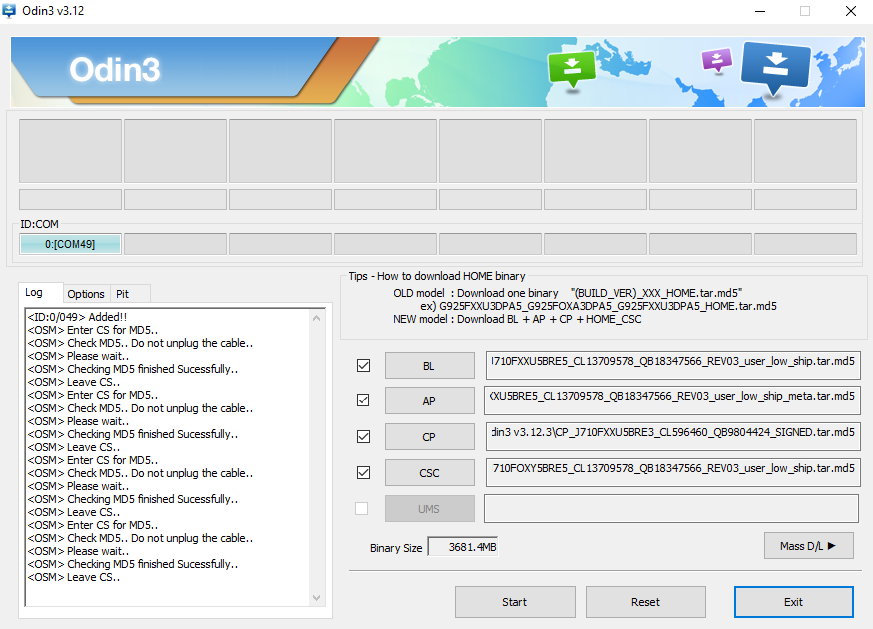

カスタムファームウェアは、Odinを使用してSamsungモバイルデバイスにフラッシュできます。プログラムのバージョンが異なれば、モバイルデバイスをフラッシュするための独自の手順があります。

Odin3を使用してSamsungSM-J710モバイルデバイスにカスタムファームウェアをアップロードする:

MTKチップを搭載したモバイルデバイス(Meizu、Xiaomi、Lenovo、Fly、Elephone、Blackview、ZTE、Bluboo、Doogee、Oukitel、UMI、その他の中国メーカーなど)、カスタムファームウェアはSPフラッシュツールを使用してフラッシュできます[33]。 ..。

セキュリティの推奨事項:フルディスクまたはファイルごとの暗号化、Androidバージョン9.0以降、2020年7月以降のセキュリティパッチを備えたデバイスを使用してください。

方法29:ファイルからPINを回復する

研究者がロックされたデバイスからPINコードまたはグラフィックコードを含むファイルを抽出できない場合、研究者はファイルに保存されているコードの回復を試みることができます。

たとえば、Andrillerを使用すると、gesture.keyファイルに保存されているPINを復元できます。

Andrillerのメインウィンドウのフラグメント:

画像パスワード(gesture.key)を含むファイルからハッシュを抽出できます。このファイルは、レインボーテーブルを使用して、画像コードの値である一連の番号にデコードできます。このような抽出の例は、Android Forensics:Cracking the Pattern Lock Protection [34]に記載されています。このファイルのデータを分析するためのアプローチを強調する公開されているツールや研究論文がないため、gatekeeper.pattern.key

ファイルからグラフィックパターンを復元することは現在困難です。

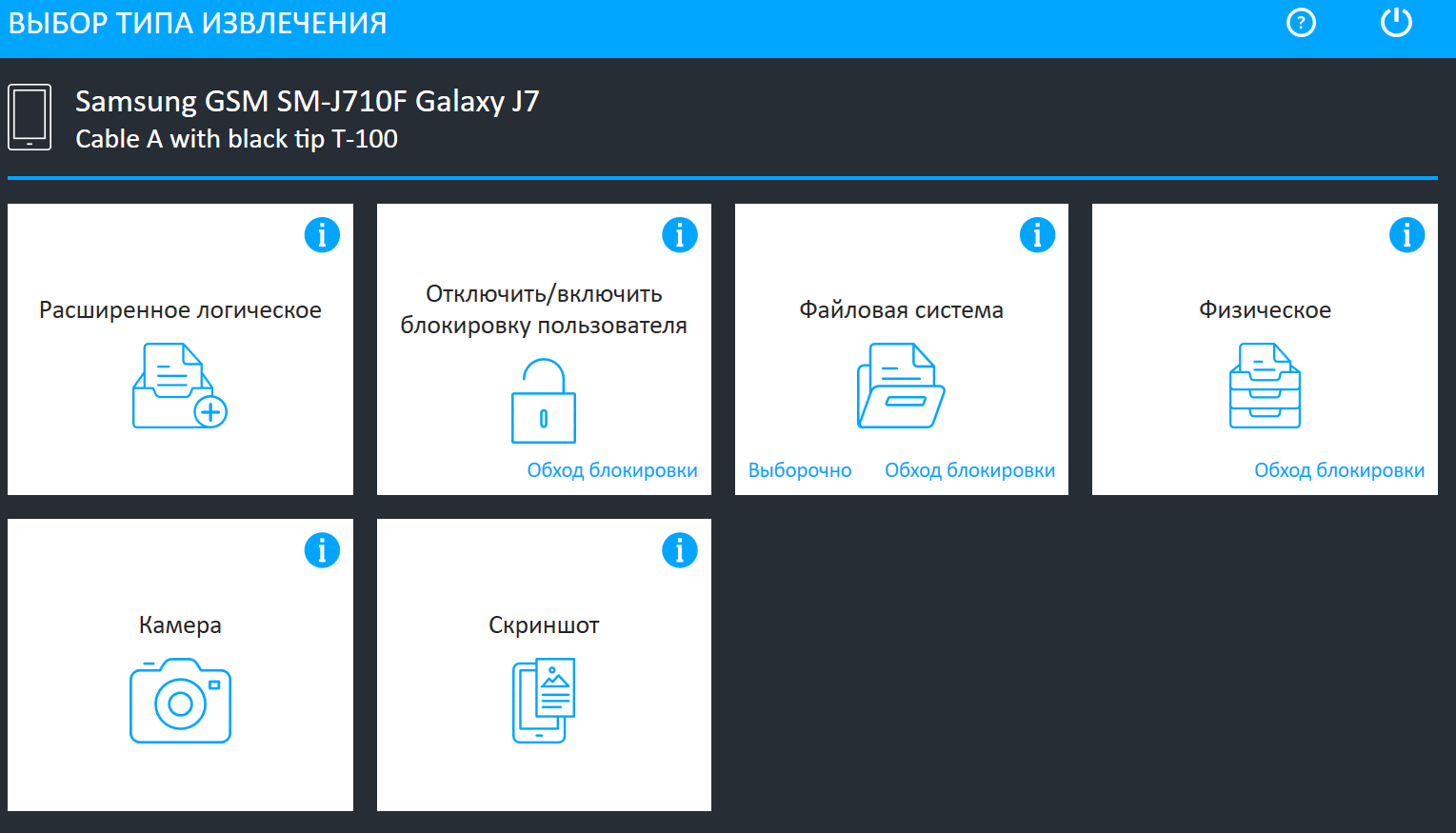

方法30:特殊なプログラムを使用する

専用プログラム(またはハードウェアおよびソフトウェアシステム-たとえば、上記のUFED Premium)を使用して、調査中のデバイスのファイルシステム、物理ダンプを抽出し、画面ロックコードを削除(および調査後に復元)することもできます。次の図は、SamsungSM-J710Fの抽出オプションを備えたUFED4PCプログラムウィンドウを示しています。研究者が利用できる抽出方法の完全性を表示します。 UFED 4PCは、UFEDプレミアムの民間バージョンと見なすことができます。

したがって、研究者はスマートフォンの画面ロックを無効化/復元したり、デバイスファイルシステムを抽出したり、ロックをバイパスしてデバイスメモリの完全なコピーを作成したりできます。

保護に関する推奨事項:原則として、このようなソフトウェアおよびハードウェアシステムは、デバイスのブートローダーまたはプロセッサの脆弱性を悪用するため、一般ユーザーは利用できません。現時点では、ほとんどすべてのKirin、Exynos、および古いバージョンのQualcommプロセッサが脆弱です。

結論

今日のスマートフォンは、所有者の個人的な生活に関するデータの主な情報源です。これを実現するために、モバイルデバイスメーカーは、格納されているデータのセキュリティを常に向上させています。技術的な観点から、トップエンドのiOSおよびAndroidモバイルデバイスのセキュリティは高レベルです。デバイスへのわずかなソフトウェアの損傷でさえ、デバイス内のデータへのアクセスが完全に失われる可能性があります。

説明されている方法の多くは、古いバージョンのiOSおよびAndroidにのみ関連しています。たとえば、バージョン6.0以降、Androidはファイルシステム暗号化を使用し、iOS 11.4.1以降はUSB制限モードメカニズム(デバイスに組み込まれているLightningポートを介したデータ交換を無効にする保護メカニズム)を使用します。

モバイルデバイスメーカーとデータへのアクセスを求める研究者の間の競争は、鎧と発射物の開発の専門家の間の競争に似ています。保存されたデータのセキュリティを強化するには、研究者がモバイルデバイスの保護メカニズムをより深く研究する必要があり、それが好奇心につながります。例として、Appleデバイス用のCheckm8エクスプロイトの開発があります。 Appleはモバイルデバイスのセキュリティを着実に強化しており、研究者の活動を妨げています。このメーカーのセキュリティメカニズムを詳細に分析した結果、BootROM、つまり初期ブートを担当するデバイスコードに脆弱性が発見されました。 Checkm8を使用すると、2011年から2017年にリリースされたすべてのAppleデバイス(iPhone4sからiPhoneXまでのすべてのモデルを含む)でスーパーユーザー権限を取得できます。およびiOSオペレーティングシステムの既存のすべてのバージョン。この脆弱性は回復不能です。これを修正するには、Appleは世界中の何百万ものデバイスをリコールし、それらのBootROMコードを置き換える必要があります。

モバイルデバイスのロックを解除するためのソーシャルメソッドは、メーカーがソーシャルエンジニアリングの使用を妨げるデバイス所有者を特定する他の方法を開発するまで、引き続き関連性があります。

デバイスのセキュリティについて話す場合、記事の公開時点では、比較的安全なデバイスを検討できます。

- iOS13.6.1および6文字を超えるパスワードを備えたAppleA12およびA13プロセッサ上のデバイス。

- 2020年7月付けのセキュリティパッチを備えたAndroid9.0以降を実行するQualcomm865および865+プロセッサを搭載したデバイス。これにはパスワードを使用する必要があり、写真のロック解除やカメラベースの指紋センサーは使用しないでください。

ソース

22. Introducing GrayKey

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

情報セキュリティ、ハッカー、APT、サイバー攻撃、詐欺師、海賊に関する Group-IBのトップダウンテレグラムチャネルt.me/Group_IB。ステップバイステップの調査、Group-IBテクノロジーを使用した実際の事例、および被害者にならないための推奨事項。接続!