Habréでは、スマートデバイスの情報セキュリティの問題が何度も提起されています。新しいモデルをシリーズに迅速にリリースするために、多くのメーカーはガジェットのデジタル保護に十分な注意を払っていません。その結果、これは奇妙な状況につながります。たとえば、廃棄されたスマート電球は、攻撃者に企業のWiFiネットワークへのアクセスを提供する可能性があります。

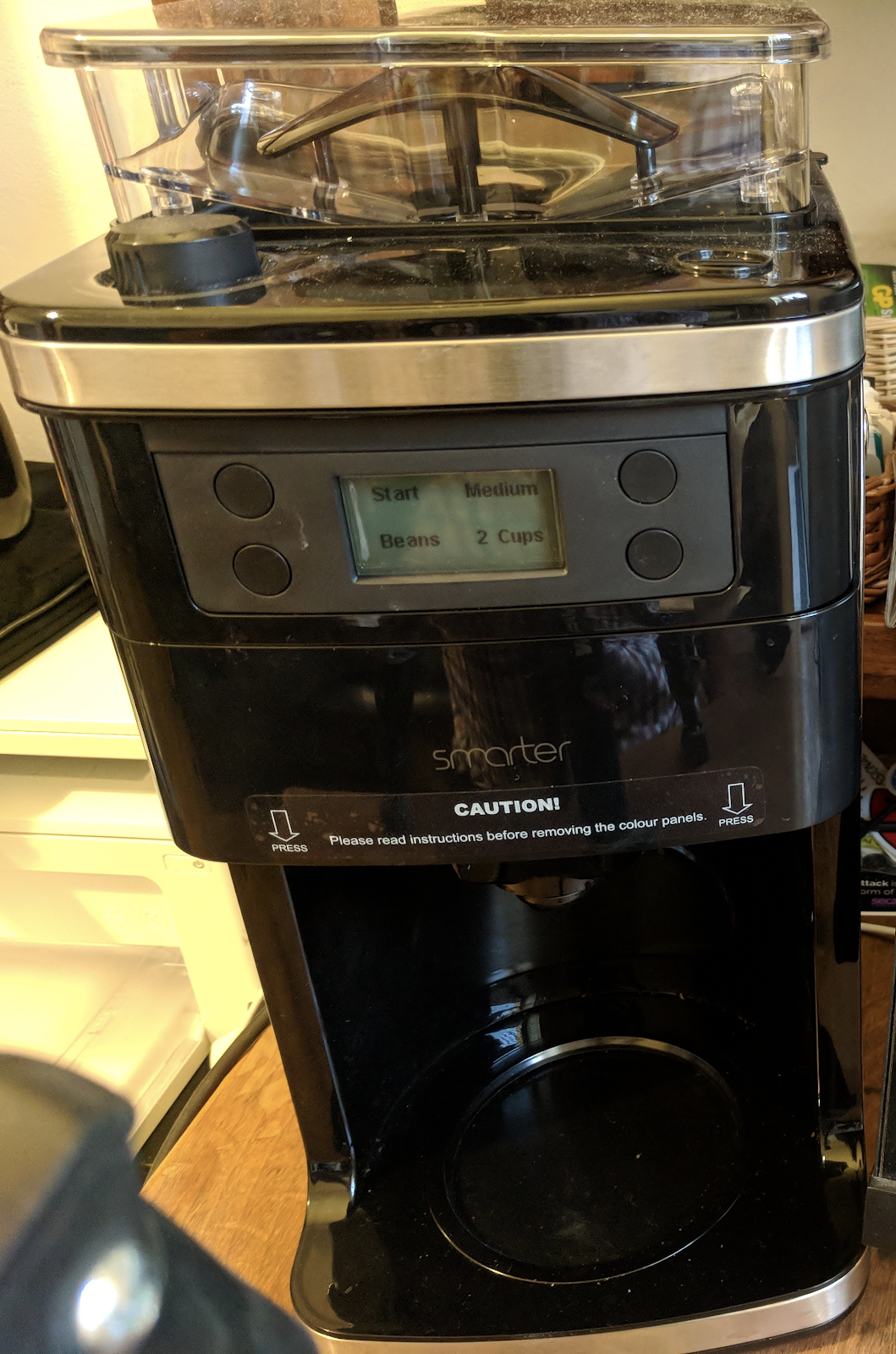

問題は球根だけではありません。彼らはスマート冷蔵庫、サーモスタット、さらには車全体をハッキングします。しかし、今回は非常に無害なデバイス(コーヒーメーカー)がハッキングされました。Avastの研究者であるMartinChronは、Smarterコーヒーマシンのソフトウェアとハードウェアを研究しました。研究の結果は非常に興味深いものです。カットの下でそれらについてもっと読む。

このデバイスは何ですか?

250ドルのデバイスは、WiFi経由でアプリ付きの電話に接続します。したがって、コーヒーメーカーのさまざまな動作モードをリモートで設定し、飲み物の種類を選択することができます。一般に、これはそのクラスの一般的なデバイスです。

デバイスを購入したMartinChronはコーヒーを飲み、Smarterのセキュリティを評価することにしました。デバイスは箱から出してハッキングされやすいことがすぐにわかりました。

どれくらい悪い?

結局のところ、電源を入れると、コーヒーメーカーはWiFiホットスポットとして機能します。これは、ガジェットをユーザーのスマートフォンのアプリケーションに接続するために必要です。問題は、接続が安全でないことです。暗号化はまったく行われていないため、マーティンはワイヤレスネットワークを介したコーヒーメーカーとスマートフォン間の相互作用の原理を研究することは難しくありませんでした。

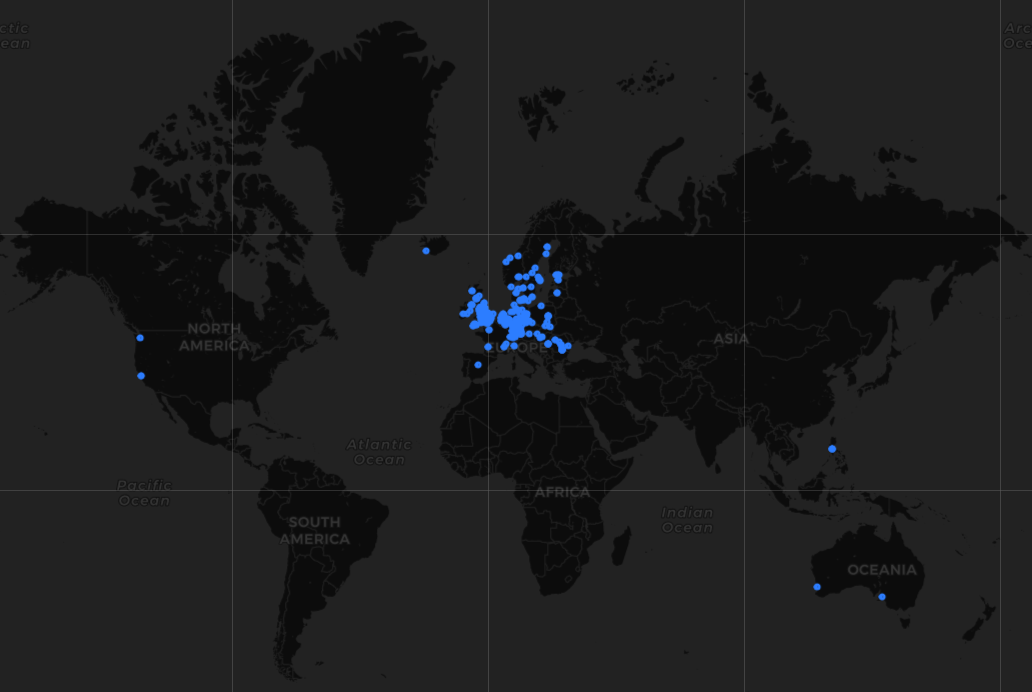

世界中の脆弱なSmarterコーヒーメーカー

彼は、デバイスのファームウェアアップデートが放送中であることを発見しました。アプリケーションに直接保存され、スマートフォンからコーヒーメーカーに転送されます。

その後、マーティンはファームウェアをリバースエンジニアリングし、コーヒーマシンのフラッシュメモリにすぐにロードされたのは保護されていないデータであることを知りました。一般的に、あなたはあなたが望むものは何でもダウンロードすることができます。ただし、小さな問題があります。デバイスがどのコマンドを理解するかを知る必要があります。

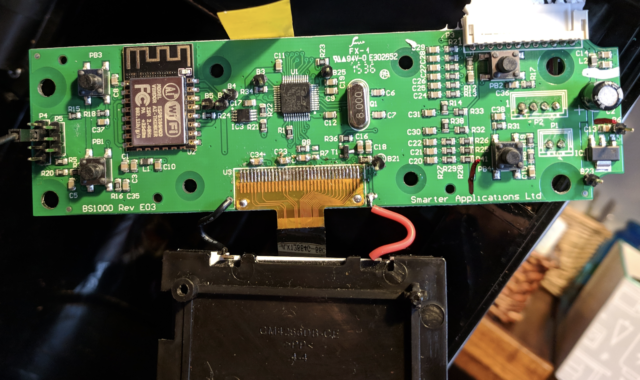

これを行うために、マーティンはデバイスを分解し、その内部を調べました。

よりスマートなアイアン

調べる必要がある主なことは、コーヒーメーカーで使用されているプロセッサです。ちなみに、10年前でも「コーヒーメーカープロセッサー」のような言葉はほとんどの読者を困惑させていたでしょう。しかし今、これは物事の順序です。

それで、コーヒーメーカーを分解した後、マーティンはこれを見ました。

1-ATモデムファームウェアを備えたESP8266、2-STM32F05106 ARM Cortex M0-メインチップ、3-I2C EEPROM、4-デバッグポートとソフトウェアインターフェイス

ハードウェアを調べた後、研究者は、加熱のアクティブ化などの最も重要な機能を使用できることに気付きました。アップデート(またはコーヒーメーカーがアップデートと見なすもの)をインストールし、ビーパーをアクティブにします。以下に、アクセスできる機能を正確に示します。

これで、研究者は、コーヒーメーカーをだますサードパーティのソフトウェアをインストールするためのスクリプトをPythonで作成するのに十分な情報を手に入れました。デバイスは、スケジュールされた更新が行われていると見なします。

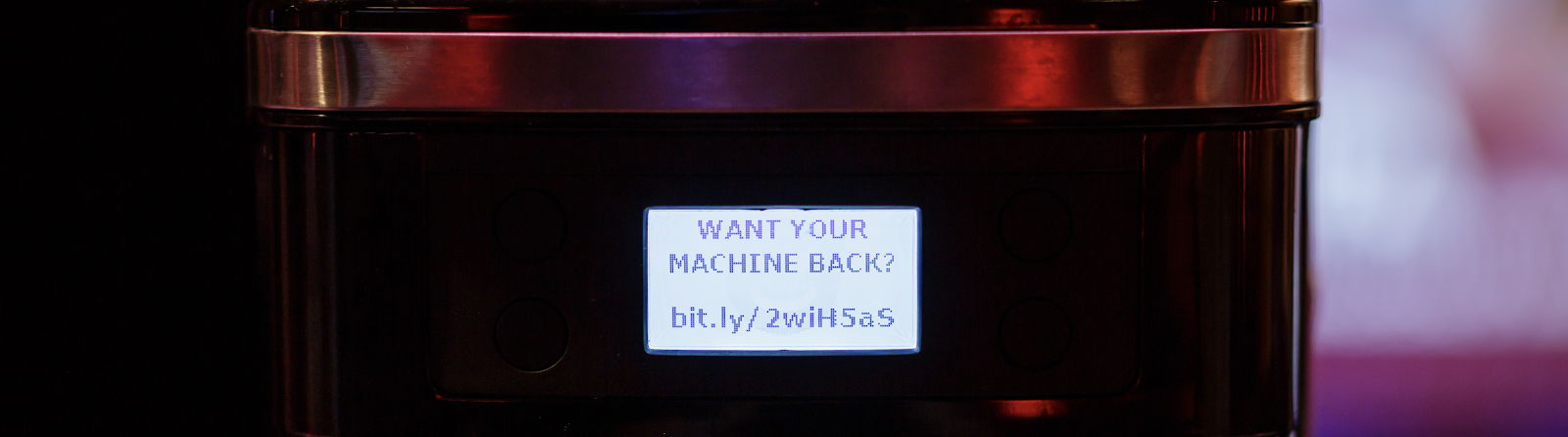

さて、「アップデート」の後、あなたはこのようなメッセージでコーヒーマシンの他のユーザーを喜ばせることができます。

さまざまな機能を使用して、デバイスの動作を完全にブロックできます。コーヒーメーカーのWiFiの範囲内の侵入者は誰でもこれを行うことができます。たとえば、そのようなデバイスを備えたオフィスと、コーヒーマシンでやりたいことが何でもできる訪問者を想像してみてください。正確には?たとえば、これは次のとおりです。

これをすべて行うために、マーティンは彼が研究していたコーヒーメーカーのファームウェアを変更しました。彼はそれをAndroidアプリケーションに追加しました(iOSでは、すべてがもう少し複雑になります)。さて、残ったのはカスタムファームウェアを使用してデバイスを「更新」することだけでした。

オンにすると、コーヒーメーカーは常に値「SmarterCoffee:xx」でSSIDをブロードキャストします。XXはデバイスのMACアドレスの一部です。

次は何ですか?

コーヒーメーカーをロックして、ロックを解除するための身代金を要求することができます。もちろん、この場合、あなたは多くを得ることができませんが、あなたは決して知りません、突然、攻撃された会社は同じタイプのコーヒーメーカーをたくさん持っていて、それらすべてを一度に無効にすることができます。

より多くの努力を払えば、攻撃者は、ルーター、PC、ラップトップ、およびそのネットワークに接続されている他のすべてのデバイスを含む内部ネットワークを攻撃するようにデバイスをプログラムする可能性があります。さらに、これは特別な問題なしに行うことができます-コーヒーメーカーの活動に誰も注意を払うことはほとんどありません。

ちなみに、マーティンのカスタムファームウェアは、後続のすべてのファームウェアをブロックします。標準的な方法でコーヒーメーカーを更新することはできません。サービスポートに接続するか、他の方法でファームウェアを更新する必要があります。

これはどれほど危険ですか?

コーヒーメーカーについて言えば、それほど多くはありません。 Smarterまたは他の会社の製品の使用を単に拒否することができます(Smarterが暗号化を使用しない唯一の製品である可能性は低いです)。

しかし、保護されずに世界中でいくつの異なるスマートデバイスが機能しているのかを想像すると、不快になります。これらすべてのスマートロック、目、電球、電話、サーモスタット、ケトルなど。攻撃者がそれらを真剣に受け止めた場合、結果は悲惨なものになる可能性があります。遊んでみるためのデバイスの些細なハッキングから、財産の盗難や企業秘密の取得まで、サイバー犯罪者はこれらすべてを可能にします。

状況を修正する方法は?いくつかの方法があります。

- メーカーは、情報セキュリティの問題に注意を払い、デバイスを保護し始めています。前述のように、企業はデバイス保護を最大化することには関心がなく、製品をより早く市場に投入してユーザーフレンドリーにすることに関心があるため、これは最もありそうもない方法です。

- オフィス、家庭、アパートでスマートデバイスを使用しないでください。スマートガジェットは私たちの日常生活の一部になり、積極的に使用し始めた人が自発的に拒否する可能性は低いため、これはありそうにありません。

- サードパーティの方法と保護方法を使用します。たとえば、コンピュータネットワークから分離されたSSIDを使用する場合は、デバイスを仮想LANに接続します。

スマートデバイスをハッキングからどのように保護しますか?おそらくあなたは同様のケースに遭遇したことがありますか?コメントで話し合いましょう。