SAMシームレスネットワークに よると、 SSL VPNをすぐに使用する200,000以上の企業が、MitMのような攻撃に対して脆弱です。攻撃者は、接続するときに、有効なSSL証明書とトリックを会社の企業ネットワークに提供できます。攻撃の例と、SSLVPNを安全に設定するための推奨事項が示されています。

「デフォルトのSSLVPNは、本来あるべきほど安全ではなく、MitM攻撃に対して脆弱であることがすぐにわかりました」と、SAM IoT SecurityLabのNivHertzとLiorTashimovは述べています。

彼らによると、SSL VPNクライアントは、証明書がFortinet(または別の信頼できるCA)によって署名されているかどうかのみをチェックします。したがって、攻撃者は別のFortiGateを対象とした証明書を提供し、man-in-the-middle攻撃を開始する可能性があります。

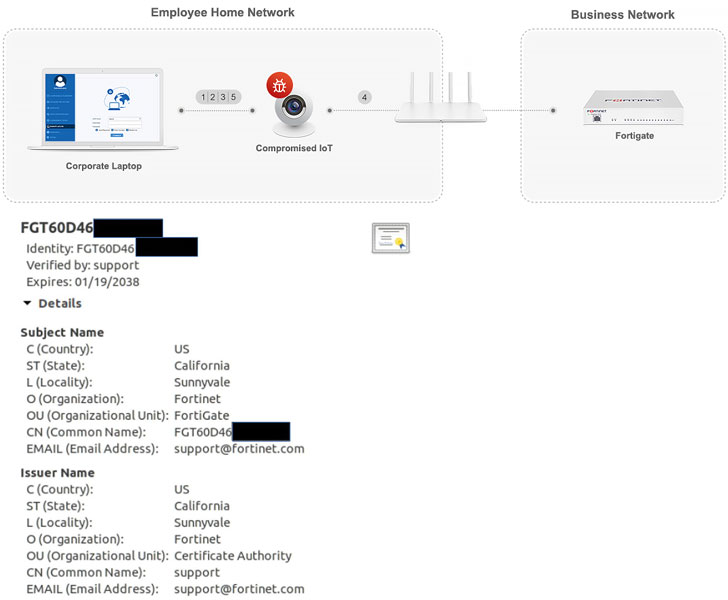

攻撃をシミュレートするために、研究者は、VPNクライアントが接続を開始した直後にMitM攻撃を開始する侵害されたIoTデバイスを使用しました。次に、デバイスは資格情報をFortiGateに送信する前に盗み、認証プロセスを危険にさらします。

Webサイトまたはドメインの認証に役立つSSL証明書の検証は、少し異なる方法で機能します。このプロセスでは、証明書の有効期間、デジタル署名、この証明書を発行したCA、および証明書の[件名]フィールドがチェックされます。証明書が有効で、そのデジタル署名が正しく、証明書が信頼できるCAによって署名されており、[件名]フィールドにWebサイトまたはドメインの名前が含まれている場合(接続が許可されます)。

研究者によると、問題は、デフォルトでハードウェアに付属している自己署名SSL証明書を企業が使用していることです。

すべてのFortiGateにはFortinet署名付きの証明書が付属しているため、この証明書はサードパーティによって改ざんされる可能性があり、攻撃者はFortiGateに向かうトラフィックを乗っ取ってその内容を復号化できます。以下は、VPNクライアントによって送信されたトラフィックを復号化して、ユーザーのパスワードとOTPを受信した例のビデオです。

主な問題は、デバイスのシリアル番号が証明書の件名フィールドとして使用されているにもかかわらず、クライアントがサーバー名をまったくチェックしていないように見えるため、このような攻撃が実行される可能性があることです。

現在、FortiGateは、埋め込み証明書を使用するときに警告を発行します。「サーバーのドメイン名を確認できない標準の埋め込み証明書を使用しています(ユーザーは警告を受け取ります)。」ドメインの証明書を購入して使用することをお勧めします。」

The Hacker Newsに対する声明の中で、Fortinetは次のように述べています。「お客様の安全は私たちの最優先事項です。これは脆弱性ではありません。デバイスは、箱から出してすぐに操作し、個々の顧客のニーズに合わせてカスタマイズできるように設計されています。」

Fortinetはまた、会社を危険にさらさないように、既存のドキュメントを遵守し、構成プロセス中のすべての警告に注意を払うことを強くお勧めします。

SSLVPNを強化するための推奨事項は次のとおりです。

- 外部認証サーバーを使用します。

- 組み込みのデフォルトのSSLVPN証明書を使用しないでください。

- 多要素認証を使用します。

- ユーザー証明書は、2番目の要素として使用できます。

- サポートされているTLSの最小バージョンと暗号スイートを決定します。

- リモートユーザー向けのセキュリティポリシーとプロファイルを慎重に作成します。

これらのセキュリティ対策について詳しくは、こちらをご覧ください。

Fortinetソリューションを専門とするインテグレーターとして、私たちはそれに関連するすべてのニュースを綿密に追跡し、最も重要で興味深いものに焦点を当てています。ないミス何のためには、ソーシャルネットワークにおける当社のアップデートを購読する:

→ Vkontakteグループは

→ Yandexの禅

→当社のウェブサイト

→電報チャンネル