攻撃者は、企業ネットワーク上のドメインコントローラーへのネットワークアクセスを使用して、サーバー上のパスワードを変更し、企業インフラストラクチャを完全に制御することができます。重要度の低いWindowsサーバーへの多段階攻撃も可能であり、同じ最終結果が得られます。非公式の名前であるZerologonは、攻撃の詳細のために脆弱性に付けられました。これは、すべてゼロからの一連のデータを使用して接続を確立しようとする試みから始まります。 AES暗号化アルゴリズムの実装が正しくないと、最大256回の試行からサーバーにログインできます。これには実際には数秒かかります。

この脆弱性は先週、Microsoftの外部で取り組まれました。非公式パッチのWindows Server 2008 R2のがリリースされました。このOSの公式パッチもありますが、今年の1月からは、旧リリースの拡張サポートパッケージを購入した方のみがインストールされます。

さらに、この問題はSambaコードで解決されました。この脆弱性は、Sambaサーバーがドメインコントローラーとして使用されているインストールにのみ関連します。この構造は、Netlogonプロトコルの仕様に従っていることを前提としているため(エラーが含まれているため、これは偶発的なソフトウェアのバグではありません)、Sambaも被害者の1人でした。

出典:

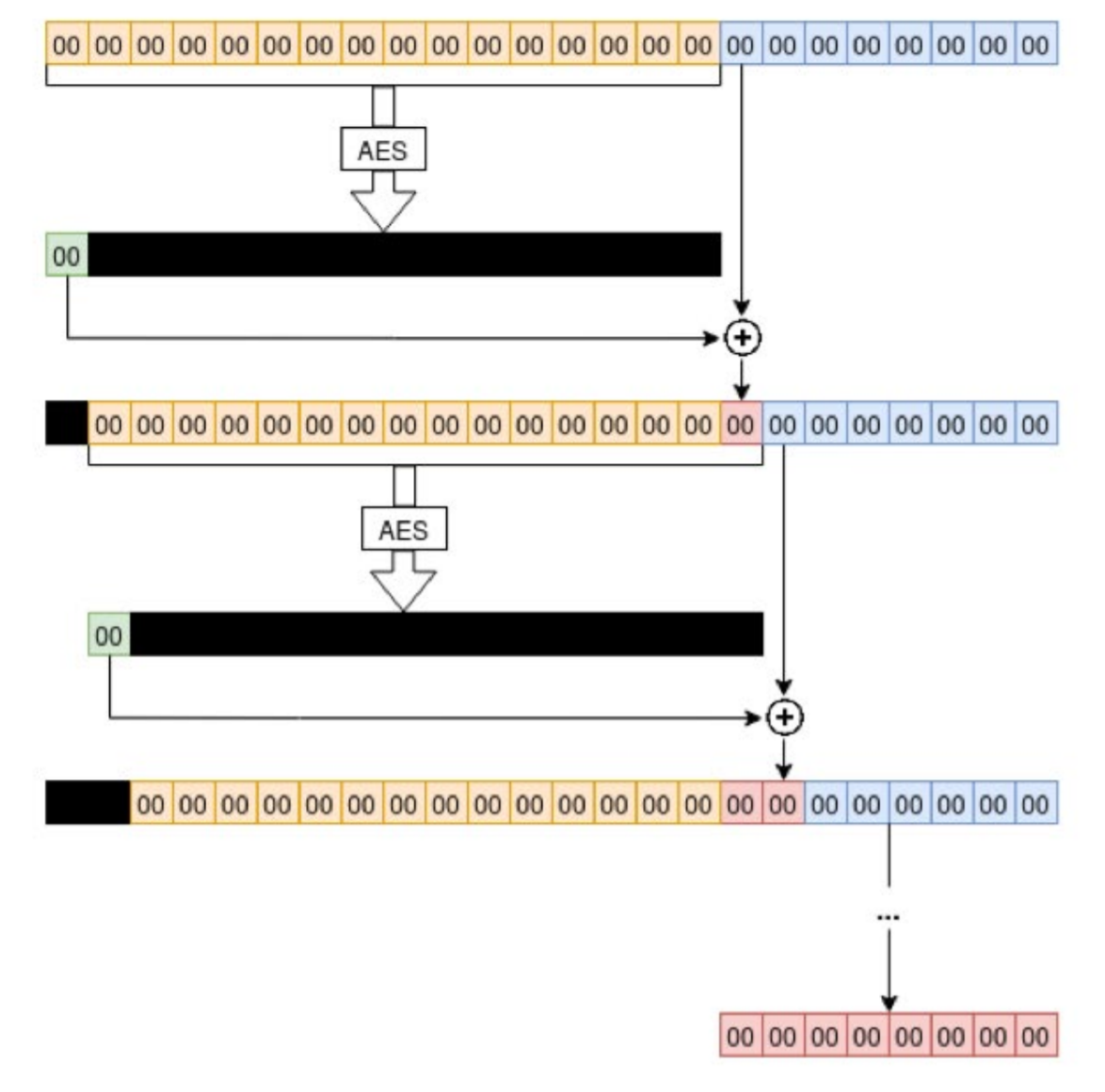

問題の深刻さは、連邦機関のインフラストラクチャに緊急にパッチを適用する必要性に関する米国サイバーセキュリティ機関の指令によって強調されています。パイオニアであるSecuraによって提供された脆弱性の説明からわかるように、問題の原因は、非標準CFB8モードでのAES暗号化アルゴリズムの誤った実装でした。

Netlogonプロトコルを介した2つのシステムの承認には、8バイトの任意の2つの数、いわゆるセッションキーの交換が含まれます。 AES-CFB8暗号化プロセスは、これらのランダムキーと初期化ベクトル(IV)、別の一意の16バイトシーケンスを使用します。より正確には、一意である必要があります。Netlogon仕様では、IVは常にゼロで構成されていると規定されています。

研究者のトム・ターワースは次のことを発見しました。入力として8つのゼロのセッションキーを入力として与え、256回のログイン試行を行うと、そのうちの1つでゼロキーとゼロ初期化ベクトルの組み合わせによりゼロのClientCredentialが得られます。これを知っていると、ドメイン内の他のコンピューターと同じように、サーバーにログインできます。この段階では、攻撃者はまだ暗号化されたデータを交換できませんが、これは必要ありません:サーバーは、明らかに古いオペレーティングシステムをサポートするために、暗号化なしでセッションを簡単に確立します。その結果、攻撃されたサーバーの管理者としてログインし、ActiveDirectoryのパスワードを変更することが可能になります。

実際には、攻撃プロセスには追加の手順が必要ですが、ドメインコントローラーにネットワークアクセスできる場合(ローカルネットワークにアクセスする場合)、それらは非常に簡単です。 2週間前に、この脆弱性の悪用が公開され、Windowsサーバーに対する実際の攻撃の報告がすでにあります。

管理者向けのMicrosoftの指示からのデータから判断すると、この脆弱性は2段階でクローズされます。最初に、8月11日から(もちろん、パッチをインストールした場合)、脆弱なプロトコルを使用してのみドメインに接続できる古いシステムがこれを実行できるようになります。この場合、よく知られている攻撃の方法ですが、おそらく他のもっと複雑な方法があります。2021年2月9日以降の第2フェーズでは、サポートされているサーバーはデフォルトでデータを暗号化せずに接続を切断します。言い換えれば、一部の組織は、レガシーシステムを識別して更新するために管理者に頭痛の種を追加します。いずれにせよ、脆弱性を閉じる必要があり、ハッキングのコストが高すぎます。

他に何が起こったのか:

WindowsXPおよびその他の古いMicrosoftオペレーティングシステムのソースコードがリークされました。 43ギガバイトのアーカイブが先週パブリックドメインに登場しました。リークの完全性と品質はまだ適切に評価されていません。おそらく、これはWindows XPの新しい重大な脆弱性の発見につながり、誰もこれ以上修正することはありません。一方、このOSの既知のバグでさえ安全ではありませんが、この場合のリークは何も変更しません。

Firefox for Androidの重大な脆弱性により、任意のURLを開くブラウザをリモートで起動できます。デスクトップFirefox81およびESR78.3のリリースにより、重大なバグの別のバッチがクローズされます。

発見されたワンタイム認証コードでメッセージを傍受し、テレグラムメッセンジャーとGoogleサービスにアクセスするためのデータを盗むAndroid用トロイの木馬。Android用の別のバンキングトロイの木馬は、 TeamViewerを使用してデバイスをリモート制御します。

ソフォスは、iPhone 12への「早期アクセス」を提供する詐欺キャンペーンを調査しています。詐欺はiMessageで始まり、クレジットカードの盗難で終わります。

Check Point Softwareは、iOSおよびAndroid用のInstagramアプリの重大な脆弱性に関する調査を公開しました。JPEG画像をデコードするライブラリのバグにより、任意のコード実行が可能になりました。