昔々、機械室の入り口に邪悪な祖母がいてパスワードを保護するだけで十分でした。

昔、メインフレームの初期には、優れた2要素認証がありました。ターミナルに個人パスワードを入力する前に、警備員と一緒にブースを通過する必要がありました。これらすべてにより、攻撃面は、端末に物理的にアクセスできる数人に自動的に狭められました。何百万ものパスワードが定期的に漏洩したとき、現代世界のモデム、ハッシュ、その他の喜びが現れました。

ユーザーを持っていると、彼らはパスワードでログインした場合、私は、次のような組織からの最新の勧告をもう一度見服用することをお勧め規格と技術の国立研究所と国立サイバーセキュリティセンターを。

特に、パスワードのローテーションを要求することはもはや流行ではありません。そして、「FUCKINGROSE」についての冗談の最高の伝統の中で特定のシンボルを要求することも。要点を確認し、ユーザーの利便性と安全性を高めてみましょう。

認証はバイナリではありません

いいえ、厳格な処方の支持者が今や憤慨し始めることを理解しています。理論的には、ユーザーはログインしているかどうかのどちらかです。少しログインできなくなります。しかし、最新の情報セキュリティガイドは、ユーザーの信頼に対する非バイナリアプローチを暗示しています。

完全に信頼できるユーザーがパスワードを正しく入力し、許可されたデバイスからログインすることができました。信頼できるデバイスからログインしたものの、パスワードを間違って入力したユーザーの信頼性はわずかに低下します。そして、ユーザーがパスワードを正しく入力したのは本当に悪いことですが、デバイスは信頼されておらず、2番目の要素は確認されておらず、IPはThorの出力ノードに属しています。 3番目のケースでは、「Alarm!」と書かれたスイッチを引く時が来ました。オオカミがウサギを盗んだ!」

サービスを提供する人々としての私たちの仕事は、人々が間違いを犯しても、快適で安全で、それほど苦痛ではないようにすることです。したがって、アカウントを保護するための特定の追加措置を含めるために、異常な活動の特定の兆候を示すことは価値があります。たとえば、3〜5回の誤ったパスワード入力の後、ユーザーにCAPTCHAを通過するように促します。はい、誰もがそれを嫌っていますが、ほとんどのユーザーはそれに遭遇しません。また、信頼度を下げた人は、パスワードを再度入力する前に少し遅くなります。ただし、自動ブルートフォース攻撃は遮断します。

パスワードの最大長を制限する必要はありません

長いパスワードの方が安全です。ユーザーに使用させます。

まあ、それはまったく必要ないというわけではありません。数メガバイトの太字のパスワードは、予期しない場所やその他の奇妙な影響で逆効果になる可能性があります。ただし、条件付きの最大長300文字は、一般的なユーザーに適していることが保証されています。さらに、NISTは同じ推奨事項を順守します。

オーセンティケーターは、ユーザーが少なくとも64文字の記憶に残るパスワードを使用できるようにする必要があります。

また、特に才能のあるサービスについては、NISTは別の重要な推奨事項も提供します。

ユーザーのパスワードを切り捨てることは許可されていません。

はい、12文字で十分であると信じている非常に奇妙なサービスがあります。つまり、残りの28文字を安全に切り取り、最初のフラグメントのみのハッシュをチェックできます。影響を受けた心がこれについてどう思ったかはわかりませんが、同じ銀行組織がしばしばこれに苦しんでいます。そうしないでください。ユーザーがIliadの作品を、Bloodstockグループのテキストの断片とともに半分に使用したい場合は、それを使用させます。

ASCII文字が有効であることを確認してください

特殊な文字には特定の問題があります。たとえば、「{} / \」または他の同様の文字の使用は、状況によっては無効になる可能性があります。中括弧が有効なJSONを壊し、パスワード処理がクラッシュする可能性があるとしましょう。または、SQLインジェクションで使用できるアポストロフィ文字。はい、パスワード入力フォームは攻撃の入り口にもなります。

理論的には、そのような記号の使用を禁止して、自分で簡単にすることができます。ただし、そうすることで、ユーザーのパスワードのエントロピーが減少し、パスワードが自動的に生成される場合はユーザーにとって不便になります。例外には特定のパターンを選択する必要があります。繰り返しますが、NIST

スペースを含むすべての印刷可能なASCII [RFC 20]文字は、有効なパスワードである必要があります。Unicode文字[ISO / ISC10646]も有効である必要があります。

はい。すべてが正しいです。これはあなたの頭痛と追加のテストです。しかし、ユーザーがਬਹੁਤਮੁਸ਼ਕਲਪਾਸਵਰਡまたはමෙයදඉතදුෂ්を使用したい場合は、または、暗号強度を高めるために、パスワードにブリト文字を追加します。する権利があります。

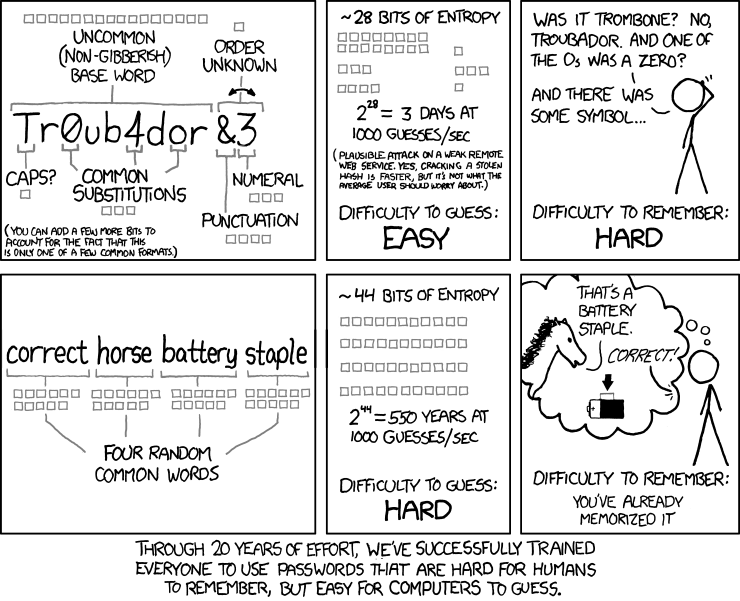

また、特別な文字を使用する必要があるため、ユーザーに遅れをとっています。はい、彼に触れないでください。彼に彼が望むものを使わせてください。大量リークの研究は、人々がまだ特別な文字で愚かな置換を使用していることを示唆していますが、それは状況をまったく改善しません。具体的には、Microsoftは次のように書いています。

ほとんどの人は、最初の文字として大文字、特殊文字、最後の2つの位置に数字など、同様のパターンを使用します。サイバー犯罪者はこれを認識しており、「$」を「s」、「@」を「a」、「l」を「i」などの一般的な置換で辞書攻撃をカスタマイズします。

はい、同じMicrosoftです。そのため、毎月何百万人もの人々が、以前のパスワードとは異なる新しいパスワードを考え出し、大文字と小文字が異なる特殊な文字と文字が含まれています。彼らは現在、ガイドラインに「キャラクター構成要件の排除」と書いている人たちです。

結局のところ、cainやabel、hashcat、john the ripperなどの典型的なユーティリティは、標準的な語彙と典型的な置換パターンが使用された場合、典型的なビデオカードで数時間または数分間パスワードを推測できます。

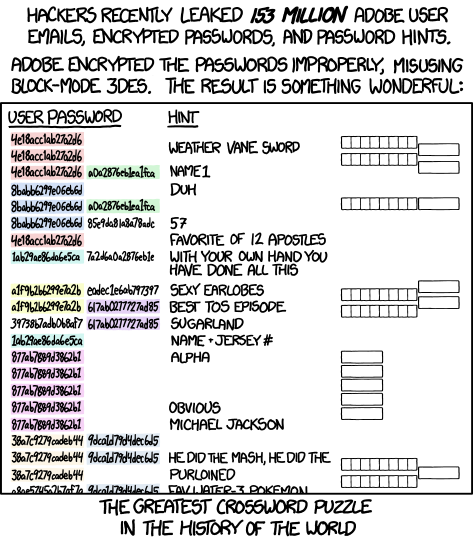

パスワードのヒントは使用しないでください

ユーザーへのヒントをクリアテキストでデータベースに保存するよりも、忘れたパスワードを永久に埋める方がはるかに安全です。

2013年、Adobeはパスワードデータベースをリークしました。曲がりくねって暗号化されていましたが、最も不快なのは、回復のヒントが含まれていたことです。これは、RandalMonroeがxkcdでモックすることに失敗しませんでした。

同じ意見がNISTによって共有されており、ヒントをいかなる形式でも保存することは推奨されていません。忘れた-すべての追加チェックを使用してメールで復元します。

ユーザーの脳への負荷を軽減します

National Cyber SecurityCenterはクールなインフォグラフィックをリリースしました。小さな一節を引用させてください。

パスワードの主な問題は、適切なパスワードがランダムであり、覚えることがほとんど不可能であることに注意してください。多くのサービスがある場合、ユーザーはほぼ必然的に可能な限り同じパスワードを使用します。より高度なものは「myp@ssword_habr.com」のようなことをします。当然、1つの場所でパスワードを侵害すると、他のすべてのサービスのアカウントも自動的に侵害されます。

したがって、ユーザーにパスワードマネージャーを使用させます。はい、それはあなたがそれらを同時に失うことを可能にする銀行カードのための特別な財布のようなものです。ただし、ここでは、異なるリソースで同じパスワードが侵害されるのとは対照的に、オフラインのパスワードストレージが侵害されることはかなりまれな状況であることを理解する必要があります。パスワードマネージャーは完璧である必要はありません。どこでも同じタイプのパスワードよりも優れている必要があります。クリップボードからフィールドにパスワードを貼り付ける機能をブロックする厄介なサービスのようにしないでください。これにより、ユーザーは明らかにパスワードマネージャーを放棄し、弱いオプションを使用する必要があります。

2番目のポイントは、侵害の明らかな兆候がない場合、ユーザーにパスワードの変更を強制する必要はないということです。これは、同じパスワードでパターンを使用するように彼を動機付けるだけです。リークされた多くの辞書の1つにパスワードが表示された場合は、アラームを発生させることをお勧めします。当然、すでに辞書に含まれているパスワードをユーザーに作成させることはできません。

結論

- ユーザーに親切にしてください。彼に典型的なパターンを考え出し、愚かなことをするように強制しないでください。標準的な習慣的要件は、彼を直接これに追いやる。いくつかのポイントに従ってください:

- 該当する場合は、パスワードの代わりにキー認証を使用してください。

- 辞書データベースにある場合は、ユーザーにパスワードを使用させないでください。彼が彼らをそこに漏らしたのか他の誰かに漏らしたのかは関係ありません。

- , . . .

- , .

- , .