この場合、悪意のあるコードがすでに埋め込まれているいくつかのUEFIイメージが検出されました。このコードには1つの機能しかありません。内部に含まれているファイルをWindowsスタートアップフォルダーに追加します。さらなる攻撃は、典型的なサイバースパイのシナリオに従って発生し、ドキュメントの盗難やその他のデータのコマンドサーバーへの送信が行われます。この調査のもう1つの予期しないニュアンス:UEFIの悪意のあるコードは、ハッキングチームのインフラストラクチャへのハッキングの結果として以前に公開されたソースを使用します。

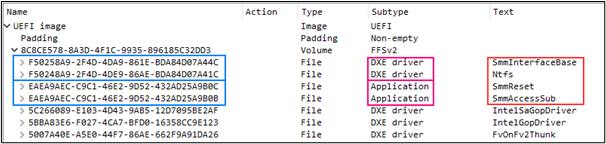

上のスクリーンショットに示すように、感染したUEFI画像で4つのモジュールが見つかりました。2つは、適切なタイミング(オペレーティングシステムの起動直前)に悪意のあるコードを起動する役割を含む、サービス機能を実行します。もう1つは、NTFSファイルシステムのドライバーです。主な悪意のあるモジュールには、Windowsの自動実行ディレクトリのSSDまたはハードドライブに書き込まれるIntelUpdate.exeファイルが含まれています。

2つのサービスモジュールと1つのドライバーが、Vector-EDKコードから借用されているようです。これはブートキットであり、ハッキングチーム会社からの大規模なデータ漏洩の後にソースコードが公開されました。政府機関から委託されたコンピューターシステムへの攻撃方法を開発しているこの組織は、2015年にそれ自体がハッキングされ、その結果、内部通信と広範な知識ベースの両方がパブリックドメインになりました。

残念ながら、研究者たちはUEFI感染法を特定することができませんでした。 MosaicRegressorの数十人の犠牲者のうち、影響を受けた2台のコンピューターだけが変更されたベースブートローダーを持っていました。ハッキングチームからの同じリークに依存している場合は、USBフラッシュドライブをコンピューターに接続することで手動で感染させ、そこからUEFIを「メイクウェイト」でロードします。削除されたUEFIパッチを除外することはできませんが、更新のダウンロードとインストールのプロセスをハッキングする必要があります。

攻撃されたコンピューターにインストールされたスパイモジュールは、コマンドセンターに接続し、さらなる作業に必要なモジュールをダウンロードします。たとえば、メカニズムの1つは、最近開いたドキュメントを取得し、パスワードを使用してアーカイブにパックし、主催者に送信します。もう1つの興味深い点は、通信には、制御サーバーとの従来の通信方法と、POP3S / SMTP / IMAPSプロトコルを使用したパブリックメールサービスを介した作業の両方が使用されることです。モジュールのロードと攻撃の主催者へのデータの送信の両方がメールで行われます。

他に何が起こったのか

Registerは、メールサーバーの製造元であるMicrosoft Exchange 2010によるサポートの終了を思い出します。記事の作成者は、現在ネットワークから139,000台のサーバーが利用可能であり、セキュリティ更新は間もなく中止されると述べています。 Threatpostは、Microsoft Exchangeコントロールパネル(バージョン2013〜2019)で1月に発見された脆弱性は、サーバーの61%でまだクローズされていないと書いています。

この会社のシンクライアントを管理するためのバックドアがHPDevice Managerソフトウェアに見つかりました。つまり、開発者が忘れたサービスアカウントです。

Googleの努力にもかかわらず、Jokerマルウェアの亜種は時々、GooglePlayアプリストアの検証に合格します。原則として、このマルウェアは被害者を知らないうちに有料サービスに加入させます。