確かに、そして暗号化の神に、今日も同じことを言います。

ここでは、暗号化されていないIPv4トンネルについて説明しますが、「ウォームランプ」についてではなく、最新の「LED」トンネルについて説明します。そして、rawソケットが点滅し、ユーザースペースでパッケージを操作します。

すべての味と色にNのトンネリングプロトコルがあります。

- スタイリッシュでトレンディで若々しいWireGuard

- スイスのナイフ、OpenVPN、SSHのような多機能

- GRE

- , , IPIP

- GENEVE

- .

しかし、私はプログラマーなので、Nをほんの少しだけ増やし、実際のプロトコルの開発はb開発者に任せます。私が現在取り組んでいる

別の胎児プロジェクトでは、外部からNATの背後にあるホストに到達する必要があります。このために大人の暗号化を備えたプロトコルを使用して、私はそれが砲弾のようであるという感覚を決して残しませんでした。なぜなら トンネルはほとんどの場合、NAT-eに穴を掘るためにのみ使用されます。通常、内部トラフィックも暗号化されますが、HTTPSのために溺れています。

さまざまなトンネリングプロトコルを研究している間、私の内なる完璧主義者の注意は、その最小限のオーバーヘッドのために何度も何度もIPIPに引き付けられました。しかし、それは私のタスクにとって1.5の重大な欠点があります。

- 両側にパブリックIPが必要です。

- そしてあなたのための認証はありません。

したがって、完璧主義者は頭蓋骨の暗い隅、または彼がそこに座っているところならどこにでも追いやられました。

そして、かつて、Linuxでネイティブにサポートされているトンネルに関する記事を読んでいるときに、FOU(Foo-over-UDP)に出くわしました。何でも、UDPに包まれています。これまでのところ、IPIPとGUE(Generic UDP Encapsulation)のみが他からサポートされています。

「これが特効薬です!私と目のためのシンプルなIPIP。」と思いました。

実際、弾丸は完全に銀色ではありませんでした。 UDPでのカプセル化は、最初の問題を解決します-事前に確立された接続を使用して外部からNATの背後にあるクライアントに接続できますが、ここではIPIPの次の欠点の半分が新たな光に浮かびます-プライベートネットワークの誰もが目に見えるパブリックIPとクライアントポート(純粋なIPIP)の背後に隠れることができます問題はない)。

この1.5の問題を解決するために、ipipouユーティリティが誕生しました。カーネル空間でパケットを迅速かつ効率的に処理する強力なFOUの動作を中断することなく、リモートホストを認証するための自作のメカニズムを実装します。

スクリプトは必要ありません!

クライアントのパブリックポートとIPがわかっている場合(たとえば、どこに行っても、NATはポートを1対1でマップしようとします)、スクリプトを使用せずに、次のコマンドを使用してIPIP-over-FOUトンネルを作成できます。

サーバー上:

# FOU

modprobe fou

# IPIP FOU.

# ipip .

ip link add name ipipou0 type ipip \

remote 198.51.100.2 local 203.0.113.1 \

encap fou encap-sport 10000 encap-dport 20001 \

mode ipip dev eth0

# FOU

ip fou add port 10000 ipproto 4 local 203.0.113.1 dev eth0

# IP

ip address add 172.28.0.0 peer 172.28.0.1 dev ipipou0

#

ip link set ipipou0 up

クライアント上:

modprobe fou

ip link add name ipipou1 type ipip \

remote 203.0.113.1 local 192.168.0.2 \

encap fou encap-sport 10001 encap-dport 10000 encap-csum \

mode ipip dev eth0

# local, peer, peer_port, dev , .

# peer peer_port FOU-listener-.

ip fou add port 10001 ipproto 4 local 192.168.0.2 peer 203.0.113.1 peer_port 10000 dev eth0

ip address add 172.28.0.1 peer 172.28.0.0 dev ipipou1

ip link set ipipou1 up

どこ

ipipou*-ローカルトンネルネットワークインターフェイスの名前203.0.113.1-サーバーのパブリックIP198.51.100.2-クライアントのパブリックIP192.168.0.2-eth0インターフェイスに割り当てられたクライアントIP10001-FOUのローカルクライアントポート20001-FOUのパブリッククライアントポート10000-FOUのパブリックサーバーポートencap-csum— UDP UDP ;noencap-csum, , ( )eth0— ipip172.28.0.1— IP ()172.28.0.0— IP ()

UDP接続が有効である限り、トンネルは動作状態になり、トンネルがどのように切断されるか、幸運なことに、クライアントのIP:ポートが同じままである場合、トンネルは有効になり、変更されます。

状況を好転させる最も簡単な方法は、カーネルモジュールをアンロードすること

modprobe -r fou ipip

です。認証が不要な場合でも、パブリックIPとクライアントポートは常に既知であるとは限らず、多くの場合、予測不可能または変更可能です(NATタイプによって異なります)。

encap-dportサーバー側で省略した場合、トンネルは機能せず、リモート接続ポートを使用するほどスマートではありません。この場合、ipipouも役に立ちます。あるいは、WireGuardや彼のような他の人があなたを助けてくれます。

使い方?

クライアント(通常はNATの背後にあります)は(上記の例のように)トンネルを設定し、認証されたパケットをサーバーに送信して、トンネルをその側から構成できるようにします。設定に応じて、これは空のパケット(サーバーがパブリックIP:接続ポートを認識できるようにするため)、またはサーバーがクライアントを識別できるデータを含む場合があります。データは、単純なプレーンテキストパスフレーズ(HTTP Basic Authとの類似性が思い浮かびます)または秘密鍵で署名された特別にフォーマットされたデータ(HTTP Digest Authとの類似性により、より強力

client_authです。コードの関数を参照してください)にすることができます。

サーバー(パブリックIP側)では、ipipouが起動すると、nfqueueキューハンドラーが作成され、必要なパケットがnfqueueキューへの接続を初期化するパケット、および[ほとんど]残りすべてがFOUリスナーに直接送信されるようにnetfilterが構成されます。

対象外のnfqueue(またはNetfilterQueue)は、

一部のプログラミング言語では、nfqueueを操作するためのバインディングがありますが、bashの場合はありませんでした(当然のことながら)、pythonを使用する必要がありました:ipipouはNetfilterQueueを使用します。

パフォーマンスが重要でない場合は、この機能を使用して、パッケージをかなり低レベルで操作するための独自のロジックを比較的迅速かつ簡単に作成できます。たとえば、実験的なデータ転送プロトコルを作成したり、非標準の動作でローカルおよびリモートサービスをトロールしたりできます。

生のソケットはnfqueueと連携して機能します。たとえば、トンネルがすでに構成されていて、FOUが目的のポートでリッスンしている場合、同じポートからパケットを送信する通常の方法では機能しません。ビジーですが、ランダムに生成されたパケットを直接ネットワークに送信して送信できます。生のソケットを使用するインターフェース。ただし、そのようなパケットの生成にはもう少し作業が必要です。これは、認証付きのパケットがipipouで作成される方法です。

ipipouは接続からの最初のパケット(接続が確立される前にキューにリークしたパケット)のみを処理するため、パフォーマンスが低下することはほとんどありません。

ipipouサーバーが認証されたパケットを受信するとすぐに、トンネルが作成され、接続内の後続のすべてのパケットは、nfqueueをバイパスするカーネルによってすでに処理されています。接続が不良の場合、設定に応じて、次の最初のパケットがnfqueueキューに送信されます。これが認証パケットでない場合は、最後に記憶されたIPとクライアントポートから、受け渡しまたは破棄できます。認証されたパケットが新しいIPとポートから送信された場合、トンネルはそれらを使用するように再構成されます。

通常のIPIP-over-FOUには、NATを使用するときに別の問題があります。つまり、FOUモジュールとIPIPモジュールは互いに完全に分離されているため、同じIPでUDPにカプセル化された2つのIPIPトンネルを作成することはできません。それら。 1つのパブリックIPの背後にあるクライアントのペアは、この方法で同じサーバーに同時に接続することはできません。将来的には、カーネルレベルで解決される可能性がありますが、これは確実ではありません。それまでの間、NATの問題はNATで解決できます。IPアドレスのペアがすでに別のトンネルで占有されている場合、ipipouはパブリックから代替のプライベートIPにNATを実行します。 -ポートがなくなるまでトンネルを作成できます。

なぜなら接続内のすべてのパケットが署名されているわけではない場合、そのような単純な保護はMITMに対して脆弱であるため、トラフィックをリッスンおよび制御できるクライアントとサーバー間のパスに悪意のある人物が潜んでいる場合、別のアドレスを介して認証済みパケットをリダイレクトし、信頼できないホストからトンネルを作成できます。 ..。

トラフィックの大部分をコアに保ちながらこれを修正する方法について誰かがアイデアを持っている場合は、遠慮なく声を上げてください。

ちなみに、UDPカプセル化は非常によく証明されています。IPを介したカプセル化と比較すると、UDPヘッダーのオーバーヘッドが追加されているにもかかわらず、はるかに安定しており、多くの場合高速です。これは、インターネット上のホストの大部分が、TCP、UDP、ICMPの3つの最も一般的なプロトコルのみで十分に機能するという事実によるものです。知覚可能な部分は、これら3つに対してのみ最適化されているため、通常、他のすべてを破棄するか、処理が遅くなる可能性があります。

したがって、たとえば、HTTP / 3の作成に基づいたQUICKは、IPではなくUDPを介して作成されました。

十分な言葉ですが、それが「現実の世界」でどのように機能するかを見る時が来ました。

戦い

実世界をエミュレートするために使用されます

iperf3。現実への近さの程度に関しては、これはMinecraftでの現実世界のエミュレーションに関するものですが、今のところはそうなります。

競争には以下が含まれます。

- 参照マスターチャネル

- この記事の主人公はipipouです

- 認証はあるが暗号化はないOpenVPN

- OpenVPNオールインクルーシブ

- PresharedKeyなしのWireGuard、MTU = 1440(IPv4のみ)

オタクのための技術データ

:

UDP

TCP

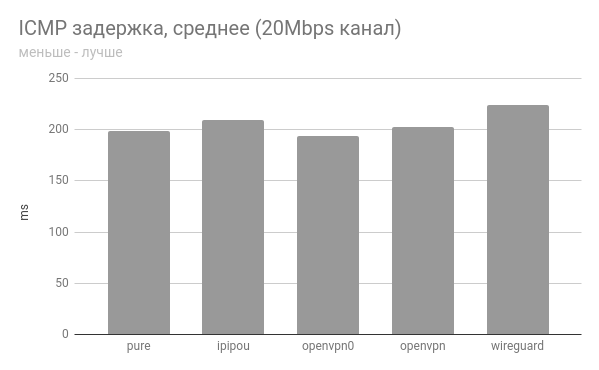

ICMP latency

( ):

UDP

TCP

ipipou

openvpn ( , )

openvpn (c , , UDP, )

openvpn-manage

wireguard

:

UDP

CPULOG=NAME.udp.cpu.log; sar 10 6 >"$CPULOG" & iperf3 -c SERVER_IP -4 -t 60 -f m -i 10 -B LOCAL_IP -P 2 -u -b 12M; tail -1 "$CPULOG"

# "-b 12M" , "-P", .

TCP

CPULOG=NAME.tcp.cpu.log; sar 10 6 >"$CPULOG" & iperf3 -c SERVER_IP -4 -t 60 -f m -i 10 -B LOCAL_IP -P 2; tail -1 "$CPULOG"

ICMP latency

ping -c 10 SERVER_IP | tail -1

( ):

UDP

CPULOG=NAME.udp.cpu.log; sar 10 6 >"$CPULOG" & iperf3 -s -i 10 -f m -1; tail -1 "$CPULOG"

TCP

CPULOG=NAME.tcp.cpu.log; sar 10 6 >"$CPULOG" & iperf3 -s -i 10 -f m -1; tail -1 "$CPULOG"

ipipou

/etc/ipipou/server.conf:

server

number 0

fou-dev eth0

fou-local-port 10000

tunl-ip 172.28.0.0

auth-remote-pubkey-b64 eQYNhD/Xwl6Zaq+z3QXDzNI77x8CEKqY1n5kt9bKeEI=

auth-secret topsecret

auth-lifetime 3600

reply-on-auth-ok

verb 3

systemctl start ipipou@server

/etc/ipipou/client.conf:

client

number 0

fou-local @eth0

fou-remote SERVER_IP:10000

tunl-ip 172.28.0.1

# pubkey of auth-key-b64: eQYNhD/Xwl6Zaq+z3QXDzNI77x8CEKqY1n5kt9bKeEI=

auth-key-b64 RuBZkT23na2Q4QH1xfmZCfRgSgPt5s362UPAFbecTso=

auth-secret topsecret

keepalive 27

verb 3

systemctl start ipipou@client

openvpn ( , )

openvpn --genkey --secret ovpn.key # ovpn.key

openvpn --dev tun1 --local SERVER_IP --port 2000 --ifconfig 172.16.17.1 172.16.17.2 --cipher none --auth SHA1 --ncp-disable --secret ovpn.key

openvpn --dev tun1 --local LOCAL_IP --remote SERVER_IP --port 2000 --ifconfig 172.16.17.2 172.16.17.1 --cipher none --auth SHA1 --ncp-disable --secret ovpn.key

openvpn (c , , UDP, )

openvpn-manage

wireguard

/etc/wireguard/server.conf:

[Interface]

Address=172.31.192.1/18

ListenPort=51820

PrivateKey=aMAG31yjt85zsVC5hn5jMskuFdF8C/LFSRYnhRGSKUQ=

MTU=1440

[Peer]

PublicKey=LyhhEIjVQPVmr/sJNdSRqTjxibsfDZ15sDuhvAQ3hVM=

AllowedIPs=172.31.192.2/32

systemctl start wg-quick@server

/etc/wireguard/client.conf:

[Interface]

Address=172.31.192.2/18

PrivateKey=uCluH7q2Hip5lLRSsVHc38nGKUGpZIUwGO/7k+6Ye3I=

MTU=1440

[Peer]

PublicKey=DjJRmGvhl6DWuSf1fldxNRBvqa701c0Sc7OpRr4gPXk=

AllowedIPs=172.31.192.1/32

Endpoint=SERVER_IP:51820

systemctl start wg-quick@client

結果

生の醜いタブレット

CPU , .. :

proto bandwidth[Mbps] CPU_idle_client[%] CPU_idle_server[%]

# 20 Mbps (4 core) VPS (1 core)

# pure

UDP 20.4 99.80 93.34

TCP 19.2 99.67 96.68

ICMP latency min/avg/max/mdev = 198.838/198.997/199.360/0.372 ms

# ipipou

UDP 19.8 98.45 99.47

TCP 18.8 99.56 96.75

ICMP latency min/avg/max/mdev = 199.562/208.919/220.222/7.905 ms

# openvpn0 (auth only, no encryption)

UDP 19.3 99.89 72.90

TCP 16.1 95.95 88.46

ICMP latency min/avg/max/mdev = 191.631/193.538/198.724/2.520 ms

# openvpn (full encryption, auth, etc)

UDP 19.6 99.75 72.35

TCP 17.0 94.47 87.99

ICMP latency min/avg/max/mdev = 202.168/202.377/202.900/0.451 ms

# wireguard

UDP 19.3 91.60 94.78

TCP 17.2 96.76 92.87

ICMP latency min/avg/max/mdev = 217.925/223.601/230.696/3.266 ms

## -1Gbps VPS (1 core)

# pure

UDP 729 73.40 39.93

TCP 363 96.95 90.40

ICMP latency min/avg/max/mdev = 106.867/106.994/107.126/0.066 ms

# ipipou

UDP 714 63.10 23.53

TCP 431 95.65 64.56

ICMP latency min/avg/max/mdev = 107.444/107.523/107.648/0.058 ms

# openvpn0 (auth only, no encryption)

UDP 193 17.51 1.62

TCP 12 95.45 92.80

ICMP latency min/avg/max/mdev = 107.191/107.334/107.559/0.116 ms

# wireguard

UDP 629 22.26 2.62

TCP 198 77.40 55.98

ICMP latency min/avg/max/mdev = 107.616/107.788/108.038/0.128 ms

20Mbpsの

チャネル1つの楽観的なGbpsのチャネル

すべての場合において、ipipouはパフォーマンスの点でベースチャネルにかなり近いです、そしてそれは素晴らしいです!

暗号化されていないopenvpnトンネルは、どちらの場合もかなり奇妙な動作をしました。

誰かがそれをテストしようとしているなら、フィードバックを聞くことは興味深いでしょう。

IPv6とNetPrickleが一緒にいてくれますように!