サイバー脅威の風景

2020年の予測を立てるとき、世界経済を崩壊させた新しい現実が私たちの生活にどのような影響を与えるかを予測することはできませんでした。ただし、今では、今年の上半期を振り返り、この間にサイバー脅威の状況がどのように変化したかを示すことができます。

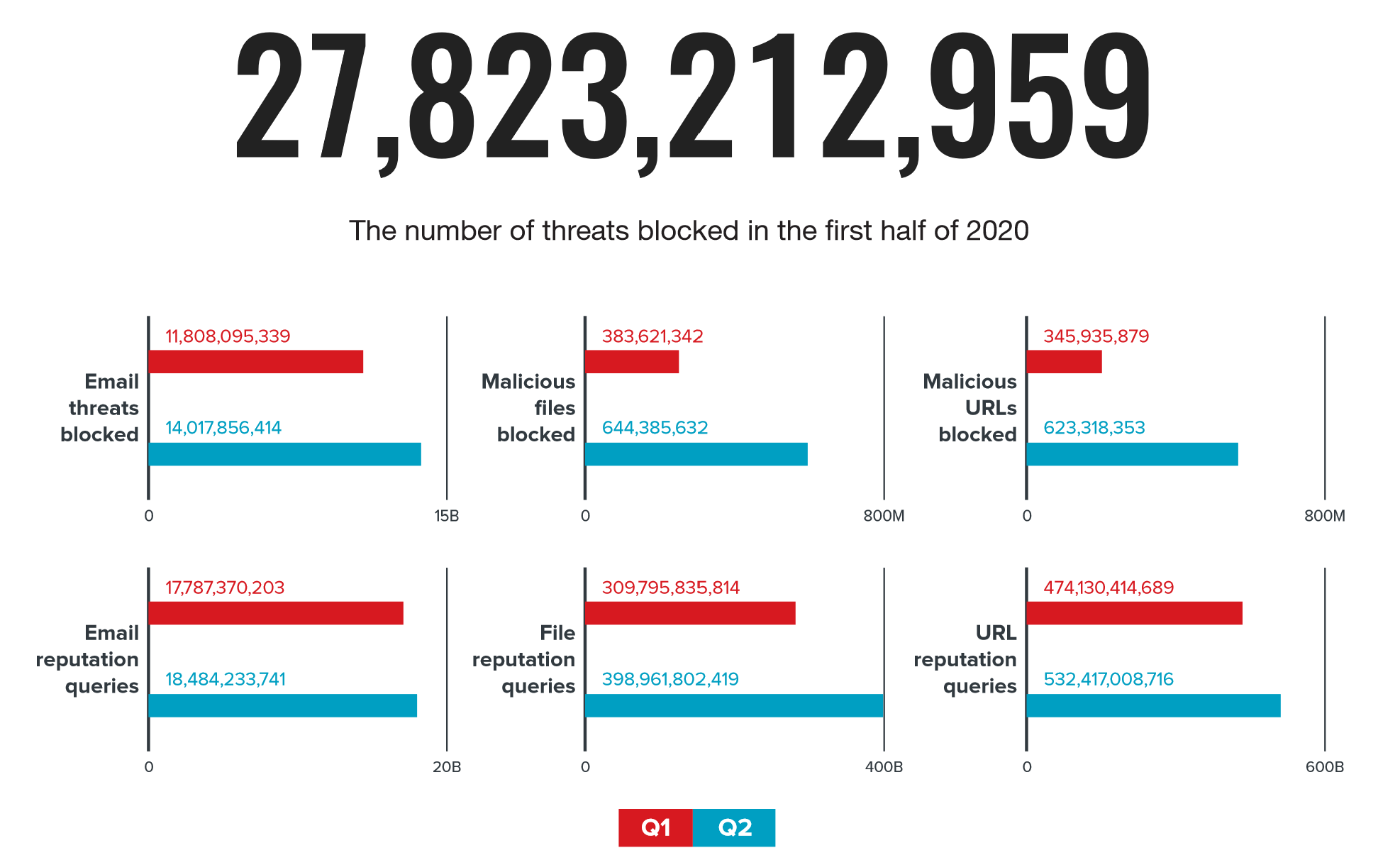

2020年前半にTrendMicro Smart ProtectionNetworkによってブロックされた脅威の数。以下の出典:Trend Micro

2020年前半、Trend Microのセキュリティソリューションは、悪意のある添付ファイルやフィッシングリンクを含む270億を超える不正な電子メールをブロックしました。第2四半期には、年初と比較して悪意のあるメッセージの数が大幅に増加しました。

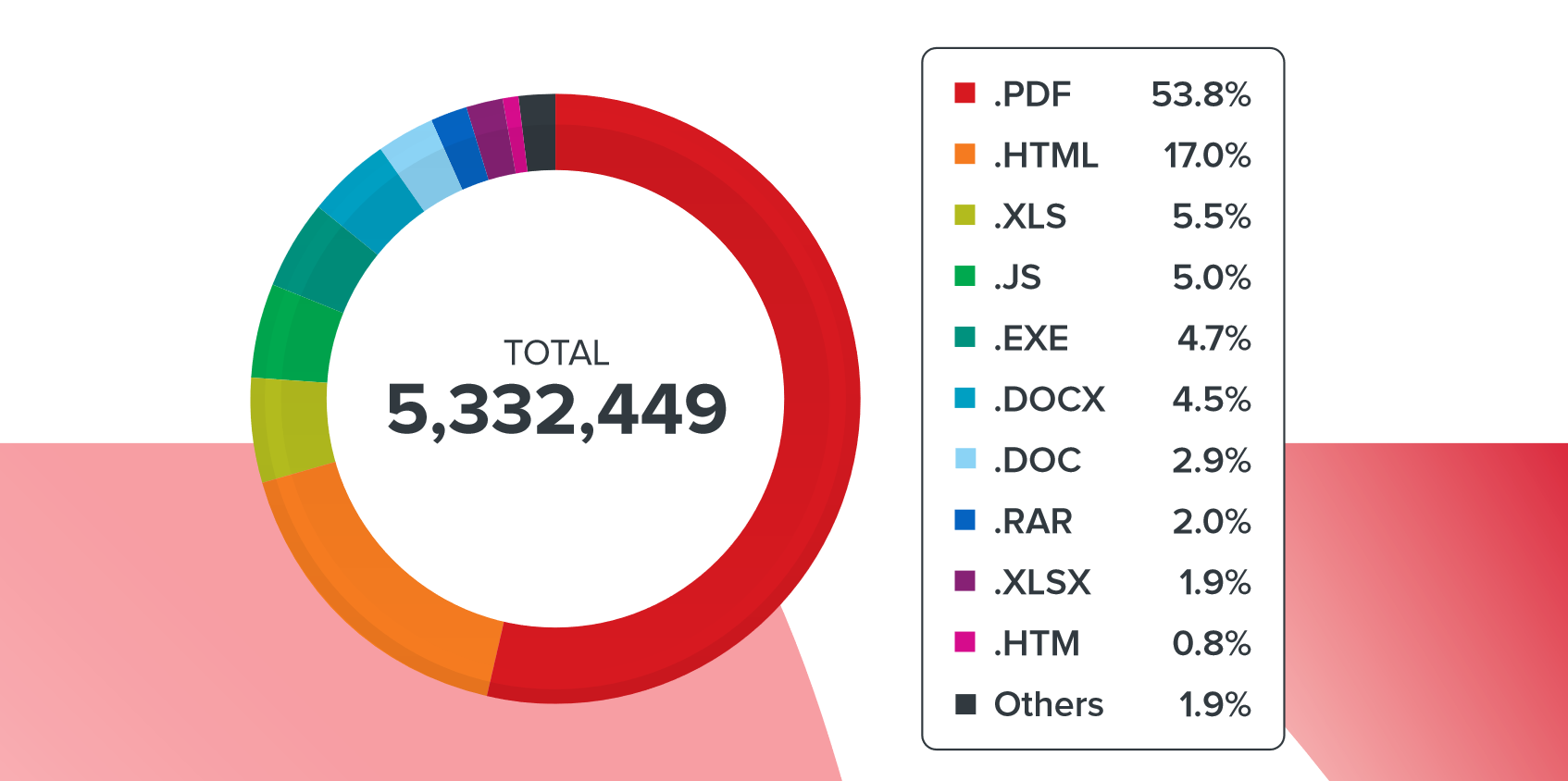

2020年前半のスパムキャンペーンにおける悪意のある添付ファイルの種類

PDFファイルは、2020年前半に最も人気のあるタイプの悪意のある添付ファイルになり、郵送物の50%以上を占めました。 2番目に人気のある添付ファイルタイプはHTMLファイルでした。電子メールの約6%にXLS添付ファイルが含まれていましたが、JavaScriptファイル、実行可能ファイル、およびMSWordドキュメントは少し人気がありませんでした。

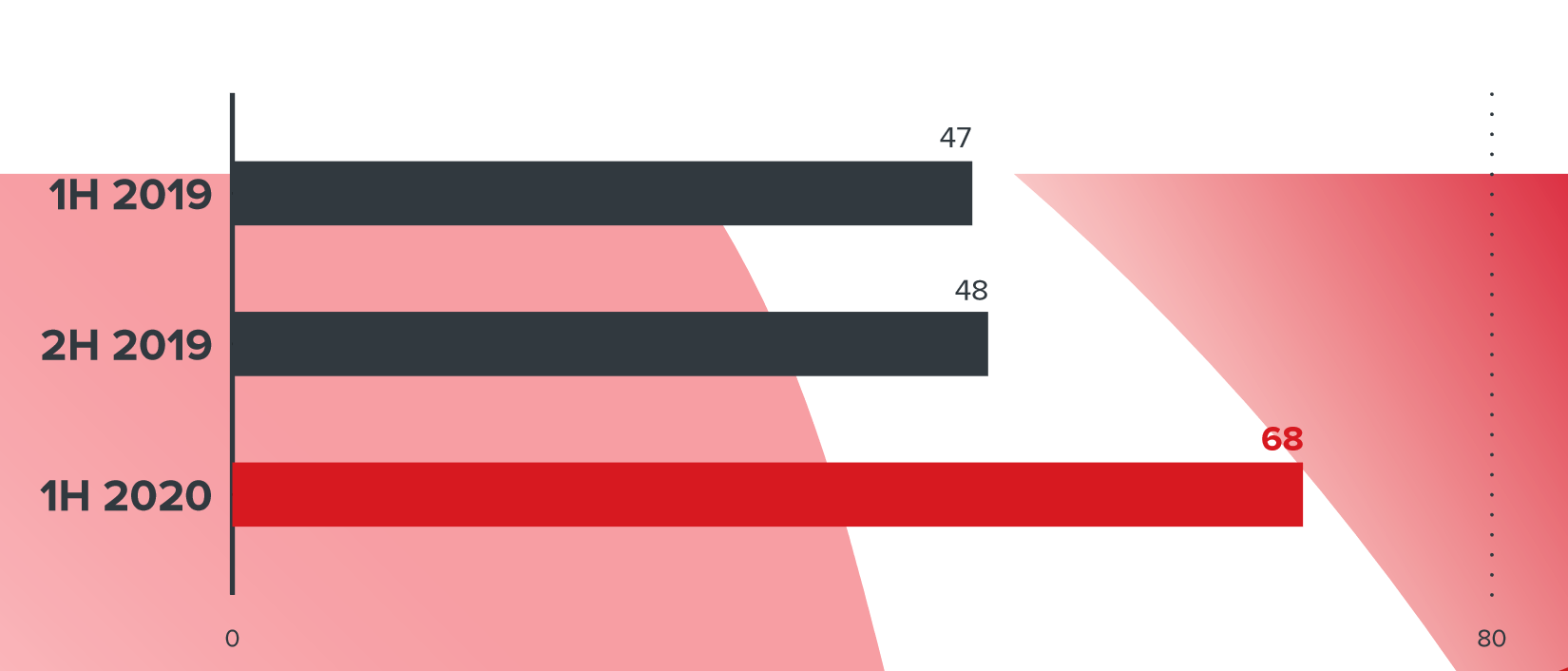

ランサムウェアの数-2019年と2020年のキャンペーン

におけるランサムウェア2020年の特徴は、ランサムウェアランサムウェアの人気の高まりでした。 2019年と比較して、その数は45%増加しました。今年の1月から6月にかけて、このタイプのマルウェアの68の新しいファミリが発見されました。

6か月間に検出されたモバイルマルウェアサンプルの数

モバイルの脅威の数も増え続けており、キャンペーンはより洗練されています。たとえば、3月末に、Operation PoisonedNewsと呼ばれる不正なサイバー攻撃を発見しました。これは、香港のiOSユーザーに対する水飲み場攻撃でした。 iOSデバイスのユーザーは、ソーシャルネットワークやメッセンジャーのさまざまなフォーラムのニュースへのリンクを受け取りました。これらのリンクは関連するニュースサイトにつながりましたが、iOS12.1および12.2の脆弱性を悪用する悪意のあるコードを含む非表示のiframeが含まれていました。攻撃はLightSpyでデバイスを感染させ、攻撃者がコマンドを実行してデバイス上のファイルを操作できるようにしました。

広告詐欺は、依然としてモバイルユーザーに対する最も一般的なタイプの攻撃です。 Google Playの悪意のあるアプリケーションは、便利なユーティリティになりすましており、インストール後、ユーザーに広告を表示したり、銀行カードデータやユーザーの個人データを盗んだりするなど、その他の不要なアクションを実行します。

2019- 2020年のBEC攻撃の試行回数の変化グラフ上

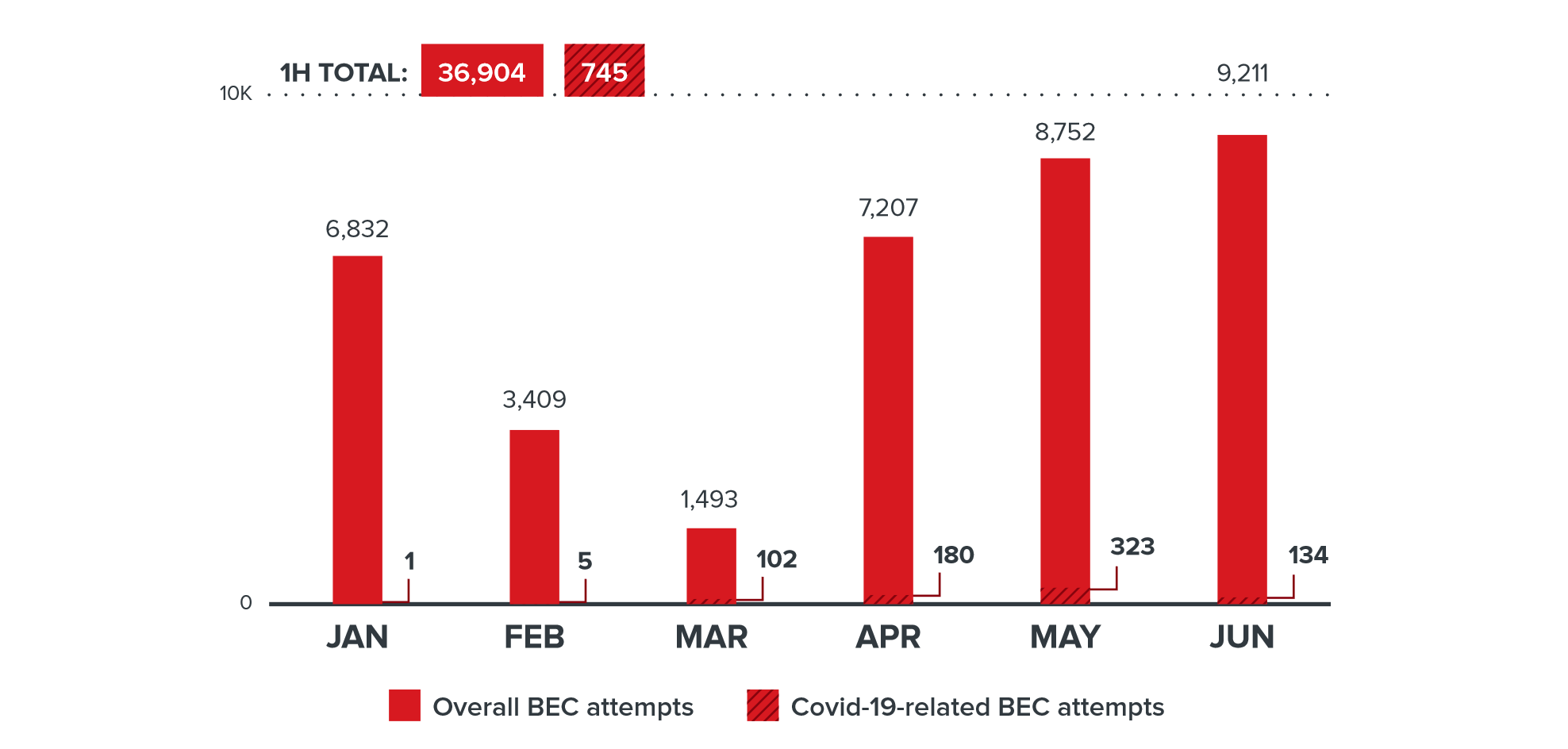

2020年のもう1つの特徴は、ビジネス通信の侵害を目的とした攻撃の数の増加です(Business Email Compromise、BEC)。 2019年下半期と比較して、BECキャンペーンの数は19%増加しました。

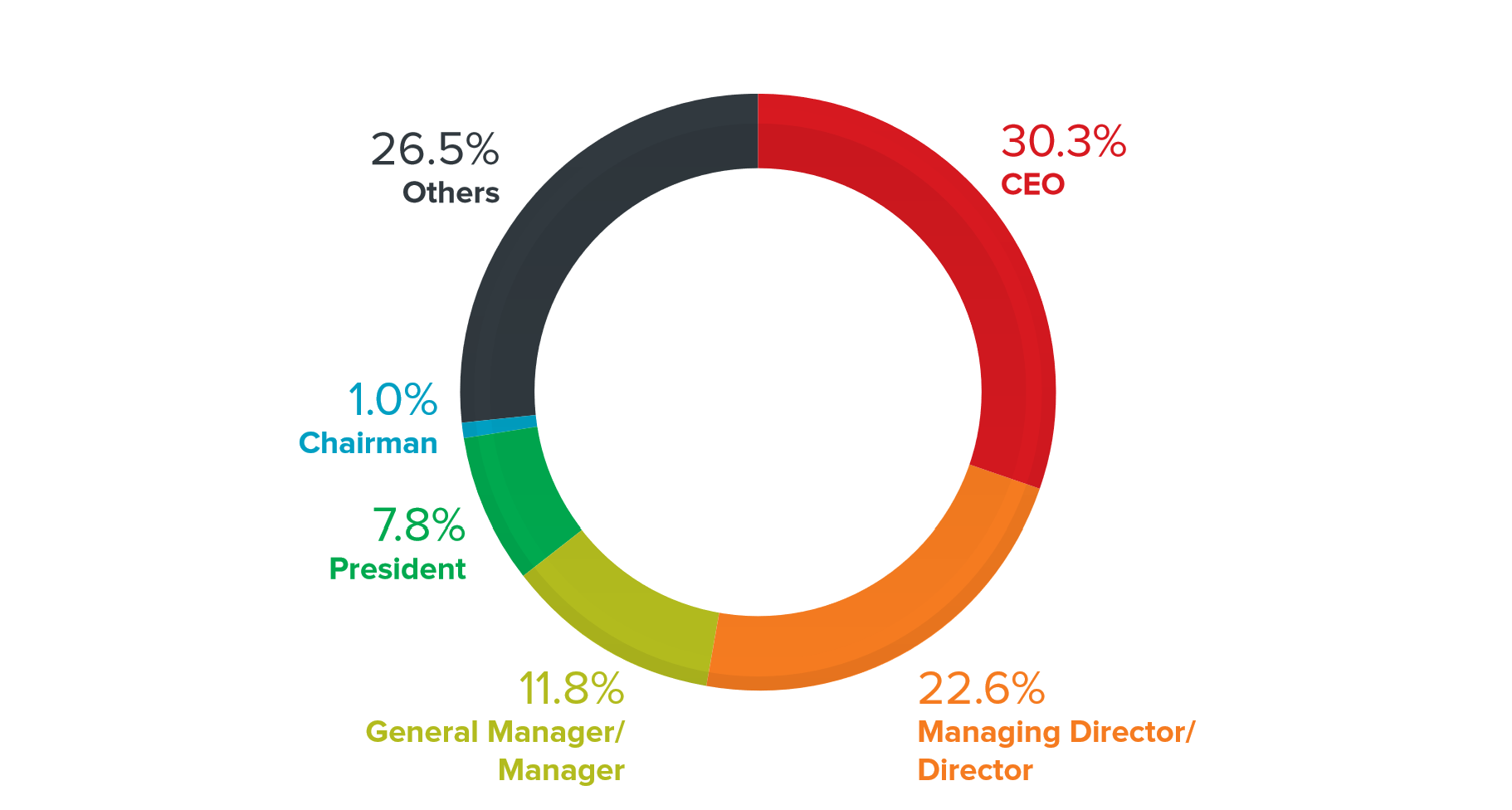

BEC攻撃の最も人気のあるターゲットは、会社のCEOでした。このカテゴリの従業員は、すべてのインシデントの30%を占めています

「CEOから」の手紙の数が減ったのは不思議です。2019年には、そのような手紙の割合は41%でした。詐欺師は、他の仕事を試し、その効果を測定している可能性があります。

当然のことながら、最も需要の高い人々は、金融に関連する人々、たとえば、財務マネージャーやCFOです。

COVID-19ブランドの攻撃の増加

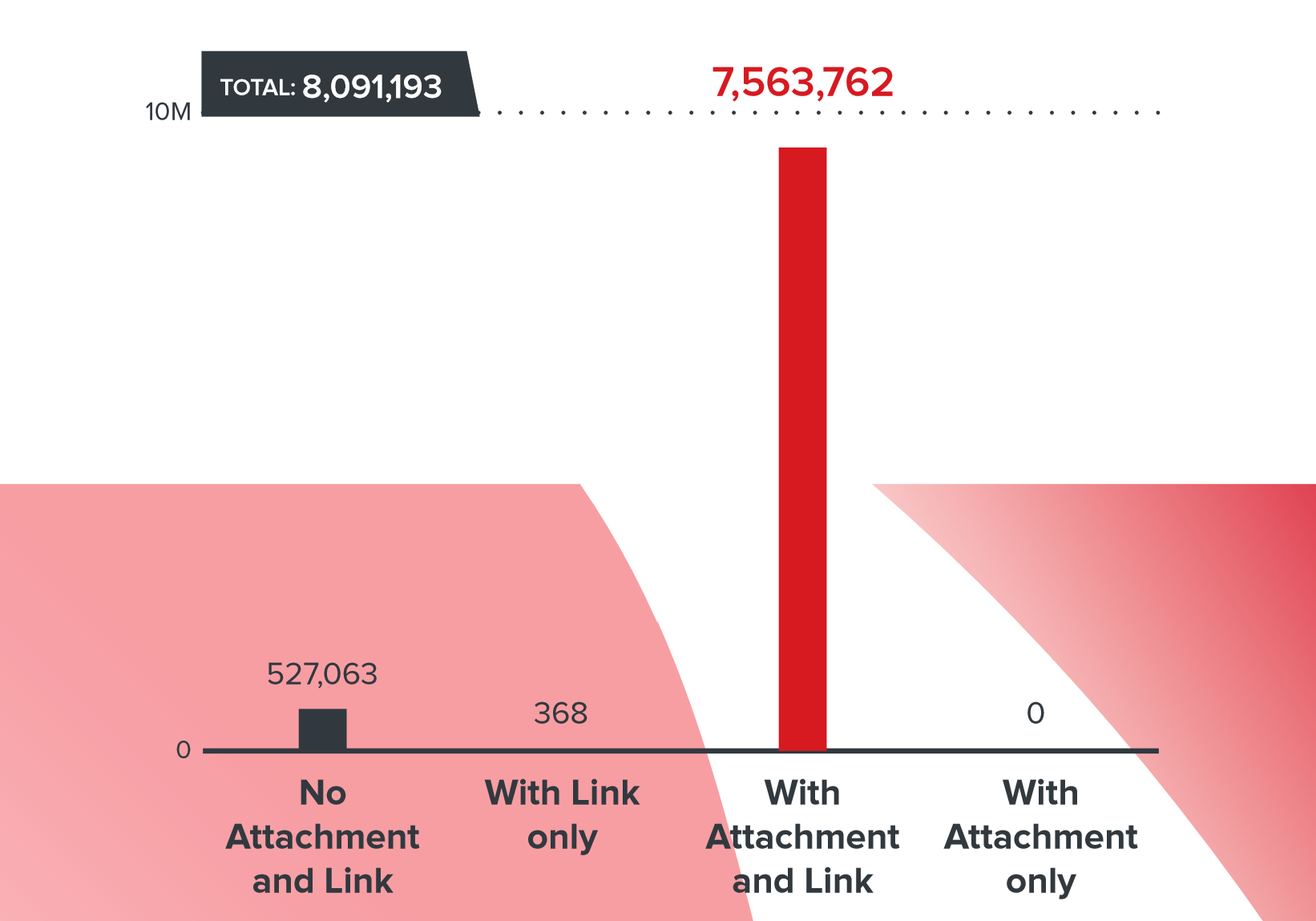

2020年1月から6月の間に、Trend Micro Smart Protection Network(SPN)は約900万のCOVID-19脅威を特定しました。これらの脅威は、パンデミックのトピックを直接的または間接的に悪用する、リンクと悪意のあるファイルを含む電子メールメッセージで構成されていました。これは、たとえば、情報提供者のアプリケーションや、ウイルスによるサービスの提供の遅延に関する通知である可能性があります。

COVIDブランドの攻撃の数と国別

の分布このような脅威の数のリーダー(ケースの38%)は米国でした。 3人の「リーダー」には、ドイツが14.6%、フランスが9.2%も含まれていました。検出されたケースのほとんどは4月に発生しました。これは、多くの国で発生率のピークに相当します。

COVID-19キャンペーンの不正な電子メールでの悪意のあるコンテンツの種類の配布

電子メールの脅威の大部分(93.5%)には、悪意のある添付ファイルと悪意のあるリンクの両方が含まれていました。リンクまたはファイルを含む文字が大幅に少なくなりました。

COVID-19テーマは、BEC攻撃でも広く使用されていました。これらのシェナニガンの有効性は、テレワークへの移行により、従業員と組織の間の通信を追跡することが困難になったという事実によって強化されました。

COVID-19に関連するBECキャンペーンの数

たとえば、BEC攻撃の1つで、犯罪者は、パンデミックに関連する銀行の変更について、潜在的な被害者の従業員に通知を送信し、香港の受信者のアカウント「ミュール」を示しました。

COVID-19に関連する悪意のあるサイトに移動する試みは、年間を通じて増加し、4月にピークに達しました。これらのサイトのほとんどは、たとえば次のようなパンデミック詐欺に使用されています。

- コロナウイルス感染からユーザーを保護したとされるアプリケーション。代わりに、被害者のデバイスをボットネットに追加しました。

- 存在しないWHO承認のワクチンキットをわずか4.95米ドルで販売。

- パンデミックによるさまざまな種類の損害に対して偽の補償を発行する。

- 米国で「税制上の優遇措置」を取得するための資格情報と銀行カードの詳細の盗難。

新しい現実への適応

検疫の制限に直面して、企業は従業員のかなりの部分を遠隔地の仕事に移すことを余儀なくされました。このような体制の安全を確保するために、いくつかの問題を一度に解決する必要がありました。

- - ;

- ;

- , ;

- -;

- .

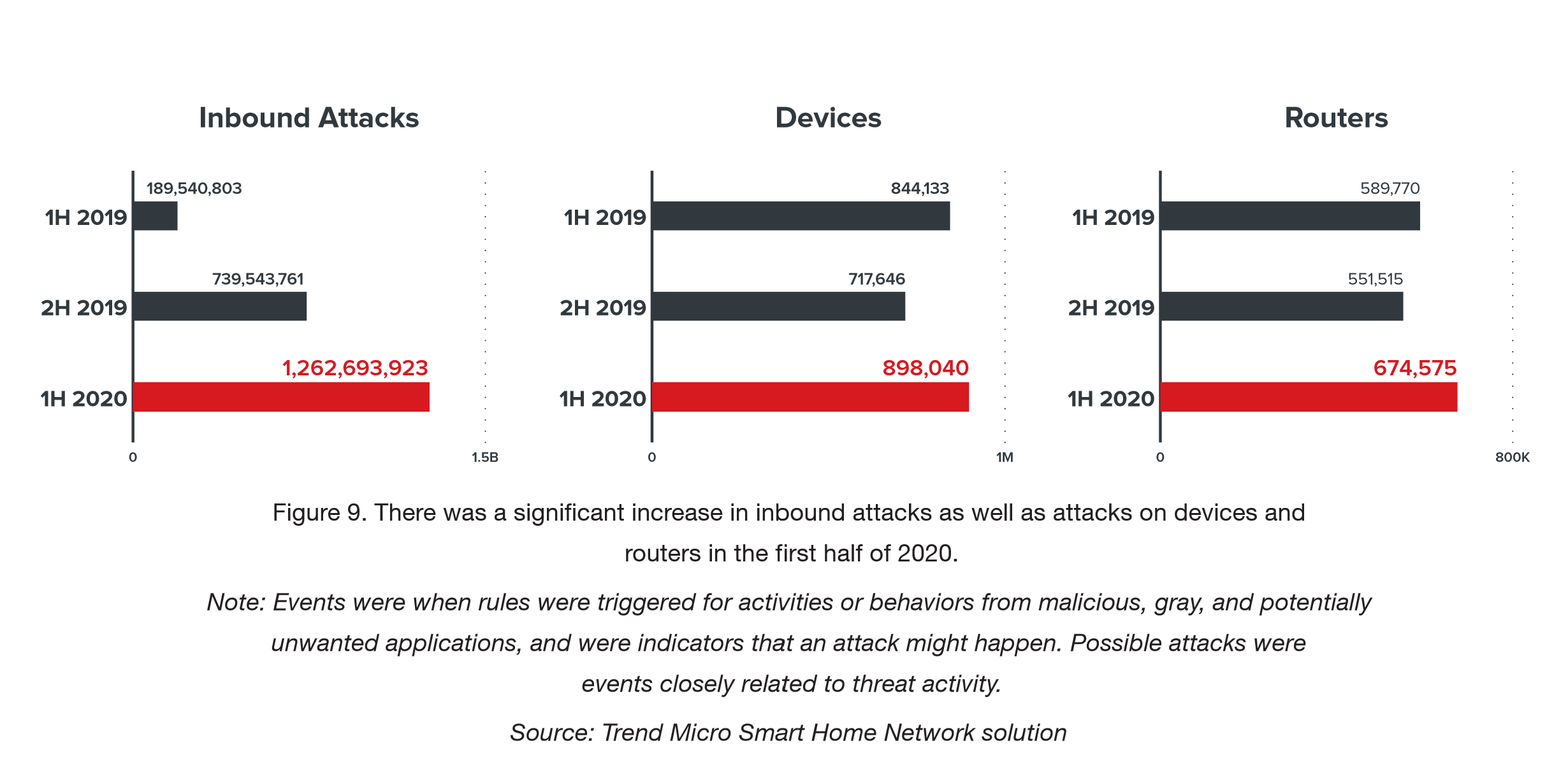

サイバー犯罪者も新しい現実を利用して、ホームユーザーのルーターやデバイスを積極的に攻撃し始めました。

2019年から2020年のホームユーザーのデバイスへの攻撃の数。

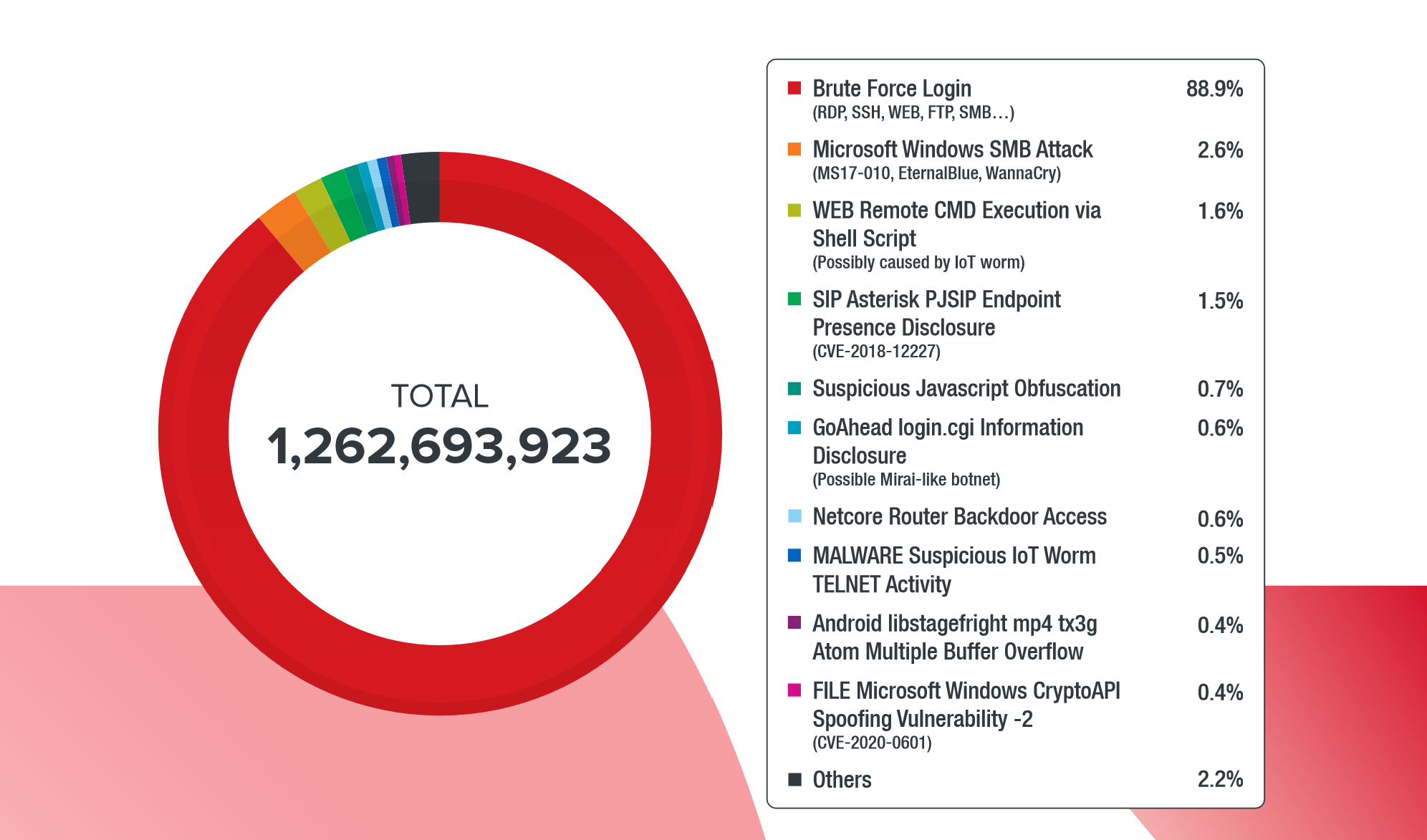

すべての攻撃のほとんどは、リモートアクセス用のさまざまなサービス(RDP、SSH、FTP)に対するブルートフォース攻撃です。そのような攻撃のシェアはほぼ90%でした。

ホームユーザーのデバイスに対する攻撃の種類の分布ホームユーザーで

リモートで動作するルーターやその他のデバイスの侵害は、攻撃者にそれらを使用して企業ネットワークを攻撃する機会を提供します。

ビデオ会議サービスに対するZumbombingおよびその他の攻撃

絶え間ないコミュニケーションの必要性により、Zoom、Cisco Webex、Google Meet、Microsoft Skype、およびその他のビデオ会議プラットフォームの使用が爆発的に増加しています。新しい用語の出現を引き起こしたセンセーショナルな現象の1つは、Zoomサービスを使用して開催された会議へのトロール攻撃でした。これらの攻撃の間、部外者はプライベートな電話や集会を利用し、ポルノビデオの再生や他の参加者の侮辱など、さまざまな程度の猥褻さのショーを上演しました。

ビデオサービスの人気は別の方法で悪用されました。詐欺師は、Zoomまたは別の同様のサービスに何らかの形で接続された名前のフィッシングドメインを登録し、その後、悪意のある添加物がロードされたZoomまたはSkype配布キットのダウンロードを提案しました。

ランサムウェアキャンペーン

今年のランサムウェアのインシデント数は昨年に比べて大幅に減少しましたが、品質は変化しています。

2019〜2020年のランサムウェア攻撃に関連して検出されたコンポーネントの数ランサムウェアの

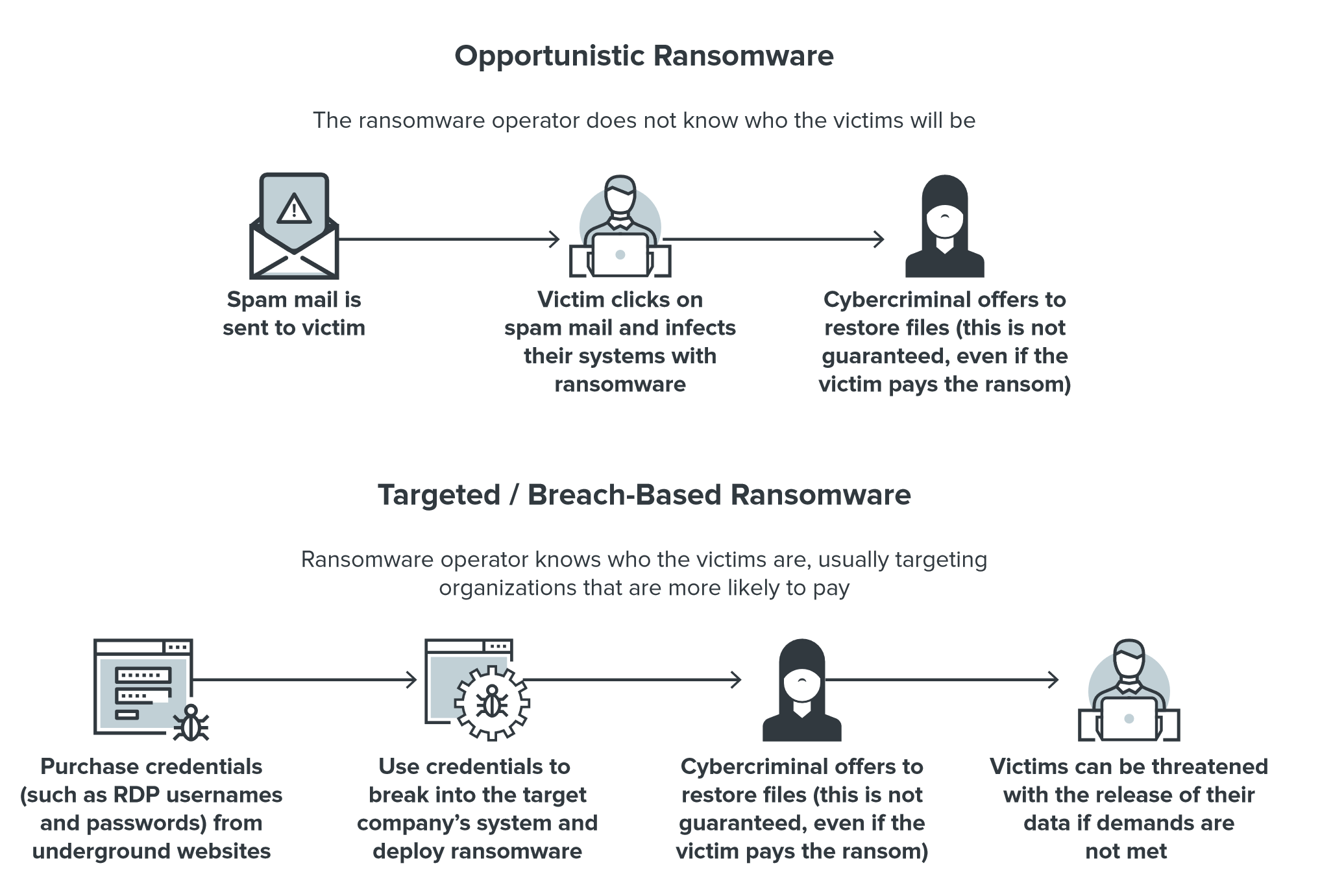

オペレーターは、ささいなことに時間を浪費することはなくなり、何千ものスパムメールを全員に送信し、少量の身代金を要求します。現代の攻撃者は、大企業、医療機関、または政府機関を標的にし、大規模な身代金を要求することを好みます。このアプローチは、身代金が得られる可能性を高めます。これは、攻撃が何回も報われることを意味します。身代金

攻撃

の「古い」新しい変種センセーショナルなWannaCryは、身代金の形で収集するものがはるかに少なくなりましたたとえば、リュックの身代金は1回の攻撃で獲得できます。

リュックは重要な産業の企業を攻撃します。これらの組織によって保存および処理されるデータの重要性により、マルウェアオペレーターは巨額の身代金を要求できます。Covewareのレポートによると、2020年の第1四半期に、 Ryukの平均身代金は130万ドルに上昇しました。

最新のランサムウェアのもう1つの特徴的な変更は、ハッキングのために脆弱性や盗まれた資格情報を悪用するターゲットキャンペーンを通じた主な配布です。

結論と推奨事項

パンデミックは私たちの生活だけでなく、ソフトウェア会社の考え方も変えました。彼らは新しい現実を認識し、セキュリティへの新しいアプローチを採用しました。

- Microsoft , Windows 7, Windows 10: 2020 99, ( — 129 Patch Tuesday);

- Zoom ;

- .

困難な時期には、信頼できるセキュリティ技術が必要です。企業の情報システムの個々のコンポーネントを個別にツールして1レベルで保護するだけではもはや十分ではありません。階層化されたソリューションのみが、電子メール、ユーザーデバイス、サーバー、ネットワーク、およびクラウドインフラストラクチャに対するマルチコンポーネントおよびマルチプラットフォームの脅威に対する複合的な保護を提供できます。

理想的には、このようなソリューションは、ITスタッフが時間とリソースの大部分をアラートやその他のデータの山をふるいにかけることに費やすことなく、全体像を把握できるようにする幅広いメトリックと分析を提供する必要があります。

攻撃者がパンデミックから利益を引き出すために使用する方法は同じままです。ウイルスによって引き起こされる恐れと不確実性のために、社会工学はさらに効果的になりました。現在の環境では、組織は、サイバーセキュリティ認識プログラムを通じて安全な行動についてリモートユーザーを教育することに特に注意を払う必要があります。

ユーザーは、会社の情報リソースとリモートでやり取りするときに、警戒と常識を働かせる必要があります。

必須の解決策を必要とするもう1つの問題は、ユーザーの個人用デバイスへの更新の迅速な配信です。リモートユーザーを標的とする攻撃の数が増えるにつれ、デバイスを最新の状態に保つことで、企業ネットワークのセキュリティが向上します。