VeraCryptは、Windows、Mac OSX、およびLinuxでエンドツーエンドの暗号化に使用されるTrueCryptの無料フォークであり、システムドライブ、個別の内部または外部ドライブを暗号化するか、コンテナファイルを使用して仮想ドライブを作成できます。

この記事では、隠しパーティションを使用して暗号化されたディスクを作成するためのVeraCryptの興味深い機能について説明します。この方法は、「あいまいな暗号化」方法とも呼ばれ、2番目のボリュームの存在を否定する可能性があります。正しいパスワードがないと、隠しボリュームの存在を証明することはできません。

キーファイルの作成

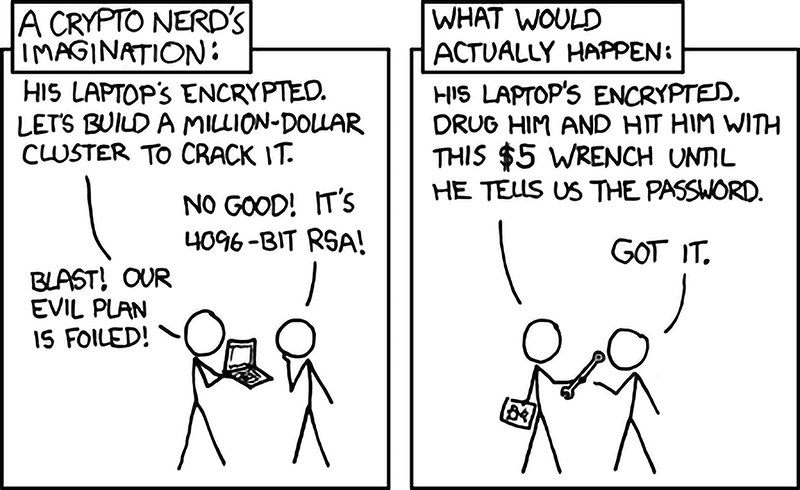

暗号化されたパーティションを操作するために、キーファイルの存在は必要ありませんが、データを最大限に保護する場合、たとえば、「熱直腸暗号分析の方法」としても知られる強制攻撃に対する十分に高い耐性を確保するための別の要因として、それは不要ではありません。 ..。

この場合、外部メディアに2つのキーファイルがあり、そのうちの1つは、安全な安全な保管ボックスなど、十分に安全な場所に保存されると想定されます。

脅威が発生すると、2番目のコピーは破棄されます。したがって、隠しパーティションの存在が判明し、そこからパスワードが強制的に抽出された場合でも、キーファイルがないと暗号化された情報にアクセスできません。

VeraCryptには、特定のサイズのランダムデータを使用してファイルを作成できるキーファイル生成ツールがあります。これを行うには、[サービス]メニュー-[キーファイルジェネレータ]から開始し、必要なキーファイルの数とそのサイズを設定し、マウスで無秩序な動きをしてエントロピーを生成します。その後、キーファイルを保存します(この場合は、そのコピーも作成します)。

暗号化されたパーティションの作成

非表示の暗号化されたボリュームを作成するには、最初に通常の(外部の)暗号化されたボリュームを準備する必要があります。作成するには、メニューの[ツール] -[ボリューム作成ウィザード]から実行します。

「非システムパーティション/ディスクの暗号化」を選択して、暗号化されたディスクを作成しましょう(私の場合は小さなSSDディスクです)。全く別のディスクがない場合は、「使用できる暗号化されたファイルコンテナを作成しますので、」さらに仮想ディスクとしてマウントされ、以降のすべての命令も有効です。

ボリュームタイプを「HiddenVeracryptvolume」に設定します「ボリュームモード」「通常」(新しいボリュームを作成するとき)。配置ボリュームは、暗号化されたボリュームが作成されるドライブを選択します。ファイルコンテナを作成する場合は、ファイルの作成場所を指定する必要があります。

ボリューム作成モードディスクが空の場合は「作成してフォーマット」、ディスクに暗号化が必要なデータがすでにある場合は「その場で

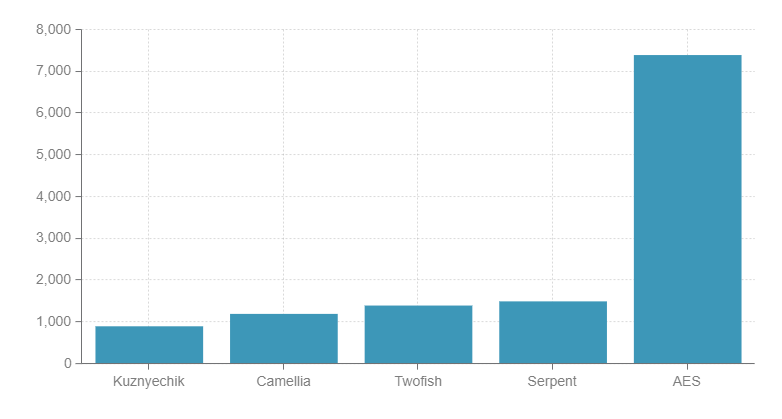

暗号化」。5つの暗号化アルゴリズムのいずれかを選択できるにもかかわらず、AESで十分であるため、暗号化アルゴリズムはAESのままです。信頼性が高く高速です(VeraCryptでは、AES-NI命令セットを備えたプロセッサを使用する場合、このアルゴリズムのハードウェアアクセラレーションがサポートされ、デフォルトで有効になっています)。

メモリ内の平均暗号化/復号化速度(12スレッド、App.AESアクセラレーションが有効、Mb / s、それ以上の方が良い):

強力なパスワードを設定しましょう(この記事では、強力なパスワードを選択する方法について説明しました)。

おもしろ情報:フルディスク暗号化を使用した「最も欲しかったハッカー」であるジェレミーハモンドのパスワードは、彼の猫の名前「Chewy123」でした。

ボリュームをフォーマットする前に、暗号化に必要なレベルのエントロピーを作成するために、マウスを数回無秩序に動かす必要があります。「クイックフォーマット」オプションは、非表示のパーティションを作成することを目的としているため、使用しないでください。大きなファイル(> 4GB)を保存する予定がない場合は、ファイルシステムタイプをFATのままにしておくことをお勧めします。

非表示のボリュームを作成する

ボリュームウィザードで、[非システムパーティション/ディスクの暗号化]を選択します。ボリュームモード「VeraCryptHiddenVolume」。作成モード「ダイレクトモード」。前の手順で暗号化されたデバイスまたはコンテナを選択しましょう。以前に作成したパスワードを入力し、[次へ]をクリックします。

非表示ボリュームの暗号化のタイプを示しましょう。上記のように、デフォルト設定のままにしておくことをお勧めします。この段階で、追加の保護手段としてキーファイルの使用を追加できます。

次のステップでは、非表示のボリュームを作成するためにメインボリュームから「取得」するスペースを決定します。ボリュームを設定する以降のプロセスは、外部ボリュームの設定と同様です。

外部ボリュームの取り付け

ボリュームのマウントには時間がかかる場合があります。これは、キー生成中の反復回数が多いため、「正面から」の攻撃に対する耐性が10倍になります。

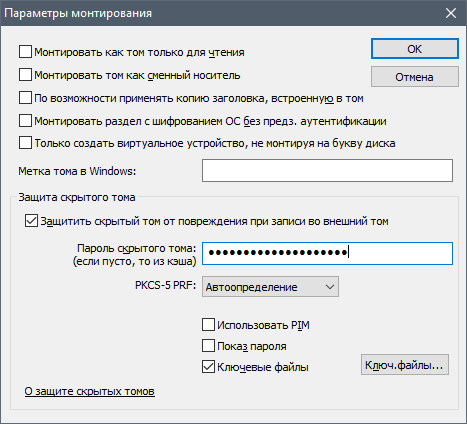

外部ボリュームをマウントするには、[マウント]をクリックし、[オプション]を開いて、[非表示ボリュームを書き込み中の損傷から保護する]オプションを設定し、非表示ボリュームのパスワードとキーファイルを指定します。

非表示のボリュームは外部ボリュームの一部であり、保護せずに外部ボリュームに書き込むと非表示のボリュームが損傷する可能性があるため、外部ボリュームをマウントするときのセキュリティオプションを有効にする必要があります。(このメカニズムが作成された)強制的に外部ボリュームをマウントするように強制された場合、当然、通常のボリュームとしてマウントします。VeraCryptは、これが外部ボリュームであることを表示せず、通常のボリュームのように見えます。

外側のボリュームには、見た目や機密性の高い情報を格納できますが、最も価値のあるものはすべて非表示のボリュームに格納されます。

隠しボリュームのマウント

非表示のボリュームをマウントするには、[マウント]をクリックし、非表示のボリュームのパスワードとキーファイルを指定します。非表示のボリュームがマウントされると、VeraCryptは「非表示」マークを追加します。

攻撃ベクトル

額攻撃:

強力なパスワードを使用したブルートフォース攻撃は効果がありません。これは、VeraCrypt開発者が準備していたシナリオであり、キーファイルが存在する場合、まったく効果がありません。

暗号化キーの抽出:

理論的には、電源がオフになっているコンピューターにアクセスすると、メモリまたは休止状態とページングファイルから暗号化キーを抽出する可能性があります。このような攻撃に対抗するには、[設定]-[パフォーマンス]メニューでRAM内のキーとパスワードを暗号化するオプションを有効にし、ページングファイルと休止状態を無効にすることをお勧めします。

隠しコントロール:

データを暗号化された形式で保存すると、デバイスの紛失、没収、盗難の場合にデータを保護できますが、攻撃者がリモート制御機能を備えたマルウェアを使用するなど、ネットワークを介してコンピュータを隠し制御できる場合、現時点でキーファイルとパスワードを取得することは難しくありません使用する。ネットワークセキュリティのトピックは非常に広範囲であり、この記事の範囲を超えているため、これらのタイプの攻撃に対抗するためのオプションについては検討しません。