vmware製品を使用する人は誰でも、証明書の問題が多くの苦痛と苦痛を引き起こす可能性があることを知っているか、知らないのです。したがって、このレーキを踏まないように、次のような製品の証明書を作成および変更する方法を示します。

- VMware Vcenter Server 6.7

- VMware Replication Server 8.3

- VMware Site Recovery Manager 8.3

このために必要なもの:

- 証明書

- パテ

- 少し我慢

証明書を準備します。ActiveDirectory証明書サービスとopensslv1.1.1hの役割を持つ通常のWindowsサーバー2019を使用します。

ここからダウンロードできます。

1.証明書の作成

証明書の発行にはローカルサーバーを使用しますが、この方法は証明書の発行や商用サイトに適しています。

認証機関への依頼を準備しましょう。

FQDNのような名前を付けました。

- vCenter Serverのの名前はvc.home.localとIP 192.168.233.11

- 名前のVMware Replication ServerのI vr.home.localとIP 192.168.233.12

- VMwareのサイト回復も管理srm.home.localとIP 192.168.233.13

これらの名前については、opensslプログラムでリクエストと秘密鍵を準備します。このために、内容を含む小さな構成ファイルvc.cfgを作成します。次に、新しいサーバーごとに、サーバー名とIPアドレスを置き換えて、このファイルの内容を変更します。

[req]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = v3_req

prompt = no

[req_distinguished_name]

countryName = RU

stateOrProvinceName = RO

localityName = RnD

organizationName = HOME

commonName = vc.home.local ()

emailAddress = root@home.local

[v3_req]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment, keyAgreement

subjectAltName = @alt_names

[alt_names]

DNS.1 = vc.home.local ()

IP.2 = 192.168.233.11 ()次に、openssl 1.1 Dovc.home.localを使用

します

openssl req -batch -new -newkey rsa:2048 -nodes -keyout vc.home.local.key -out vc.home.local.req -config vc.cfg1.2 vc.cfgでサーバーの名前とIPを変更し、キーを解放してvr.home.localを要求します

openssl req -batch -new -newkey rsa:2048 -nodes -keyout vr.home.local.key -out vr.home.local.req -config vc.cfg1.3 vc.cfgでサーバーの名前とIPを変更し、キーを解放してsrm.home.localを要求します。

openssl req -batch -new -newkey rsa:2048 -nodes -keyout srm.home.local.key -out srm.home.local.req -config vc.cfg1.4さらに、vcenterサービス(vpxd、vsphere-webclient、vpxd-extension)の証明書が必要です。

これらは、次のコマンドで作成します。

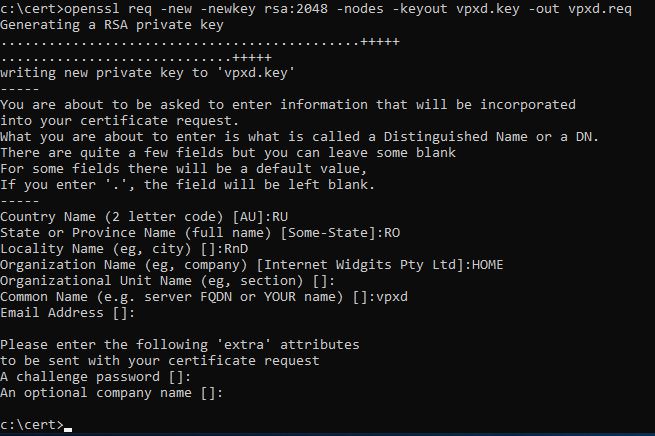

openssl req -new -newkey rsa:2048 -nodes -keyout vpxd.key -out vpxd.req小さなウィザードに入り、自分自身または会社に関する情報を入力します。必ず「共通名」欄にサービス名をご記入ください。残りのサービスについても同じ手順を繰り返します。その結果、秘密鍵と証明書のリクエストを受け取ります。

キーと証明書のリクエストの生成

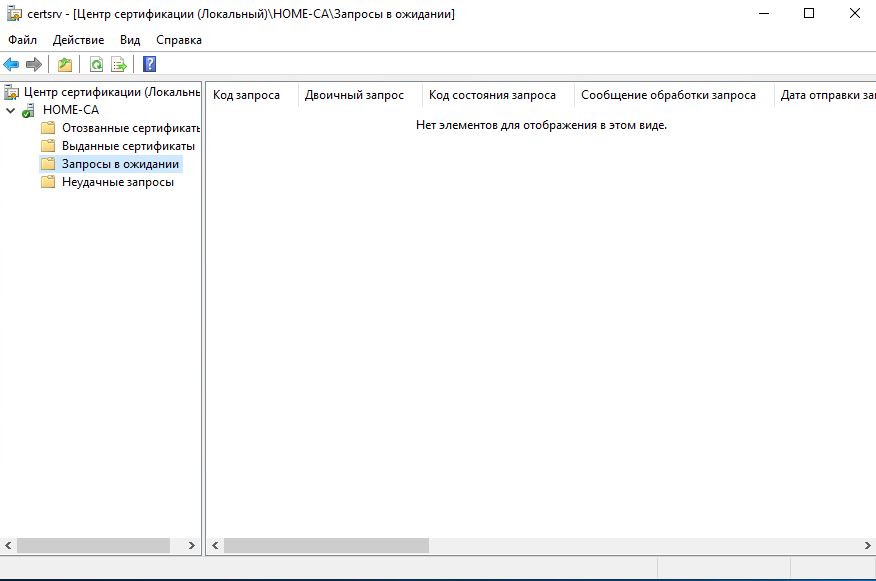

これですべてのリクエストとキーの準備が整いました。証明書の発行を始めましょう。証明書発行センターに移動します。認証機関コンソールを起動します。

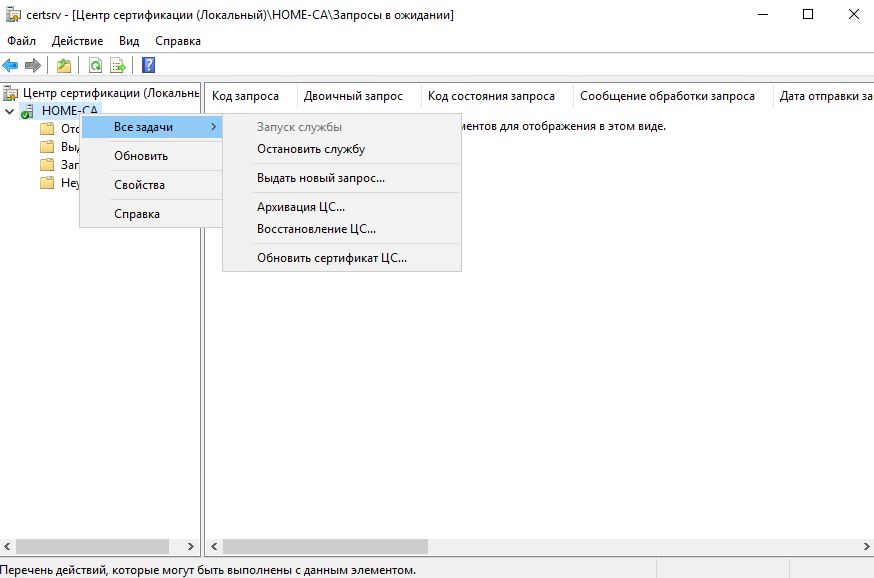

次に、サーバールートを右クリック(pkm)して、[新しいリクエストの発行]を選択します。

req拡張子の付いたリクエストファイルを選択します。[保留中のリクエスト

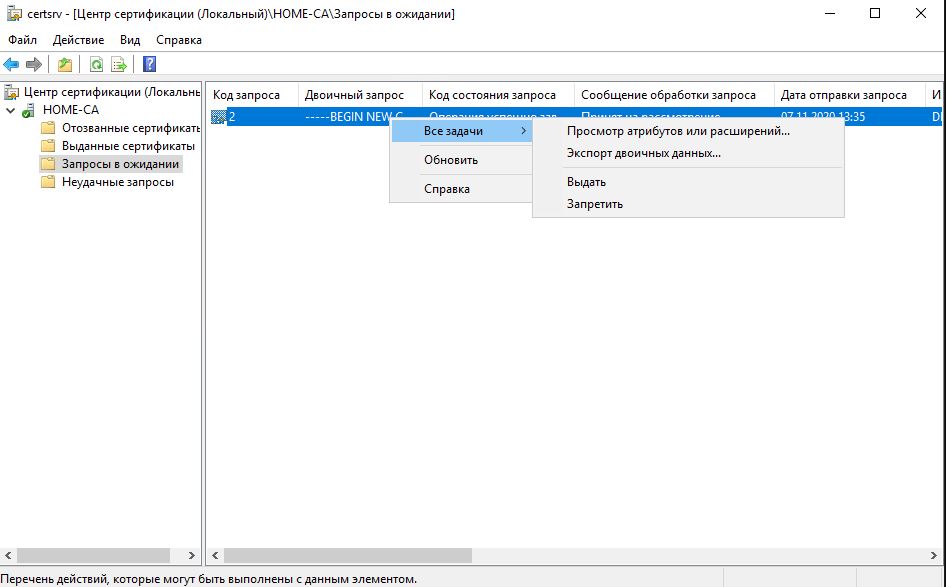

]メニューに移動します。空の場合は、F5キーを押すと、ウィンドウが更新されます。次に、pkmを押して、[発行]を選択します。

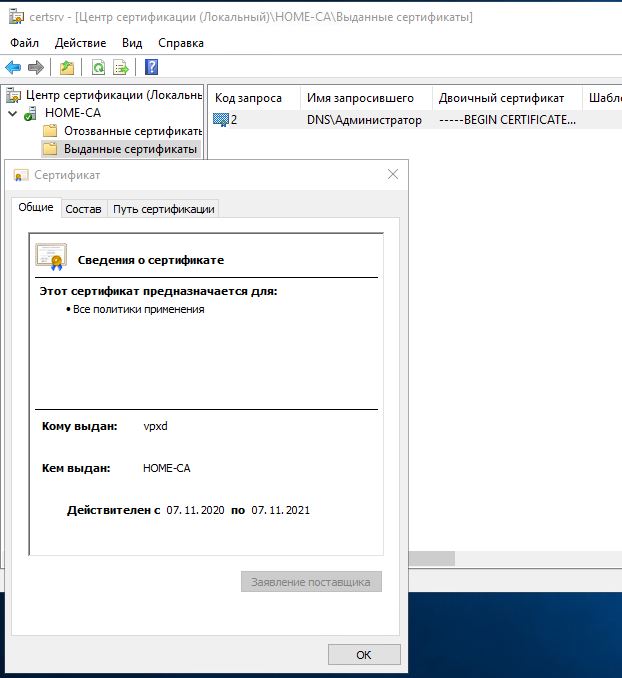

次に、[発行済み証明書]メニューに移動して、証明書を開きます。

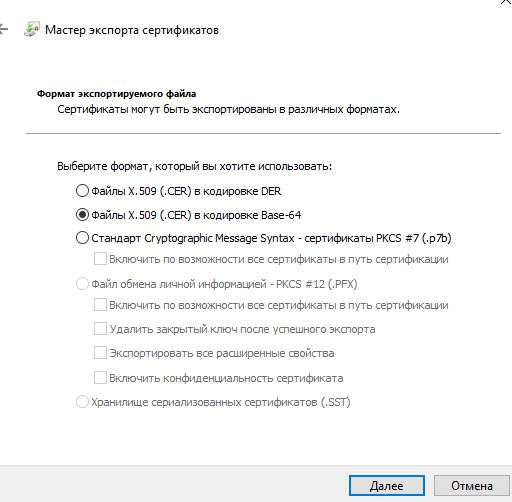

次に、それをディスクに保存する必要があります。これを行うには、[構成]タブに移動し、[ファイルにコピー]ボタンをクリックします..。次に、ウィザードが表示されてファイルが保存されます。Base64とファイル名(この場合はvpxd.crt:

証明書の保存)を選択する必要があります。

すべての証明書に対して発行手順を繰り返します/

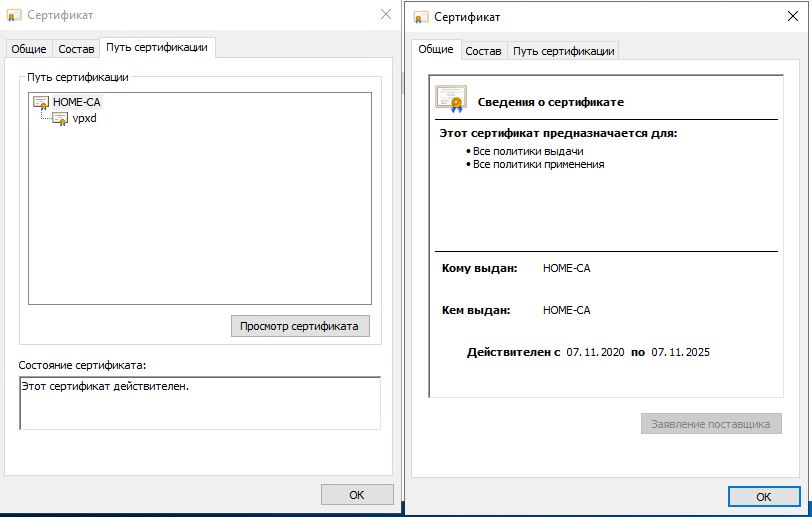

ルート証明書が必要です。これを行うには、任意の証明書を開き、[証明書パス]タブに移動し、ルート証明書を選択して、[証明書の表示]ボタンをクリックします。さらに、これまでと同じように保存します。VMware ReplicationServerとVMwareSite RecoveryManagerはこれだけではあり

ません。証明書とキーコンテナが必要です。 pfxファイル、作成は非常に簡単です。秘密鍵と証明書ファイルが必要です。

openssl pkcs12 -export -out vr.home.local.pfx -inkey vr.home.local.key -in vr.home.local.crtOpenSSLはパスワードを要求し、パスワードを考え出し、出口で切望されたファイルを取得します。

これで証明書の作成が完了し、インストールに進みます。

2.Vcenterで変更を始めましょう

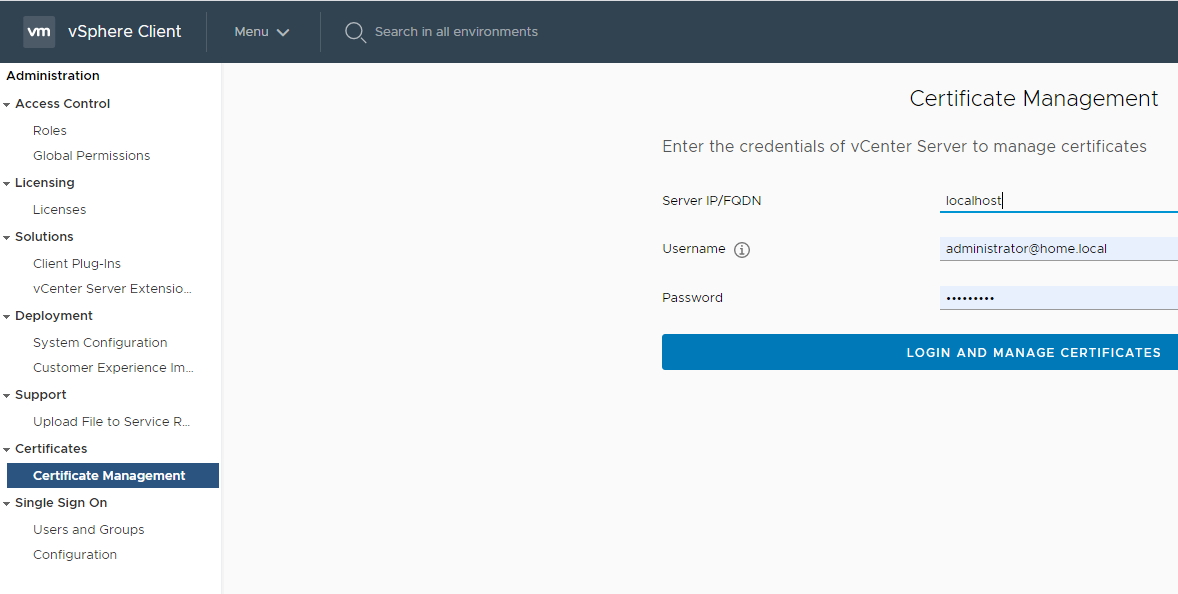

これを行うには、管理セクションに移動し、証明書セクションに移動します。管理者としてログインします。

証明書を管理するためのセクション。

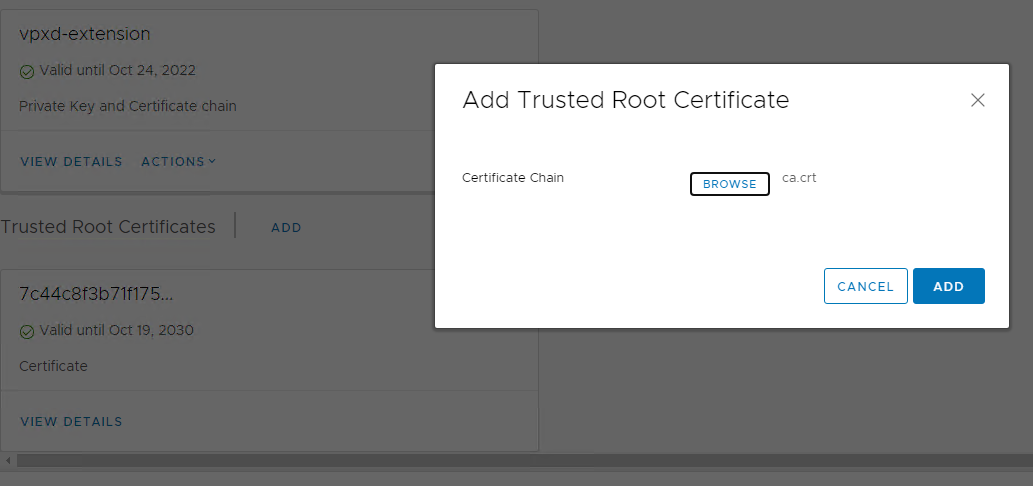

次に、コントロールパネルに移動したら、まず、ルート証明書または信頼されたルート証明書を追加します。最後までスクロールして、[追加]を押します。証明書ca.crt

を選択します。

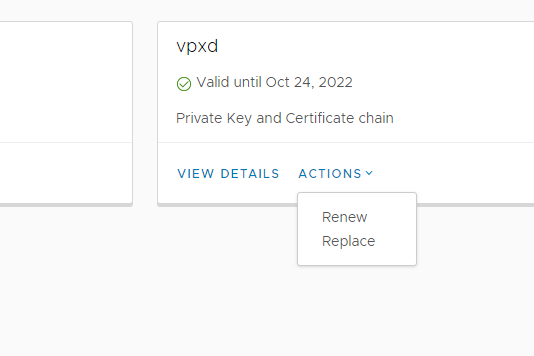

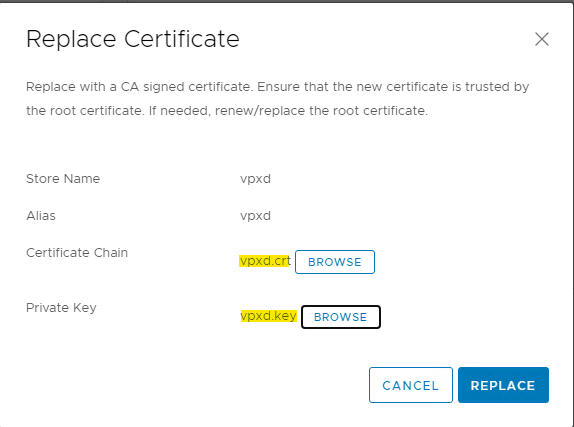

次に、メニュー項目から現在の証明書を変更します。置換:

vcenter用に作成し

た証明書を選択します。サービスの場合は、1.4項で作成したサービスの証明書を選択します。証明

書__MACHINE_CERTおよびマシン証明書vc.home.localの場合、作成します。 1.1項

コントロールパネルから利用できるすべての証明書を置き換えました。

VMware ReplicationServerおよびVMwareSite Recovery Managerのコンポーネントが不足している構成がある場合は、これに終止符を打ち、サーバーを再起動した後にVCentreを楽しむことができます。証明書の発行にスタンドアロンサーバーを使用している場合は、10年以上の証明書を作成することをお勧めします。購入する場合は、状況を見てください。

ブラウザで証明書を正しく認識するためには、オペレーティングシステムの証明書ストアにルート証明書をインストールする必要があります。

3. VMware ReplicationServerの証明書を変更します

ルート証明書は標準のWebインターフェイスにないため、vrサーバーにインストールする必要があるという事実から始めましょう。これを行うには、sshを介してサーバーにログインする必要がありますが、デフォルトでは無効になっています。オンにしましょう。仮想マシンコンソールを開き、rootとしてログインします。

sshサーバーをアクティブ化します。

/usr/bin/enable-sshd.sh次に、パテを介してサーバーに接続できます。

すべてのルートCA証明書は、パス/opt/vmware/hms/security/hms-truststore.jksに沿ったjksコンテナーにあります。

ただし、コンテナーにはパスワードがあります。次のコマンドで調べてみましょう。

/opt/vmware/hms/bin/hms-configtool -cmd list | grep keystore次に、ca.crtをサーバーに保存します。通常、これはテキストエディターを使用して行います。ローカルコンピューターでは、メモ帳で証明書を開き、クリップボードにコピーします。リモートマシンでは、貼り付けて保存したviエディターを使用します。その後、次のコマンドを使用して証明書をコンテナに書き込むことができます。

/usr/java/default/bin/keytool -import -trustcacerts -alias root -file /root/ca.crt -keystore /opt/vmware/hms/security/hms-truststore.jks -storepass 次に、追加のリクエストに「はい」と答えます。これで、ルート証明書が正常に追加されました。

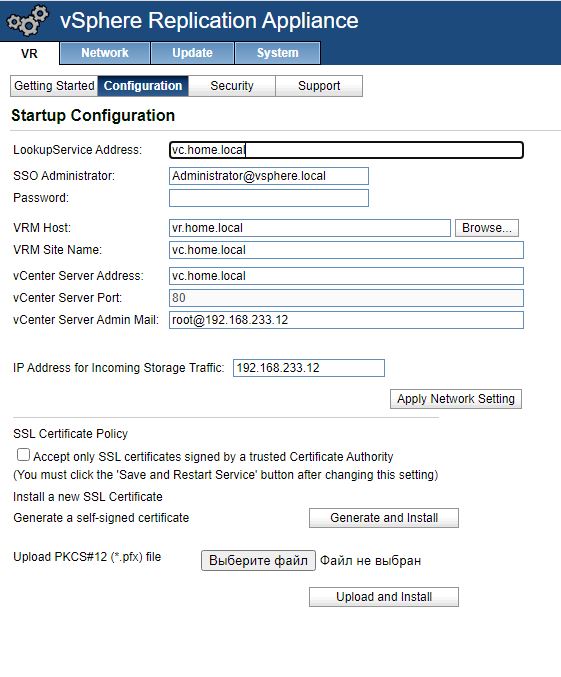

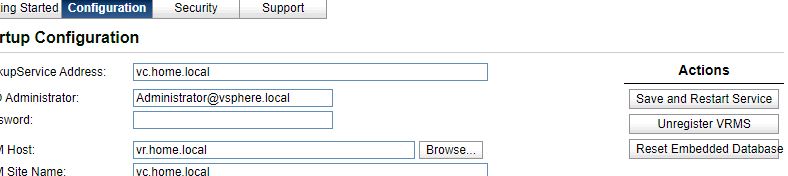

私たちは、時のサーバのコントロールパネルに入るvr.home.local:5480

に行くの設定]タブ、アップロードPKCS12(* .PFX)ファイルフィールドは、

私たちのPFXファイルを選択します。[アップロード]をクリックして、

vrサーバー構成をインストールします。

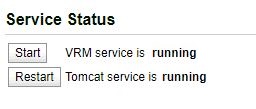

Webサーバーを再起動してログインした後、[サービスの保存と再起動]ボタンを使用して構成を保存しようとすると

、次のエラーが発生します。

Unhandled exception com.vmware.vim.vmomi.client.exception.SslException: javax.net.ssl.SSLException: Certificate thumbprint mismatch, expected:

サーバーは、センターのサービスの証明書の印刷が一致しないことを通知します。

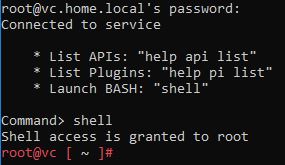

puttyを開き、vc.home.localセンターに接続します。

シェルコマンドでbashを開始します。

ディレクトリに移動します。

cd /usr/lib/vmidentity/tools/scripts/そして、このサービスのステータスを確認します。

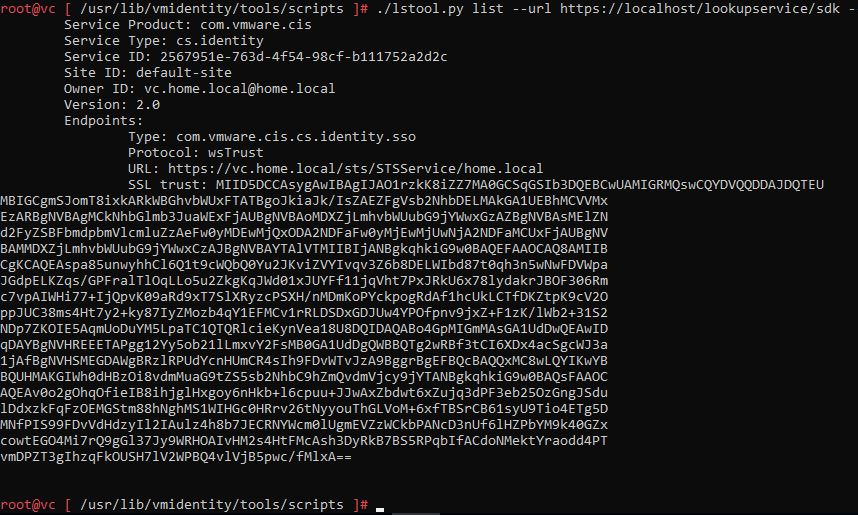

./lstool.py list --url https://localhost/lookupservice/sdk --no-check-cert --ep-type com.vmware.cis.cs.identity.sso 2>/dev/null

証明書vc.home.local.crtをテキストエディターで開いて比較すると、証明書が異なっていることがわかります。事実、センターのWebインターフェースはすべての証明書を変更するわけではありません。

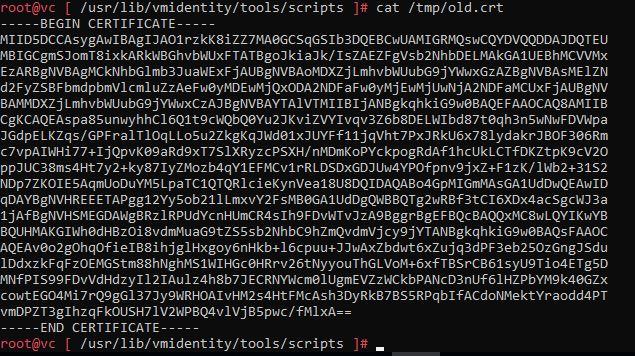

証明書の内容をファイル/tmp/old.crtにコピーします。証明書の内容は、タグの間にある必要があることを忘れないでください----- BEGIN CERTIFICATE -----と----- END CERTIFICATE -----次の

ようになります。 :

テキストエディタでvc.home.local.crtセンターの新しい証明書を開き

、ファイル/tmp/new.crtのvcにコピーします。

次に、/ tmp / old.crtファイルのsha1ハッシュを見つけます。古い証明書を置き換えるために、そこで必要になります。新着。

openssl x509 -in /tmp/old.crt -noout -fingerprint -sha1次に、置換スクリプトを実行します。

./ls_update_certs.py --url https://vc.home.local/lookupservice/sdk --fingerprint 86:0D:BB:--- ----:C7:0E:D1:3E:17:39 --certfile /tmp/new.crt --user administrator@home.local --password スクリプトの最後に、置き換えられた証明書の数がレポートに含まれます。

その後、vr.home.local:5480に移動し、構成を保存します。すべてを正しく行った場合、サーバーは構成を正常に保存し、サーバーvrサービスを開始する必要があります。

3.証明書をVMwareSite RecoveryManageに置き換えます

このサーバーでは、すべてが[証明書]メニューのWebインターフェイスから実行されます。

管理パネルに移動しますsrm.home.local:5480

- [追加]ボタンを使用してルートCAを追加します

- [変更]ボタンを使用して現在の証明書を変更します

これで、すべての証明書の変更は完了です。

ありがとうございます!