今年の3月から6月にかけて、開発者のデジタル署名が付いた悪意のあるライブラリがSolarWinds更新サーバーから配布され、同社の18,000人の顧客に届きました。感染したモジュールは最大のステルスを提供するように調整され、攻撃の次の段階では選択された犠牲者のみがリストされました。一連のバックドアがスパイ活動に使用されました(たとえば、身代金をインストールしてから強奪することはありません)。攻撃者は、影響を受けた組織のインフラストラクチャを分析し、電子メールをサーバーにリダイレクトしました。

これは複雑な標的型攻撃であり、その分析は始まったばかりです。FireEye、Kaspersky Lab、およびMicrosoftのレポートでは、悪意のあるコードのスキーム全体が明らかにされていません。しかし、これは間違いなく最も成功したサプライチェーン攻撃の1つであり、企業インフラストラクチャへのエントリポイントが完全に一致しています。

出典:

- FireEyeレポート:標的型攻撃の概要。

- マイクロソフトのレポート:SolarWindsサーバーから拡散した悪意のあるコードの詳細。

- これはKasperskyLabの出版物です。DNSクエリを介してC&Cサーバーを操作する方法の分析です。

- 条被害者、以前の攻撃で可能なリンクの内部ネットワーク上の配布のためのPowerShell-コード例:Volexityのウェブサイト上で。

- インシデントに関するSolarWindsステートメントとFAQ。

- Threatpost Webサイトの関連ニュース:SolarWindsハックについて、Microsoftネットワークでの悪意のあるモジュールの検出について、米国の公共部門の犠牲者について(メディアの出版物による)。

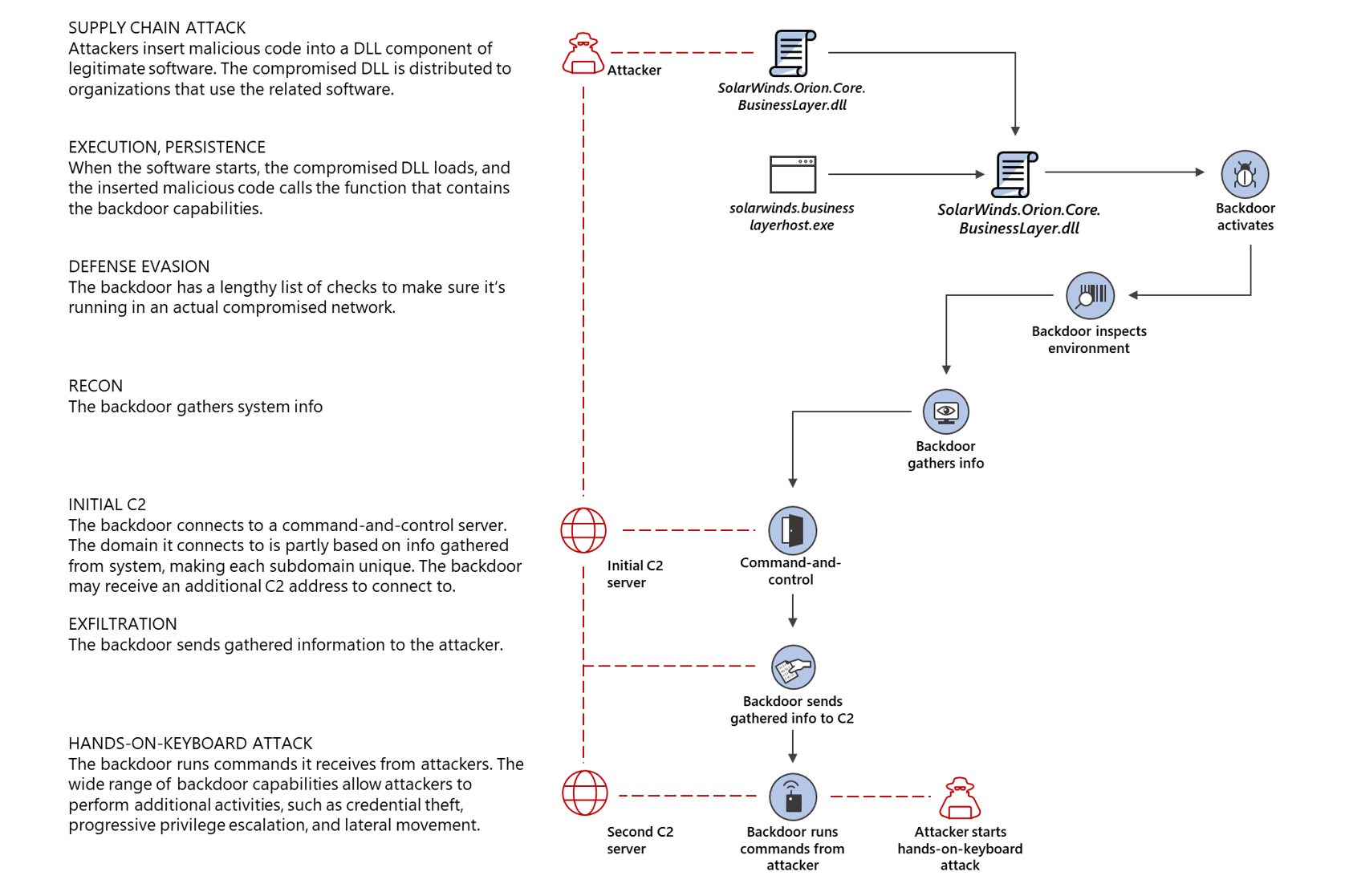

今年の10月、投資家との会議で、SolarWindsのCEOは、多くの大規模な組織のインフラストラクチャにこれほどのレベルでアクセスできる企業は他にないと述べました。これはまた、会社をハッキングの明白な標的にしました。SolarWindsOrionプラットフォーム 企業のITインフラストラクチャの集中管理と監視用に設計されています。つまり、このソフトウェアはすべての企業サービスにほぼ無制限にアクセスできます。攻撃者は、12を超えるソフトウェアソリューションの一部であるSolarWinds.Orion.Core.BusinessLayer.dllライブラリに侵入しました。バックドア付きのファイルは、ベンダーの公式アップデートサーバーから数か月間配布され、正当なデジタル署名が提供されました。それがどのように起こったのかはまだ正確にはわかっていません。おそらく、一連の脆弱性がありました。

悪意のあるコード自体は、最大限の機密性を確保するように記述されています。たとえば、C&Cサーバーとの最初の通信は、バックドアがインストールされてから2週間後に行われます。初期段階での攻撃の一般的なスキームは、Microsoftの専門家によって提供されます。かなり興味深いテクノロジーを使用して、有望な被害者を選択します。バックドアからのデータは、DNS要求の一部としてC&Cサーバーに送信されます。組織に関心がある場合は、バックドアを2番目のC&Cサーバーに転送する応答要求が到着し、それとの対話の過程でデータが盗まれます。おそらく、18,000人の潜在的な犠牲者のうち、数十の企業が実際に影響を受けました。

Kaspersky Labの専門家によるこの記事では、データの暗号化方法など、DNSクエリを介した相互作用について詳しく説明します。情報を復号化すると、実際の被害者のネットワークドメインを特定できます。Kaspersky Labの専門家によって特定された17か国の数百人の犠牲者のうち、最初の攻撃者フィルターに合格した人は1人もいませんでした。マイクロソフトの専門家は、攻撃の犠牲者を40人特定しました。

SolarWindsソフトウェアを使用している企業は、現時点でメーカーから更新されたソフトウェアを入手する必要があります。悪意のある活動の一連の指標がFireEyeのGitHubで公開されてい ます。