Webアプリケーションを開発または保守する場合、ある時点でWAF(Webアプリケーションファイアウォール)を使用する必要性に対処する必要があります。このクラスのソリューションの経験がない場合、または絶え間ない誤検知にうんざりしている場合は、タスクを簡略化する方法を説明し、いくつかのヒントとコツを共有します。ツールとして、Nemesida WAFFreeを使用します。これはNemesidaWAFの無料バージョンです。

視覚化、または最後から始めましょう

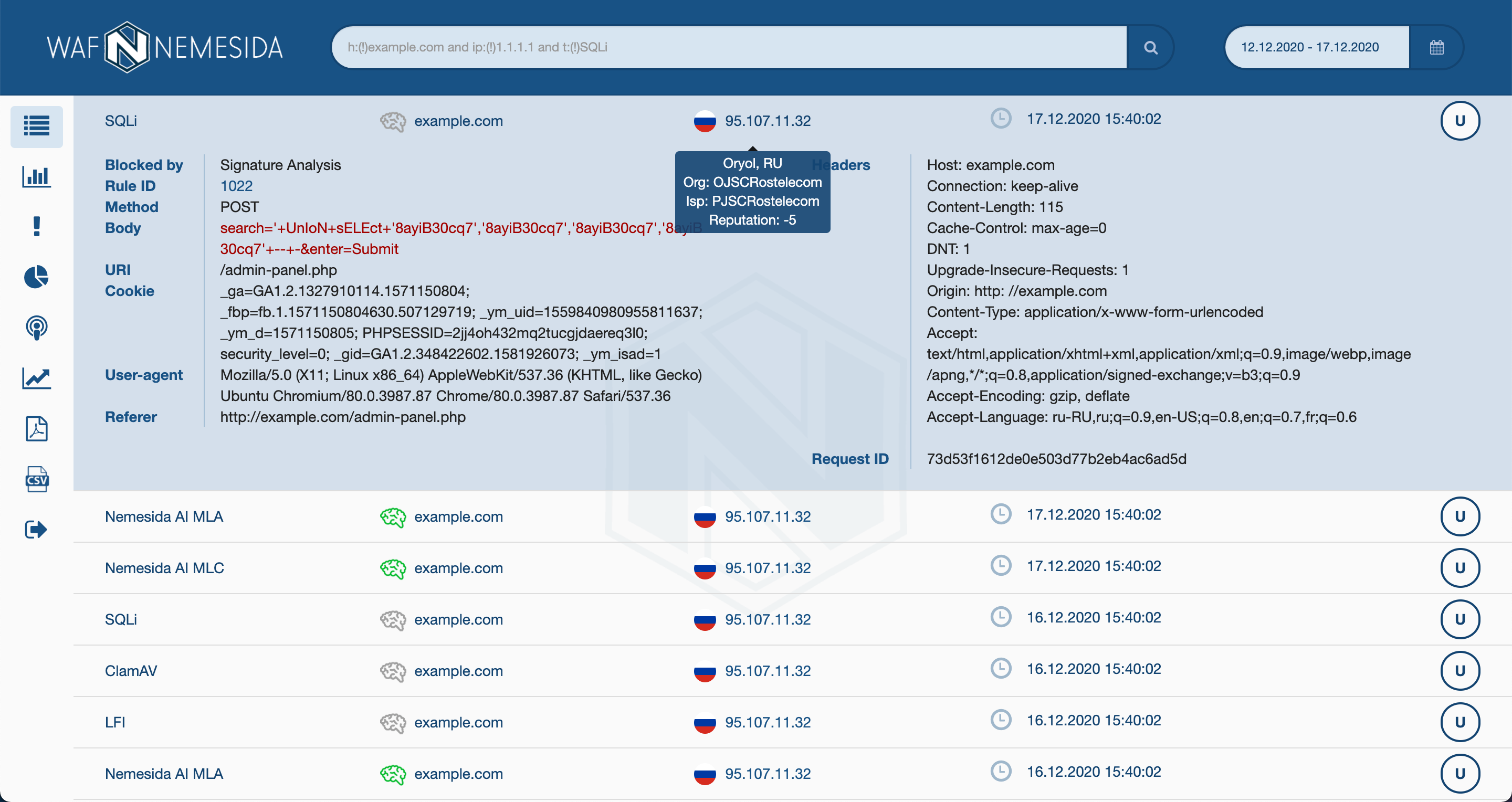

Nemesida WAF Freeの動作はブラウザで監視できるため、システムを簡単にセットアップすると、ブロックされた攻撃、ブロックの理由、IPアドレスなどの情報が表示されるWebインターフェイスにアクセスできるようになります。さらに、VTSモジュール(使用されている場合)からのトラフィックに関するグラフ、図、およびデータの形式の要約統計を含むセクションが表示されます。

デモンストレーションスタンド: demo.lk.nemesida-security.com(demo@pentestit.ru / pentestit)

インストールを続行 しましょう。

NemesidaWAF無料のインストール

無料版は本格版のフォークであるにもかかわらず、Webアプリケーションへの攻撃を検出、ブロック、視覚化するための多数の機能が含まれています。Webアプリケーションとは、HTTPプロトコルに基づいて構築されたすべてのものを意味します。Webサイト、個人アカウント、オンラインストア、トレーニングサイト、APIなどです。

前の段落では、製品の動作モードがIDS、IPS、およびPseudoIDS(LMモード)の2つ(3つでも)あるため、攻撃のブロックの機能を検出とブロックに具体的に分けました。

IDSモード

IDSモードでは、トラフィックコピーでWAFを使用して、攻撃を検出できますが、ブロックすることはできません。この動作モードは、たとえば、初期起動やパッシブモニタリングで、要求のブロックや応答時間のわずかな増加を回避するのに役立ちます。セットアップ例では、送信サーバーにNginxを使用します(ただし、Apache2やIISなどの他の任意のサーバーを使用できます)。

送信サーバーの構成:

location / {

mirror /mirror;

...

}

location = /mirror {

internal;

proxy_pass http://192.168.0.1$request_uri;

}

変更を加えてWebサーバーを再起動すると、このサーバーに着信する要求は、Nemesida WAFがインストールされている192.168.0.1サーバーに送信 されます(構成は簡単で、以下で説明します)。この作業スキームにより、攻撃をブロックすることなく、同時にメインサーバーに影響を与えることなく攻撃を監視できます。

IPSモードとPseudoIDS

残りの2つの動作モードは、WAFの「逆」の使用を想定していますが、IPSモードでは、検出されたセキュリティインシデントはブロックされ、PseudoIDSモードでは記録されますが、ブロックされません。最後のモードは、これら2つのモードの切り替えが、サーバー名(オプション

nwaf_host_lm

)とクライアントのIPアドレス(オプション

nwaf_ip_lm

)の両方でPseudoIDSモードに切り替える機能という単純なオプションを使用して行われるという点で便利 です。

一般に、Nemesida WAF Freeは、システムを「微調整」するための多くのパラメーターを提供します。独自のブロックおよび除外ルールを作成するための柔軟な機能、クライアントのIPを「除外リスト」に追加する機能、すべておよび個々の仮想ホストごとに禁止を設定するオプションなどです。 ..。この経済性はすべて、無料バージョンの構成ファイルと、本格的なバージョンのAPI呼び出しによって制御できます。

インストール手順に戻りましょう。Nemesida WAFは、いくつかのコンポーネントの形で提供されます。

- Nginxの動的モジュール

- Nemesida WAF API(Nemesida WAFからのイベントを受け入れ、その後のLCでの表示またはSIEMシステムとの統合のためにPostgresに配置します)

- 個人アカウント(インシデントを監視するためのWebインターフェイス)

- ネメシダAI機械学習モジュール

- 脆弱性スキャナーネメシダWAFスキャナー

- Nemesida WAFSigntest-機械学習モジュールを管理するためのWebインターフェイス

Nemesida WAF Freeでは、最初の3つ(動的モジュール自体、Nemesida WAF API、および個人アカウント)のみが必要です。すべてのコンポーネントはインストールディストリビューションとして利用可能であり、バージョン1.12以降、すでにインストールされているNginxインスタンスにNemesida WAFを接続できます(NginxのStable、Mainline、およびPlusバージョンがサポートされています)。

ダイナミックモジュールネメシダWAF

配布キットを初めてインストールしない場合、動的モジュールのインストールと実行のプロセスには約5〜10分かかります。動的なNemesidaWAFモジュールは、すでにインストールされているNginxに接続できます(または独自のモジュールを使用してソースからコンパイルできます)。

Nemesida WAFリポジトリは、Debian 9/10、Ubuntu 16.04 / 18.04 / 20.04、Centos7 / 8で使用できます。コンポーネントのインストールと初期構成に関するビデオの説明は、Youtubeチャンネルで公開されています。いずれかをよく理解しておくことをお勧めしますが、一部のパラメーターが古くなったり、追加されたりする可能性があるため、メインサイトのドキュメントに従ってインストールおよび構成することをお勧めします。

ダイナミックモジュールNemesidaWAFのインストール(ビデオ)

Nginxを構成したら、OSに対応するNemesida WAFリポジトリに接続し、インストールを続行します。製品もリポジトリから更新されます。インストール手順は、github.com / nemesida-waf / nemesida_waf_freeで入手できます 。

Nemesida WAFAPIと個人アカウント

動的モジュールをインストールして起動したら、残りの2つのコンポーネントであるNemesida WAFAPIとPersonalAccountのインストールに移ります。

Nemesida WAF APIは、Flaskを使用して記述されたAPIの形式で提供され、Nemesida WAF、Nemesida WAF Scanner、およびNemesida AIからイベントを受信し、これらのイベントをデータベースに配置するように設計されています。 PostgreSQLはDBMSとして使用されます。 Nemesida WAFの無料バージョンでは、ブロックされたリクエストに関する情報のみがデータベースに送信されます。

Nemesida WAF APIを構成し、PostgreSQLに接続したら、個人アカウントの起動を開始します。ドキュメントによると、インストール、構成、移行の実行、入力するユーザーとパスワードの指定を行います。

経験上、最後の2つのコンポーネントをインストールすると、さらに問題が発生します(通常、一部の手順はスキップされます。たとえば、移行を忘れたり、Postgresへの接続を許可したりします)。そのため、クイックスタートとして、仮想アプライアンス(Debian10およびNemesidaWAFコンポーネントを備えた 仮想ディスク、3GBから解凍)、および2つのDockerイメージも作成しました :動的モジュール用およびNemesida WAF API /個人アカウント用。

さて、最も退屈な部分は終わりました。これで、WAFの動作を確認できます。

最初のハック

すでに構成されているWAFの動作をテストするために、さまざまな攻撃のバリエーションを覚えておく必要はありません。Nemesida WAFが機能しているかどうか、およびブロックされた攻撃がLCに表示されているかどうかを確認できるテスト署名を作成しました。使用されている署名の現在のセットは、rlinfo.nemesida-security.comでいつでも表示でき ます。

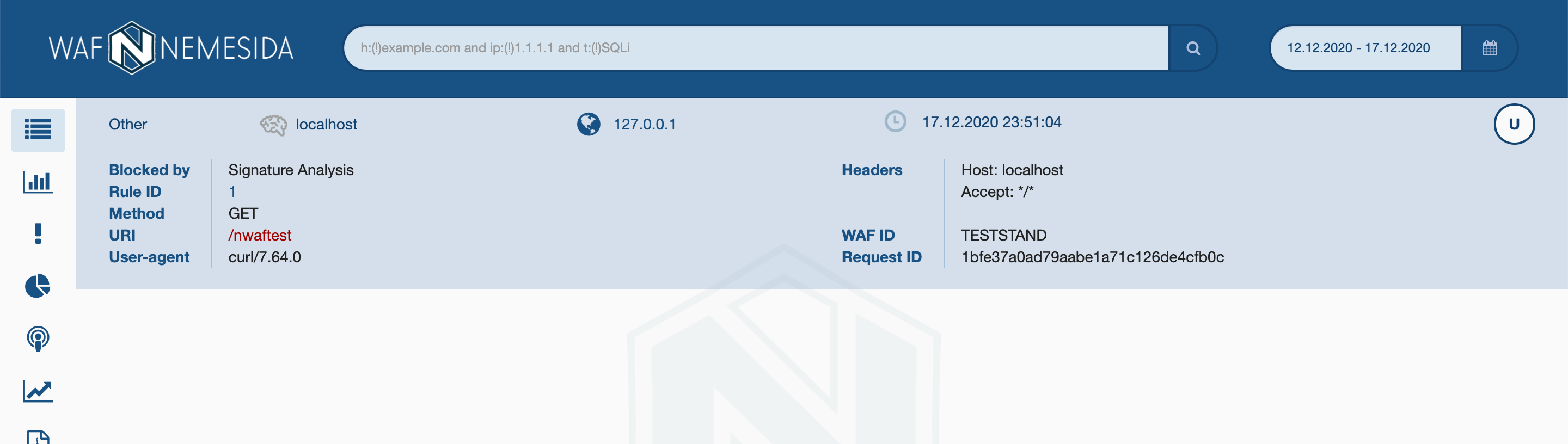

リクエストを送信します(コンソールから実行しましたが、わかりやすくするためにブラウザーから実行することをお勧めします)。

curl --noproxy '*' example.com/nwaftest

または、より現実に近いものが必要な場合:

curl --noproxy '*' example.com/?cmd=;+cat+/etc/passwd

応答として、403応答コードを受け取ります。

<html> <head><title>403 Forbidden</title></head> <body> <center><h1>403 Forbidden</h1></center> <hr><center>nginx/1.18.0</center> </body> </html>

そして数秒で攻撃がLCに現れるはずです:

リクエストがブロックされていない場合-WAFが正しく接続または構成されていない(おそらくアドレスまたはホストがWL / LMに追加されている)、リクエストがブロックされているがLCに情報がない場合-Nemesidaとの相互作用の正確さを確認しますWAFAPIおよびLC。いずれにせよ、いつでもフォーラムで質問することができます 。

カスタム403ページ

デフォルトでは、403ページ(403応答コードのあるページ)は魅力的でなく、情報がけちです。Nemesida WAFをNginxと組み合わせることで、美しく、より有益なものにすることができます。

サーバーでこのようなページを提供するには、次のことを行う必要があります

。1。カスタムページの構成ファイルを作成します(たとえば、

/etc/nginx/snippets/custom_pages.conf

)。

Nginxに必要なパラメータを追加します

— 222 403 405

;

( example.com/403.html — ), ID ($request_id), ($host), , IP ($remote_addr) ( ) Nemesida WAF ($nwaf_block_type). Nemesida WAF , , 1 2 — , 3 — , 4 — ..

## Error pages

error_page 403 405 = 222 /403.html;

## Locations

location /403.html {

internal;

root /var/www/custom_pages/;

proxy_no_cache 1;

proxy_cache_bypass 1;

add_header X-Request-ID $request_id always;

add_header Host $host always;

add_header X-Remote-IP $remote_addr always;

add_header NemesidaWAF-BT $nwaf_block_type always;

}

説明:

error_page 403 405 = 222 /403.html;

— 222 403 405

/403.html

;

/403.html

( example.com/403.html — ), ID ($request_id), ($host), , IP ($remote_addr) ( ) Nemesida WAF ($nwaf_block_type). Nemesida WAF , , 1 2 — , 3 — , 4 — ..

2.作成したファイルを接続します。

作成したファイルをNginx構成に接続します

(,

):

/etc/nginx/conf.d/example.com.conf

):

server {

...

## Custom pages

include snippets/custom_pages.conf;

....

}

3.

/var/www/custom_pages/403.html

次のコンテンツ(たとえば)を使用してカスタムページ(たとえば)を作成します 。

カスタム403ページの例

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml" xml:lang="ru" lang="ru">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8"/>

<meta http-equiv="Cache-Control" content="no-cache">

<meta http-equiv="refresh" content="7; URL=/" />

<style type="text/css">

.error {color:#000; font-family:Arial, sans-serif; text-align: center; position: absolute; top: 50%; left: 50%; -moz-transform: translateX(-50%) translateY(-50%); -webkit-transform: translateX(-50%) translateY(-50%); transform: translateX(-50%) translateY(-50%);}

.error-fon {font-weight:bold; color:#d0e3f7;}

.error-text-top {font-size:16px; color:#434141}

hr { display: block; height: 10px; border: 0; border-top: 1px solid #ccc; margin: 1em 0; padding: 0; }

</style>

<title>403 Access denied</title>

</head>

<body>

<div class="error">

<div class="error-fon">

<font style="font-size:240px;">403</font>

<br>

<font style="font-size:40px;">ACCESS IS BLOCKED</font>

</div>

<br>

<div class="error-text-wrap">

<div class="error-text-top">

<p>

<hr>

<p style="text-align: justify;">

Suspicious activity. If the request is blocked by mistake, please email us at <a href="mailto:blocked@example.com">blocked@example.com</a> and be sure to include technical information below (domain, IP, request ID), or try again in 5 minutes.

<br><br>

. , , <a href="mailto:blocked@example.com">blocked@example.com</a>, (domain, IP, request ID), 5 .

</p>

<hr>

<table style="text-align: left; margin: auto">

<tr>

<td>

<code style="font-size:14px;"> Domain:</code>

</td>

<td>

<code style="font-size:14px;"> <span id="domain">-</span> </code>

</td>

</tr>

<tr>

<td>

<code style="font-size:14px;"> IP address:</code>

</td>

<td>

<code style="font-size:14px;"> <span id="ip">-</span> </code>

</td>

</tr>

<tr>

<td>

<code style="font-size:14px;"> Request ID:</code>

</td>

<td>

<code style="font-size:14px;"> <span id="id">-</span> </code>

</td>

</tr>

</table>

</p>

</div>

<script type="application/javascript">

function replace() {

window.location.replace('/');

}

const req = new XMLHttpRequest();

req.open('GET', document.location, false);

req.send(null);

const req_id = req.getResponseHeader('x-request-id');

const req_domain = req.getResponseHeader('host');

let req_ip = req.getResponseHeader('x-remote-ip');

const req_bt = req.getResponseHeader('nemesidawaf-bt');

if (req_bt == 6)

{

req_ip = req_ip + " (banned)";

}

if (req_bt ==7)

{

req_ip = req_ip + " (banned, bruteforce)";

}

document.getElementById('domain').innerHTML = req_domain;

document.getElementById('ip').innerHTML = req_ip;

document.getElementById('id').innerHTML = req_id;

if (req_bt != 6 & req_bt !=7)

{

setTimeout(replace,3000);

}

</script>

</div>

</div>

</body>

</html>

Nginxを再起動すると(Nemesida WAFがインストールされている場合)、応答コード403および405のすべてのページは次のようになります

。カスタムページは7秒ごとに更新され、クライアントのIPが禁止されていない場合、サイトのルートページが返されます。

自動禁止

あなたはおそらくFail2banのような自動禁止システムを聞いたことがあるか、あるいは使用していて、それらの長所と短所について知っています。Nemesida WAFは、組み込みの設定が簡単な禁止メカニズムを使用しており、仮想サーバーホストに任意のブロック期間を設定できます。ブロッキングはIPアドレスによって発生し、次のオプションを制御に使用できます。

- ブロッキングにつながるIP攻撃の数。

- ブロッキング期間;

- 攻撃の対象となる仮想ホスト(オプション)。

自動ブロックパラメータは

nwaf_limit

、ファイルで使用可能なパラメータによって制御され ます

/etc/nginx/nwaf/conf/global/nwaf.conf

。このパラメーターの使用は、サイトの脆弱性をスキャンしている場合、または検出された脆弱性を宣伝しようとしている場合に役立ちます。

リスト中

WAFの作業は、攻撃または異常の兆候が含まれている場合にサーバーに送信される要求と応答を分析するという原則に基づいています。Nemesida WAFのフルバージョンで改善された正規化テクノロジーと組み合わせた機械学習アルゴリズムの使用により、このような攻撃を正確に検出し、誤検知の数を最小限に抑えることができます(約0.01%)が、誤検知の数を減らすための無料バージョンでは、アーキテクチャに固有の制限が発生します。署名分析。したがって、無料バージョンにはより多くの誤検知があり、この問題を解決するには除外リスト(または「ホワイトリスト」)を使用する必要があります。除外ルールの作成は、NemesidaWAFでも利用できます。

ほとんどの場合、誤検知は、Webリソースの管理者/モデレーターがWebインターフェイスを介して更新または変更を行い、リクエストの本文でユーザーにとって一般的ではない構造を送信するときに表示されます。 正当なリクエストには関数エントリが含まれているためブロックされ ますが、このようなリクエストは通常の訪問者には一般的ではありません。 Webリソース。 アプリケーション管理者がWAFをバイパスして対話できない場合は、リソースにアクセスするIPアドレスを例外のリストに追加するか、アドレスをPseudoIDSモード(オプション)に切り替えて、ブロックせずにイベントをキャプチャできます 。ただし、そのようなアクションには常に十分注意する必要があります。

...

$html = curl_exec($ch);

curl_close($ch);

return json_decode($html,true);

...

json_decode()

nwaf_ip_lm

ちなみに、Nemesida WAFでは、IPアドレスだけでなく、必要に応じてサブネットも追加できます。

結論

あなたの意見でコードがどれだけうまく書かれているかに関係なく、それは入力フィルタリング機能と、すべてではないにしてもすべての悪意のあるコードを削除するように設計されたHTML Purifierのような特別なフレームワークを使用し、そのほとんどは、セキュリティのレベルを上げるためにWAFを使用する必要があります。

初めてWAFを使用する場合、または除外ルールを際限なく追加することにうんざりしている場合は、Nemesida WAFFreeを試すことをお勧めします。業務用(複雑な攻撃のブロック、ブルートフォース攻撃、SMSフラッディング、脆弱性の検索、仮想パッチシステムの存在など)には、マシン学習モジュールと脆弱性スキャナーを備えたフルバージョンのNemesidaWAFが必要です。それでも、ほとんどの非標的攻撃とバルクスキャンでは、Nemesida WAFFreeが優れた便利なツールになります。

この記事では、このクラスのソリューションを使用するときに最も頻繁に発生する状況を明らかにしようとしました。コメント欄でもっと覚えていただければ幸いです。