しかし、2020年12月、有名なハッカー会社Cellebriteがこの暗号メッセンジャーの暗号化を破ったというニュースがメディアに広まりました 。

そして、秘密の通信のためのHabrの読者は、Signalではなく、秘密のTelegramチャットを好みます(少なくとも私たちの調査に参加した人々から )。

まず、信号暗号化の「ハッキング」について言わなければなりません。実際、科学者は習慣からジャーナリストをレイプしたことが判明しました。 Cellebriteは、暗号を解読するために失敗するが、それはそう言ったことがない、と全体の誇大広告から来ただけでなく clickbaitの見出しでBBCのウェブサイト上の記事ジャーナリストはCellebrite記事の本質を誤解しているため、。

Cellebriteはおそらく資格があります。彼らの機器とソフトウェアは、特に世界中の法執行機関によって没収されたスマートフォンのコンテンツを抽出するために、法医学で使用されています(会社のリークされた顧客ベースを参照してください )。

しかし、この場合、Cellebriteは少し恥をかかせ、今で は記事を削除しました。、またはむしろ、別の見出しの下で技術的な詳細なしでそれを圧搾に減らしました (最初は404エラーが実際にこのアドレスで発行されましたが)。そのような誇大宣伝を引き起こさないために。

確かに、記事自体は少し大げさで面白かったです。大きな見出し。そして、そのような真珠があります:

:

[...] , , . Signal . , .

[...] , . . “pref_attachment_encrypted_secret”, “data” “iv”.

つまり、専門家たちは彼らの業績について誇らしげに話しましたが、彼らを笑いました。ダンプからメッセージ履歴のテキストファイルへの変換は、「コードを壊す」という見出しの下で与えられ、彼らはそれが風刺のように見えるような哀れみを持った最も単純なことを説明しました。さて、その話はメディアで誤解され、それが何であるかをまったく理解していませんでした。

実際、Signalオープンソースメッセンジャーは依然として最も安全なものの1つと見なされています。そのプロトコルは セキュリティ監査に合格しています。プログラム作成者のMoxieMarlinspikeが 比較ジェイルブレイクされた電話を持ってその中のアプリケーションを起動したかのように、Cellebriteを「ハッキング」します。したがって、暗号化されたシステムをハッキングしたとされています。または、鍵と鍵を自由に使える人がロックブレーカーと見なされる場合。

Signalプロトコルのセキュリティと安全性に疑いの余地はありません。すべてのクライアントの完全にオープンなソースコードは、システム全体の信頼性を高めるだけです。

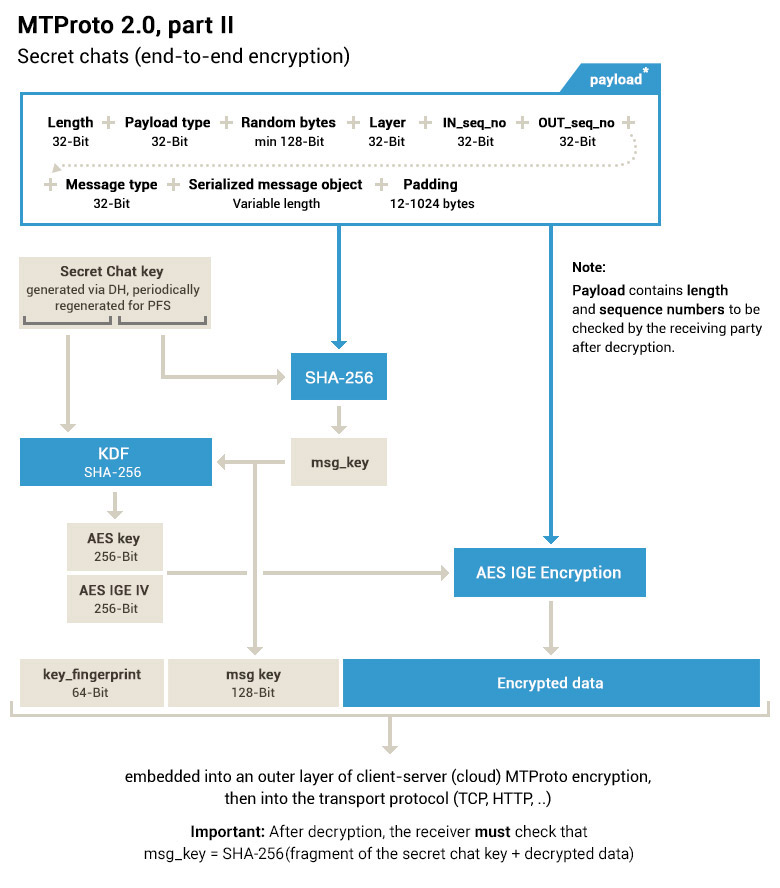

さて、TelegramのMTProto 2.0プロトコルはどうですか?これは、 エンドツーエンドの暗号化、つまりシークレットチャットに使用される部分の説明です。別々の科学チームがMTProtoの最初のバージョンのセキュリティレイヤーを分析し、 その結果 は 非常に優れていました がっかりした、またはむしろ悲惨な。多くの重大なエラーが確認されています。もちろん、Telegram開発者は2番目のバージョンでこれらの欠陥を修正しました。たとえば、SHA-1からSHA-256などに切り替えました。回路はよさそうだ。

しかし、私たちが知る限り、2番目のバージョンは独立した暗号学者や科学機関によってまだテストされていません。

したがって、暗号化の品質と信頼性の観点から、Signalを優先する選択が残っています。エロンが正しいようです。