前書き

この記事のアイデアは、自宅に多数のデバイスがあり、すべてのトラフィックをVPNに通すのは不便であるため、特定のサイトをルーターを介して直接VPNトンネルに通したいという願望から生まれました。トンネルの帯域幅。この記事は、構成を作成した直後に作成されました。設定はWinboxMikroTikで行われます。

StrongSwan

StrongSwan, .

/etc/ipsec.conf

config setup

charondebug="ike 2, knl 2, cfg 2, net 2, esp 2, dmn 2, mgr 2"

uniqueids=never

conn ikev2-vpn

auto=add

compress=no

type=tunnel

keyexchange=ikev2

fragmentation=yes

forceencaps=yes

dpdaction=clear

dpddelay=300s

rekey=no

left=%any

leftid=

leftcert=server-cert.pem

leftsendcert=always

leftsubnet=0.0.0.0/0

right=%any

rightid=%any

rightauth=eap-mschapv2

rightsourceip=10.10.10.0/24

rightdns=8.8.8.8,8.8.4.4

rightsendcert=never

eap_identity=%identity

/etc/ipsec.secrets

# This file holds shared secrets or RSA private keys for authentication.

# RSA private key for this host, authenticating it to any other host

# which knows the public part.

# this file is managed with debconf and will contain the automatically created $

include /var/lib/strongswan/ipsec.secrets.inc

: RSA "server-key.pem"

user1 : EAP "password1"

user2 : EAP "password2"

iptables VPS

-A FORWARD -s 10.10.10.0/24 -o eth0 -p tcp -m policy --dir in --pol ipsec -m tcp --tcp-flags SYN,RST SYN -m tcpmss --mss 1361:1536 -j TCPMSS --set-mss 1360

-A POSTROUTING -s 10.10.10.0/24 -o eth0 -m policy --dir out --pol ipsec -j ACCEPT

-A POSTROUTING -s 10.10.10.0/24 -o eth0 -j MASQUERADE

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p tcp -m tcp --dport 22 -j ACCEPT

-A INPUT -p tcp -m tcp --dport 443 -j ACCEPT

-A INPUT -p tcp -m tcp --dport 80 -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p udp -m udp --dport 500 -j ACCEPT

-A INPUT -p udp -m udp --dport 4500 -j ACCEPT

-A INPUT -j DROP

-A FORWARD -s 10.10.10.0/24 -m policy --dir in --pol ipsec --proto esp -j ACCEPT

-A FORWARD -d 10.10.10.0/24 -m policy --dir out --pol ipsec --proto esp -j ACCEPT

-A FORWARD -j DROP

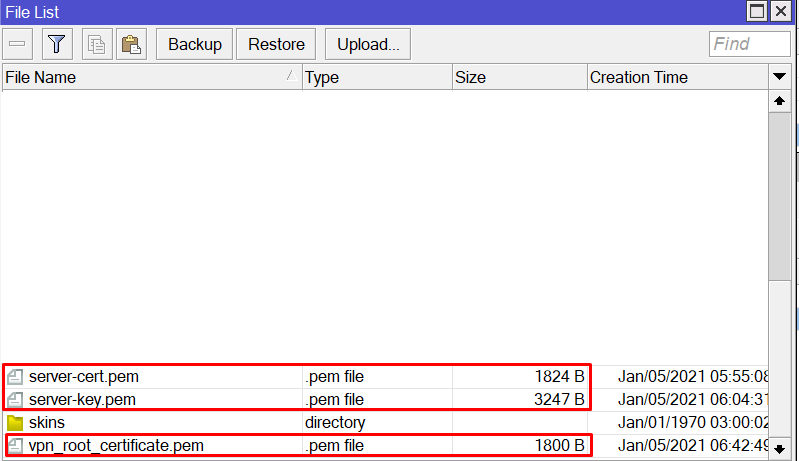

IPSec MikroTik

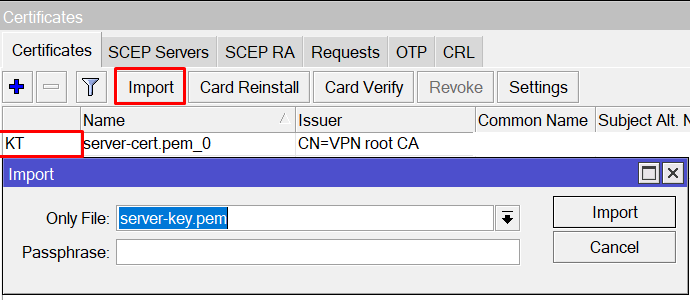

, MikroTik Files.

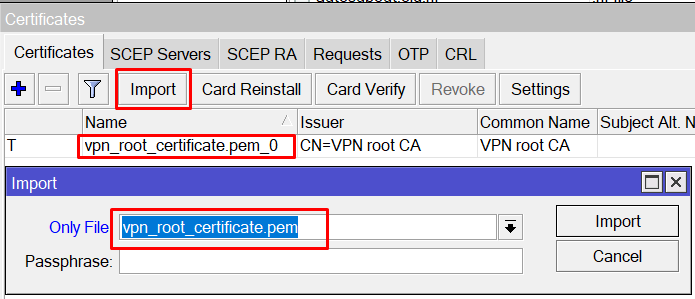

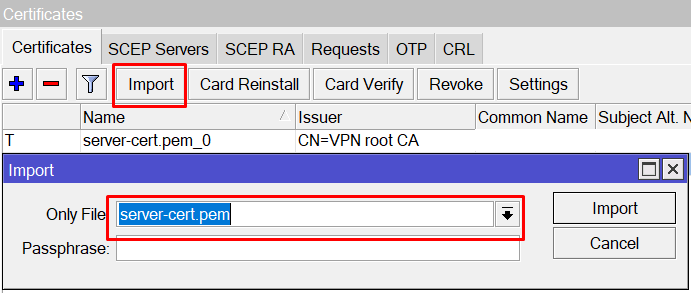

System -> Certificates

VPS StrongSwan.

StrongSwan.

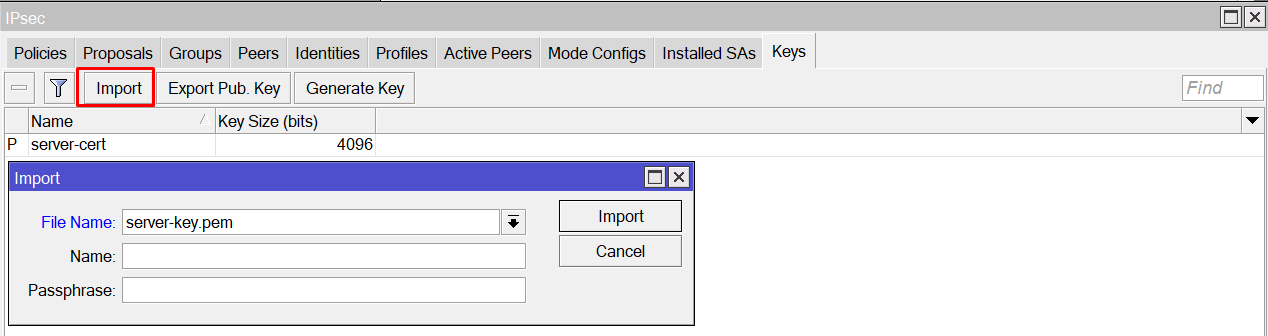

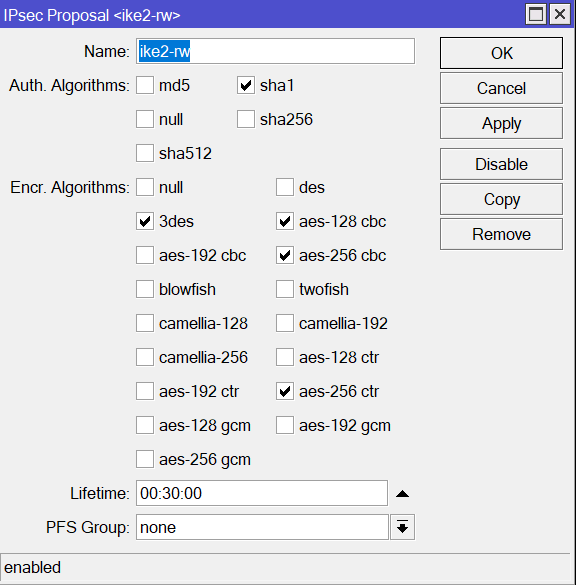

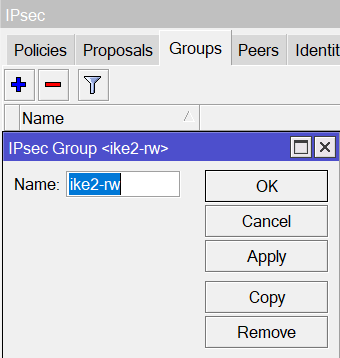

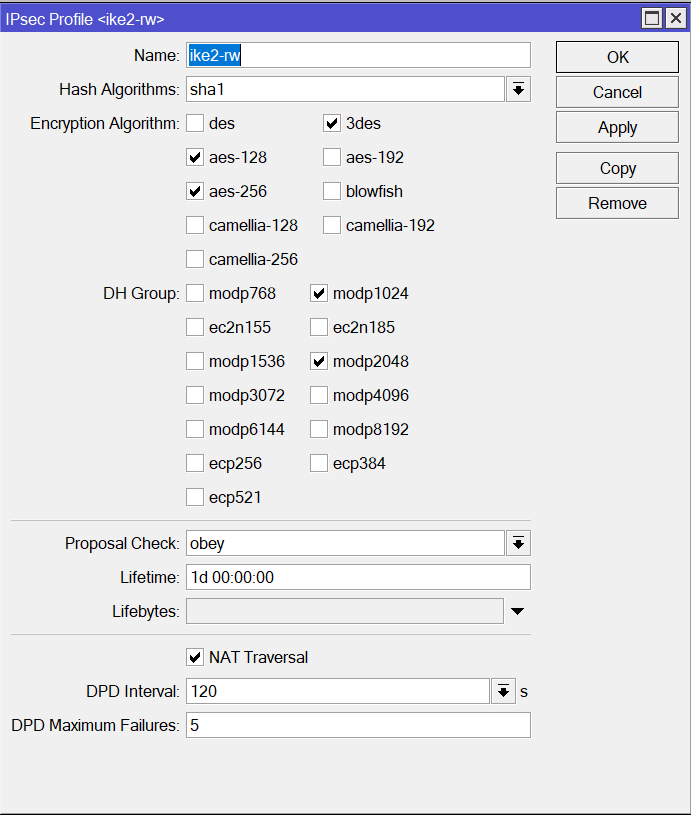

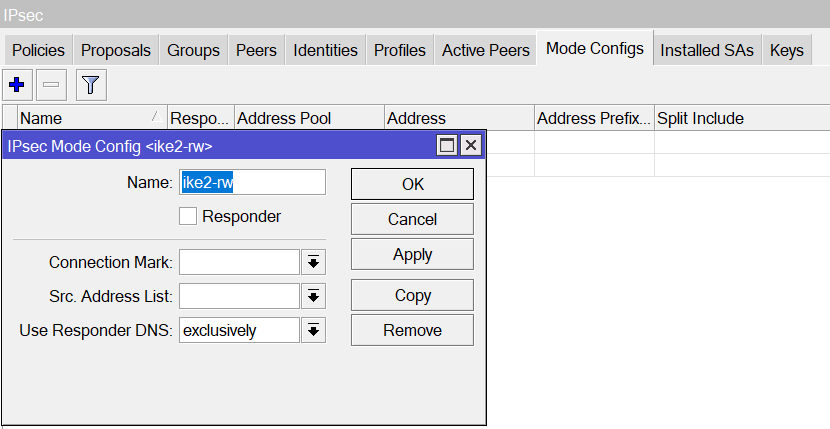

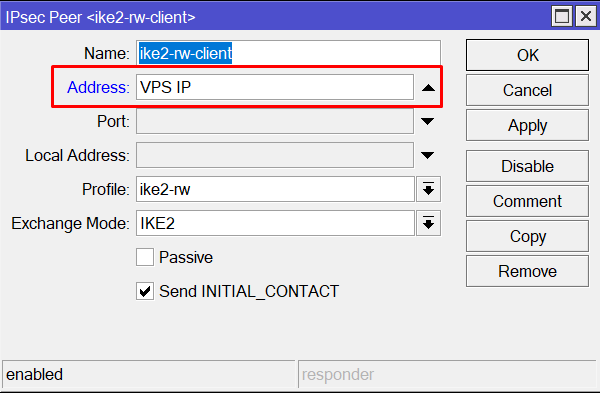

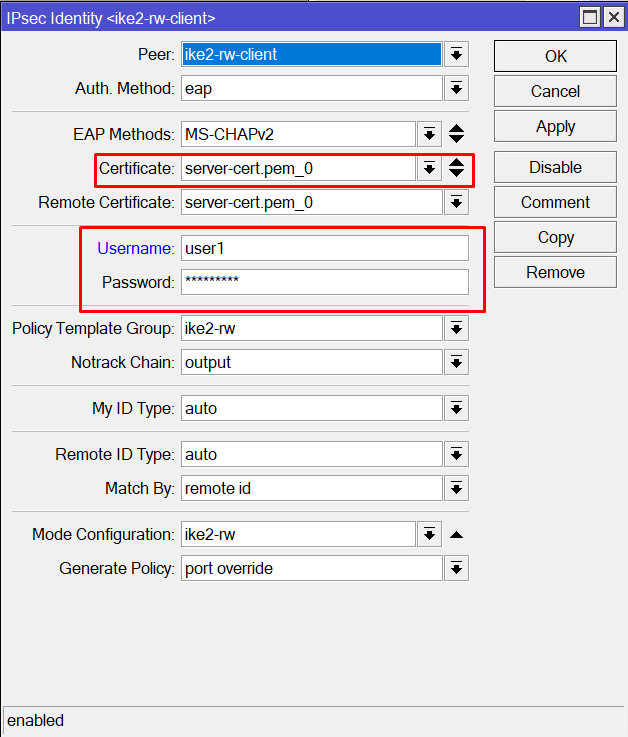

IPsec

IP -> IPsec

StrongSwan, .

, VPN-.

"VPS IP" , StrongSwan.

IPsec Idenity , .

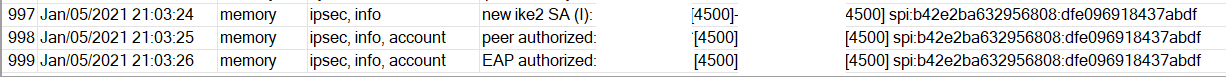

MikroTik StrongSwan .

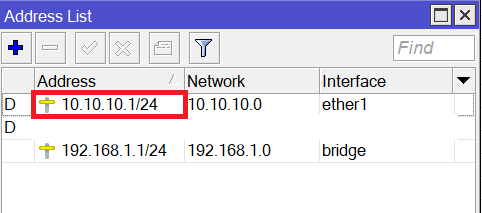

IP -> Addresses , IP StrongSwan.

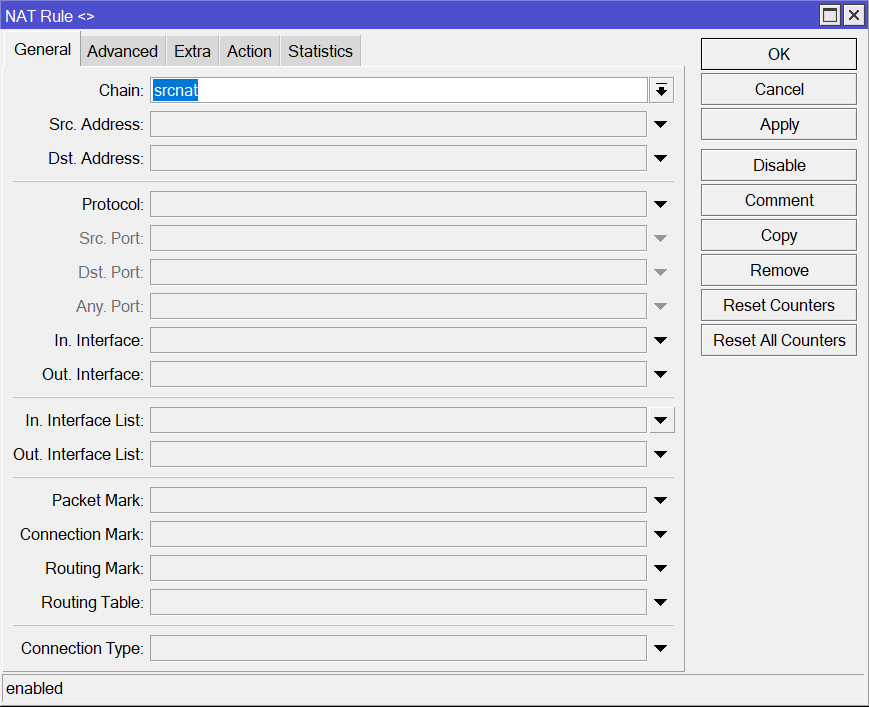

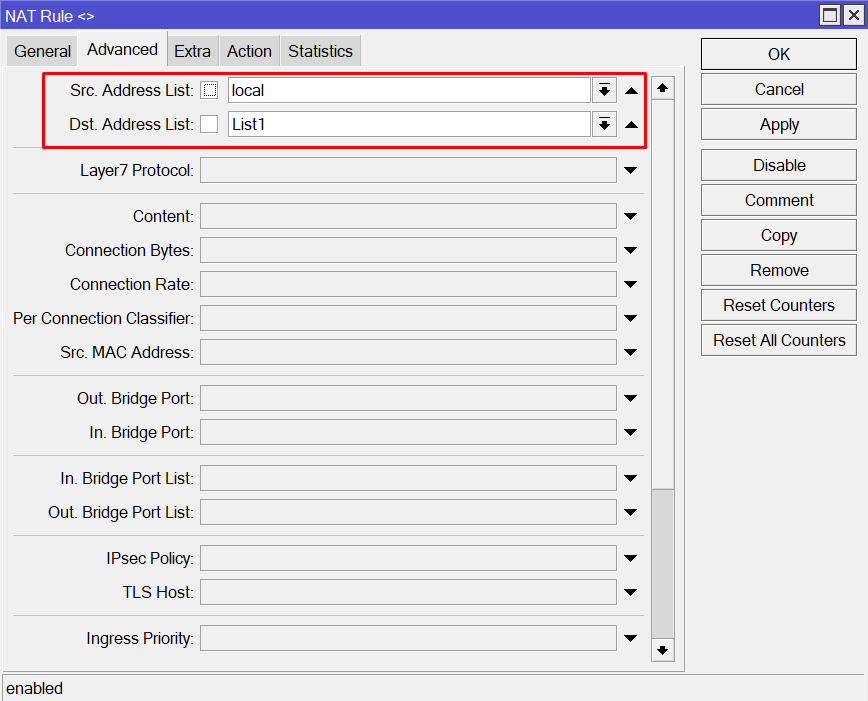

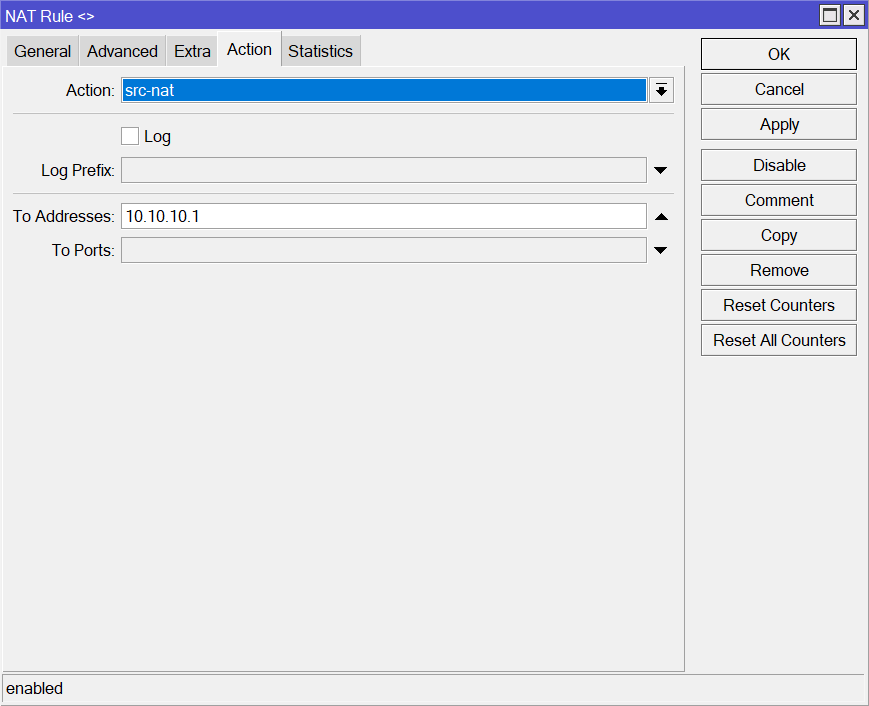

IP -> Firewall

NAT .

.

local - .

List1 - .

(IP StrongSwan)

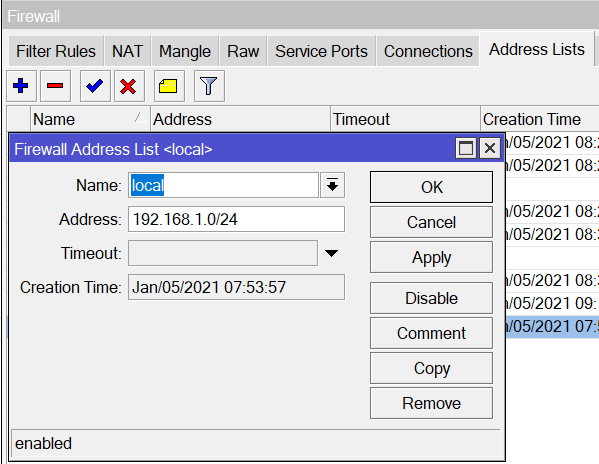

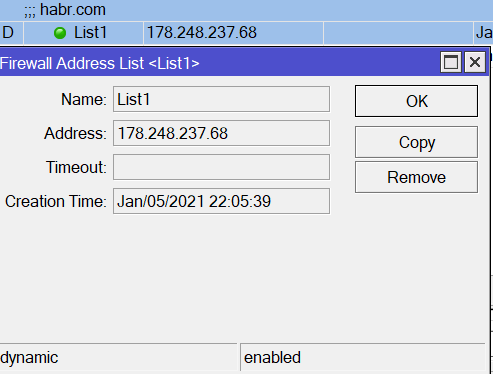

IP -> Firewall

Address Lists :

ローカル-ルーターのサブネット、私の場合は192.168.1.0/24

List1-サイトのリスト。たとえば、habr.comの場合、fqdnを使用してサイトを追加できます。IPアドレスは自動的に決定されます。

List1-サイトのリスト。たとえば、habr.comの場合、fqdnを使用してサイトを追加できます。IPアドレスは自動的に決定されます。

結論

この記事では、MicroTikとStrongSwanの間のトンネルの構成について詳しく説明しようとしました。皆様からのフィードバックと建設的な批判を心よりお待ちしております。