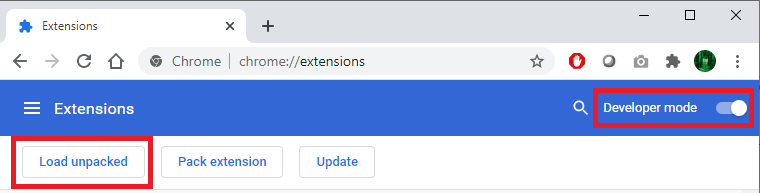

の 説明では、Zdrnyaは次の一連のアクションを示しています。攻撃者は、被害者のコンピュータにアクセスした後、Google Chromeで開発者モードをオンにします。これにより、攻撃者はストアからではなく、ローカルで拡張機能をダウンロードできます。したがって、セキュリティ製品のプラグインを装った悪意のある拡張機能がブラウザに読み込まれます。

拡張機能自体のコードで、研究者はGoogleクラウドインフラストラクチャと対話するための標準的な方法を説明しています。これにより、2つのブラウザ間で任意のデータを「交換」できます。つまり、おそらく攻撃は次のようになります。コンピュータをハッキングし、悪意のある拡張機能をインストールし、1回限りのGoogleアカウントでブラウザを認証します。攻撃者側では、被害者のコンピュータからデータを取得するには、同じアカウントでログインするだけで十分です。

この方法で正確に転送されたものは、専門家は開示していませんが、方法の制限を示しています。GoogleChromeインフラストラクチャを介して送信される「キー」の最大サイズは8 KBを超えることはできず、最大数は512です。セッションごとに4MBのデータを転送できます...これは、感染したコンピューターを制御したり、企業のクラウドサービスにアクセスするためのトークンを転送したりするのに十分です。

Zdrnyaは、影響を受けるシステムに他の悪意のあるソフトウェアは存在しなかったことを強調しています。企業ネットワークポリシーのレベルでGoogleクラウドインフラストラクチャへのアクセスをブロックすることは、そのようには機能しません。クラウドはそれらに関連付けられているだけでなく、たとえば、ブラウザでネットワークアクセスの可用性をチェックします。解決策として、研究者は、ホワイトリストにマークされているものを除いて、ブラウザへの拡張機能のインストールを禁止するポリシーの適用を提案します。攻撃されたシステムと対話するこのような独自の方法は、長い間無視できます。これにより、攻撃者は、通常の状態ではブラウザからアクセスできる企業データにアクセスできるようになります。ほとんどの場合、これは企業の電子メール、ドキュメントコラボレーションツールなどです。

他に何が起こったのか

情報セキュリティの専門家に対する攻撃の話(前のダイジェストを参照 )は続きました。V8エンジンのゼロデイ脆弱性が発見され、GoogleChromeブラウザで クローズされました。グーグルの開発者はこれについてコメントしていませんが、攻撃の主催者がそれを使用したという仮定があります。さらに、韓国の専門家 は、同じ攻撃の別のベクトルを発見しました。被害者には、Internet Explorer 11のこれまで知られていなかった脆弱性を悪用する悪意のあるコードを含む.mhtmlファイルが送信されました。このファイルには、Google Chrome85ブラウザの脆弱性に関する情報が含まれていたとされています。

Netscoutは、Baidu Labsの中国人研究者を引用し て、誤って構成されたPlexメディアサーバーを使用してDDoS攻撃を増幅する新しい方法を報告しています。

上記のリンクのスレッドで、OverSoftというニックネームの研究者が、人数カウント機能を備えた保護が不十分なIPビデオカメラについて語っています。物語はかけがえのないWiFiネットワーク識別子とパスワードから始まり、それは悲しくなるだけです。カメラの中に、デフォルトのユーザーpi、開発者から残されたドキュメント(mp3ファイルを含む)、およびPythonコードの束を備えたRaspberry Pi ComputeModuleが見つかりました。その結果、理論的には、実質的にセキュリティで保護されていないWiFiを使用して企業ネットワークに接続し、標準のパスワードと最大の特権を持つアカウントへのフルアクセスを取得できるデバイスが得られます。

Google ProjectZeroチームが 公開昨年の実際の攻撃で使用されたゼロデイ脆弱性の概要。 24の穴のうち、8つは、既知の問題を悪用する新しい方法を使用します。結論:原因を詳細に分析した後に脆弱性が閉じられ、解決された問題を再開できない場合、攻撃者の生活が多少複雑になる可能性があります。

1か月以上前の1月4日、Slackメッセンジャーに大きな不具合が発生しました。事件の結果に関する詳細な報告書が発表されました 。減少は、ほとんどの国で休日後の最初の営業日に、ユーザーが必要以上にインフラストラクチャをロードし、Amazon WebServicesの自動容量スケーリングツールが期待どおりに機能しなかったという理由の組み合わせによるものでした。

Linuxシステム用のKobalosマルウェアの調査により、 異常な攻撃対象であるスーパーコンピューターが明らかになりました。

サプライチェーンへの攻撃の新しい例:ESETの研究者 は、開発者のWebサイトから直接配布された感染したNoxPlayerソフトウェア(Androidアプリケーションのエミュレーション)を発見しました。