TLに権限を委任しなくなりました。DR主権国家の国コードトップレベルドメイン(ccTLD)が悪用された場合に何が起こるか想像してみてください。しかし、私( @Almroot)は、コンゴ民主共和国(

.cd

)のccTLDでNS委任用にリストされているドメイン名を購入し、 そのTLDのすべてのDNSトラフィックの50%以上を一時的に取得しました。私の代わりに、MITMやその他の悪用のためにこの機会を利用する攻撃者がいる可能性があります。

前書き

クリスマスの1週間前に、私は世界中のすべてのTLDのすべてのNSレコードの分析を行うことにしました。そして、1つのことが私の注意を引きました。ドメイン

scpt-network.com

のEPPステータスコードは「redemptionPeriod」でした。これは、所有者がドメイン更新のために送金しなかったことを意味します。所有者が支払いを無視し続けると、彼の財産は彼から奪われ、ドメインは売りに出されます。

ゾーンを管理するNSサーバーのリストに含まれているため、非常に問題のある状況

.cd

です。

almroot@x:~$ dig NS +trace cd | grep "cd."

cd. 172800 IN NS ns-root-5.scpt-network.com.

cd. 172800 IN NS igubu.saix.net.

cd. 172800 IN NS sangoma.saix.net.

cd. 172800 IN NS ns-root-2.scpt-network.com.

cd. 172800 IN NS sabela.saix.net.

cd. 172800 IN NS ns-root-1.scpt-network.com.

EPPステータスが変更されるたびに通知される場合に備えて、bashスクリプトを作成することにしました。

驚いたことに、約1週間後、ドメインが「pendingDelete」ステータスに移行したという通知を受け取りました。

私は状況の重大さに気づいていました。ドメイン名はまもなくすべての人に売りに出されます。つまり、誰でも簡単にネームサーバーを引き継ぐことができます

.cd

。

スクリプトを変更し、ステータスをさらに変更するために、毎分レジストラにpingを送信し始めました。

12月30日の夕方に通知が来ました。 ラップトップを開いて、悪意のある人の手に渡らないようにドメイン名を購入しました。

SAIXにはさらに3つの委任レコード(南アフリカのインターネット交換、 南アフリカのトラフィック交換ポイント)が残っていたため、国コードは引き続き機能しました(ただし、ドメインの解決速度はわずかに低下しました)。

それ

scpt-network.com

を手に入れたら 、自分の裁量で任意のサブドメインを設定できます。たとえば

ns-root-1

、IPアドレス1.3.3.7を指すAレコードを使用して新しいサブドメインを作成する と、.cdゾーンのDNSクエリはこのアドレス1.3.3.7に送信されます。 これらのクエリに対するDNS応答はすべて、正当なものとして受け入れられます。

要求に応答しない場合、サブスクライバーはSERVFAILステータスコードでタイムアウトになります。このようなコードを受信すると、そのゾーンの他のネームサーバー(NSレコード)に接続しようとするため、これは良いことです。これは最終的に通常のSAIXレコードのいずれかになり、正しい宛先に適切にリダイレクトされます。

潜在的な影響

主権国家の国家トップレベルドメインの押収は、特にこのドメインがサイバー犯罪者または外国の敵の手に渡った場合、深刻な悪影響を及ぼします。コンゴ民主共和国(DRC)はかなり大きな国です。このドメインゾーンで活動している多くの国際企業や組織は言うまでもなく、これは約 9000万人です。

国全体のDNSTLDレコードをハイジャックすることはまれですが、新しいことではありません。たとえば、10年前にサイバー犯罪者 が旧ソビエト連邦(.su)のドメインを乗っ取り、 2015年にはベトナムのサイトLenovoとGoogle(.vn) もDNSハイジャックの被害者になりました。..。DNSトラフィックを正当な.cdサイトからフィッシングサイトにリダイレクトすることは、悪用の明らかな機会の1つですが、他にもあります。

- DNSトラフィックのパッシブインターセプト

-データの監視または抽出用

- 「空中」で新しいドメイン名を作成する

-ボットネットが数分ごとに新しいC&Cサーバーに切り替わることで、新しいドメイン名をすばやく生成できる可能性を想像してください。そうすれば、誰もそれらをブロックする時間がなくなります(高速フラックス手法)。

- ローカルネットワークに対するリモートコード実行(RCE)攻撃

-被害者はWPAD(自動プロキシ構成プロトコル)を使用する企業になります

- 正当なDNSクエリに対するなりすましDNS応答

-ゾーン内のルートドメインを完全に乗っ取る.cd

か、DDoS攻撃を実行します。

たとえば、ゾーン内の特定のドメインを乗っ取るエクスプロイトを作成できます

.cd

。へのNSリクエストに対して、(これらの4つではなく)

google.cd

常に応答を返す ことを想像してみてください 。サブスクライバーはそのような応答を受信し、後続のDNS要求をに送信し ます。 また、自分自身へのリンクを使用してすべてのNSリクエストに応答するとどうなるかを考えさせられました。次に、1.3.3.7が応答するリクエストの場合、すべてのドメインルックアップは最終的にそのリンクに移動します。また、後続のすべてのネットワークトラフィックは1.3.3.7にリダイレクトされ、DDoS攻撃につながる可能性があります。

ns-root-1.scpt-network.com

[ns1,ns2,n3,ns4].google.com

ns-root-1.scpt-network.com

実際、DNS応答の50%が正しくなくなるため、これはTLD全体の可用性にも影響します。 DNS応答に高いTTLを設定することで、(両方の)DoS攻撃の強度を高めることができます。

さらに一歩進んでみましょう。サーバーのTXTレコードを特に偽造しているとしましょう

google.cd

。偽のテキストファイルを使用して

、 Let's EncryptレジストラのDNS-01検証システムをだまし て、の有効な証明書を取得し

google.cd

、SSL / TLS暗号化チャネルを効果的にハッキングします。

任意のドメインのNSサーバーの委任を制御し、 有効な証明書

.cd

を 取得できるためそうすれば、被害者がSSL / TLSを使用している場合でも、MITM攻撃を実行できます。

翻訳者のメモ。説明されている方法のいくつかは、自国の国別コードドメインを管理する政府機関が利用できます。

Googleはこのような悪用に対してさまざまな対策を講じていますが、これは.cdゾーンのすべてのルートドメインに当てはまるわけではないと言っても過言ではありません。 CAがドメインの所有権を確認する方法の詳細については、BR1.7.3を参照してください 。

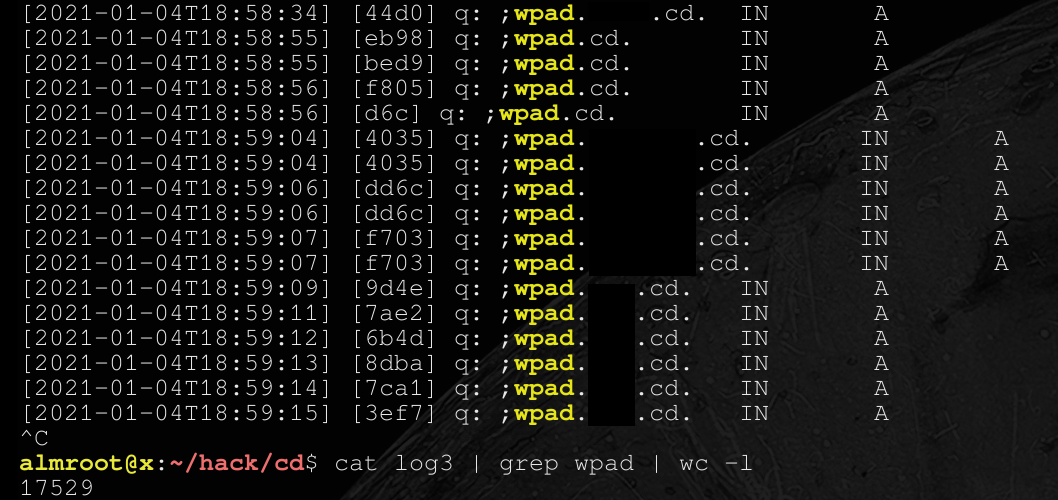

最後になりましたが、DNS制御を備えたアップストリームホストへの特権アクセスにより、会社のLANに侵入できます。 DNS要求をWPADに送信する(下のスクリーンショットの例)-要求を追跡し、偽の応答を送信し、被害者をリダイレクトして、JSで悪意のあるプロキシサーバー構成をダウンロードして 実行することができます。GoogleのProjectZeroチームのハッカーによると、WPADにはRCEの脆弱性を含む多くの問題があり ます。

問題の修正

2021年1月7日、IANAページの.cdゾーンにリストされている管理および技術担当者に連絡しました 。当初、私はドメインをオペレーターに移管したかったの

.cd

です。

連絡先の1人が応答して同僚に紹介してくれましたが、この記事の執筆時点では、問題が解決したという確認書を受け取っていません。しかし、すぐにDNSトラフィックはscpt-networkにリダイレクトされました。 ネット。

1月8日に、私はインターネットバグバウンティに関するレポートをHackerOneに提出 しました。これは、インターネットインフラストラクチャの責任あるハッキングに対する報酬を提供します。

結論

DNSサーバーの乗っ取りは、特に攻撃者が悪意を持っている場合、非常に否定的です。この脆弱性は、複数のサイト、サブドメイン、または1つのルートドメインに影響を及ぼします。

.cd

大規模な国際企業、金融機関、その他の組織のWebサイトを含め、どのWebサイトもフィッシング、MITM、またはDDoSの被害者になる可能性があり ます。そして、これはアフリカで2番目に大きな国であり、人気のあるドメインゾーンです。

この記事の執筆時点では、私はまだドメイン名scpt-network.comを所有していますが、.cdゾーンからのNSリクエストの委任は、連絡した後、2021年1月8日頃に停止しました。この操作は、ccTLDを制御するサーバーの1つのドメイン名をだれかが乗っ取る可能性があるときに、攻撃者がコンゴ民主共和国のドメインゾーンを押収するのを防ぐために実行しました。幸いなことに、この場合はすべてうまくいきました。