専門家が発見したように、通りすがりの人を数えるように設計されたFootfallcamは、RaspberryPiボード上に構築されています。ファームウェア分析では、開発者(および1つの音楽トラック)によって「忘れられた」デバッグファイルだけでなく、デフォルトのパスワードを使用して標準のRaspbian OSユーザーのWi-Fiネットワークにアクセスするための固定パスワード、および有効なSSHアクセスも示されました。 。言い換えれば、企業ネットワークに追加されたとき、デバイスは大きなセキュリティホールでした。しかし、これは保護への奇妙なアプローチを備えた唯一のメーカーの製品ではありませんでした。

ドラマは、研究者とプロデューサーの間のプライベートな会話の過程で始まりました。 Footfallcamの代表者は、OverSoftNLと彼の会社に侵入テストサービスを依頼しましたが、費用の予備的な見積もりの後、研究者は恐喝で公に非難され、警察に報告することを約束しました。ここでは、別の研究者であるAndrew Tierneyが、2月14日に同じメーカーの別のデバイスの問題の概要を投稿してストーリーに加わりました 。今回はNurserycamsについてでした。それらは幼稚園に設置されており、保護者はビデオストリーミングにアクセスできるアプリケーションをダウンロードすることをお勧めします。

このユーティリティは、アクセスにいくつかの制限を課しているため、親だけが特定の時間にのみアクセスできます。結局のところ、Nurserycamは安全でないHTTPプロトコルを介してアプリケーションと通信するだけでなく、許可された親にはWebカメラにアクセスするための管理者パスワードが与えられます。これは変更されません。パスワードはアプリケーションで直接公開されていませんが、データストリームから簡単に引き出すことができました。この場合、ウェブカメラの製造元は現在の問題を無視しようとし、管理者アクセスを「ハッカーの餌」と呼びました。同時に、 カメラを操作するためのAPIにいくつかの変更がありましたが、何も修正されませんでした。

物語の最後のコードはリークでした おそらく会社のサーバーのハッキングの結果としてのユーザーデータ。 2月22日に知られるようになりました。クリアテキストのパスワードを含む12,000のNurserycamクライアントに関する情報が公開されました。脆弱性の分析に基づいて、ユーザーデータを保護する基本的な手段を無視してきた長年の話をすることができます。これは、Nurserycamクライアントからの推薦状によっても示されています。数年前、URLの番号を繰り返すことで、任意のビデオストリームに直接アクセスできることを発見しました。記録のアーカイブは、しばらくの間FTPに保存されていました。パスワード。

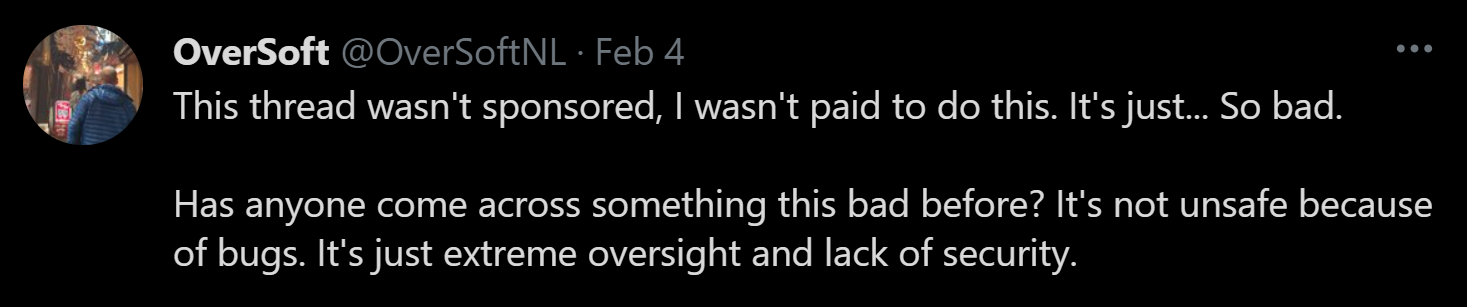

とりわけ、この話はセキュリティスペシャリストとベンダーの間の嫌なコミュニケーションの例です。脆弱性に関する情報は、製造元が対応する前に公開されました。しかし、彼はまた、建設的なコミュニケーション、脅威の送信、偽のTwitterアカウントからの研究者への攻撃の代わりに、そのような結果のために可能なすべてのことを行いました。うまくいかない可能性のあるものはすべてうまくいきませんでした。

他に何が起こったのか

専門家は、Amazon Alexaスマートスピーカー(ニュース、 調査)に対するスキル(基本的にはサードパーティのソフトウェア)の危険性を繰り返し述べてい ます。理論的には、多くのセキュリティホールにより、ユーザーやその他のものに対するフィッシング攻撃のスキルを使用できます。 Amazonの担当者は(ただし、他の同様のケースと同様に)、スマートボイスデバイスに対する悪意のある攻撃の可能性を否定しています。

Kaspersky Labのスペシャリストは、セキュリティ研究者に対する最近の攻撃に一部関連して、Lazarusグループの活動に関する新たな研究 を 発表しました。 KasperskyLabによる別のレポート は

人々の違法な監視のためのストーカーソフトウェアの進化。

インド では、コロナウイルス検査に合格した人に関するデータの大規模な漏洩が発見されました。

Cisco Nexus3000およびNexus9000スイッチで、CvSSスケールで9.8ポイントと評価された重大な脆弱性を発見(およびクローズ)しました。これにより、ルート権限をリモートで取得できるようになりました。