脆弱性を解消するためのアップデートがリリースされて以来、脆弱なサーバーへの攻撃は激化しています。マイクロソフトは、最初の攻撃を中国起源のハフニウムグループに起因すると考えており、(3月2日の時点で)他の誰かによる脆弱性の悪用の例はありません。ほとんどの場合、パッチが適用されていないサーバーは、長い間すべての人から攻撃されます。別の問題は、サーバーをハッキングした後のバックドアのインストールです。パッチは最初のエントリポイントを閉じることができますが、すでに攻撃されている組織には役立ちません。状況が非常に悪いため、Microsoft Exchangeサーバーのオペレーターは、すでに侵害されていると想定することをお勧めします。

情報源:

Volexityによると、MicrosoftExchangeメールサーバーへの最初の攻撃は今年1月上旬に発見されました。さらなる調査により、4つの脆弱性が見つかりました。そのうちの1つ( CVE-2021-26855)は、深刻な損害を引き起こすのにすでに十分です。この脆弱性はServer-SideRequest Forgeryクラスに属し、サーバー上の認証システムをバイパスする可能性があります。攻撃者はその助けを借りて、メールボックスの内容を正常にアンロードしました。脆弱性は、Microsoft Exchange Server 2013、2016、および2019のバージョンに影響します。つまり、すべてベンダーによってサポートされています。

さらに3つの脆弱性により、さまざまな方法でシステムに足場を築くことができます。特に、脆弱性 CVE-2021-27065許可されたユーザーがサーバー上の任意のファイルを上書きできるようにします。この脆弱性は、バイパス認証と組み合わせて、侵害されたサーバーを後で制御するためにWebシェルを開くために使用されました。 2つの脆弱性の悪用は、DEVCOREチームからのこのビデオに示されています(詳細については、彼らのWebサイトを参照してください )。

脆弱性と積極的な攻撃の開示は話の始まりに過ぎませんでした。今年はそれについて話し合う予定のようです。この攻撃により、オンプレミスサービスを保護するコストが劇的に増加し、さらに多くの組織が、ベンダーがセキュリティを担当するクラウドに切り替えることを余儀なくされる可能性があります。これは、パッチをタイムリーにインストールすることだけでなく(これでも問題があります)、すでにインストールされているバックドアを閉じることでもあります。

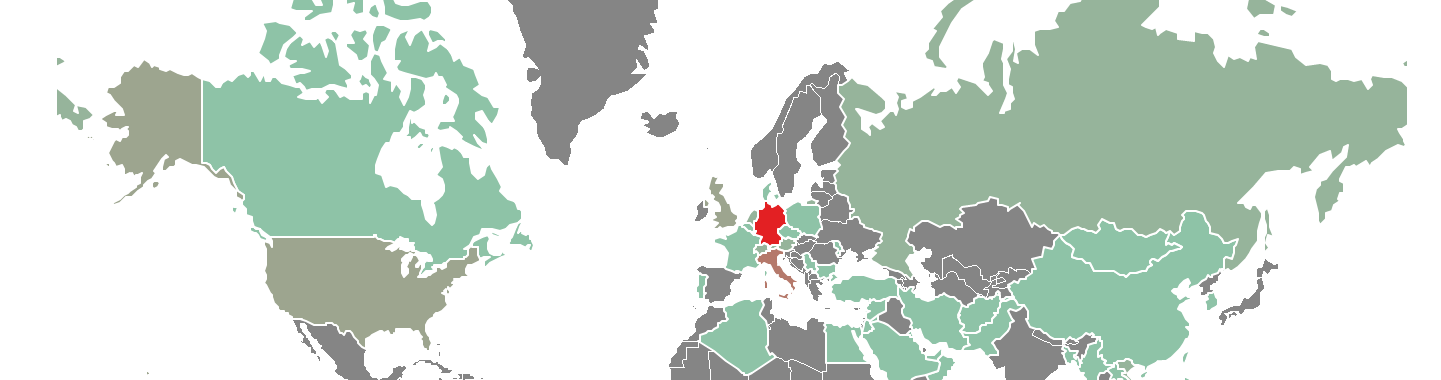

明らかに、高度な保護を使用する必要があります。最初の攻撃は、非標準方向の異常に大きなトラフィックが検出されたためにのみ検出され、メールサーバーの観点からは、異常なことは 何も起こりませんでした。..。信頼できるプロセスによる疑わしいコードの起動の検出、暗号化を試みる場合を含むファイル変更に対する保護-脆弱なソフトウェアへの攻撃が発生した場合は、これらすべてが必要です。攻撃された組織の数の予備的な見積もりが正しければ、数万から数十万の潜在的な被害者がいるときに、状況をユーザールーターの穴の発見と比較することができます。この場合の潜在的な損傷のみがはるかに高くなります。

他に何が起こったのか

SPECTREに基づくサイドチャネルを介した新しい攻撃:実際に は、秘密を盗む方法が示されていますが、今回は別々のプロセッサコアを接続するバスを利用しています(Intelプロセッサが影響を受け、AMDは異なるテクノロジーを使用しています)。一方、のSPECTRE脆弱性の悪用はしているように見える 落ちサイバー犯罪者の手に。

BleepingComputerは、暗号化されたランサムウェアの非標準的な例を説明してい ます。ここでは、Discordチャットサーバーを使用して攻撃者と通信することを提案しています。

発見された世界中の多くの航空会社の請負業者であるSITAPassengerServicesのサーバーからのデータ漏洩。スターアライアンスとワンワールドアライアンスのマイレージデータが影響を受ける可能性があります。

機械学習を使用した画像認識システムへの攻撃の興味深い 例。システムを混乱させるには、オブジェクトの前に別のアイテムの名前が付いた記号を付けるだけです。Habréに関する議論も参照してください 。

リリースされたGoogleChrome 89ブラウザ:次のリリースでは、 ゼロデイ脆弱性はクローズされます(ベンダーは詳細を開示していません)。

興味深い 説明Microsoft認証システムの脆弱性。パスワードを変更しようとすると、認証コードがデバイスに送信されます。認証コードはサイトで入力する必要があります。研究者は、ブルートフォースブルートフォース攻撃を可能にするこのメカニズムの些細な問題を発見しませんでしたが、非常に短い期間内に複数の認証コードを同時に送信するという些細な問題を発見しました。

最近のフォーミュラEのクラッシュ は、ソフトウェアのバグが原因でした。フロントブレーキが故障した場合、システムは後輪にブレーキをかける必要があります。パイロットのエドアルド・モルタラの場合、これは起こりませんでした。電気自動車はターンに収まらず、保護柵に乗り込みました。

ブライアンクレブスによる記事が 探るブラウザ拡張機能の闇市場。これらは、ユーザーがボットネットに参加できるようにするために購入され、ボットネットは違法なVPNサービスとして使用されます。