- Client Certとは何かを理解し、モバイルSafariのWebSocketが彼にとってなぜなのか理解しています

- 限られた範囲の人々または自分だけにWebサービスを公開したい。

- すべてが誰かによって既に行われていると考え、世界をもう少し便利で安全にしたいと考えています。

Webソケットの歴史は約8年前に始まりました。以前は、メソッドは長いhttp要求(実際には応答)の形式で使用されていました。ユーザーのブラウザーがサーバーに要求を送信し、サーバーが要求に応答するのを待った後、応答が再び接続されて待機しました。しかしその後、Webソケットが登場しました。

数年前、私たちは独自の純粋なphp実装を開発しました。これはデータリンクレイヤーであるため、httpsリクエストの使用方法がわかりません。少し前まで、ほとんどすべてのWebサーバーがhttpsを介してリクエストをプロキシし、接続をサポートすることを学びました:アップグレード。

これが発生すると、サーバーによって開始されたコンテンツをユーザーに提供する(他のユーザーからメッセージを送信するか、誰かが現在編集している画像、ドキュメント、プレゼンテーションの新しいバージョンをアップロードする)のが便利であるため、Webソケットは実質的にSPAアプリケーションのデフォルトサービスになりました。 ...

Client Certはかなり前から存在していますが、回避しようとすると多くの問題が発生するため、依然としてサポートは不十分です。そして(たぶん:slightly_smiling_face :)そのため、IOSブラウザ(Safariを除くすべて)はそれを使用したくないので、ローカルの証明書ストアに問い合わせます。証明書には、ログイン/パスまたはSSHキー、またはファイアウォールを介して必要なポートを閉じることよりも多くの利点があります。しかし、それは重要ではありません。

IOSでは、証明書をインストールする手順は非常に簡単です(詳細は必要ありません)が、一般に、ネットワーク上で非常に多く、Safariブラウザーでのみ使用できる指示に従って行われます。残念ながら、SafariはクライアントertをWebソケットに使用する方法を知りませんが、そのような証明書を作成する方法はインターネット上にたくさんありますが、実際にはこれは達成できません。

WebSocketを理解するために、次のアウトラインを使用しました:問題/仮説/ソリューション。

問題:モバイルSafariブラウザーでクライアント証明書によって保護されているリソースへの要求をプロキシする場合、IOSおよび証明書サポートを含む他のアプリケーションのWebソケットはサポートされません。

仮説:

- 内部/外部のプロキシされたリソースのWebソケットに証明書が使用できないことを認識しているため、このような例外を構成することが可能です。

- Webソケットの場合、通常の(非Webソケット)ブラウザー要求によって生成される一時セッションを使用して、一意の安全でセキュアな接続を確立できます。

- 一時セッションは、1つのプロキシWebサーバーを使用して実装できます(組み込みモジュールと関数のみ)。

- 一時セッショントークンは、既製のApacheモジュールとしてすでに実装されています。

- 一時的なセッショントークンは、対話構造を論理的に設計することで実装できます。

実装後の可視状態。

作業の目的:サービスおよびインフラストラクチャの管理は、統合された安全な追加プログラム(VPNなど)なしで、IOSの携帯電話から利用できる必要があります。

追加の目標:モバイルインターネットでのコンテンツ配信を高速化しながら、時間とリソース/電話トラフィック(Webソケットのない一部のサービスは不要な要求を生成する)を節約します。

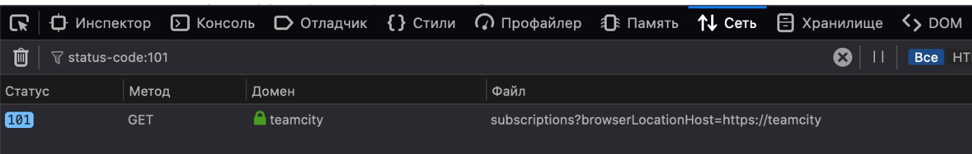

確認方法は?

1.ページを開く:

— , https://teamcity.yourdomain.com Safari ( ) — -.

— , https://teamcity.yourdomain.com/admin/admin.html?item=diagnostics&tab=webS…— ping/pong.

— , https://rancher.yourdomain.com/p/c-84bnv:p-vkszd/workload/deployment:danidb:ph…-> viewlogs — .2.または開発者のコンソールで:

テストの仮説:

1.このような例外を構成して、内部/外部のプロキシされたリソースのWebソケットに証明書が使用できないようにすることができます(証明書が利用できないことを知っている)。

2つのソリューションがここで見つかりました:

a)レベル

<Location sock*> SSLVerifyClient optional </Location>

<Location /> SSLVerifyClient require </Location>

アクセスレベルを変更します。

このメソッドには次のニュアンスがあります。

- 証明書は、プロキシされたリソースへのリクエスト、つまりポストリクエストハンドシェイクの後にチェックされます。これは、プロキシが最初に読み込まれ、保護されたサービスへの要求を遮断することを意味します。これは悪いことですが、重要ではありません。

- http2プロトコル。これはまだドラフト段階であり、ブラウザベンダーはそれを実装する方法を知りません。#info tls1.3 http2ポストハンドシェイクに関する情報(現在は機能していません)RFC 8740を実装する「HTTP 1.3でTLS 1.3を使用する」 ;

- この処理をどのように統一するかは明確ではありません。

b)基本レベルでは、証明書なしでsslを有効にします。

SSLVerifyClient require => SSLVerifyClientオプションですが、このような接続は証明書なしで処理されるため、プロキシサーバーの保護レベルが低下します。ただし、次のディレクティブを使用して、プロキシサービスへのアクセスをさらに制限できます。

RewriteEngine on

RewriteCond %{SSL:SSL_CLIENT_VERIFY} !=SUCCESS

RewriteRule .? - [F]

ErrorDocument 403 "You need a client side certificate issued by CAcert to access this site"

詳細については、sslに関する記事を参照してください。Apacheサーバークライアント証明書認証

両方のオプションがテストされ、http2プロトコルとの汎用性と互換性のためにオプション「b」が選択されました。

この仮説の検証を完了するために、構成について多くの実験が行われ、構成がテストされました:

if = require = rewrite

次の基本的な構造を得ました。

SSLVerifyClient optional

RewriteEngine on

RewriteCond %{SSL:SSL_CLIENT_VERIFY} !=SUCCESS

RewriteCond %{HTTP:Upgrade} !=websocket [NC]

RewriteRule .? - [F]

#ErrorDocument 403 "You need a client side certificate issued by CAcert to access this site"

#websocket for safari without cert auth

<If "%{SSL:SSL_CLIENT_VERIFY} != 'SUCCESS'">

<If "%{HTTP:Upgrade} = 'websocket'">

...

#

SSLUserName SSl_PROTOCOL

</If>

</If>

証明書の所有者による既存の承認を考慮に入れますが、証明書が欠落しているため、証明書の存在しない所有者を利用可能なSSl_PROTOCOL変数の1つの形式(SSL_CLIENT_S_DN_CNではなく)で追加する必要がありました。詳細については、ドキュメントを参照してください。ApacheModule

mod_ssl

2. Webソケットについては、通常の(Webソケットではない)ブラウザー要求中に生成される一時セッションを使用する。

以前の経験に基づいて、構成に追加のセクションを追加する必要があります。これにより、通常の(Webソケットではない)要求中に、Webソケット接続用の一時的なトークンが準備されます。

# ookie

<If "%{SSL:SSL_CLIENT_VERIFY} = 'SUCCESS'">

<If "%{HTTP:Upgrade} != 'websocket'">

Header set Set-Cookie "websocket-allowed=true; path=/; Max-Age=100"

</If>

</If>

# Cookie -

<source lang="javascript">

<If "%{SSL:SSL_CLIENT_VERIFY} != 'SUCCESS'">

<If "%{HTTP:Upgrade} = 'websocket'">

#check for exists cookie

#get and check

SetEnvIf Cookie "websocket-allowed=(.*)" env-var-name=$1

#or rewrite rule

RewriteCond %{HTTP_COOKIE} !^.*mycookie.*$

#or if

<If "%{HTTP_COOKIE} =~ /(^|; )cookie-name\s*=\s*some-val(;|$)/ >

</If

</If>

</If>

検証により、これが機能することが示されました。ユーザーのブラウザを介してクッキーを転送することが可能です。

3.一時的なセッションは、1つのプロキシWebサーバーを使用して実装できます(組み込みモジュールと関数のみ)。

以前に発見したように、Apacheには条件を作成するためのコア機能がかなりあります。ただし、ユーザーのブラウザーにある間は情報を保護する手段が必要なので、何を何に保存するか、および使用する組み込み関数を設定します。

- 単純なデコードを拒否するトークンが必要です。

- 陳腐化とサーバー上の陳腐化をチェックする機能が関連付けられているトークンが必要です。

- 証明書の所有者に関連付けられるトークンが必要です。

これには、ハッシュ関数、ソルト、およびトークンを期限切れにする日付が必要です。Apache HTTP Serverのドキュメントの式に基づいて、すべてをそのままの状態でsha1および%{TIME}にしています。

結果は次のようになります。

# , websocket

<If "%{SSL:SSL_CLIENT_VERIFY} != 'SUCCESS'">

<If "%{HTTP:Upgrade} = 'websocket'">

SetEnvIf Cookie "zt-cert-sha1=([^;]+)" zt-cert-sha1=$1

SetEnvIf Cookie "zt-cert-uid=([^;]+)" zt-cert-uid=$1

SetEnvIf Cookie "zt-cert-date=([^;]+)" zt-cert-date=$1

# , env- , ( , , )

<RequireAll>

Require expr %{sha1:salt1%{env:zt-cert-date}salt3%{env:zt-cert-uid}salt2} == %{env:zt-cert-sha1}

Require expr %{env:zt-cert-sha1} =~ /^.{40}$/

</RequireAll>

</If>

</If>

# , websocket

<If "%{SSL:SSL_CLIENT_VERIFY} = 'SUCCESS'">

<If "%{HTTP:Upgrade} != 'websocket'">

SetEnvIf Cookie "zt-cert-sha1=([^;]+)" HAVE_zt-cert-sha1=$1

SetEnv zt_cert "path=/; HttpOnly;Secure;SameSite=Strict"

# ,

Header add Set-Cookie "expr=zt-cert-sha1=%{sha1:salt1%{TIME}salt3%{SSL_CLIENT_S_DN_CN}salt2};%{env:zt_cert}" env=!HAVE_zt-cert-sha1

Header add Set-Cookie "expr=zt-cert-uid=%{SSL_CLIENT_S_DN_CN};%{env:zt_cert}" env=!HAVE_zt-cert-sha1

Header add Set-Cookie "expr=zt-cert-date=%{TIME};%{env:zt_cert}" env=!HAVE_zt-cert-sha1

</If>

</If>

目標は達成されましたが、サーバーの陳腐化(1年前のCookieを使用できます)に問題があります。つまり、トークンは、内部使用には安全ですが、産業(大量)使用には安全ではありません。

4.一時セッショントークンは、既製のApacheモジュールとしてすでに実装されています。

前の反復から、1つの重大な問題が残りました-トークンの陳腐化を制御できないことです。

私たちはこれを行う既製のモジュールを探しています。言葉によると:apache token json two factor auth

- JSON Web Tokenに基づくトークンを使用したクライアント認証

- Apache 2要素(2FA)認証

- Apacheに2要素認証を追加する方法

- 単純なモジュールのインストールで2要素認証をApacheインスタンスにもたらす

はい、既製のモジュールがありますが、すべて特定のアクションに関連付けられており、セッションの開始と追加のCookieの形でアーティファクトがあります。つまり、しばらくの間ではありません。

検索に5時間かかりましたが、具体的な結果は得られませんでした。

5.一時的なセッショントークンは、相互作用の構造を論理的に設計することで実装できます。

いくつかの機能しか必要ないため、既製のモジュールは複雑すぎます。

同時に、日付に関する問題は、Apache組み込み関数が将来の日付を生成することを許可しないことと、組み込み関数の陳腐化をチェックするときに、数学的な加算/減算が行われないことです。

つまり、次のように書くことはできません。

(%{env:zt-cert-date} + 30) > %{DATE}

比較できるのは2つの数値のみです。

Safariの回避策を検索したところ、興味深い記事が見つかりました:クライアント証明書によるHomeAssistantの保護(Safari / iOSで動作します)

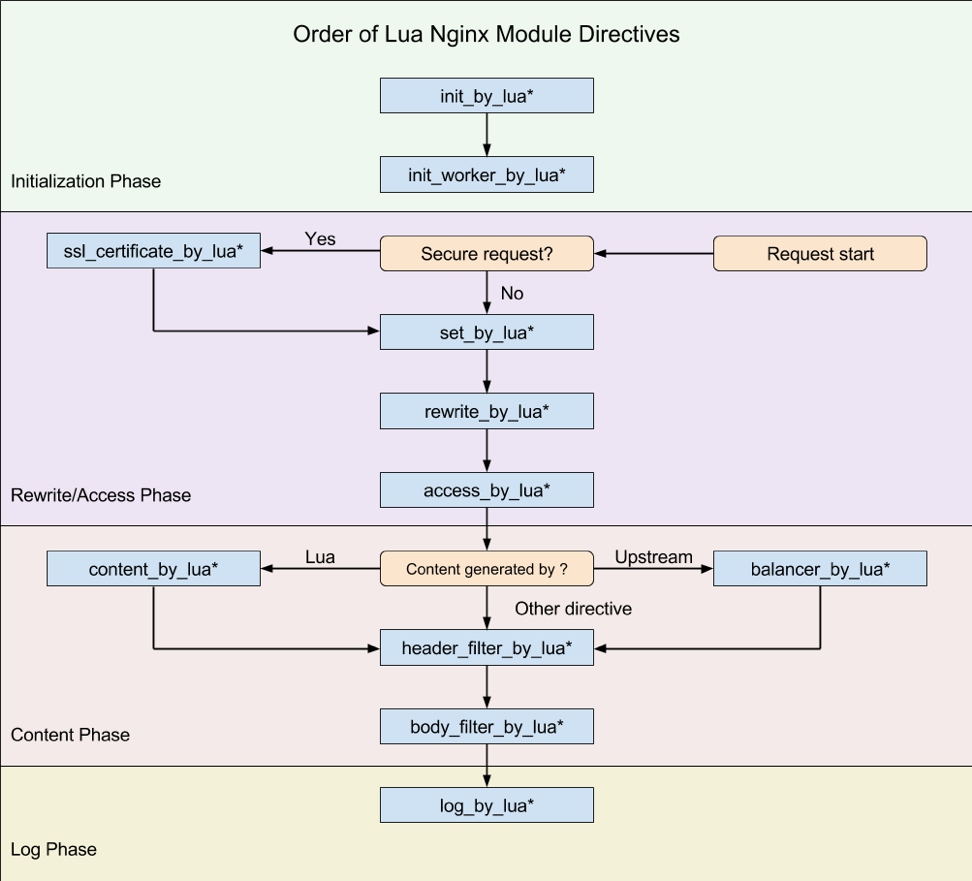

NginxのLuaコードの例について説明しています。ハッシュ用のソルトを配置するためにhmacメソッドを使用することを除いて(これはApacheにはありませんでした)。

Luaは明確なロジックを備えた言語であることが明らかになりました。Apacheに対して簡単なことを行うことが可能です。

NginxとApacheの違いを研究した後:

そして、Lua言語の製造元から利用可能な関数:

22.1-日付と時刻

現在の日付を確認するために未来から日付を設定するために、小さなLuaファイルに環境変数を設定する方法が見つかりました。

簡単なLuaスクリプトは次のようになります。

require 'apache2'

function handler(r)

local fmt = '%Y%m%d%H%M%S'

local timeout = 3600 -- 1 hour

r.notes['zt-cert-timeout'] = timeout

r.notes['zt-cert-date-next'] = os.date(fmt,os.time()+timeout)

r.notes['zt-cert-date-halfnext'] = os.date(fmt,os.time()+ (timeout/2))

r.notes['zt-cert-date-now'] = os.date(fmt,os.time())

return apache2.OK

end

そして、これが全体としてどのように機能するかであり、Cookie番号の最適化と、古いCookie(トークン)の有効期限が切れる前に半分の時間が経過したときのトークンの置き換えです。

SSLVerifyClient optional

#LuaScope thread

#generate event variables zt-cert-date-next

LuaHookAccessChecker /usr/local/etc/apache24/sslincludes/websocket_token.lua handler early

# - , webscoket

RewriteEngine on

RewriteCond %{SSL:SSL_CLIENT_VERIFY} !=SUCCESS

RewriteCond %{HTTP:Upgrade} !=websocket [NC]

RewriteRule .? - [F]

#ErrorDocument 403 "You need a client side certificate issued by CAcert to access this site"

#websocket for safari without certauth

<If "%{SSL:SSL_CLIENT_VERIFY} != 'SUCCESS'">

<If "%{HTTP:Upgrade} = 'websocket'">

SetEnvIf Cookie "zt-cert=([^,;]+),([^,;]+),[^,;]+,([^,;]+)" zt-cert-sha1=$1 zt-cert-date=$2 zt-cert-uid=$3

<RequireAll>

Require expr %{sha1:salt1%{env:zt-cert-date}salt3%{env:zt-cert-uid}salt2} == %{env:zt-cert-sha1}

Require expr %{env:zt-cert-sha1} =~ /^.{40}$/

Require expr %{env:zt-cert-date} -ge %{env:zt-cert-date-now}

</RequireAll>

#

SSLUserName SSl_PROTOCOL

SSLOptions -FakeBasicAuth

</If>

</If>

<If "%{SSL:SSL_CLIENT_VERIFY} = 'SUCCESS'">

<If "%{HTTP:Upgrade} != 'websocket'">

SetEnvIf Cookie "zt-cert=([^,;]+),[^,;]+,([^,;]+)" HAVE_zt-cert-sha1=$1 HAVE_zt-cert-date-halfnow=$2

SetEnvIfExpr "env('HAVE_zt-cert-date-halfnow') -ge %{TIME} && env('HAVE_zt-cert-sha1')=~/.{40}/" HAVE_zt-cert-sha1-found=1

Define zt-cert "path=/;Max-Age=%{env:zt-cert-timeout};HttpOnly;Secure;SameSite=Strict"

Define dates_user "%{env:zt-cert-date-next},%{env:zt-cert-date-halfnext},%{SSL_CLIENT_S_DN_CN}"

Header set Set-Cookie "expr=zt-cert=%{sha1:salt1%{env:zt-cert-date-next}sal3%{SSL_CLIENT_S_DN_CN}salt2},${dates_user};${zt-cert}" env=!HAVE_zt-cert-sha1-found

</If>

</If>

SetEnvIfExpr "env('HAVE_zt-cert-date-halfnow') -ge %{TIME} && env('HAVE_zt-cert-sha1')=~/.{40}/" HAVE_zt-cert-sha1-found=1

,

SetEnvIfExpr "env('HAVE_zt-cert-date-halfnow') -ge env('zt-cert-date-now') && env('HAVE_zt-cert-sha1')=~/.{40}/" HAVE_zt-cert-sha1-found=1

LuaHookAccessCheckerは、Nginxからのこの情報に基づいたアクセスチェック後にのみアクティブになるためです。画像

のソースへのリンク。 もう一点。 一般に、Apache構成でディレクティブが書き込まれる順序(おそらくNginxも同様)は重要ではありません。結局、すべてはユーザーからのリクエストが通過する順序に基づいてソートされるため、Luaスクリプトを処理するためのスキームに対応します。完了: 実装後の可視状態(目標): サービスとインフラストラクチャの管理は、追加のプログラム(VPN)なしで統合された安全なIOS上の携帯電話から利用できます。 目標は達成され、WebSocketは機能し、証明書と同等のセキュリティを備えています。