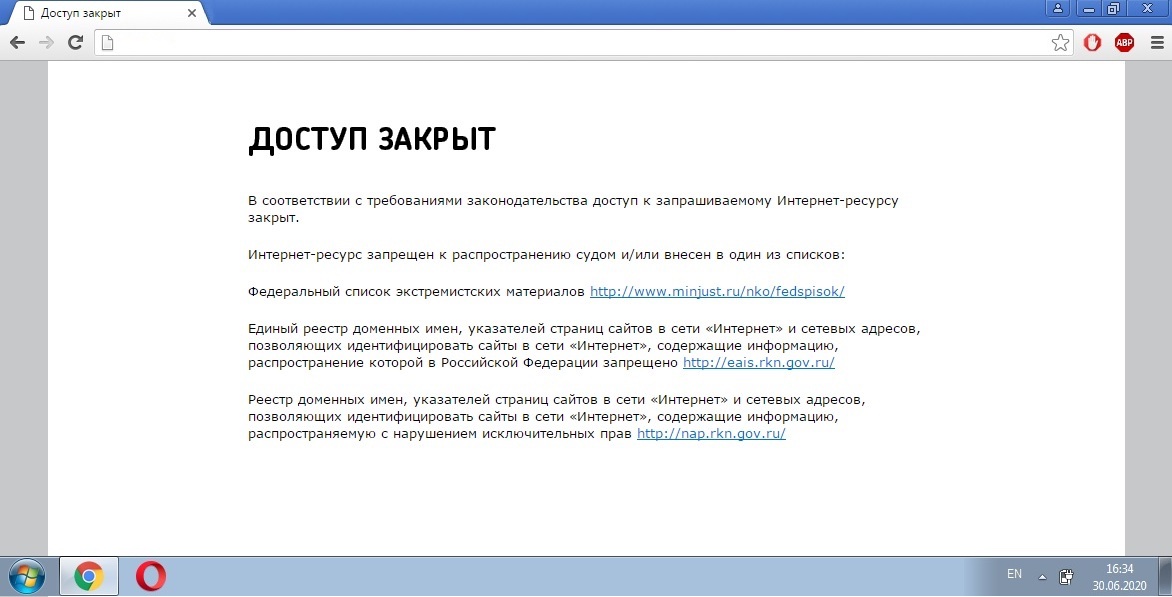

このステップバイステップガイドでは、禁止されたサイトがこのVPNを介して自動的に開かれ、タンバリンとのダンスを回避できるようにMikrotikを構成する方法を説明します。一度セットアップすると、すべてが機能します。

私はVPNとしてSoftEtherを選択しました。セットアップはRRASと同じくらい簡単で、高速です。VPNサーバー側でセキュアNATを有効にしました。他の設定は行われていません。

私はRRASを代替として考えましたが、Mikrotikはそれを処理する方法を知りません。接続が確立され、VPNは機能していますが、Mikrotikは継続的な再接続とログのエラーがないと接続を維持できません。

構成は、ファームウェアバージョン6.46.11のRB3011UiAS-RMの例を使用して実行されました。

さて、順番に、何を、そしてなぜ。

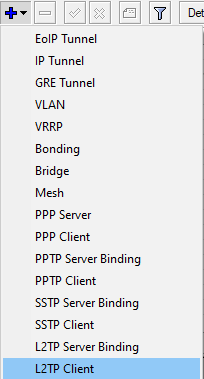

1. VPN接続を確立する

もちろん、VPNソリューションとして、SoftEther、事前共有キー付きのL2TPが選択されました。ルータとその所有者だけがキーを知っているので、このレベルのセキュリティで十分です。

インターフェースセクションに移動します。最初に新しいインターフェースを追加し、次にインターフェースにip、ログイン、パスワード、共有キーを入力します。OKを押します。

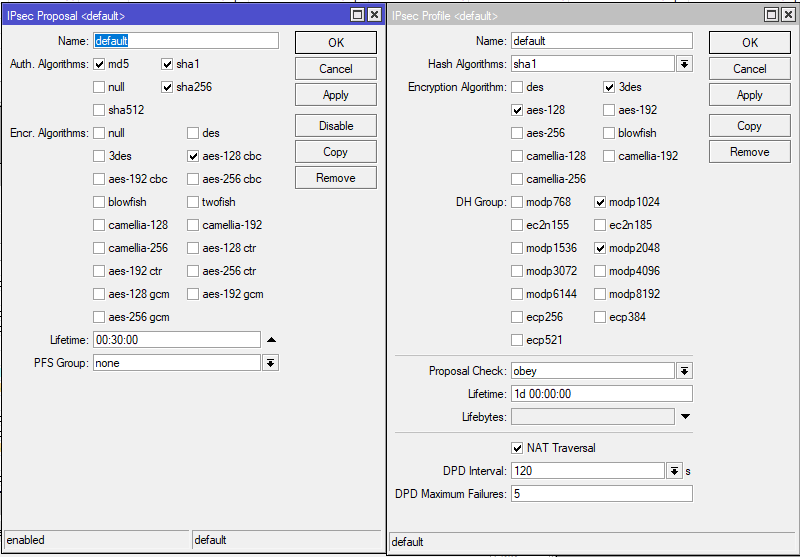

同じコマンド: SoftEtherはipsecプロポーザルとipsecプロファイルを変更せずに機能します。構成は考慮しませんが、念のため、プロファイルのスクリーンショットを残しました。

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

IPsecプロポーザルのRRASの場合、PFSグループをnoneに変更するだけで十分です。

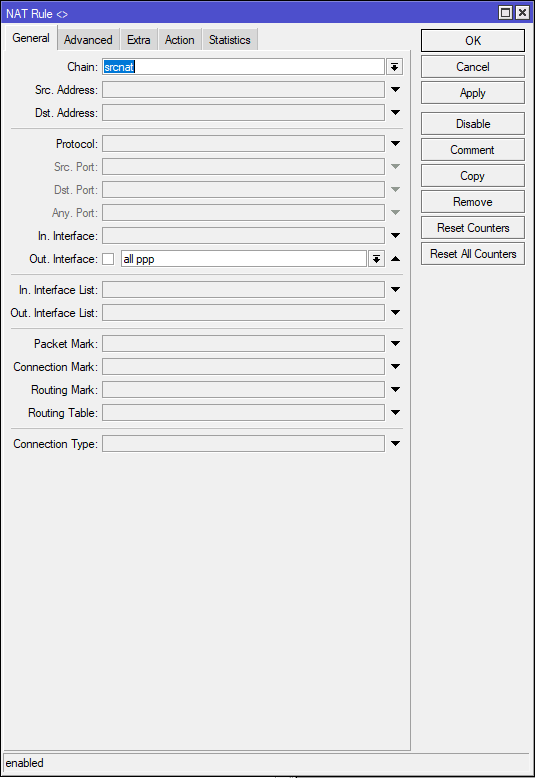

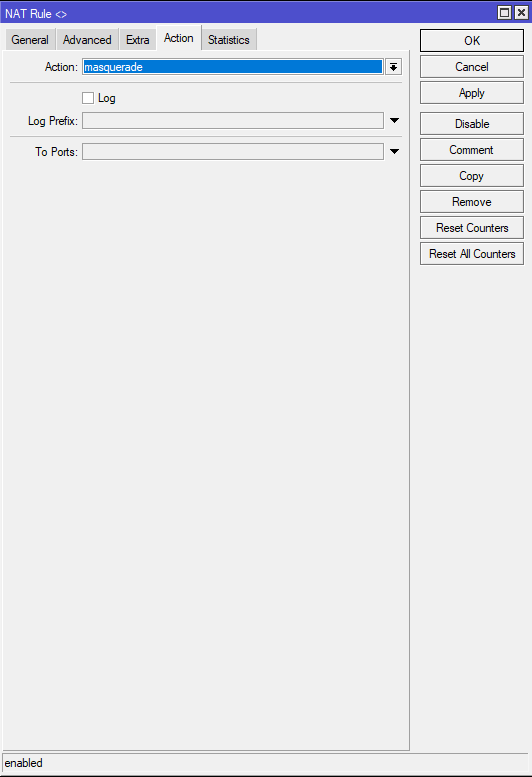

次に、このVPNサーバーのNATの背後にいる必要があります。これを行うには、[IP]> [ファイアウォール]> [NAT]に移動する必要があります。

ここでは、特定またはすべてのPPPインターフェースのマスカレードを有効にします。作成者のルーターは一度に3つのVPNに接続されているため、次のようにしました。

次のコマンドでも同じです:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Mangleにルールを追加する

もちろん、最初のステップは、最も価値があり無防備なすべてのもの、つまりDNSおよびHTTPトラフィックを保護することです。 HTTPから始めましょう。

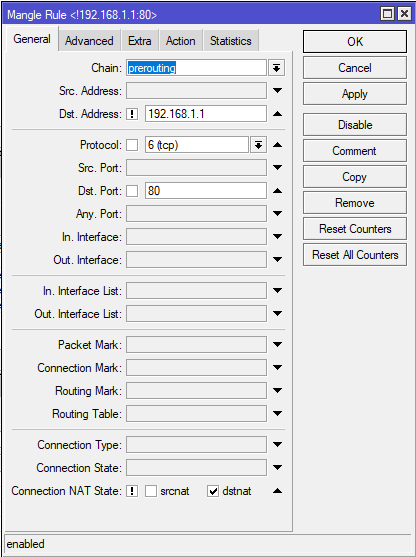

IP→ファイアウォール→マングルと進み、新しいルールを作成します。

チェーンルールで、[Prerouting]を選択します。

ルーターの前にスマートSFPまたは別のルーターがあり、Webインターフェースを介してDstフィールドに接続する場合。アドレス。IPアドレスまたはサブネットを入力し、Mangleをアドレスまたはこのサブネットに適用しないようにするために負符号を付ける必要があります。著者は、SFP GPON ONUをブリッジモードで使用しているため、Webmordに接続する機能を保持しています。

デフォルトでは、MangleはすべてのNAT状態にそのルールを適用します。これにより、ホワイトIPでのポート転送が不可能になるため、接続NAT状態で、dstnatにチェックマークを付け、負の符号を付けます。これにより、VPNを介してネットワーク経由で送信トラフィックを送信できるようになりますが、ポートは引き続きホワイトIPを通過します。

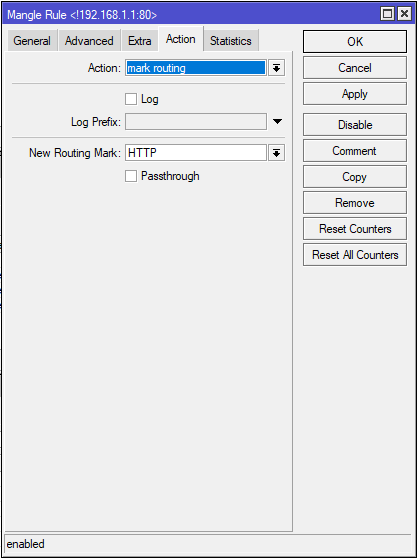

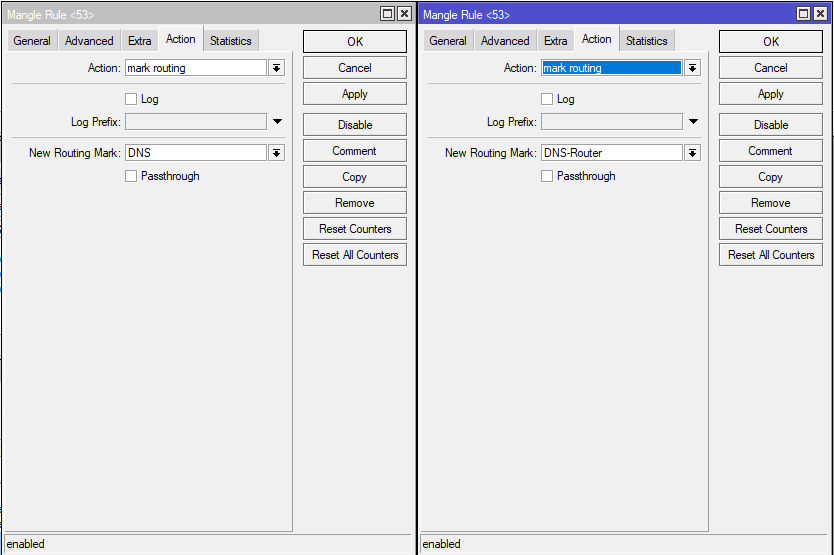

次に、[アクション]タブで[ルーティングのマーク]を選択し、新しいルーティングマークを呼び出して、将来的にそれが明確になるようにします。

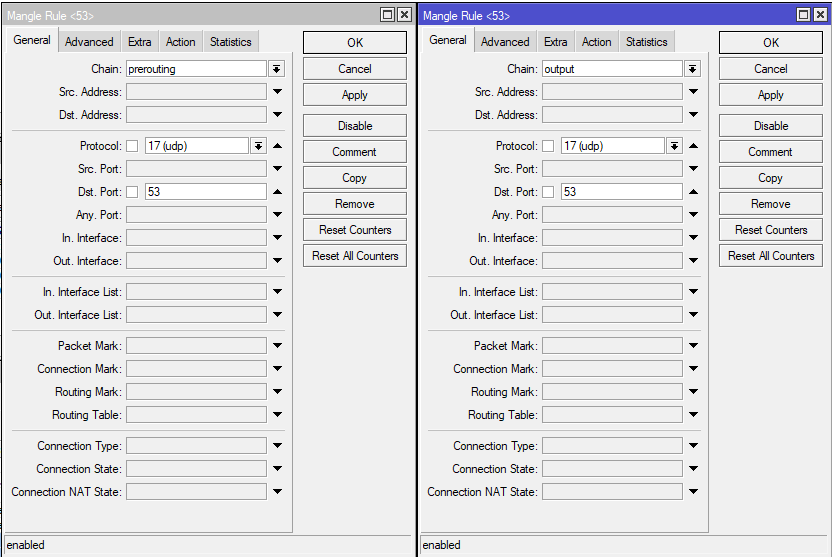

同じコマンド: DNS保護に移りましょう。この場合、2つのルールを作成する必要があります。1つはルーター用、もう1つはルーターに接続されたデバイス用です。 ルーターに組み込まれているDNSを作成者が使用する場合は、それも保護する必要があります。したがって、上記のように、最初のルールではチェーンの事前ルーティングを選択し、2番目のルールでは出力を選択する必要があります。 出力は、ルーター自体がその機能を使用してリクエストに使用するチェーンです。すべてがHTTP、UDPプロトコル、ポート53に似ています。

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

コマンドでも同じ:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. VPN経由のルートを構築する

IP→ルートに移動し、新しいルートを作成します。

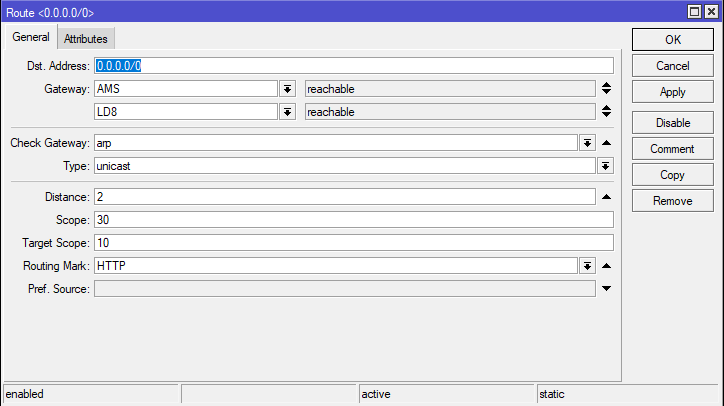

VPNを介してHTTPをルーティングするためのルート。VPNインターフェイスの名前を指定し、ルーティングマークを選択します。

この段階で、オペレーターがHTTPトラフィックに広告を埋め込むのをどのように停止したかをすでに理解できます。

コマンドと同じ: DNS保護のルールはまったく同じに見えますが、目的のラベルを選択するだけです。

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

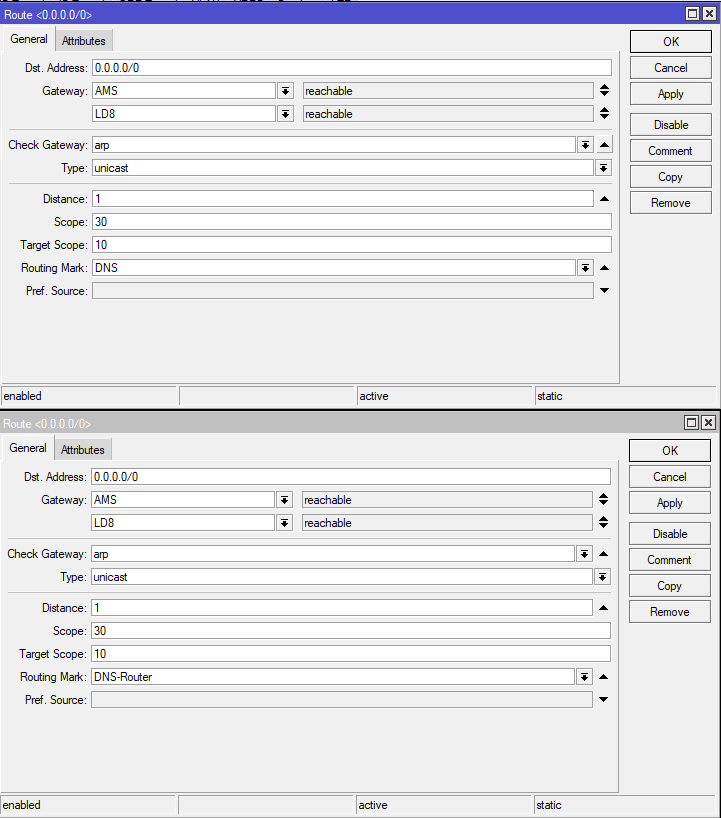

ここで、DNSリクエストがリッスンしなくなったのを感じました。コマンドについても同じ です。最後に、Rutrackerのロックを解除します。サブネット全体が彼に属しているため、サブネットが示されています。

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

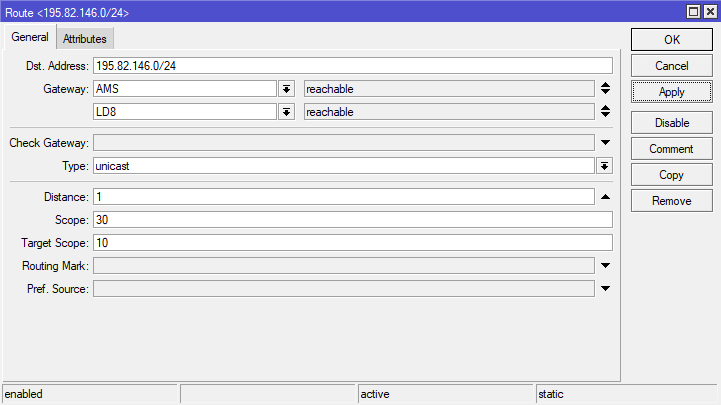

インターネットを取り戻すのはそれほど簡単でした。チーム: ルートトラッカーとまったく同じ方法で、企業リソースやその他のブロックされたサイトをルーティングできます。 著者は、あなたがあなたのセーターを脱ぐことなく、同時にルートトラッカーとコーポレートポータルを入力する便利さを理解することを望んでいます。

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org