2020年6月の情報セキュリティインシデントの一部を紹介します。情報セキュリティの分野におけるすべての世界のニュースの全体像を装うのではなく、すぐに予約してみましょう。Reksoftスペシャリストにとって最も興味深いと思われるもののみをご紹介します。

サンクトペテルブルクのガソリンスタンド

詐欺師たちはサンクトペテルブルクのガソリンスタンドのサーバーに侵入し、燃料を盗みました。

合計で、15か所のガソリンスタンドで417か所の無料ガソリンスタンドを実行し

、200万ルーブル以上を盗みました。違法行為を実行するために、ガソリンスタンドのサーバーの動作を不安定にする悪意のあるプログラムが使用されました。その結果、必要な量の燃料を給油した直後に、支払われたお金は自動的にいずれかの犯罪者の銀行カードに戻されました。

攻撃者は盗んだ燃料を1,000リットルタンクのガゼルトラックに注ぎ、大型車の駐車場で転売しました。

ソース

Lg Electronics

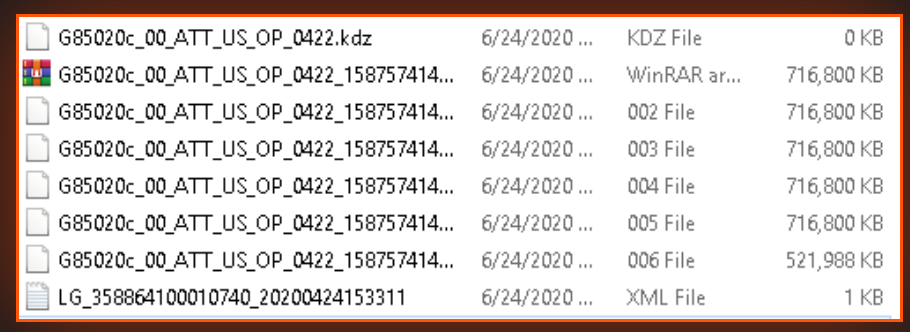

ハッカーグループの迷路は、LG Electronicsに対する攻撃の成功を報告しました。

プレスリリースでは、サイバー犯罪者は、失われたデータを回復しようとする会社に対して警告を発しています。ハッキングを証明するために、ファームウェアファイルとソースコードのリストを含むスクリーンショットと、会社のデータベースの1つのSQLダンプがプレスリリースに添付されています。

出典:https : //cybleinc.com/2020/06/25/maze-ransomware-operators-claims-to-breach-lg-electronics-a-renowned-south-korean-multinational-electronics-company-data-leak/

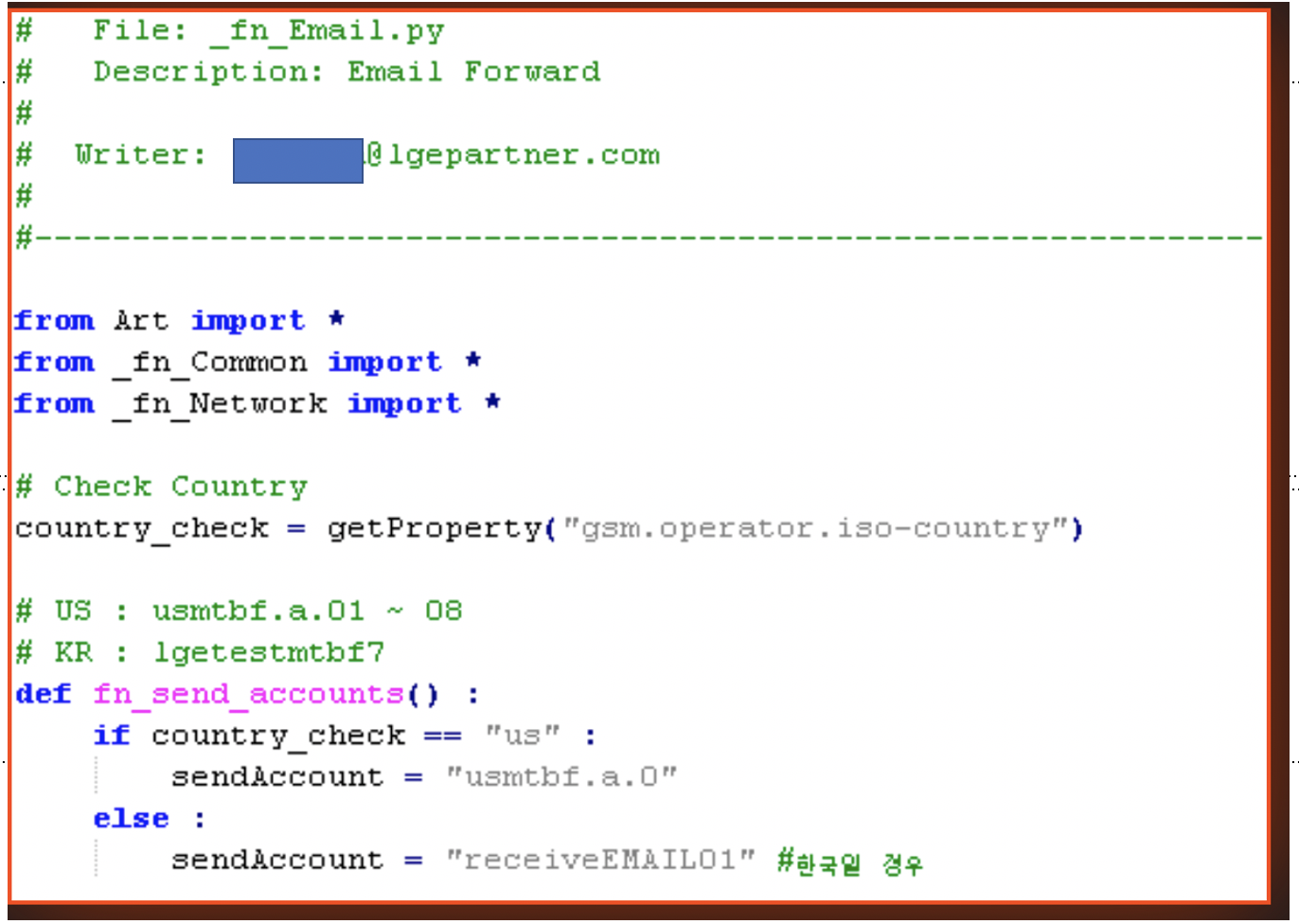

ホンダ

ホンダはランサムウェアのサイバー攻撃の犠牲者であり、この事件は日本国外の生産システムを含む同社の事業の一部に影響を与えたと語った。

予備データによると、会社の内部サーバーの1つがランサムウェアのSnakeに感染していました。このプログラムは、産業企業で使用されているGeneral ElectricからのACSをブロックします。

研究者たちは、Hondaのmds.honda.comドメイン名を検証するサンプルのSnakeソフトウェアをVirusTotalで見つけました。ドメイン名を解決できない場合(IPアドレスを特定する場合)、ランサムウェアはファイルを暗号化せずに終了します。研究者によると、これは攻撃者の意図的な行動を示している可能性があります。

ソース

電報

テレグラムメッセンジャーの数百万人のユーザーのデータを含むデータベースがネットワークに登場しました。そのボリュームは約900 MBです。

Telegramプレスサービスは、データベースの存在を確認し、ユーザー登録時でも、組み込みの連絡先インポート機能によって情報が収集されることを説明しました。同社の代表は、ユーザーが自分の電話帳の連絡先と通信することを可能にするサービスはそのようなバストを完全に排除することはできないと付け加えた。

プレスサービスの従業員はまた、「漏らされた」アカウントのほとんどはもはや関連がないことを強調し、2019年に同社が取った対策はあなたの数を「輝かせない」ために役立ちます。

ソース

エレクソン

REvilグループのサイバー犯罪者は、2020年5月14日のサイバー攻撃中に盗まれた電力会社Elexonからの機密データをページに投稿しました。リリースされたデータには、Elexonの従業員のパスポートや会社の機密情報を含む1,280個のファイルが含まれています。

攻撃者は、同社が使用している古いバージョンのPulse Secure SSL VPNサーバーのCVE-2019-11510の脆弱性を悪用しました。おそらく、同社はランサムウェアの要求への準拠を拒否し、ITインフラストラクチャをバックアップから復元しました。その後、攻撃者は会社の機密情報を公開しました。

ソース

ポストバンク

データセンターの1つでマスターキーを盗んだインサイダーの行動の結果として、南アフリカのポストバンクは1200万枚を超える銀行カードを交換する必要があります。銀行の従業員は事件の背後にいる。

Postbankは、このマスターキーで生成されたすべての顧客カードを再発行することを強制されます。銀行はそれが約5800万ドルかかると信じています。州の社会的利益を受け取るには、通常の支払いカードとソーシャルカードの両方を交換する必要があります。

ソース

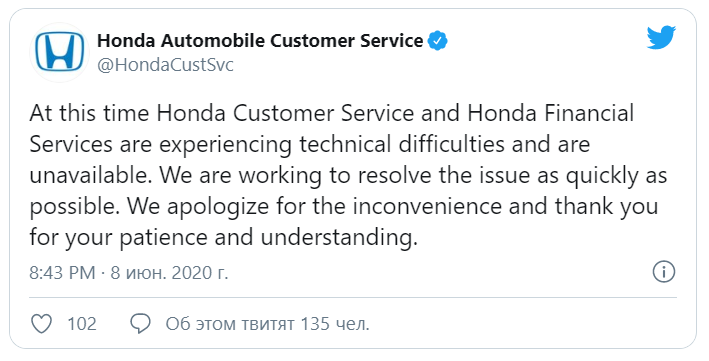

クレアとインタースポーツ

Webスキミングハッカーグループ(別名Magecart)は、オンライン小売業者のClaireとIntersportをハッキングし、支払いフォームに入力された支払いカードデータを記録する悪意のあるコードを挿入しました。

サイバー犯罪者によって埋め込まれたコードは、フォームに入力されたすべてのユーザーデータを傍受し、サーバーのクレアアセット(。)Comに送信しました。このドメインは、この悪意のあるキャンペーンのために攻撃が始まる4週間前に登録されました。

出典

6月から何を覚えていますか?