すべての始まり

しばらく前に、アパートは新しいプロバイダーからインターネットに接続されていました;以前は、インターネットサービスはADSLテクノロジーを使用してアパートに提供されていました。家ではほとんど時間を費やしていないので、モバイルインターネットは家庭よりも需要がありました。離れた場所への移行に伴い、私は家庭用インターネットの50〜60 Mb /秒の速度は非常に小さいと判断し、速度を上げることにしました。ADSLテクノロジーでは、技術的な理由により、60 Mb /秒を超える速度を上げることはできません。宣言された作業速度が異なり、すでに非ADSLサービスが提供されている別のプロバイダーに切り替えることが決定されました。

どういうわけか違うかもしれない

インターネットプロバイダーの担当者に連絡しました。インストーラーが来て、アパートに穴を開け、RJ-45パッチコードを取り付けました。彼らは、ルーターに設定する必要のあるネットワーク設定(専用のIP、ゲートウェイ、サブネットマスク、DNSのIPアドレス)について契約と指示を出し、最初の1か月分の仕事を終えて去りました。与えられたネットワーク設定をホームルーターに入力すると、アパートにインターネットがはみ出しました。新規加入者のネットワークへの最初のエントリの手順は、私にはあまりにも単純に思えました。最初の認証は行われず、私の識別子は私に与えられたIPアドレスでした。インターネットは迅速かつ安定して機能し、wifiルーターはアパートで機能し、接続速度は耐荷重壁を介して少し低下しました。ある日、数十ギガバイトのファイルをダウンロードする必要がありました。思ったアパートに行くRJ-45を直接PCに接続しないでください。

あなたの隣人を知っています

ファイル全体をダウンロードした後、私はスイッチソケットの近隣をよりよく知ることを決心しました。

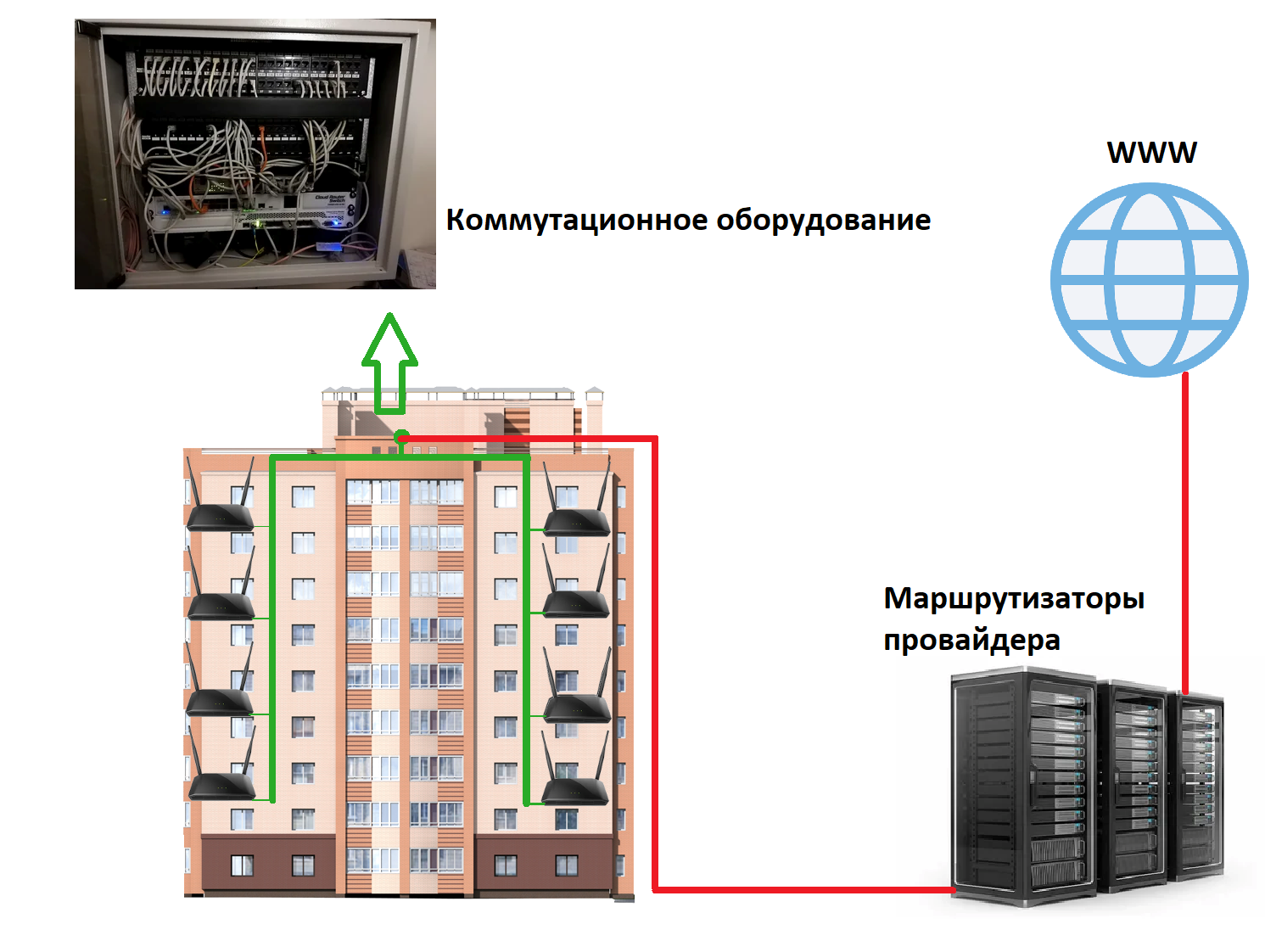

アパートの建物では、インターネット接続は多くの場合、プロバイダーから光学系を経由して行き、スイッチの1つにあるワイヤリングクローゼットに入り、イーサネットケーブルを介して入口とアパートの間で分配されます。はい、光学がアパートに直行するときの技術はすでにあります(GPON)が、これはまだそれほど普及していません。

1つの家の規模で非常に単純化されたトポロジーを採用すると、次のよう

になります。このプロバイダーのクライアント、いくつかの隣接するアパートメントは、同じスイッチング機器の同じローカルネットワークで動作していることがわかります。

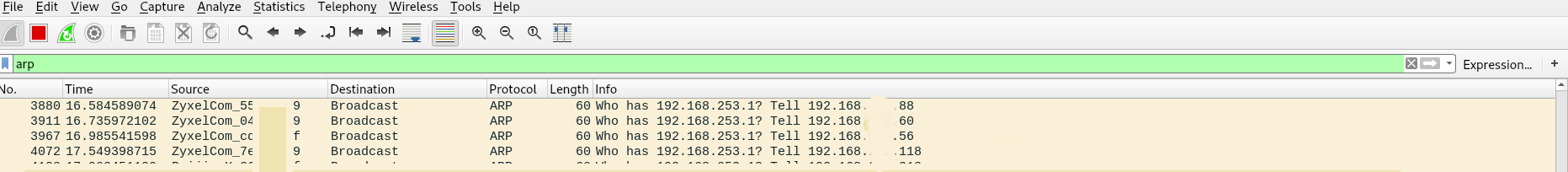

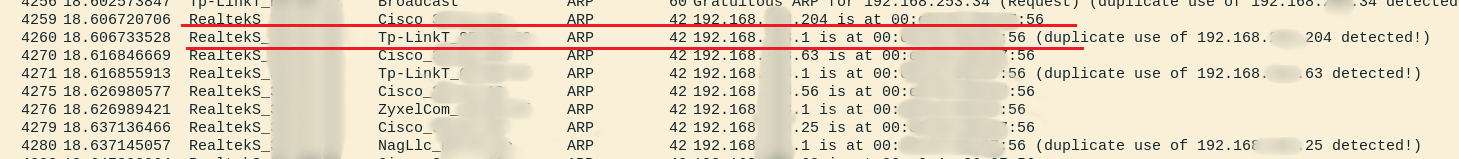

プロバイダーのネットワークに直接接続されているインターフェイスでリッスンを有効にすることにより、ネットワーク上のすべてのホストから飛んでいるブロードキャストARPトラフィックを確認できます。

プロバイダーは、ネットワークを小さなセグメントに分割することにあまり手間をかけないように決定しました。これにより、253のホストからのブロードキャストトラフィックが同じスイッチ内を通過し、スイッチがオフになっているものを数えず、チャネル帯域幅が詰まる可能性があります。

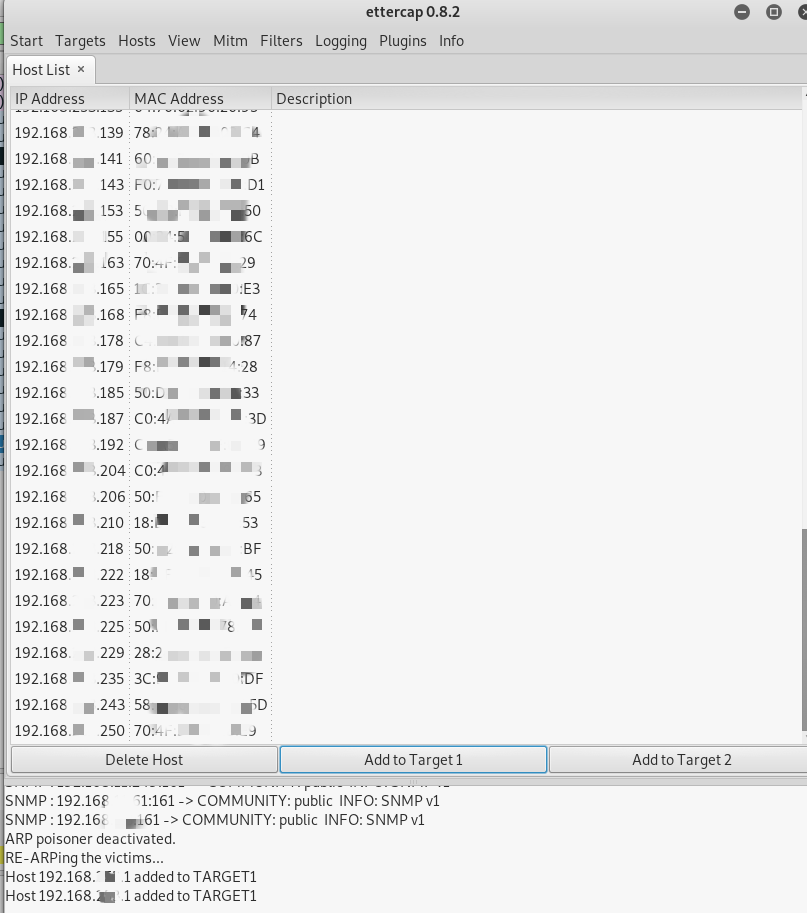

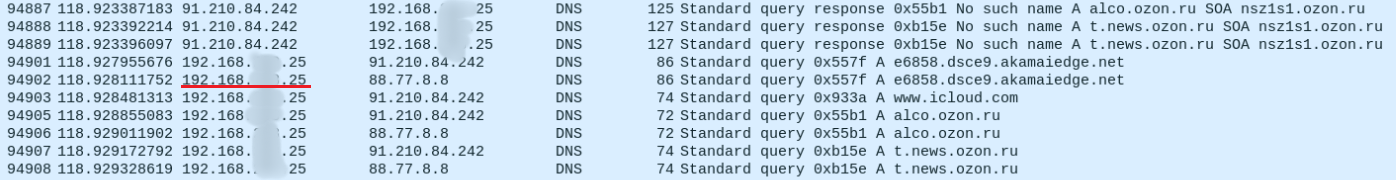

nmapを使用してネットワークをスキャンした後、アドレスのプール全体、ソフトウェアバージョン、メインスイッチの開いているポートからアクティブなホストの数を特定しました。

そして、ARPが存在する場所とARPスプーフィング

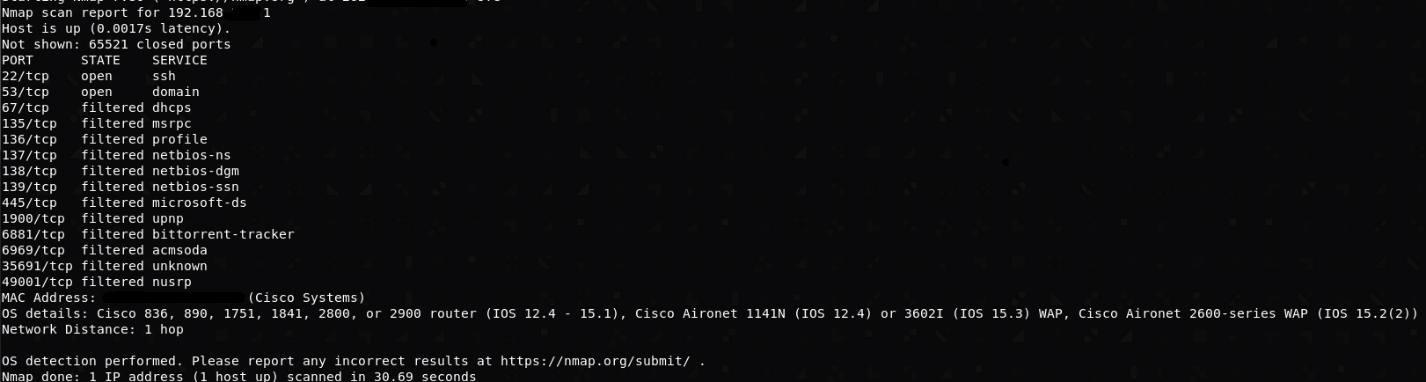

さらなるアクションを実行するために、ettercap-graphicalユーティリティが使用されました。より現代的な類似物がありますが、このソフトウェアは、その原始的なグラフィカルインターフェイスと使いやすさで魅力的です。

最初の列には、pingに応答したすべてのルーターのIPアドレスが含まれ、2番目の列には物理アドレスが含まれています。

物理アドレスは一意であり、ルーターの地理的な位置などの情報を収集するために使用できるため、この記事のフレームワーク内には隠されています。

目標1はアドレス192.168.xxx.1のメインゲートウェイを追加し、目標2は他のアドレスの1つを追加します。

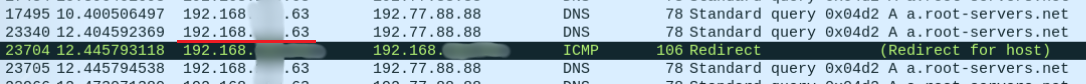

ゲートウェイには、アドレス192.168.xxx.204を持ち、独自のMACアドレスを持つホストとして提示します。次に、MACを使用して、アドレス192.168.xxx.1のゲートウェイとしてユーザールーターに提示します。このARPの脆弱性の詳細は、他の簡単にグーグル化された記事で詳しく説明されています。

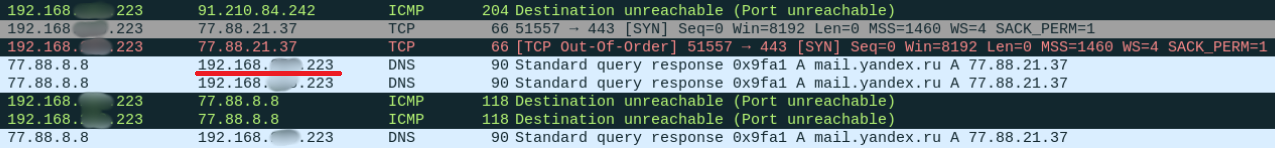

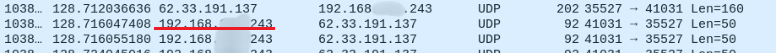

すべての操作の結果として、私たちを通過するホストからのトラフィックがあり、以前にパケット転送を有効にしていました。

はい、httpsはほぼすべての場所で既に使用されていますが、ネットワークはまだ他の安全でないプロトコルでいっぱいです。たとえば、DNSスプーフィング攻撃と同じDNS。MITM攻撃が可能であるという事実自体が、他の多くの攻撃を引き起こします。ネットワーク上で使用可能なアクティブなホストが数ダースある場合、状況はさらに悪化します。これは企業ネットワークではなく、民間セクターであり、すべての人が関連する攻撃を検出して対抗するための保護手段を持っているわけではないことを考慮する価値があります。

それを避ける方法

プロバイダーはこの問題を心配する必要があります。同じCiscoスイッチの場合、このような攻撃に対する保護を設定するのは非常に簡単です。

ダイナミックARPインスペクション(DAI)を有効にすると、マスターゲートウェイがMACアドレスをスプーフィングできなくなります。ブロードキャストドメインを小さなセグメントに分割することで、少なくともARPトラフィックがすべてのホストに連続して伝播することを防ぎ、攻撃される可能性のあるホストの数を減らすことができました。次に、クライアントは、ホームルーターに直接VPNを設定することにより、このような操作から保護できます。ほとんどのデバイスは、すでにこの機能をサポートしています。

結論

ほとんどの場合、プロバイダーはこれを気にせず、すべての取り組みは顧客数の増加を目的としています。この資料は、攻撃を実証するためではなく、ISPのネットワークでさえ、データの送信に対して非常に安全ではない可能性があることを思い出させるために書かれました。ネットワーク機器の基本的な運用に必要以上のことを行っていない地域の小さなインターネットサービスプロバイダーはたくさんあると思います。